Créer une passerelle d’application avec redirection de HTTP vers HTTPS à l’aide du portail Azure

Vous pouvez utiliser le portail Azure pour créer une passerelle d’application avec un certificat pour la terminaison TLS. Une règle de routage est utilisée pour rediriger le trafic HTTP vers le port HTTPS dans votre passerelle d’application. Dans cet exemple, vous créez également un groupe de machines virtuelles identiques pour le pool backend de la passerelle d’application qui contient deux instances de machine virtuelle.

Dans cet article, vous apprendrez comment :

- Créer un certificat auto-signé

- Configurer un réseau

- Créer une passerelle d’application avec le certificat

- Ajouter un écouteur et une règle de redirection

- Créer un groupe de machines virtuelles identiques avec le pool backend par défaut

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Notes

Nous vous recommandons d’utiliser le module Azure Az PowerShell pour interagir avec Azure. Pour bien démarrer, consultez Installer Azure PowerShell. Pour savoir comment migrer vers le module Az PowerShell, consultez Migrer Azure PowerShell depuis AzureRM vers Az.

Pour créer un certificat et installer IIS, ce tutoriel requiert le module Azure PowerShell version 1.0.0 ou ultérieure. Exécutez Get-Module -ListAvailable Az pour trouver la version. Si vous devez effectuer une mise à niveau, consultez Installer le module Azure PowerShell. Pour exécuter les commandes de ce didacticiel, vous devez également exécuter Login-AzAccount pour créer une connexion avec Azure.

Créer un certificat auto-signé

Dans un environnement de production, vous devez importer un certificat valide signé par un fournisseur approuvé. Pour ce didacticiel, vous créez un certificat auto-signé à l’aide de New-SelfSignedCertificate. Vous pouvez utiliser Export-PfxCertificate avec l’empreinte numérique qui a été retournée pour exporter un fichier pfx du certificat.

New-SelfSignedCertificate `

-certstorelocation cert:\localmachine\my `

-dnsname www.contoso.com

Un résultat comme l’exemple suivant devrait s’afficher :

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\my

Thumbprint Subject

---------- -------

E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 CN=www.contoso.com

Utilisez l’empreinte numérique pour créer le fichier pfx :

$pwd = ConvertTo-SecureString -String "Azure123456!" -Force -AsPlainText

Export-PfxCertificate `

-cert cert:\localMachine\my\E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 `

-FilePath c:\appgwcert.pfx `

-Password $pwd

Créer une passerelle Application Gateway

Un réseau virtuel est nécessaire pour la communication entre les ressources que vous créez. Deux sous-réseaux sont créés dans cet exemple : une pour la passerelle d’application et l’autre pour les serveurs principaux. Vous pouvez créer un réseau virtuel en même temps que la passerelle d’application.

Connectez-vous au portail Azure.

Cliquez sur Créer une ressource dans le coin supérieur gauche du portail Azure.

Sélectionnez Mise en réseau, puis sélectionnez Application Gateway dans la liste de suggestions.

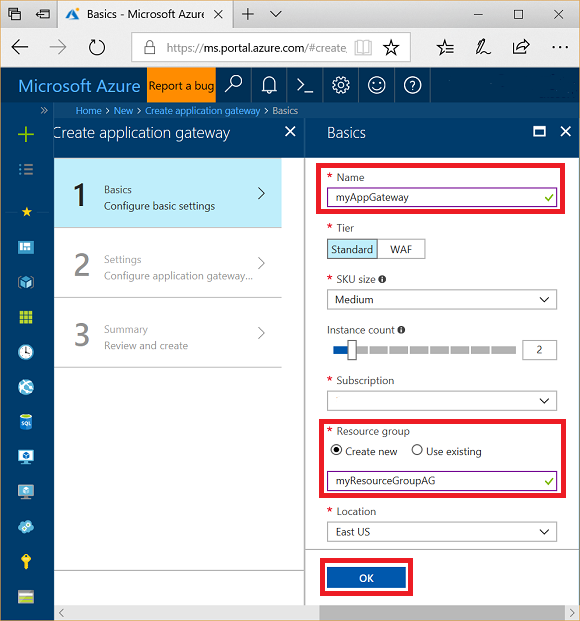

Entrez ces valeurs pour la passerelle d’application :

myAppGateway : pour le nom de la passerelle d’application.

myResourceGroupAG : pour le nouveau groupe de ressources.

Acceptez les valeurs par défaut pour les autres paramètres, puis cliquez sur OK.

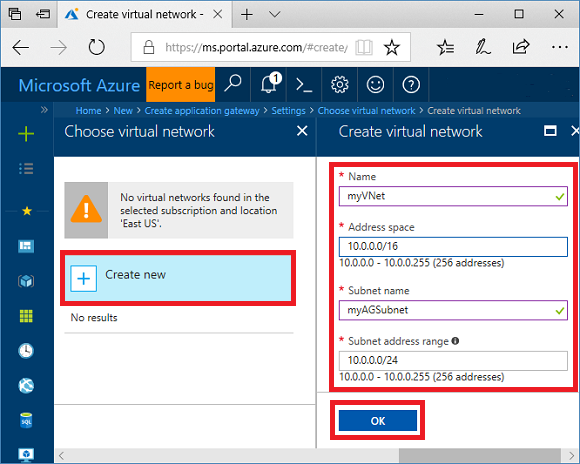

Cliquez sur Choisir un réseau virtuel, cliquez sur Créer nouveau, puis entrez ces valeurs pour le réseau virtuel :

myVNet : pour le nom du réseau virtuel.

10.0.0.0/16 : pour l’espace d’adressage du réseau virtuel.

myAGSubnet : pour le nom du sous-réseau.

10.0.0.0/24 : pour l’espace d’adressage du sous-réseau.

Cliquez sur OK pour créer le réseau virtuel et le sous-réseau.

Sous Configuration d’adresse IP frontale, vérifiez que Type d’adresse IP est défini sur public et que l’option Créer est sélectionnée. Entrez myAGPublicIPAddress pour le nom. Acceptez les valeurs par défaut pour les autres paramètres, puis cliquez sur OK.

Dans Configuration de l’écouteur, sélectionnez HTTPS. Ensuite, choisissez Sélectionner un fichier et accédez au fichier c:\appgwcert.pfx. Sélectionnez Ouvrir.

Tapez appgwcert en tant que nom de certificat et Azure123456! pour le mot de passe.

Laissez le pare-feu d’applications Web désactivé, puis sélectionnez OK.

Passez en revue les paramètres sur la page de résumé, puis cliquez sur OK pour créer les ressources réseau et la passerelle d’application. La création de la passerelle d’application peut prendre plusieurs minutes. Patientez jusqu’à ce que le déploiement soit terminé avant de passer à la section suivante.

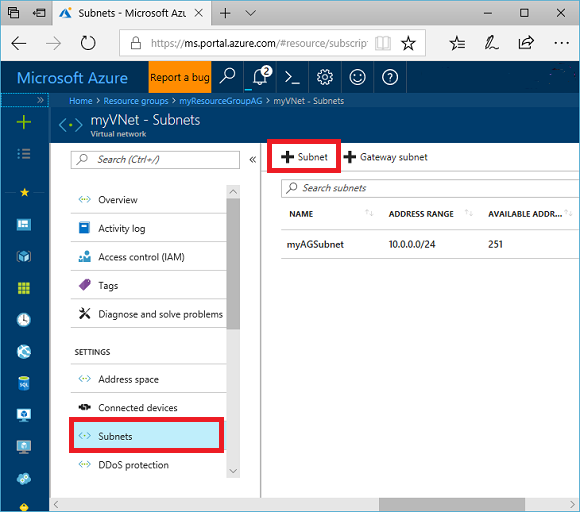

Ajouter un sous-réseau

Sélectionnez Toutes les ressources dans le menu de gauche, puis cliquez sur myVNet dans la liste des ressources.

Cliquez sur Sous-réseaux, puis sur Sous-réseau.

Saisissez myBackendSubnet comme nom du sous-réseau.

Indiquez 10.0.2.0/24 comme plage d’adresses, puis sélectionnez OK.

Ajouter un écouteur et une règle de redirection

Ajouter l’écouteur

Tout d’abord, ajoutez l’écouteur appelé myListener pour le port 80.

- Ouvrez le groupe de ressources myResourceGroupAG, puis sélectionnez myAppGateway.

- Sélectionnez Écouteurs , puis + De base.

- Saisissez MyListener pour le nom.

- Saisissez httpPort pour le nouveau nom de port frontal, et 80 pour le port.

- Assurez-vous que le protocole est défini sur HTTP, puis sélectionnez OK.

Ajouter une règle d’acheminement avec une configuration de redirection

- Dans myAppGateway, sélectionnez Règles, puis +Règle de routage des demandes.

- Pour le Nom de la règle, tapez Rule2.

- Vérifiez que MyListener est sélectionné pour l’écouteur.

- Cliquez sur l’onglet Cibles principales et sélectionnez Type de cible en tant que Redirection.

- Pour Type de redirection, sélectionnez Permanent.

- Pour Cible de redirection, sélectionnez Écouteur.

- Vérifiez que l’écouteur cible est défini sur appGatewayHttpListener.

- Pour Inclure la chaîne de requête et Inclure le chemin d’accès, sélectionnez Oui.

- Sélectionnez Ajouter.

Remarque

appGatewayHttpListener est le nom d’écouteur par défaut. Pour plus d’informations, consultez Configuration de l’écouteur Application Gateway.

Créer un groupe de machines virtuelles identiques

Dans cet exemple, vous créez un groupe de machines virtuelles identiques pour fournir des serveurs pour le pool principal dans la passerelle d’application.

- Sélectionnez + Créer une ressource en haut à gauche du portail.

- Sélectionnez Calcul.

- Dans la zone de recherche, tapez groupe identique et appuyez sur « Entrée ».

- Sélectionnez Groupe de machines virtuelles identiques, puis Créer.

- Dans Nom du groupe de machines virtuelles identiques, saisissez myvmss.

- Pour l’image de disque du système d’exploitation, veillez à ce que Windows Server 2016 Datacenter soit sélectionné.

- Pour le Groupe de ressources, sélectionnez myResourceGroupAG.

- Pour le Nom d’utilisateur, saisissez azureuser.

- Pour Mot de passe, tapez Azure123456!, puis confirmez le mot de passe.

- Pour le nombre d’instances, vérifiez la valeur est définie sur 2.

- Pour la taille de l’instance, sélectionnez D2s_v3.

- Dans la section Mise en réseau, vérifiez que le paramètre Choisir les options d’équilibrage de charge est défini sur Passerelle d’application.

- Vérifiez que la Passerelle d’application est définie sur myAppGateway.

- Vérifiez que le sous-réseau est défini sur myBackendSubnet.

- Sélectionnez Créer.

Associer le groupe identique au pool principal approprié

L’IU du portail du groupe de machines virtuelles identiques crée un nouveau pool principal pour le groupe identique. Toutefois, vous voulez associer ce groupe à votre pool existant appGatewayBackendPool.

- Ouvrez le groupe de ressources myResourceGroupAG.

- Sélectionnez myAppGateway.

- Sélectionnez Pools principaux.

- Sélectionnez myAppGatewaymyvmss.

- Sélectionnez Remove all targets from backend pool (Supprimer toutes les cibles du pool principal).

- Sélectionnez Enregistrer.

- Une fois ce processus terminé, sélectionnez le pool principal myAppGatewaymyvmss, puis Supprimer. Ensuite, cliquez sur OK pour confirmer.

- Sélectionnez appGatewayBackendPool.

- Dans Cibles, sélectionnez VMSS.

- Dans VMSS, sélectionnez myvmss.

- Dans Configurations d’interface réseau, sélectionnez myvmssNic.

- Sélectionnez Enregistrer.

Mettre à niveau le groupe identique

Pour finir, vous devez mettre à niveau le groupe identique en intégrant ces modifications.

- Sélectionnez le groupe identique myvmss.

- Dans Paramètres, sélectionnez Instances.

- Sélectionnez les deux instances, puis Mettre à niveau.

- Sélectionnez Oui pour confirmer.

- Une fois cette opération terminée, revenez à myAppGateway et sélectionnez Pools principaux. Vous devez normalement constater que appGatewayBackendPool a désormais deux cibles, et que myAppGatewaymyvmss n’en a aucune.

- Sélectionnez myAppGatewaymyvmss, puis Supprimer.

- Cliquez sur OK pour confirmer.

Installer IIS

Pour installer facilement IIS sur le groupe identique, vous pouvez utiliser PowerShell. Dans le portail, cliquez sur l’icône Cloud Shell et vérifiez que PowerShell est sélectionné.

Copiez le code suivant dans la fenêtre PowerShell, puis appuyez sur Entrée.

$publicSettings = @{ "fileUris" = (,"https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/appgatewayurl.ps1");

"commandToExecute" = "powershell -ExecutionPolicy Unrestricted -File appgatewayurl.ps1" }

$vmss = Get-AzVmss -ResourceGroupName myResourceGroupAG -VMScaleSetName myvmss

Add-AzVmssExtension -VirtualMachineScaleSet $vmss `

-Name "customScript" `

-Publisher "Microsoft.Compute" `

-Type "CustomScriptExtension" `

-TypeHandlerVersion 1.8 `

-Setting $publicSettings

Update-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmss

Mettre à niveau le groupe identique

Après avoir modifié les instances avec IIS, vous devez encore une fois mettre à niveau le groupe identique en intégrant cette modification.

- Sélectionnez le groupe identique myvmss.

- Dans Paramètres, sélectionnez Instances.

- Sélectionnez les deux instances, puis Mettre à niveau.

- Sélectionnez Oui pour confirmer.

Tester la passerelle d’application

Vous pouvez obtenir l’adresse IP publique d’application à partir de la page de présentation de la passerelle d’application.

Sélectionnez myAppGateway.

Sur la page de présentation, prenez note de l’adresse IP indiquée dans Adresses IP publiques frontales.

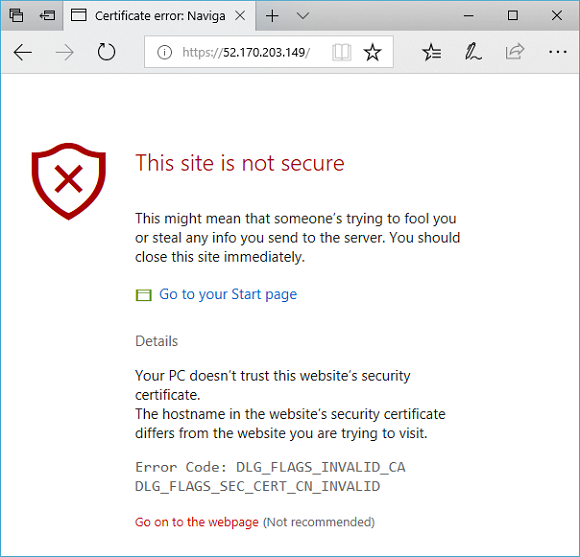

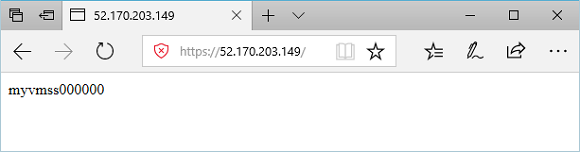

Copiez l’adresse IP publique, puis collez-la dans la barre d’adresses de votre navigateur. Par exemple, http://52.170.203.149

Pour accepter l’avertissement de sécurité si vous avez utilisé un certificat auto-signé, sélectionnez Détails, puis Atteindre la page web. Votre site IIS sécurisé apparaît maintenant comme dans l’exemple suivant :

Étapes suivantes

Découvrez comment créer une passerelle d’application avec redirection interne.