Utiliser Log Analytics pour examiner les journaux Application Gateway

Une fois votre instance Application Gateway opérationnelle, vous pouvez activer les journaux pour inspecter les événements qui se produisent pour votre ressource. Par exemple, les journaux de pare-feu Application Gateway fournissent des informations sur ce que Web Application Firewall (WAF) évalue, met en correspondance et bloque. Avec Log Analytics, vous pouvez examiner les données contenues dans les journaux de pare-feu pour obtenir encore plus d’informations. Pour plus d’informations sur les requêtes de journal, consultez Vue d’ensemble des requêtes de journal dans Azure Monitor.

Dans cet article, nous allons examiner les journaux de Web Application Firewall (WAF). Vous pouvez configurer d’autres journaux Application Gateway de la même façon.

Prérequis

- Un compte Azure avec un abonnement actif est requis. Si vous n’avez pas de compte, vous pouvez en créez un gratuitement.

- Une référence SKU WAF Azure Application Gateway. Pour plus d’informations, consultez Pare-feu d'applications web Azure (WAF) sur Azure Application Gateway.

- Un espace de travail Log Analytics. Pour plus d’informations sur la création d’un espace de travail Log Analytics, consultez Créer un espace de travail Log Analytics dans le portail Azure.

Envoi de journaux

Pour exporter vos journaux de pare-feu dans Log Analytics, consultez Journaux de diagnostic pour Application Gateway. Une fois les journaux du pare-feu dans votre espace de travail Log Analytics, vous pouvez afficher les données, écrire des requêtes, créer des visualisations, et ajouter ces dernières au tableau de bord de votre portail.

Explorer les données avec des exemples

Lorsque vous utilisez la table AzureDiagnostics, vous pouvez afficher les données brutes dans le journal du pare-feu en exécutant la requête suivante :

AzureDiagnostics

| where ResourceProvider == "MICROSOFT.NETWORK" and Category == "ApplicationGatewayFirewallLog"

| limit 10

Cela ressemble à la requête suivante :

Lorsque vous utilisez une table propre à la ressource, vous pouvez afficher les données brutes dans le journal du pare-feu en exécutant la requête suivante. Pour en savoir plus sur les tables propres aux ressources, consultez les informations de référence sur les données de supervision.

AGWFirewallLogs

| limit 10

Vous pouvez explorer les données et tracer des graphiques ou créer des visualisations à partir d’ici. Voici quelques autres exemples de requêtes AzureDiagnostics que vous pouvez utiliser.

Requêtes mises en correspondance/bloquées par adresse IP

AzureDiagnostics

| where ResourceProvider == "MICROSOFT.NETWORK" and Category == "ApplicationGatewayFirewallLog"

| summarize count() by clientIp_s, bin(TimeGenerated, 1m)

| render timechart

Requêtes mises en correspondance/bloquées par URI

AzureDiagnostics

| where ResourceProvider == "MICROSOFT.NETWORK" and Category == "ApplicationGatewayFirewallLog"

| summarize count() by requestUri_s, bin(TimeGenerated, 1m)

| render timechart

Principales règles mises en correspondance

AzureDiagnostics

| where ResourceProvider == "MICROSOFT.NETWORK" and Category == "ApplicationGatewayFirewallLog"

| summarize count() by ruleId_s, bin(TimeGenerated, 1m)

| where count_ > 10

| render timechart

Cinq principaux groupes de règles mis en correspondance

AzureDiagnostics

| where ResourceProvider == "MICROSOFT.NETWORK" and Category == "ApplicationGatewayFirewallLog"

| summarize Count=count() by details_file_s, action_s

| top 5 by Count desc

| render piechart

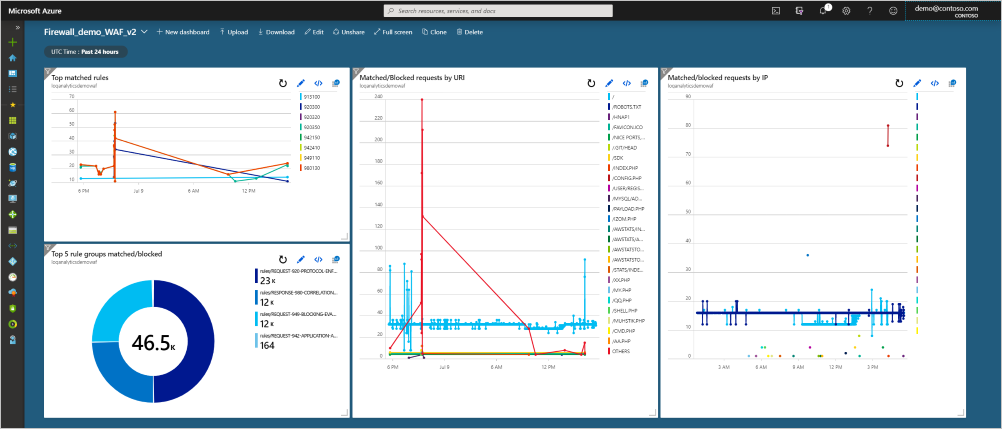

Ajouter à votre tableau de bord

Une fois que vous créez une requête, vous pouvez l’ajouter à votre tableau de bord. Sélectionnez Épingler au tableau de bord dans le coin supérieur droit de l’espace de travail Log Analytics. Avec les quatre requêtes précédentes épinglées à un exemple de tableau de bord, voici les données que vous pouvez voir en un coup d’œil :

Étapes suivantes

Intégrité du serveur back-end, journaux de diagnostic et métriques pour Application Gateway