Hébergement multisite avec la Passerelle d’application Azure pour conteneurs - API de passerelle

Ce document vous aide à configurer un exemple d’application qui utilise les ressources de l’API de passerelle pour illustrer l’hébergement de plusieurs sites sur la même ressource Kubernetes Gateway / Application Gateway pour conteneurs frontend. Les étapes sont fournies pour :

- Créez une ressource gateway avec un écouteur HTTP.

- Créez deux ressources HTTPRoute qui font référence à un service principal unique.

Background

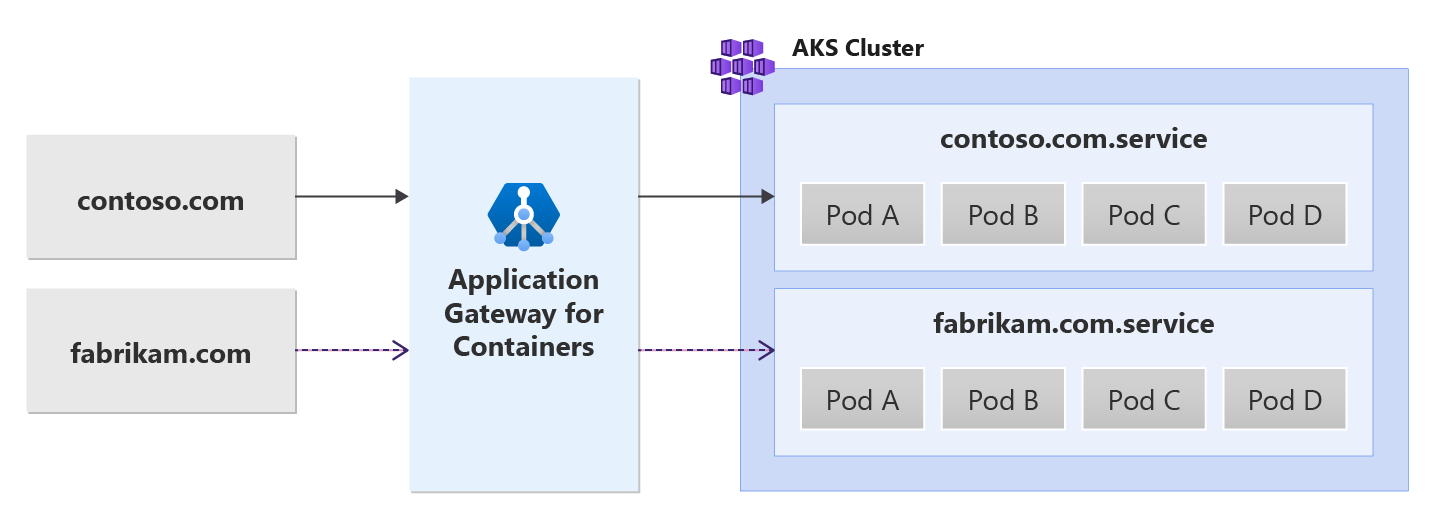

Application Gateway pour conteneurs active l’hébergement multisite en vous permettant de configurer plusieurs applications web sur le même port. Deux sites uniques ou plus peuvent être hébergés à l’aide de services principaux uniques. Consultez l’exemple de scénario suivant :

Prérequis

Si vous avez utilisé la stratégie de déploiement BYO, veillez à configurer vos ressources de Passerelle d’application pour conteneurs et votre contrôleur ALB.

Si vous avez utilisé la stratégie de déploiement managé ALB, provisionnez votre contrôleur ALB et les ressources de Passerelle d’application pour conteneurs avec la ressource personnalisée ApplicationLoadBalancer.

Déployez un exemple d’application HTTP :

Appliquez le fichier deployment.yaml suivant sur votre cluster pour créer un exemple d’application web afin de montrer le routage basé sur un chemin d’accès, une requête et un en-tête.kubectl apply -f https://raw.githubusercontent.com/MicrosoftDocs/azure-docs/refs/heads/main/articles/application-gateway/for-containers/examples/traffic-split-scenario/deployment.yamlCette commande crée les éléments suivants sur votre cluster :

- Un espace de noms nommé

test-infra - Deux services nommés

backend-v1etbackend-v2dans l’espace de nomstest-infra - Deux déploiements nommés

backend-v1etbackend-v2dans l’espace de nomstest-infra

- Un espace de noms nommé

Déployer les ressources d’API de passerelle requises

- Créer une passerelle

kubectl apply -f - <<EOF

apiVersion: gateway.networking.k8s.io/v1

kind: Gateway

metadata:

name: gateway-01

namespace: test-infra

annotations:

alb.networking.azure.io/alb-namespace: alb-test-infra

alb.networking.azure.io/alb-name: alb-test

spec:

gatewayClassName: azure-alb-external

listeners:

- name: http-listener

port: 80

protocol: HTTP

allowedRoutes:

namespaces:

from: Same

EOF

Remarque

Lorsque le contrôleur ALB crée les ressources Passerelle d’application pour conteneurs dans ARM, il utilise la convention de dénomination suivante pour une ressource front-end : fe-<8 caractères générés aléatoirement>

Si vous souhaitez modifier le nom du front-end créé dans Azure, il peut être préférable de suivre la stratégie de déploiement BYO.

Une fois la ressource de passerelle créée, vérifiez que l’état est valide, que l’écouteur est programmé et qu’une adresse est affectée à la passerelle.

kubectl get gateway gateway-01 -n test-infra -o yaml

Exemple de sortie de la création réussie de la passerelle.

status:

addresses:

- type: Hostname

value: xxxx.yyyy.alb.azure.com

conditions:

- lastTransitionTime: "2023-06-19T21:04:55Z"

message: Valid Gateway

observedGeneration: 1

reason: Accepted

status: "True"

type: Accepted

- lastTransitionTime: "2023-06-19T21:04:55Z"

message: Application Gateway For Containers resource has been successfully updated.

observedGeneration: 1

reason: Programmed

status: "True"

type: Programmed

listeners:

- attachedRoutes: 0

conditions:

- lastTransitionTime: "2023-06-19T21:04:55Z"

message: ""

observedGeneration: 1

reason: ResolvedRefs

status: "True"

type: ResolvedRefs

- lastTransitionTime: "2023-06-19T21:04:55Z"

message: Listener is accepted

observedGeneration: 1

reason: Accepted

status: "True"

type: Accepted

- lastTransitionTime: "2023-06-19T21:04:55Z"

message: Application Gateway For Containers resource has been successfully updated.

observedGeneration: 1

reason: Programmed

status: "True"

type: Programmed

name: https-listener

supportedKinds:

- group: gateway.networking.k8s.io

kind: HTTPRoute

Une fois la passerelle créée, créez deux ressources HTTPRoute pour contoso.com et fabrikam.com noms de domaine. Chaque domaine transfère le trafic vers un autre service principal.

kubectl apply -f - <<EOF

apiVersion: gateway.networking.k8s.io/v1

kind: HTTPRoute

metadata:

name: contoso-route

namespace: test-infra

spec:

parentRefs:

- name: gateway-01

hostnames:

- "contoso.com"

rules:

- backendRefs:

- name: backend-v1

port: 8080

---

apiVersion: gateway.networking.k8s.io/v1

kind: HTTPRoute

metadata:

name: fabrikam-route

namespace: test-infra

spec:

parentRefs:

- name: gateway-01

hostnames:

- "fabrikam.com"

rules:

- backendRefs:

- name: backend-v2

port: 8080

EOF

Une fois la ressource HTTPRoute créée, vérifiez que les deux ressources HTTPRoute affichent Acceptés et que la ressource Application Gateway pour conteneurs est Programme.

kubectl get httproute contoso-route -n test-infra -o yaml

kubectl get httproute fabrikam-route -n test-infra -o yaml

Vérifiez que l’état de la ressource Application Gateway pour conteneurs est correctement mis à jour pour chaque HTTPRoute.

status:

parents:

- conditions:

- lastTransitionTime: "2023-06-19T22:18:23Z"

message: ""

observedGeneration: 1

reason: ResolvedRefs

status: "True"

type: ResolvedRefs

- lastTransitionTime: "2023-06-19T22:18:23Z"

message: Route is Accepted

observedGeneration: 1

reason: Accepted

status: "True"

type: Accepted

- lastTransitionTime: "2023-06-19T22:18:23Z"

message: Application Gateway For Containers resource has been successfully updated.

observedGeneration: 1

reason: Programmed

status: "True"

type: Programmed

controllerName: alb.networking.azure.io/alb-controller

parentRef:

group: gateway.networking.k8s.io

kind: Gateway

name: gateway-01

namespace: test-infra

Tester l’accès à l’application

Nous sommes maintenant prêts à envoyer du trafic à notre exemple d’application, via le nom de domaine complet affecté au front-end. Utilisez la commande suivante pour obtenir le nom de domaine complet.

fqdn=$(kubectl get gateway gateway-01 -n test-infra -o jsonpath='{.status.addresses[0].value}')

Si vous spécifiez l’indicateur de nom de serveur à l’aide de la commande curl, contoso.com pour le nom de domaine complet frontal, il retourne une réponse du service backend-v1.

fqdnIp=$(dig +short $fqdn)

curl -k --resolve contoso.com:80:$fqdnIp http://contoso.com

Par le biais de la réponse, nous devrions voir :

{

"path": "/",

"host": "contoso.com",

"method": "GET",

"proto": "HTTP/1.1",

"headers": {

"Accept": [

"*/*"

],

"User-Agent": [

"curl/7.81.0"

],

"X-Forwarded-For": [

"xxx.xxx.xxx.xxx"

],

"X-Forwarded-Proto": [

"http"

],

"X-Request-Id": [

"dcd4bcad-ea43-4fb6-948e-a906380dcd6d"

]

},

"namespace": "test-infra",

"ingress": "",

"service": "",

"pod": "backend-v1-5b8fd96959-f59mm"

}

Si vous spécifiez l’indicateur de nom de serveur à l’aide de la commande curl, fabrikam.com pour le nom de domaine complet frontal, il retourne une réponse du service backend-v1.

fqdnIp=$(dig +short $fqdn)

curl -k --resolve fabrikam.com:80:$fqdnIp http://fabrikam.com

Par le biais de la réponse, nous devrions voir :

{

"path": "/",

"host": "fabrikam.com",

"method": "GET",

"proto": "HTTP/1.1",

"headers": {

"Accept": [

"*/*"

],

"User-Agent": [

"curl/7.81.0"

],

"X-Forwarded-For": [

"xxx.xxx.xxx.xxx"

],

"X-Forwarded-Proto": [

"http"

],

"X-Request-Id": [

"adae8cc1-8030-4d95-9e05-237dd4e3941b"

]

},

"namespace": "test-infra",

"ingress": "",

"service": "",

"pod": "backend-v2-594bd59865-ppv9w"

}

Félicitations, vous avez installé le contrôleur ALB, déployé une application back-end et routé le trafic vers deux services principaux différents via des noms d’hôte différents via l’API de passerelle sur Application Gateway pour conteneurs.