Application Gateway – Intégrité du serveur principal

Les sondes d’intégrité Application Gateway (par défaut et personnalisées) surveillent en permanence tous les serveurs principaux d’un pool pour garantir que le trafic entrant est envoyé uniquement aux serveurs qui sont opérationnels. Ces vérifications d’intégrité permettent une opération de plan de données fluide d’une passerelle. Lorsqu’un serveur principal peut recevoir du trafic, la sonde réussit et est considérée comme saine. Sinon, il est considéré comme défaillant. La représentation précise du rapport des sondes d’intégrité est également disponible par le biais de la fonctionnalité d’intégrité du serveur principal.

Rapport d’intégrité du serveur principal

Les états possibles pour le rapport d’intégrité d’un serveur sont les suivants :

- Sain : indique que les sondes Application Gateway reçoivent un code de réponse attendu du serveur principal.

- Non sain : indique que les sondes ne reçoivent pas de réponse ou que la réponse ne correspond pas au code de réponse ou au corps attendu.

- Inconnu : indique un échec de la communication entre le plan de contrôle de la passerelle applicative (pour l’appel d’intégrité du serveur principal) et vos instances Application Gateway ou une résolution DNS du nom de domaine complet du serveur principal.

Pour obtenir des informations complètes sur la cause et la solution des états Non sain et Inconnu, consultez l’article sur la résolution des problèmes.

Remarque

Le rapport d’intégrité du serveur principal est mis à jour en fonction de l’intervalle d’actualisation de la sonde correspondante et ne dépend pas du moment d’actualisation de la page ni de la requête de l’API d’intégrité du serveur principal.

Méthodes d’affichage de l’intégrité du serveur principal

Le rapport d’intégrité du serveur principal peut être généré par le biais du portail Azure, de l’API REST, de PowerShell et d’Azure CLI.

Avec le portail Azure

Le portail Application Gateway fournit un rapport d’intégrité du serveur principal riche en informations avec des visualisations et des outils pour accélérer la résolution des problèmes. Chaque ligne affiche le serveur cible exact, le pool principal auquel il appartient, son association de paramètres back-end (y compris le port et le protocole), ainsi que la réponse reçue par la dernière sonde. Consultez l’article sur les sondes d’intégrité pour comprendre la composition de ce rapport en fonction du nombre de pools principaux, de serveurs et de paramètres back-end.

Pour les états Non sain et Inconnu, vous trouverez également un lien de résolution des problèmes vous présentant les outils suivants :

Résolution des problèmes de connexion d’Azure Network Watcher : consultez l’article de documentation Résolution des problèmes de connexion pour découvrir comment utiliser cet outil.

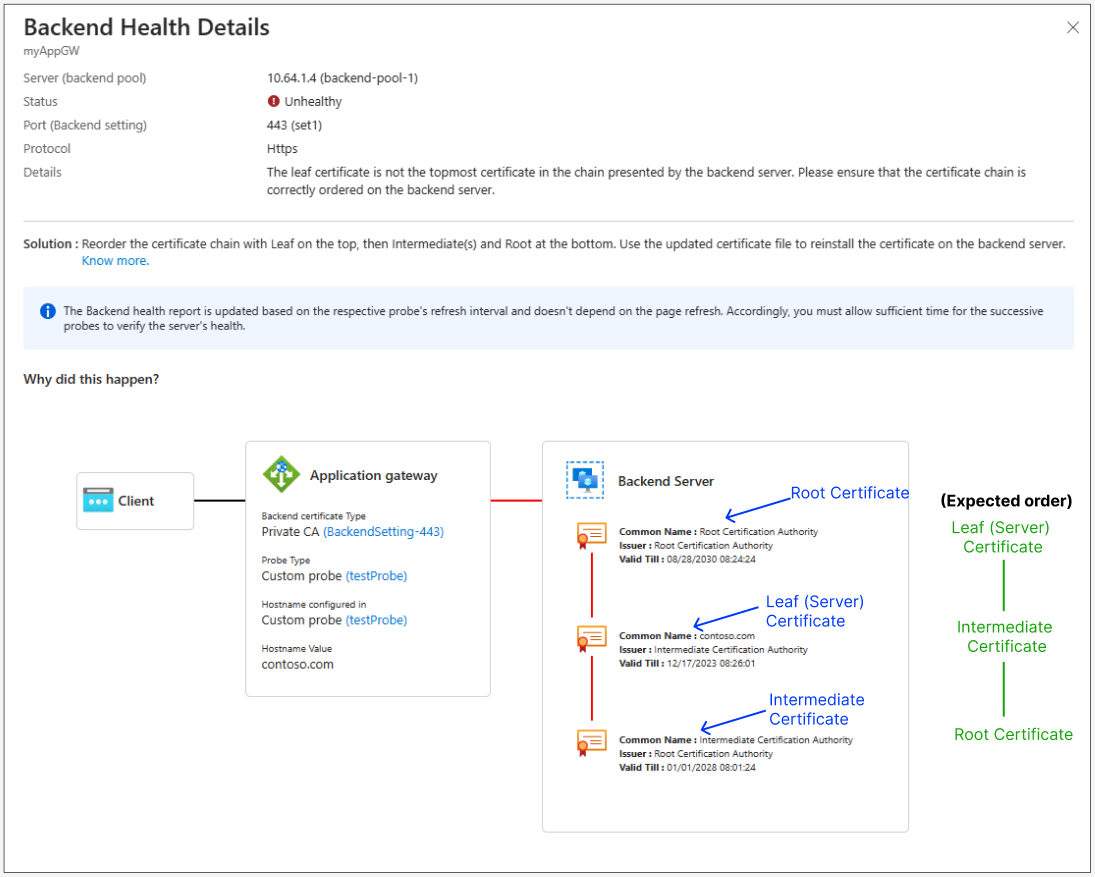

Visualisation des certificats du serveur principal : la visualisation des certificats du serveur principal facilite la compréhension de la zone problématique, ce qui vous permet d’agir rapidement sur le problème. Les trois composants principaux de l’illustration vous fournissent une image complète : client, passerelle applicative et serveur principal. Toutefois, les problèmes expliqués dans cette section de résolution des problèmes se concentrent uniquement sur la connexion TLS entre la passerelle applicative et le serveur principal.

Compréhension de l’illustration

- Une ligne rouge indique un problème lié à la connexion TLS entre la passerelle et le serveur principal ou les composants de certificat sur le serveur principal.

- La présence de texte rouge dans le cadre Passerelle applicative ou Serveur principal indique un problème lié aux paramètres back-end ou au certificat de serveur, respectivement.

- Vous devez agir sur la propriété respective (paramètre back-end de la passerelle applicative ou serveur principal) en fonction de l’indication et de l’emplacement de l’erreur.

- Une solution est fournie pour chaque type d’erreur. Un lien de documentation est également fourni pour plus d’informations.

Utiliser PowerShell

Le code PowerShell suivant montre comment afficher l’intégrité du back-end en utilisant l’applet de commande Get-AzApplicationGatewayBackendHealth :

Get-AzApplicationGatewayBackendHealth -Name ApplicationGateway1 -ResourceGroupName Contoso

Utilisation de l’interface de ligne de commande Azure

az network application-gateway show-backend-health --resource-group AdatumAppGatewayRG --name AdatumAppGateway

Résultats

L’extrait de code suivant montre un exemple de la réponse :

{

"BackendAddressPool": {

"Id": "/subscriptions/00000000-0000-0000-000000000000/resourceGroups/ContosoRG/providers/Microsoft.Network/applicationGateways/applicationGateway1/backendAddressPools/appGatewayBackendPool"

},

"BackendHttpSettingsCollection": [

{

"BackendHttpSettings": {

"Id": "/00000000-0000-0000-000000000000/resourceGroups/ContosoRG/providers/Microsoft.Network/applicationGateways/applicationGateway1/backendHttpSettingsCollection/appGatewayBackendHttpSettings"

},

"Servers": [

{

"Address": "hostname.westus.cloudapp.azure.com",

"Health": "Healthy"

},

{

"Address": "hostname.westus.cloudapp.azure.com",

"Health": "Healthy"

}

]

}

]

}

Étapes suivantes

- Comprendre le comportement des sondes Application Gateway.

- Générer un certificat auto-signé avec une autorité de certification racine personnalisée.