Chiffrement Azure OpenAI Service des données au repos

Azure OpenAI chiffre automatiquement vos données lors de leur conservation dans le cloud. Le chiffrement protège vos données et vous aide à répondre aux engagements de votre entreprise en matière de sécurité et de conformité. Cet article explique comment Azure OpenAI gère le chiffrement des données au repos, en particulier l’entraînement des données et les modèles affinés. Pour plus d’informations sur la façon dont les données que vous avez fournies au service sont traitées, utilisées et stockées, consultez l’article sur les données, la confidentialité et la sécurité.

À propos du chiffrement Azure AI services

Azure OpenAI fait partie d’Azure AI services. Les données Azure AI services sont chiffrées et déchiffrées à l'aide du chiffrement AES 256 bits compatible FIPS 140-2. Le chiffrement et le déchiffrement sont transparents, ce qui signifie que le chiffrement et l’accès sont gérés automatiquement. Vos données étant sécurisées par défaut, vous n’avez pas besoin de modifier votre code ou vos applications pour tirer parti du chiffrement.

À propos de la gestion des clés de chiffrement

Par défaut, votre abonnement utilise des clés de chiffrement gérées par Microsoft. Une option vous permet également de gérer votre abonnement avec vos propres clés grâce à des clés gérées par le client (CMK). Les CMK offrent plus de flexibilité pour créer, alterner, désactiver et révoquer des contrôles d’accès. Vous pouvez également effectuer un audit sur les clés de chiffrement utilisées pour protéger vos données.

Utiliser des clés gérées par le client avec Azure Key Vault

Les clés gérées par le client (CMK), également appelées BYOK (Bring Your Own Key), offrent plus de flexibilité pour créer, permuter, désactiver et révoquer des contrôles d'accès. Vous pouvez également effectuer un audit sur les clés de chiffrement utilisées pour protéger vos données.

Vous devez utiliser Azure Key Vault pour stocker vos clés managées par le client. Vous pouvez créer vos propres clés et les stocker dans un coffre de clés, ou utiliser les API d’Azure Key Vault pour générer des clés. La ressource Azure AI services et le coffre de clés doivent se trouver dans la même région et dans le même locataire Microsoft Entra, mais ils peuvent se trouver dans des abonnements différents. Pour plus d’informations sur Azure Key Vault, consultez Qu’est-ce qu’Azure Key Vault ?.

Pour activer les clés gérées par le client, le coffre de clés contenant vos clés doit répondre à ces spécifications :

- Vous devez activer les propriétés Suppression réversible et Ne pas vider sur le coffre de clés.

- Si vous utilisez le pare-feu Key Vault, vous devez autoriser les services Microsoft approuvés à accéder au coffre de clés.

- Le coffre de clés doit utiliser des stratégies d’accès héritées.

- Vous devez octroyer à l’identité managée affectée par le système de la ressource Azure OpenAI les autorisations suivantes sur votre coffre de clés : obtenir la clé, envelopper la clé, désenvelopper la clé.

Seules des clés RSA et RSA-HSM de taille 2048 sont prises en charge avec le chiffrement Azure AI services. Pour plus d’informations sur les clés, consultez Clés Key Vault dans À propos des clés, des secrets et des certificats Azure Key Vault.

Activer l’identité managée de votre ressource Azure OpenAI

- Accédez à votre ressource Azure AI services.

- Sur la gauche, sous Gestion des ressources, sélectionnez Identité.

- Faites basculer l’état de l’identité managée affectée par le système sur Activé.

- Enregistrez vos modifications et confirmez votre volonté d’activer l’identité managée affectée par le système.

Configurer les autorisations d’accès de votre coffre de clés

Dans le portail Azure, accédez à votre coffre de clés.

À gauche, sélectionnez Stratégies d’accès.

Si vous voyez un message vous informant de l’indisponibilité des stratégies d’accès, reconfigurez votre coffre de clés pour utiliser des stratégies d’accès héritées avant de continuer.

Sélectionnez Créer.

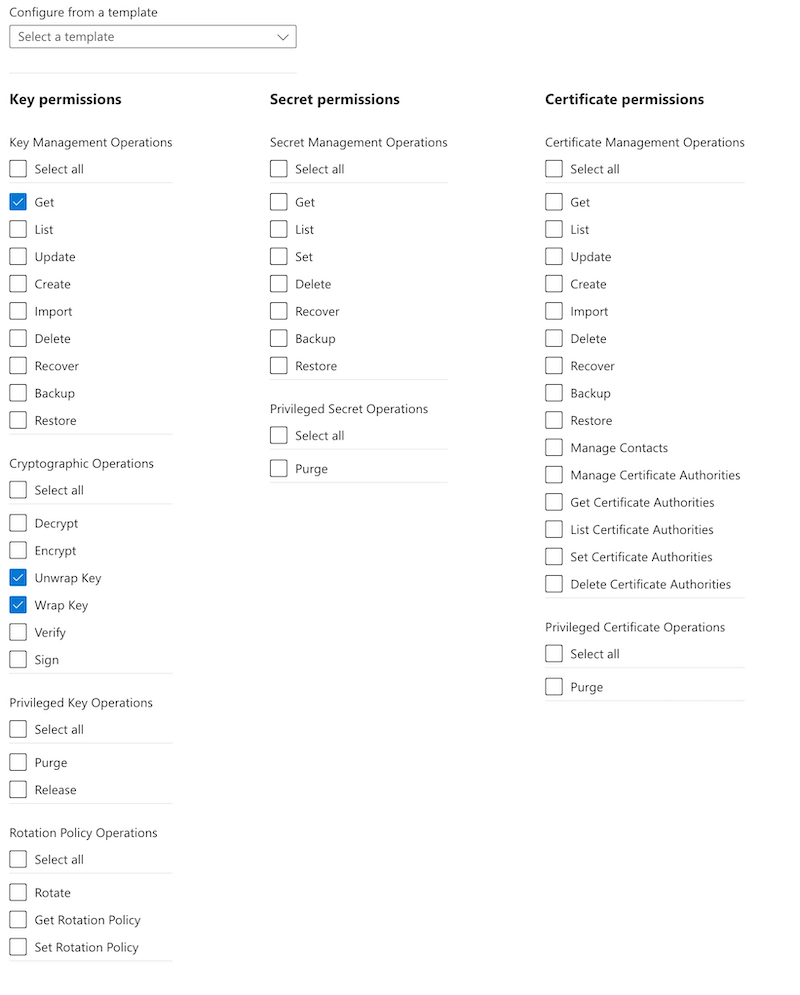

Sous Autorisations de clé, sélectionnez Obtenir, Envelopper la clé et Désenvelopper la clé. Laissez les cases à cocher restantes non sélectionnées.

Cliquez sur Suivant.

Recherchez le nom de votre ressource Azure OpenAI et sélectionnez son identité managée.

Cliquez sur Suivant.

Sélectionnez Suivant pour ignorer la configuration de tout paramètre d’application.

Sélectionnez Créer.

Activer les clés gérées par le client sur votre ressource Azure OpenAI

Pour activer des clés gérées par le client dans le portail Azure, procédez comme suit :

Accédez à votre ressource Azure AI services.

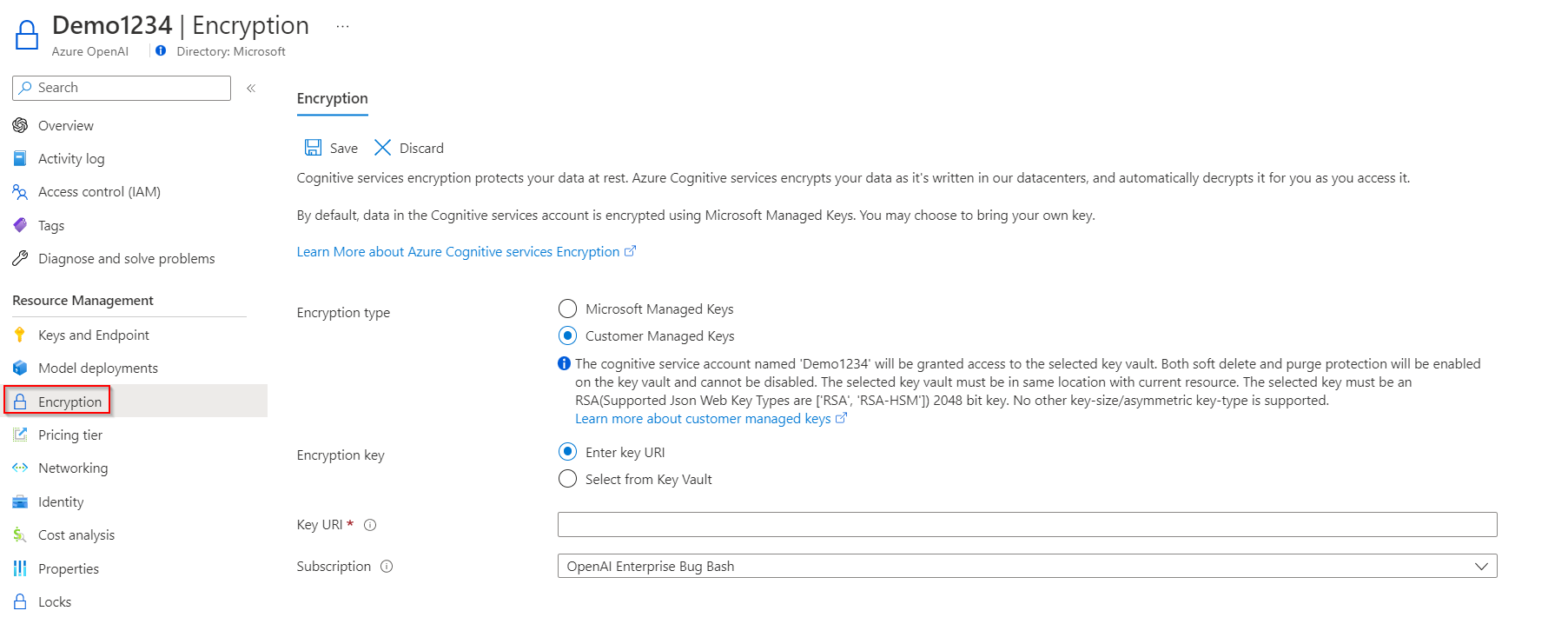

Sur la gauche, sous Gestion des ressources, sélectionnez Chiffrement.

Sous Type de chiffrement, sélectionnez Clés gérées par le client, comme illustré dans la capture d’écran suivante.

Spécifier une clé

Après avoir activé les clés gérées par le client, vous pouvez spécifier une clé à associer à la ressource Azure AI services.

Spécifier une clé en tant qu’URI

Pour spécifier une clé en tant qu’URI, procédez comme suit :

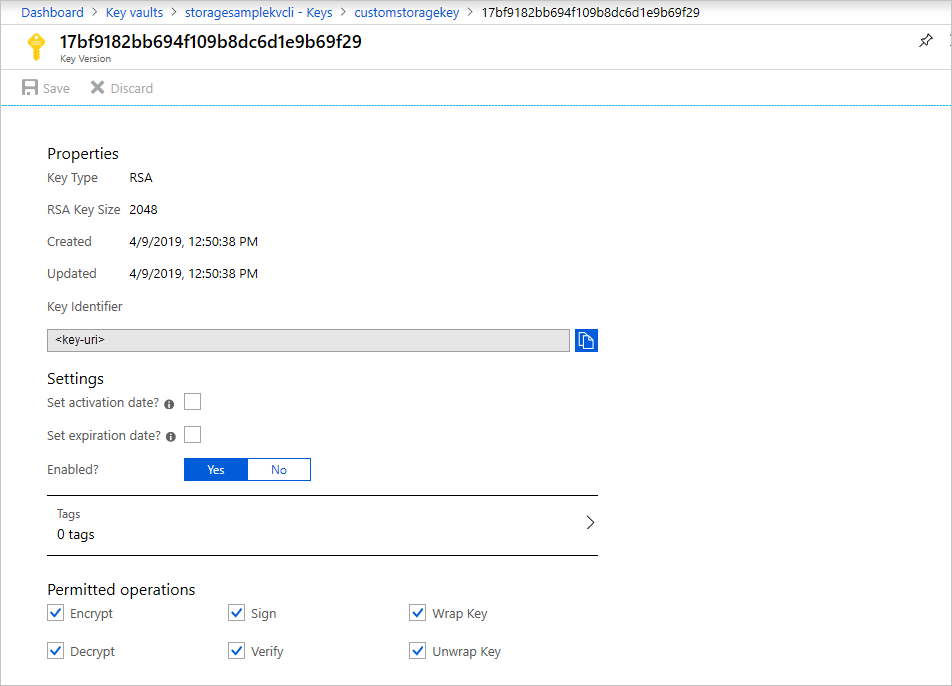

Dans le portail Azure, accédez à votre coffre de clés.

Sous Objets, sélectionnez Clés.

Sélectionnez la clé souhaitée, puis cliquez dessus pour afficher ses versions. Sélectionnez une version de clé pour afficher les paramètres de cette version.

Copier la valeur Identificateur de clé, qui fournit l’URI.

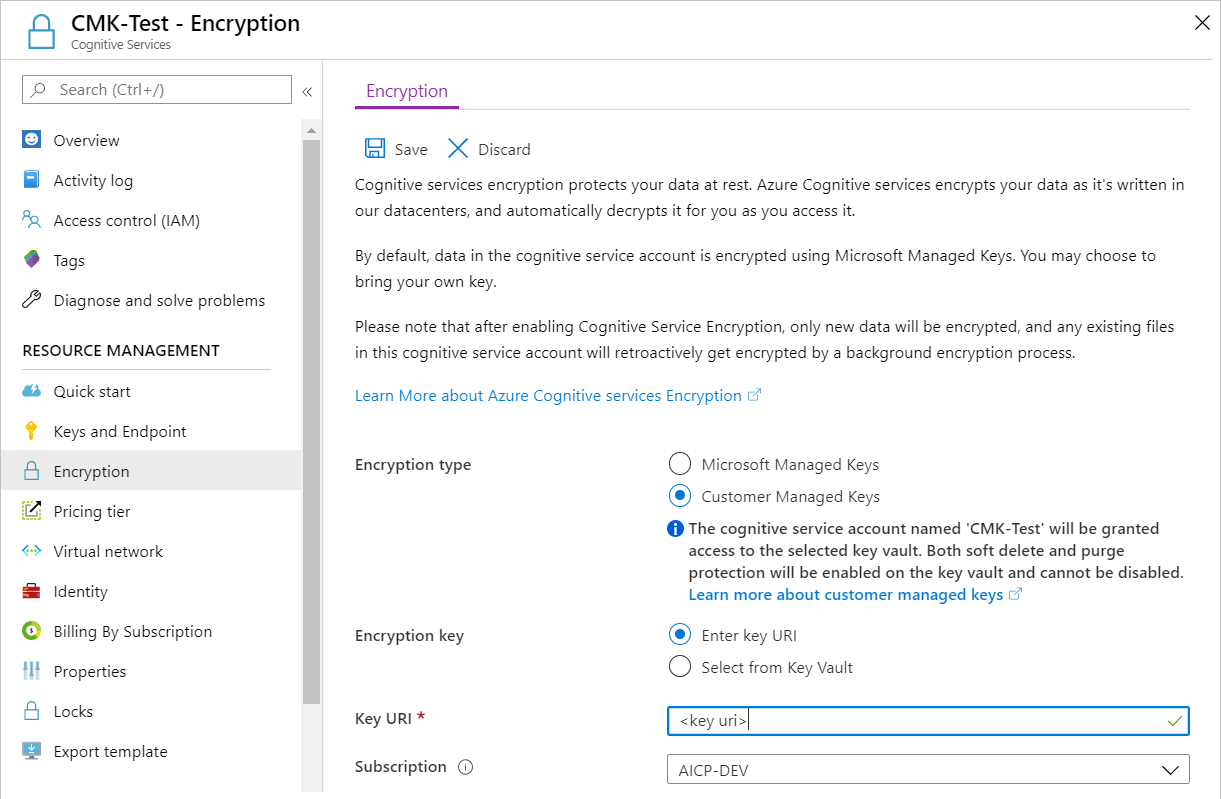

Revenez à votre ressource Azure AI Services, puis sélectionnez Chiffrement.

Sous Clé de chiffrement, sélectionnez Entrer l’URI de clé.

Collez l’URI que vous avez copié dans la zone URI de clé.

Sous Abonnement, sélectionnez l’abonnement contenant le coffre de clés.

Enregistrez vos modifications.

Sélectionner une clé du coffre de clés

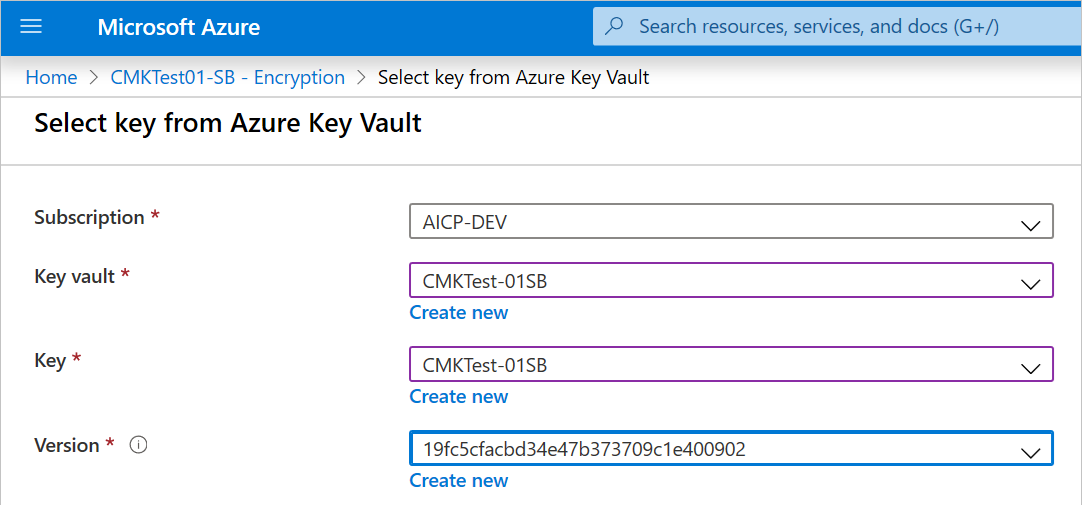

Pour sélectionner une clé à partir d’un coffre de clés, assurez-vous d’abord de disposer d’un coffre de clés contenant une clé. Effectuez ensuite ces étapes :

Accédez à votre ressource Azure AI services, puis sélectionnez Chiffrement.

Sous Clé de chiffrement, sélectionnez Sélectionner dans le coffre de clés.

Sélectionnez le coffre de clés contenant la clé que vous souhaitez utiliser.

Sélectionnez la clé que vous souhaitez utiliser.

Enregistrez vos modifications.

Mettre à jour la version de la clé

Lors de la création d’une nouvelle version d’une clé, mettez à jour la ressource Azure AI services afin qu’elle utilise cette nouvelle version. Suivez ces étapes :

- Accédez à votre ressource Azure AI services, puis sélectionnez Chiffrement.

- Saisissez l’URI de la nouvelle version de clé. Vous pouvez également sélectionner à nouveau le coffre de clés, puis la clé pour mettre à jour la version.

- Enregistrez vos modifications.

Utiliser une autre clé

Pour modifier la clé utilisée pour le chiffrement, procédez comme suit :

- Accédez à votre ressource Azure AI services, puis sélectionnez Chiffrement.

- Entrez l’URI de la nouvelle clé. Vous pouvez également sélectionner le coffre de clés, puis choisir une nouvelle clé.

- Enregistrez vos modifications.

Permuter des clés gérées par le client

Vous pouvez permuter une clé gérée par le client dans Key Vault en fonction de vos stratégies de conformité. Une fois la rotation de la clé effectuée, vous devez mettre à jour la ressource Azure AI services pour utiliser le nouvel URI de la clé. Pour savoir comment mettre à jour la ressource afin d’utiliser une nouvelle version de la clé dans le portail Azure, consultez Mettre à jour la version de la clé.

La permutation de la clé ne déclenche pas le rechiffrement des données dans la ressource. Aucune action supplémentaire n’est nécessaire de la part de l’utilisateur.

Révoquer une clé gérée par le client

Vous pouvez révoquer la clé de chiffrement gérée par le client en modifiant la stratégie d’accès, en modifiant les autorisations sur le coffre de clés ou en supprimant la clé.

Pour modifier la stratégie d’accès de l’identité managée utilisée par votre registre, exécutez la commande az-keyvault-delete-policy :

az keyvault delete-policy \

--resource-group <resource-group-name> \

--name <key-vault-name> \

--key_id <key-vault-key-id>

Pour supprimer les versions individuelles d’une clé, exécutez la commande az-keyvault-key-delete. Cette opération nécessite l’autorisation keys/delete.

az keyvault key delete \

--vault-name <key-vault-name> \

--id <key-ID>

Important

La révocation de l’accès à une clé gérée par le client active alors que celle-ci est toujours activée empêche le téléchargement des données d’entraînement et des fichiers de résultats, le réglage des nouveaux modèles et le déploiement des modèles ajustés. Toutefois, les modèles ajustés déjà déployés continuent de fonctionner et de traiter le trafic jusqu’à ce que ces déploiements soient supprimés.

Supprimer les données de résultats d’entraînement, de validation et d’entraînement

L’API Files permet aux clients de charger leurs données d’entraînement dans le but de peaufiner un modèle. Ces données sont stockées dans stockage Azure, dans la même région que la ressource et sont logiquement isolées avec leur abonnement Azure et leurs informations d’identification d’API. Les fichiers chargés peuvent être supprimés par l’utilisateur via l’opération d’API DELETE.

Supprimer des modèles et des déploiements affinés

L’API Fine-tunes permet aux clients de créer leur propre version affinée des modèles OpenAI en fonction des données d’entraînement que vous avez chargées sur le service via les API Files. Les modèles entraînés et ajustés sont stockés dans Stockage Azure dans la même région, chiffrés au repos (avec des Clés gérées par Microsoft ou des clés gérées par le client) et isolés logiquement avec leur abonnement Azure et leurs informations d’identification API. Les modèles et les déploiements affinés peuvent être supprimés par l’utilisateur en appelant l’opération d’API DELETE.

Désactiver les clés gérées par le client

Lorsque vous désactivez les clés gérées par le client, votre ressource Azure AI services est chiffrée avec des clés gérées par Microsoft. Pour désactiver les clés gérées par le client, procédez comme suit :

- Accédez à votre ressource Azure AI services, puis sélectionnez Chiffrement.

- Sélectionnez Microsoft Clés managées>Enregistrer.

Lorsque vous avez précédemment activé les clés gérées par le client, cela a également activé une identité managée affectée par le système, une fonctionnalité de Microsoft Entra ID. Une fois l’identité managée attribuée par le système activée, cette ressource est enregistrée auprès de Microsoft Entra ID. Une fois inscrite, elle a accès au coffre de clés sélectionné lors de la configuration des clés gérées par le client. Découvrez-en plus sur les identités managées.

Important

Si vous désactivez les identités managées affectées par le système, l'accès au coffre de clés est supprimé et toutes les données chiffrées avec les clés client deviennent inaccessibles. Toutes les fonctionnalités dépendant de ces données cessent de fonctionner.

Important

Les identités managées ne prennent actuellement pas en charge les scénarios entre répertoires. Lorsque vous configurez des clés managées par le client sur le portail Azure, une identité managée est automatiquement affectée. Si, par la suite, vous déplacez l'abonnement, le groupe de ressources ou la ressource d'un répertoire Microsoft Entra vers un autre, l'identité managée associée à la ressource n'est pas transférée vers le nouveau locataire. Par conséquent, les clés gérées par le client peuvent ne plus fonctionner. Pour plus d'informations, consultez Transfert d'un abonnement entre les répertoires Microsoft Entra dans les FAQ et problèmes connus avec les identités managées pour les ressources Azure.