Sécurisation de l’authentification multifacteur basée sur le téléphone

Avec l’authentification multifacteur de Microsoft Entra, les utilisateurs peuvent choisir de recevoir un appel vocal automatisé à un numéro de téléphone inscrit pour effectuer la vérification. Des utilisateurs malveillants peuvent profiter de cette méthode en créant plusieurs comptes et en effectuant des appels téléphoniques sans terminer le processus d’inscription à l’authentification MFA. Ces nombreuses connexions ayant échoué peuvent épuiser les tentatives d’inscription autorisées, empêchant les autres utilisateurs d’inscrire de nouveaux comptes dans votre locataire Azure AD B2C. Pour vous protéger contre ces attaques, vous pouvez utiliser Azure Monitor pour surveiller les échecs d’authentification par téléphone et limiter les inscriptions frauduleuses.

Important

L’application d’authentification (TOTP) offre une sécurité plus forte que l’authentification multifacteur sms/téléphone. Pour configurer cela, lisez nos instructions pour activer l’authentification multifacteur dans Azure Active Directory B2C.

Prérequis

Avant de commencer, créez un espace de travail Log Analytics.

Créer un classeur d’événements MFA basés sur le téléphone

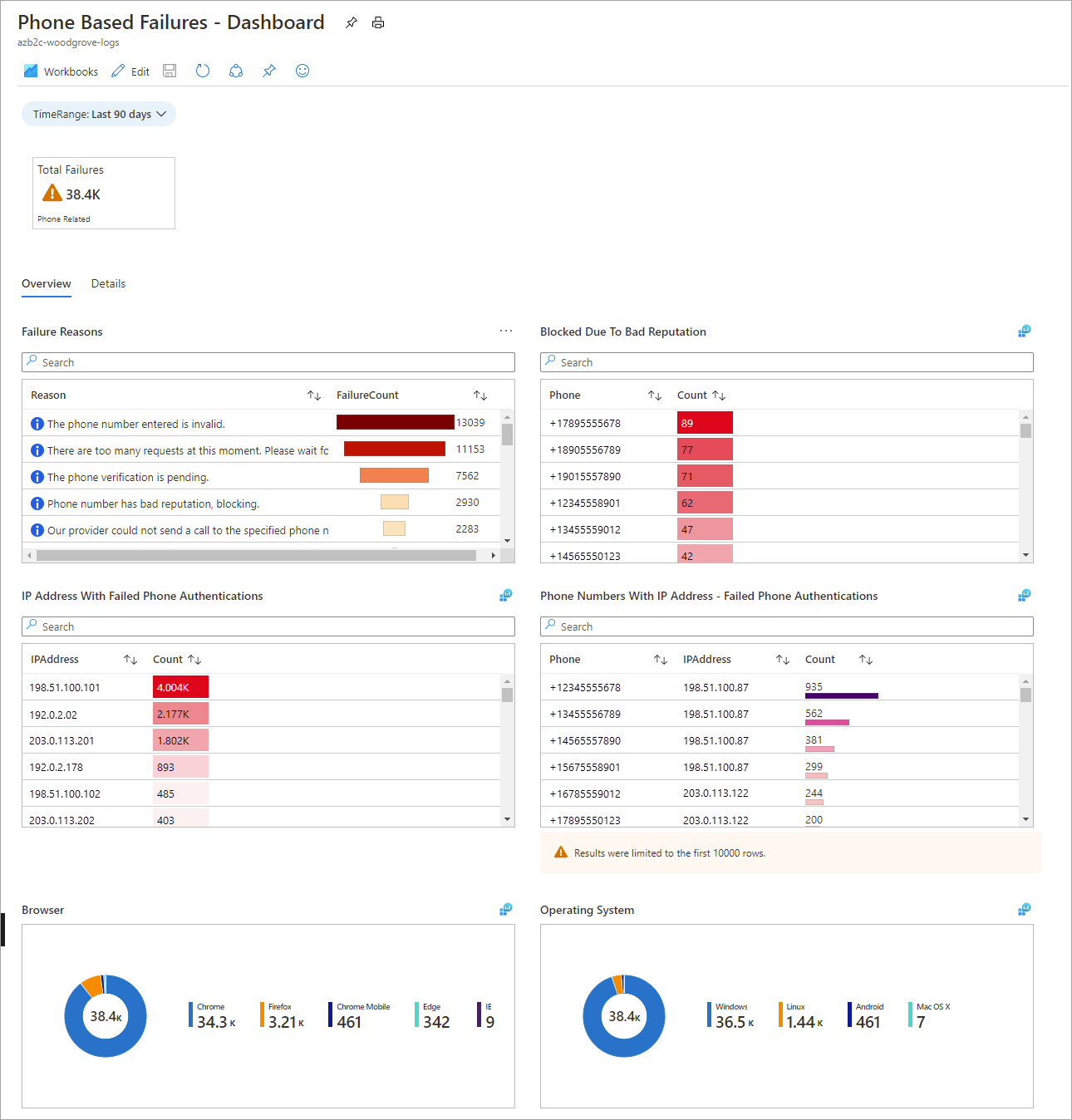

Le référentiel Rapports et alertes Azure AD B2C dans GitHub contient des artefacts que vous pouvez utiliser pour créer et publier des rapports, des alertes et des tableaux de bord basés sur les journaux d’Azure AD B2C. Le classeur illustré ci-dessous met en évidence les échecs liés au téléphone.

Onglet Overview

Les informations suivantes s’affichent dans l’onglet Vue d’ensemble :

- Raisons de l’échec (nombre total d’authentifications par téléphone ayant échoué pour chaque raison)

- Bloqué en raison d’une mauvaise réputation

- Adresse IP des authentifications par téléphone ayant échoué (nombre total d’échecs d’authentification par téléphone pour chaque adresse IP)

- Numéros de téléphone avec adresse IP – Échecs d’authentification par téléphone

- Navigateur (échecs d’authentification par téléphone par navigateur client)

- Système d’exploitation (échecs d’authentification par téléphone par système d’exploitation client)

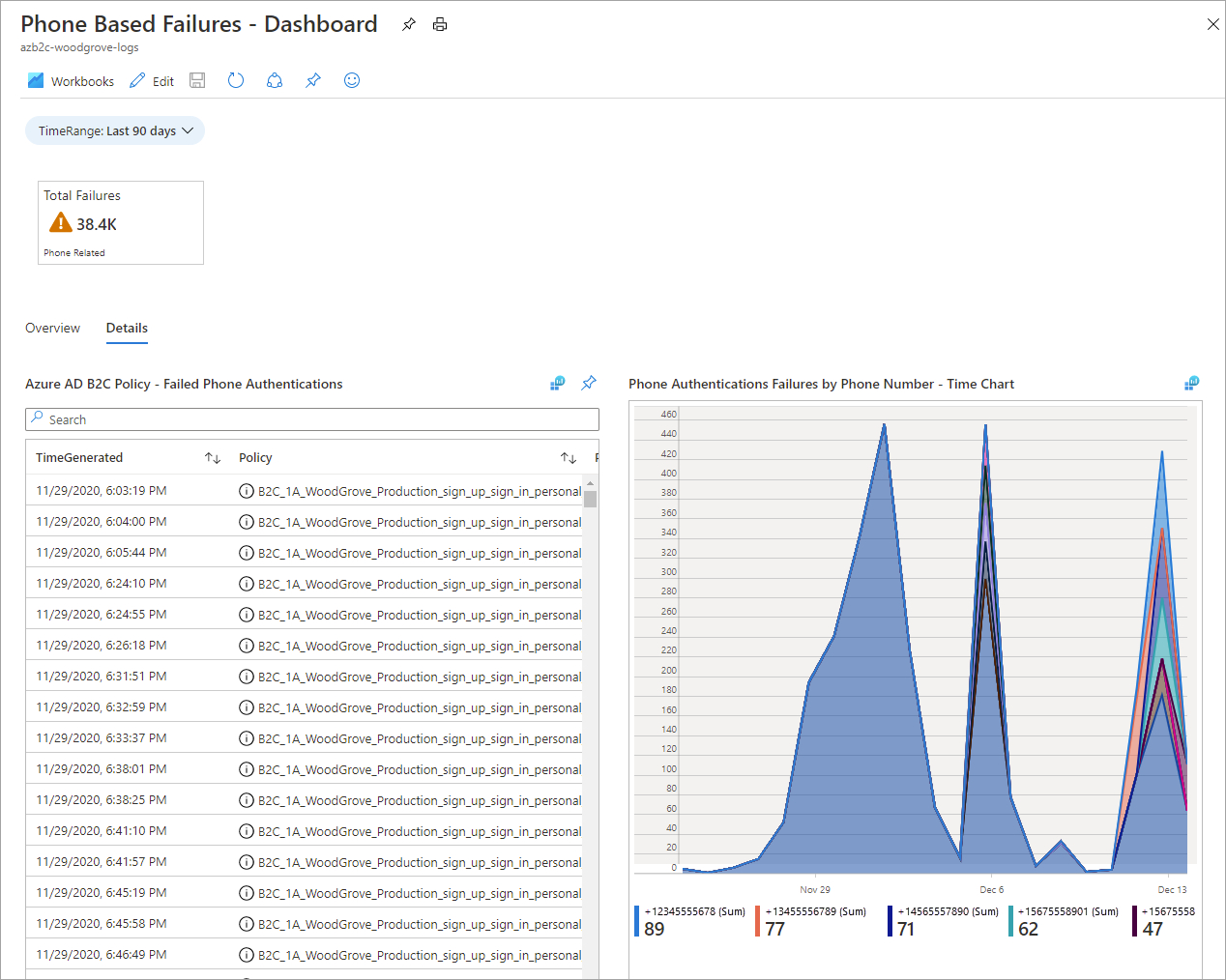

Onglet Détails

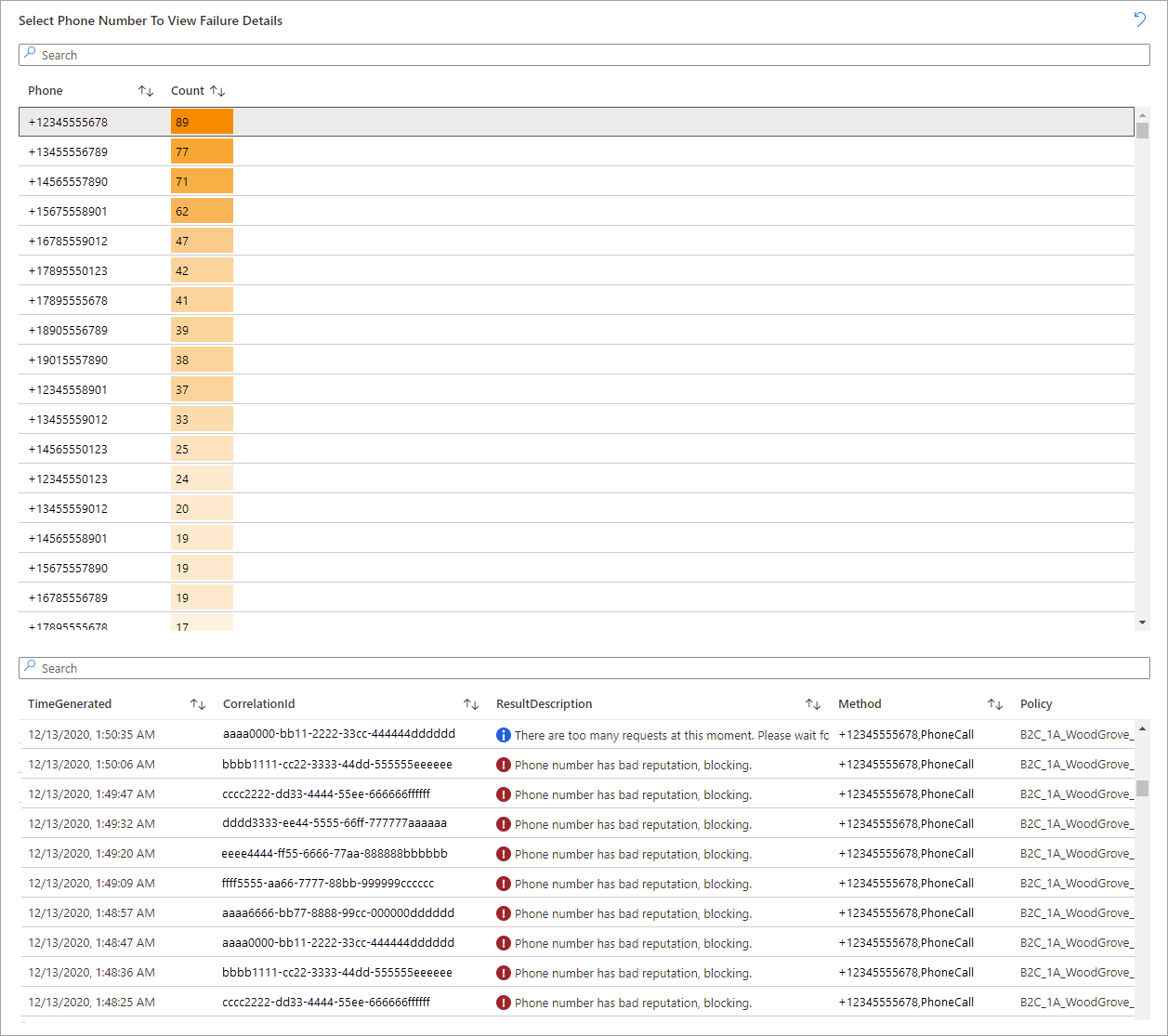

Les informations suivantes sont indiquées dans l’onglet Détails :

- Stratégie Azure AD B2C – Échecs d’authentification par téléphone

- Échecs d’authentification par téléphone par numéro de téléphone – Graphique de temps (chronologie réglable)

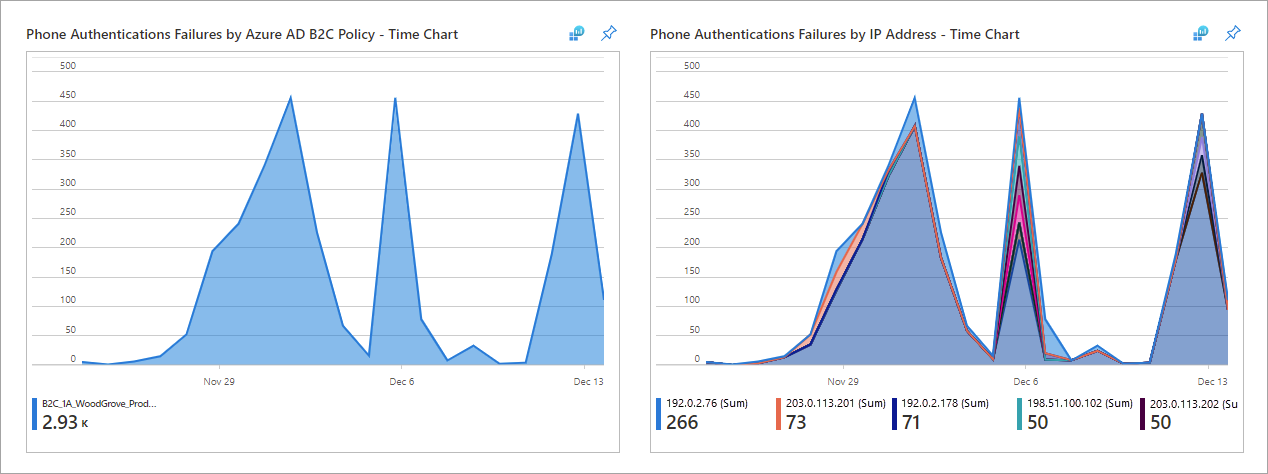

- Échecs d’authentification par téléphone par stratégie Azure AD B2C – Graphique de temps (chronologie réglable)

- Échecs d’authentification par téléphone par adresse IP – Graphique de temps (chronologie réglable)

- Sélectionner le numéro de téléphone pour afficher les détails de l’échec (sélectionnez un numéro de téléphone pour obtenir une liste détaillée des échecs)

Utiliser le classeur pour identifier les connexions frauduleuses

Vous pouvez utiliser le classeur pour comprendre les événements MFA basés sur le téléphone et identifier l’utilisation potentiellement malveillante du service de téléphonie.

Déterminez ce qui est normal pour votre locataire en répondant à ces questions :

- Quelles sont les régions à partir desquelles vous attendez une authentification MFA basée sur le téléphone ?

- Examinez les raisons indiquées pour les échecs d’authentification MFA par téléphone. Ces raisons sont-elles considérées comme normales ou attendues ?

Reconnaissez les caractéristiques d’une inscription frauduleuse :

- Basée sur un emplacement : Examinez les Échecs d’authentification par téléphone par adresse IP pour tous les comptes associés à des emplacements à partir desquels vous ne vous attendez pas à des inscriptions d’utilisateurs.

Notes

L’adresse IP fournie correspond à une région approximative.

- Basée sur la rapidité : Examinez les Heures supplémentaires pour les échecs d’authentification par téléphone (par jour) qui indiquent les numéros de téléphone effectuant un nombre anormal de tentatives échouées d’authentification par téléphone par jour, classés du plus élevé (à gauche) au plus faible (à droite).

Limitez les connexions frauduleuses en suivant les étapes décrites dans la section suivante.

Limiter les connexions frauduleuses

Effectuez les actions suivantes pour limiter les connexions frauduleuses.

Utilisez les versions recommandées des flux d’utilisateurs pour effectuer les opérations suivantes :

- Activez la fonctionnalité de code secret à usage unique (OTP) pour l’authentification MFA (s’applique aux flux d’inscription et de connexion).

- Configurez une stratégie d’accès conditionnel pour bloquer les connexions basées sur l’emplacement (s’applique aux flux de connexion uniquement, pas aux flux d’inscription).

- Utilisez les connecteurs d’API pour l’intégration avec une solution anti-robot telle que reCAPTCHA (s’applique aux flux d’inscription).

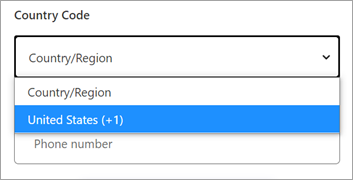

Supprimez les codes de pays qui ne sont pas pertinents pour votre organisation du menu déroulant dans lequel l’utilisateur vérifie son numéro de téléphone (cette modification s’appliquera aux futures connexions) :

Connectez-vous au portail Azure en tant qu’administrateur général de votre locataire Azure AD B2C.

Si vous avez accès à plusieurs locataires, sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre locataire Azure AD B2C à partir du menu Répertoires + abonnements.

Choisissez Tous les services dans le coin supérieur gauche du Portail Azure, recherchez et sélectionnez Azure Active Directory B2C.

Sélectionnez le flux d’utilisateur, puis sélectionnez Langues. Sélectionnez la langue correspondant à l’emplacement géographique de votre organisation pour ouvrir le volet de détails de la langue. (Pour cet exemple, nous sélectionnons Anglais en pour les États-Unis). Sélectionnez la Page d’authentification multifacteur, puis sélectionnez Télécharger les valeurs par défaut (en) .

Ouvrez le fichier JSON qui a été téléchargé à l’étape précédente. Dans le fichier, recherchez

DEFAULTet remplacez la ligne par"Value": "{\"DEFAULT\":\"Country/Region\",\"US\":\"United States\"}". Veillez à définirOverridessurtrue.

Notes

Vous pouvez personnaliser la liste des codes de pays autorisés dans l’élément

countryList(voir l’Exemple de page d’authentification par facteur de téléphone).Enregistrez le fichier JSON. Dans le volet de détails de la langue, sous Charger de nouvelles valeurs de remplacement, sélectionnez le fichier JSON modifié pour le charger.

Fermez le volet et sélectionnez Exécuter le flux d’utilisateur. Pour cet exemple, vérifiez qu’États-Unis est le seul code pays disponible dans la liste déroulante :