Tutoriel pour configurer LexisNexis avec Azure Active Directory B2C

Dans ce tutoriel, apprenez à intégrer Azure Active Directory B2C (Azure AD B2C) à LexisNexis ThreatMetrix. Explorez plus en détail les méthodes de contact LexisNexis et ThreatMetix, service de profilage et de validation d’identité qui fournit également des évaluations complètes des risques basées sur les appareils des utilisateurs.

Le profilage de cette intégration est basé sur les informations utilisateur fournies lors du flux d’inscription. ThreatMetrix permet à l’utilisateur de se connecter ou non.

Attributs d’analyse des risques ThreatMetrix :

- Courrier

- Numéro de téléphone

- Informations de profilage collectées sur l’appareil de l’utilisateur

Prérequis

Avant de commencer, vérifiez que vous disposez des éléments suivants :

Un abonnement Azure

- Si vous n’en avez pas déjà un, vous pouvez obtenir un compte Azure gratuit.

- Un locataire Azure AD B2C lié à votre abonnement Azure

Description du scénario

L’intégration ThreatMetrix comprend les composants suivants :

- Azure AD B2C – Serveur d’autorisation qui vérifie les informations d’identification utilisateur, également appelé fournisseur d’identité (IdP)

- ThreatMetrix – Combine les entrées utilisateur avec les informations de profilage de l’appareil utilisateur pour vérifier la sécurité de l’interaction

- API REST personnalisée – Permet d’implémenter l’intégration d’Azure AD B2C et de ThreatMetrix

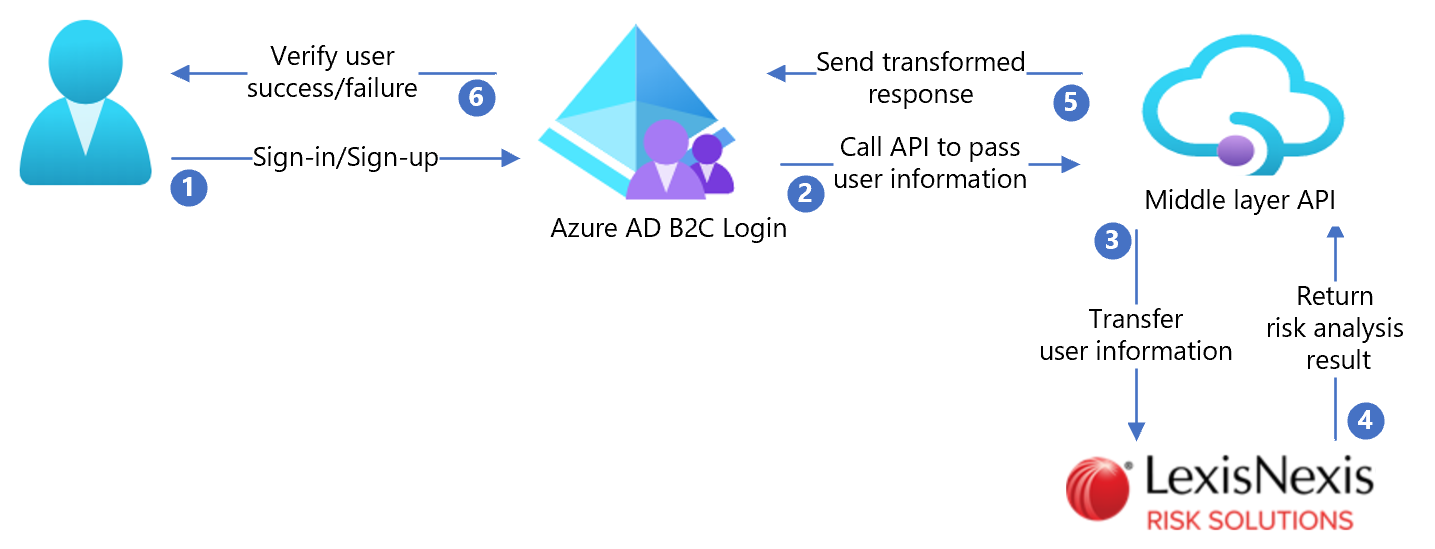

Le diagramme d’architecture suivant illustre l’implémentation.

- L’utilisateur sélectionne l’option d’inscription pour créer un compte et entre des attributs. Azure AD B2C collecte les attributs.

- Azure AD B2C appelle l’API de couche intermédiaire et lui transmet les attributs utilisateur.

- L’API de couche intermédiaire transforme les attributs en un format d’API consommable et les envoie à LexisNexis.

- LexisNexis valide l’identification de l’utilisateur en fonction de l’analyse des risques et retourne les résultats à l’API de couche intermédiaire.

- L’API de couche intermédiaire traite les résultats et envoie les informations appropriées à Azure AD B2C.

- Azure AD B2C reçoit les informations de l’API de couche intermédiaire. Si la réponse échoue, un message d’erreur s’affiche. Si la réponse réussit, l’utilisateur est authentifié et se voit accorder l’accès.

Créer un compte et une stratégie LexisNexis

- Pour créer un compte LexisNexis, accédez à lexisnexis.com et sélectionnez Contact.

- Créez une stratégie en utilisant la documentation LexisNexis.

- Après la création du compte, vous recevez des informations de configuration de l’API. Utilisez les sections suivantes pour effectuer le processus.

Notes

Vous utiliserez le nom de stratégie ultérieurement.

Configurer Azure AD B2C avec LexisNexis

Déployer l’API

Pour déployer le code d’API sur un service Azure, accédez à /samples/ThreatMetrix/Api. Vous pouvez publier le code à partir de Visual Studio.

Notes

Vous avez besoin de l’URL du service déployé pour configurer Microsoft Entra ID.

Configurer l’API

Vous pouvez configurer les paramètres d’application dans Azure App Service sans les archiver dans un dépôt. Vous allez fournir les paramètres suivants à l’API REST :

| Paramètres de l’application | Source | Notes |

|---|---|---|

| ThreatMetrix:Url | Configuration du compte ThreatMetrix | N/A |

| ThreatMetrix:OrgId | Configuration du compte ThreatMetrix | N/A |

| ThreatMetrix:ApiKey | Configuration du compte ThreatMetrix | N/A |

| ThreatMetrix:Policy | Nom de la stratégie créée dans ThreatMetrix | N/A |

| BasicAuth:ApiUsername | Entrez un nom d’utilisateur d’API | Le nom d’utilisateur est utilisé dans la configuration d’Azure AD B2C. |

| BasicAuth:ApiPassword | Entrez un mot de passe d’API | Le mot de passe est utilisé dans la configuration d’Azure AD B2C. |

Déployer l’interface utilisateur

Cette solution utilise des modèles d’IU personnalisés chargés par Azure AD B2C. Ces modèles effectuent le profilage qui va dans ThreatMetrix.

Suivez les instructions de la procédure pas à pas du contenu de la page personnalisée pour déployer les fichiers d’interface utilisateur de /samples/ThreatMetrix/ui-template sur un compte de stockage d’objets blob. Les instructions traitent notamment de la configuration d’un compte de stockage d’objets blob, de la configuration de CORS (cross-origin resource sharing) et de l’activation de l’accès public.

L’interface utilisateur est basée sur le modèle Ocean Blue (Bleu océan) dans /samples/ThreatMetrix/ui-template/ocean_blue. Mettez à jour les liens de l’interface utilisateur pour faire référence à l’emplacement déployé. Dans le dossier de l’interface utilisateur, recherchez l’URL https://yourblobstorage/blobcontainer et remplacez-la par l’emplacement de déploiement.

Créer des clés de stratégie d’API

Pour créer deux clés de stratégie, suivez les instructions fournies dans Ajouter les clés de stratégie de nom d’utilisateur et de mot de passe de l’API REST. Une stratégie est pour le nom d’utilisateur de l’API, l’autre pour le mot de passe de l’API que vous avez créé.

Exemples de noms de clés de stratégie :

- B2C_1A_RestApiUsername

- B2C_1A_RestApiPassword

Mettre à jour l’URL de l’API

Dans samples/ThreatMetrix/policy/TrustFrameworkExtensions.xml, recherchez le profil technique Rest-LexisNexus-SessionQuery et mettez à jour l’élément de métadonnées ServiceUrl avec l’emplacement de l’API déployée.

Mettre à jour l’URL de l’interface utilisateur

Dans /samples/ThreatMetrix/policy/TrustFrameworkExtensions.xml, recherchez et remplacez https://yourblobstorage/blobcontainer/ par l’emplacement du fichier d’interface utilisateur.

Notes

Nous vous recommandons d’ajouter une notification de consentement dans la page de collection d’attributs. Informez les utilisateurs que les informations sont envoyées à des services tiers à des fins de vérification d’identité.

Configurer la stratégie Azure AD B2C

Accédez au pack de démarrage de stratégie personnalisée pour télécharger LocalAccounts. Configurez la stratégie dans samples/ThreatMetrix/policy/ pour le locataire Azure AD B2C.

Notes

Mettez à jour les stratégies en fonction de votre locataire.

Tester le flux utilisateur

- Ouvrez le locataire Azure AD B2C.

- Sous Stratégies, sélectionnez Flux utilisateur.

- Sélectionnez le Flux d’utilisateur créé.

- Sélectionnez Exécuter le flux utilisateur.

- Pour Application, sélectionnez l’application inscrite (JWT dans l’exemple).

- Pour URL de réponse, sélectionnez l’URL de redirection.

- Sélectionnez Exécuter le flux utilisateur.

- Procédez au flux d’inscription.

- Créez un compte.

- Déconnectez-vous.

- Procédez au flux de connexion.

- Sélectionnez Continuer.

- Le puzzle ThreatMetrix apparaît.