Tutoriel : Configurer Keyless avec Azure Active Directory B2C

Découvrez comment configurer Azure Active Directory B2C (Azure AD B2C) avec la solution sans mot de passe Sift Keyless. Avec Azure AD B2C en tant que fournisseur d’identité, intégrez Keyless avec vos applications clientes pour fournir une authentification sans mot de passe. Keyless Zero-Knowledge Biometric (ZKB) est une authentification multifacteur sans mot de passe qui permet d’éliminer la fraude, l’hameçonnage et la réutilisation des informations d’identification, tout en améliorant l’expérience client et en garantissant la confidentialité.

Accédez à keyless.io pour en savoir plus sur :

- Sift Keyless

- Comment Keyless utilise des preuves à connaissance nulle pour protéger vos données biométriques

Prérequis

Avant de commencer, vérifiez que vous disposez des éléments suivants :

- Un abonnement Azure

- Si vous n’en avez pas déjà un, procurez-vous un compte Azure gratuit.

- Un locataire Azure AD B2C associé à l’abonnement Azure

- Un locataire cloud Keyless

- Rendez-vous sur keyless.io pour demander une démonstration

- L’application Keyless Authenticator installée sur l’appareil d’un utilisateur

Description du scénario

L’intégration de Keyless inclut les composants suivants :

- Azure AD B2C : serveur d’autorisation qui vérifie les informations d’identification utilisateur. Également appelé IdP.

- Applications web et mobiles : applications web ou mobiles pour protéger avec Keyless et Azure AD B2C

- Application mobile Keyless Authenticator : application mobile Sift utilisée pour l’authentification auprès des applications activées pour Azure AD B2C

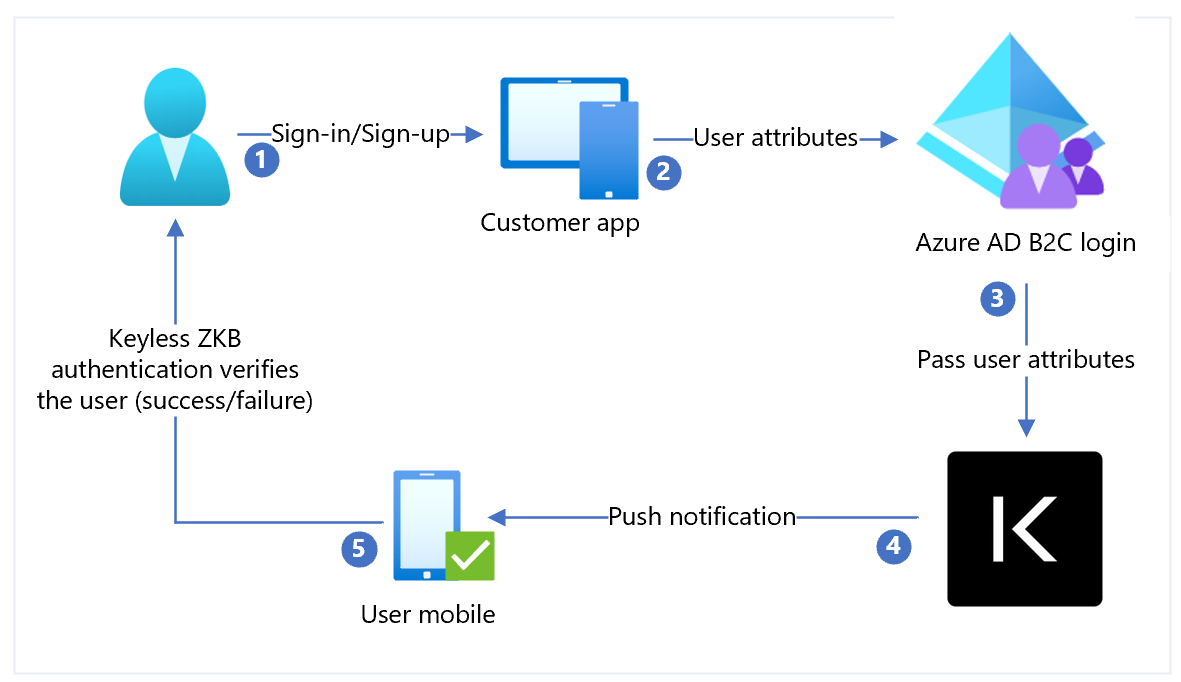

Le diagramme d’architecture suivant illustre une implémentation.

- L’utilisateur arrive sur une page de connexion. L’utilisateur choisit de se connecter ou de s’inscrire, puis entre son nom d’utilisateur.

- L’application envoie à Azure AD B2C les attributs utilisateur afin de vérifier l’identité.

- Azure AD B2C envoie des attributs utilisateur à Keyless pour l’authentification.

- Keyless envoie une notification Push à l’appareil mobile de l’utilisateur inscrit pour effectuer une authentification sous la forme d’une analyse biométrique faciale.

- L’utilisateur répond à la notification Push et l’accès est accordé ou refusé.

Ajouter un fournisseur d’identité, configurer le fournisseur d’identité et créer une stratégie de flux d’utilisateurs

Utilisez les sections suivantes pour ajouter un fournisseur d’identité, configurer le fournisseur d’identité et créer une stratégie de flux d’utilisateurs.

Ajouter un fournisseur d’identité

Pour ajouter un nouveau fournisseur d’identité :

- Connectez-vous au Portail Azure en tant qu’administrateur général de votre abonné Azure AD B2C.

- Sélectionnez Répertoires et abonnements.

- Sur la page Paramètres du portail | Répertoires + abonnements, dans la liste Nom de répertoire, recherchez votre répertoire Azure AD B2C.

- Sélectionnez Changer.

- En haut à gauche du portail Azure, sélectionnez Tous les services.

- Recherchez et sélectionnez Azure AD B2C.

- Accédez à Tableau de bord>Azure Active Directory B2C>Fournisseurs d’identité.

- Sélectionnez Fournisseurs d’identité.

- Sélectionnez Ajouter.

Configurer un fournisseur d’identité

Pour configurer un fournisseur d’identité :

- Sélectionnez Type de fournisseur d’identité>OpenID Connect (préversion) .

- Pour Nom, sélectionnez Keyless.

- Pour URL des métadonnées, insérez l’URI de l’application d’authentification Keyless hébergée, suivi du chemin d’accès, par exemple

https://keyless.auth/.well-known/openid-configuration. - Pour Clé secrète client, sélectionnez le secret associé à l’instance Keyless Authentication. Le secret est utilisé ultérieurement dans la configuration du conteneur Keyless.

- Pour ID client, sélectionnez l’ID client. L’ID client est utilisé ultérieurement dans la configuration du conteneur Keyless.

- Pour Étendue, sélectionnez openid.

- Pour Type de réponse, sélectionnez id_token.

- Pour Mode de réponse, sélectionnez form_post.

- Sélectionnez OK.

- Sélectionnez Mapper les revendications de ce fournisseur d’identité.

- Pour UserID, sélectionnez À partir de l’abonnement.

- Pour Nom d’affichage, sélectionnez À partir de l’abonnement.

- Pour Mode de réponse, sélectionnez À partir de l’abonnement.

- Sélectionnez Enregistrer.

Créer une stratégie de flux utilisateur

Keyless apparaît en tant que nouveau fournisseur d’identité OpenID Connect (OIDC) avec des fournisseurs d’identité B2C.

- Ouvrez le locataire Azure AD B2C.

- Sous Stratégies, sélectionnez Flux utilisateur.

- Sélectionnez un Nouveau flux d’utilisateur.

- Sélectionnez Inscription et connexion.

- Sélectionnez une version.

- Sélectionnez Create (Créer).

- Sous Nom, spécifiez un nom pour votre stratégie.

- Dans la section Fournisseurs d’identité, sélectionnez le fournisseur d’identité Keyless que vous venez de créer.

- Entrez un nom.

- Sélectionnez le fournisseur d’identité que vous avez créé.

- Ajoutez une adresse e-mail. Azure ne redirige pas la connexion vers Keyless ; un écran s’affiche avec une option utilisateur.

- Laissez le champ Authentification multifacteur.

- Sélectionnez Appliquer les stratégies d’accès conditionnel.

- Sous Attributs utilisateur et revendications de jetons, dans l’option Collecter l’attribut, sélectionnez Adresse e-mail.

- Ajoutez les attributs utilisateur que Microsoft Entra ID collecte avec les réclamations qu'Azure AD B2C renvoie à l'application cliente.

- Sélectionnez Create (Créer).

- Sélectionnez le nouveau flux d’utilisateurs.

- Dans le volet gauche, sélectionnez Revendications d’application.

- Sous options, cochez la case e-mail.

- Sélectionnez Enregistrer.

Tester le flux utilisateur

- Ouvrez le locataire Azure AD B2C.

- Sous Stratégies, sélectionnez Identity Experience Framework.

- Sélectionnez le SignUpSignIn créé.

- Sélectionnez Exécuter le flux utilisateur.

- Pour Application, sélectionnez l’application inscrite (JWT dans cet exemple).

- Pour URL de réponse, sélectionnez l’URL de redirection.

- Sélectionnez Exécuter le flux utilisateur.

- Terminez le flux d’inscription et créez un compte.

- Une fois l’attribut utilisateur créé, Keyless est appelé pendant le flux.

Si le flux est incomplet, vérifiez que l’utilisateur est, ou n’est pas, enregistré dans l’annuaire.