Tutoriel de configuration de HYPR avec Azure Active Directory B2C

Dans ce tutoriel, découvrez comment configurer Azure Active Directory B2C (Azure AD B2C) avec HYPR. Quand Azure AD B2C est le fournisseur d’identité (IdP), vous pouvez intégrer HYPR aux applications de client pour une authentification sans mot de passe. HYPR remplace les mots de passe par des chiffrements de clé publique qui permettent d’empêcher les fraudes, le hameçonnage et la réutilisation des informations d’identification.

Prérequis

Avant de commencer, vérifiez que vous disposez des éléments suivants :

Un abonnement Azure

- Si vous n’en avez pas déjà un, vous pouvez obtenir un compte Azure gratuit.

- Un locataire Azure AD B2C lié à votre abonnement Azure

- Un locataire cloud HYPR

- Demander une démonstration personnalisée d’HYPR

- Un appareil mobile utilisateur inscrit avec les API REST HYPR ou le Gestionnaire d’appareils HYPR dans votre locataire HYPR

- Par exemple, consultez SDK HYPR pour Java Web

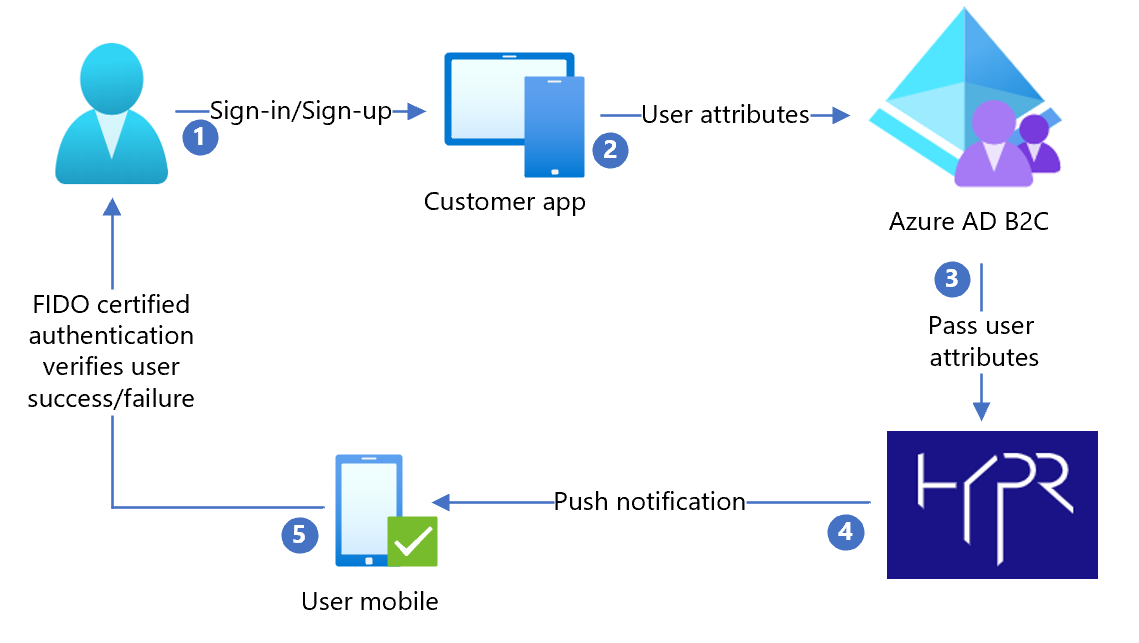

Description du scénario

L’intégration d’HYPR a les composants suivants :

- Azure AD B2C – Serveur d’autorisation pour vérifier les informations d’identification utilisateur ou le fournisseur d’identité (IdP)

-

Applications web et mobiles – Pour les applications web ou mobiles protégées par HYPR et Azure AD B2C

- HYPR a un SDK mobile et une application mobile pour iOS et Android

- Application mobile HYPR – Utilisez-la pour ce tutoriel, si vous n’utilisez pas les kits SDK mobiles dans vos applications mobiles

-

API REST HYPR – Inscription et authentification des appareils utilisateur

- Accédez à apidocs.hypr.com pour les API sans mot de passe HYPR

Le diagramme d’architecture suivant illustre l’implémentation.

- L’utilisateur arrive dans une page de connexion et sélectionne Se connecter ou S’inscrire. L’utilisateur entre le nom d’utilisateur.

- L’application envoie les attributs utilisateur à Azure AD B2C pour identifier la vérification.

- Azure AD B2C envoie les attributs utilisateur à HYPR pour authentifier l’utilisateur par le biais de l’application mobile HYPR.

- HYPR envoie une notification Push à l’appareil mobile de l’utilisateur inscrit pour une authentification certifiée FIDO (Fast Identity Online). Il peut s’agir d’une empreinte digitale, de la biométrique ou d’un code décentralisé de l’utilisateur.

- Une fois que l’utilisateur a confirmé la notification Push, il est autorisé ou non à accéder à l’application de client.

Configurer la stratégie Azure AD B2C

Accédez à

Azure-AD-B2C-HYPR-Sample/policy/.Suivez les instructions du pack de démarrage de stratégie personnalisée pour télécharger Active-directory-b2c-custom-policy-starterpack/LocalAccounts/

Configurez la stratégie pour le locataire Azure AD B2C.

Notes

Mettez à jour les stratégies en fonction de votre locataire.

Tester le flux utilisateur

- Ouvrez le locataire Azure AD B2C.

- Sous Stratégies, sélectionnez Identity Experience Framework.

- Sélectionnez le SignUpSignIn que vous avez créé.

- Sélectionnez Exécuter le flux utilisateur.

- Pour Application, sélectionnez l’application inscrite (JWT dans l’exemple).

- Pour URL de réponse, sélectionnez l’URL de redirection.

- Sélectionnez Exécuter le flux utilisateur.

- Suivez le flux d’inscription pour créer un compte.

- Une fois que l’attribut utilisateur est créé, HYPR est appelé.

Conseil

Si le flux est incomplet, vérifiez que l’utilisateur est enregistré dans l’annuaire.