Tutoriel : Configurer Microsoft Dynamics 365 Fraud Protection avec Azure Active Directory B2C

Les organisations peuvent utiliser Microsoft Dynamics 365 Fraud Protection (DFP) pour évaluer les risques lors des tentatives de création de connexions et de comptes frauduleux. Les clients utilisent l’évaluation Microsoft DFP pour bloquer ou contester les tentatives suspectes de créer de faux comptes ou de compromettre des comptes.

Dans ce tutoriel, apprenez à intégrer Microsoft DFP à Azure Active Directory B2C (Azure AD B2C). Il contient des conseils pour incorporer les points de terminaison de l’API de collecte d’empreintes digitales des appareils et d’évaluation des créations de compte et des connexions de Microsoft DFP dans une stratégie personnalisée Azure AD B2C.

En savoir plus : Vue d’ensemble de Microsoft Dynamics 365 Fraud Protection

Prérequis

Avant de commencer, vérifiez que vous disposez des éléments suivants :

- Un abonnement Azure

- Si vous n’en avez pas déjà un, vous pouvez obtenir un compte Azure gratuit.

- Un locataire Azure AD B2C lié à votre abonnement Azure

- Un abonnement Microsoft DFP

- Voir Tarifs Dynamics 365

- Vous pouvez configurer une version d’évaluation client

Description du scénario

L’intégration de Microsoft DFP inclut les composants suivants :

- Locataire Azure AD B2C : Authentifie l’utilisateur et agit comme un client de Microsoft DFP. Héberge un script de prise d’empreintes qui collecte les données d’identification et de diagnostic des utilisateurs qui exécutent une stratégie cible. Bloque ou conteste les tentatives de connexion ou d’inscription en fonction du résultat de l’évaluation de la règle renvoyé par Microsoft DFP.

- Modèles d’interface utilisateur personnalisés : personnalisent le contenu HTML des pages affichées par Azure AD B2C. Ces pages comprennent l’extrait de code JavaScript nécessaire à la collecte d’empreintes digitales par Microsoft DFP.

- Service de collecte d’empreintes Microsoft DFP : script incorporé dynamiquement qui enregistre les détails relatifs à la télémétrie des appareils et aux utilisateurs autodéclarés afin de créer une empreinte identifiable de façon unique pour l’utilisateur.

- Points de terminaison de l’API Microsoft DFP : Fournit le résultat de la décision et accepte un statut final reflétant l’opération entreprise par l’application du client. Azure AD B2C communique avec les points de terminaison de Microsoft DFP à l’aide de connecteurs d’API REST. L'authentification API se produit avec une attribution client_credentials au locataire Microsoft Entra dans lequel Microsoft DFP est sous licence et installé pour obtenir un jeton de support.

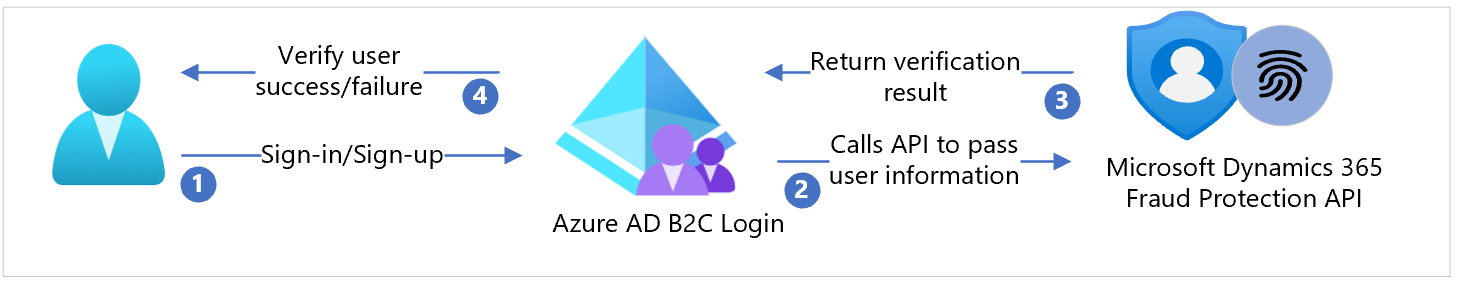

Le diagramme d’architecture suivant illustre l’implémentation.

- L’utilisateur arrive à une page de connexion, sélectionne l’option pour créer un compte et entre des informations. Azure AD B2C collecte les attributs de l’utilisateur.

- Azure AD B2C appelle l’API Microsoft DFP et lui transmet les attributs de l’utilisateur.

- L’API Microsoft DFP consomme ces informations et les traite, puis renvoie le résultat à Azure AD B2C.

- Azure AD B2C reçoit les informations renvoyées par l’API Microsoft DFP. En cas d’échec, un message d’erreur s’affiche. En cas de réussite, l’utilisateur est authentifié et inscrit dans l’annuaire.

Configurer la solution

- Créez une application Facebook configurée pour autoriser l’association à Azure AD B2C.

- Ajoutez le secret Facebook que vous avez créé en tant que clé de stratégie Identity Experience Framework.

Configurer votre application sous Microsoft DFP

Configurez votre locataire Microsoft Entra pour utiliser Microsoft DFP.

Configurer votre domaine personnalisé

Dans un environnement de production, utilisez un domaine personnalisé pour Azure AD B2C et pour le service de collecte d’empreintes digitales de Microsoft DFP. Le domaine des deux services se trouve dans la même zone DNS racine pour empêcher les paramètres de confidentialité des navigateurs de bloquer les cookies interdomaines. Cette configuration n’est pas nécessaire dans un environnement hors production.

Consultez le tableau suivant pour obtenir des exemples d’environnement, de service et de domaine.

| Environnement | Service | Domain |

|---|---|---|

| Développement | Azure AD B2C | contoso-dev.b2clogin.com |

| Développement | Collecte d’empreintes digitales Microsoft DFP | fpt.dfp.microsoft-int.com |

| UAT | Azure AD B2C | contoso-uat.b2clogin.com |

| UAT | Collecte d’empreintes digitales Microsoft DFP | fpt.dfp.microsoft.com |

| Production | Azure AD B2C | login.contoso.com |

| Production | Collecte d’empreintes digitales Microsoft DFP | fpt.login.contoso.com |

Déployer les modèles d’interface utilisateur

- Déployez les modèles d’interface utilisateur Azure AD B2C fournis sur un service d’hébergement Internet public tel que Stockage Blob Azure.

- Remplacez la valeur

https://<YOUR-UI-BASE-URL>/par l’URL racine de votre emplacement de déploiement.

Notes

Plus tard, vous aurez besoin de l’URL de base pour configurer les stratégies d’Azure AD B2C.

- Dans le fichier

ui-templates/js/dfp.js, remplacez<YOUR-DFP-INSTANCE-ID>par l’identificateur de votre instance Microsoft DFP. - Assurez-vous que CORS est activé pour votre nom de domaine Azure AD B2C

https://{your_tenant_name}.b2clogin.comouyour custom domain.

En savoir plus : documentation relative à la personnalisation de l’interface utilisateur

Configuration d’Azure AD B2C

Ajouter des clés de stratégie pour l’ID et le secret de votre application cliente Microsoft DFP

- Dans le client Microsoft Entra où Microsoft DFP est configuré, créez une application Microsoft Entra et accordez le consentement de l'administrateur.

- Créez une valeur secrète pour cette inscription d’application. Notez l’ID client de l’application et la valeur de la clé secrète client.

- Enregistrez les valeurs d’ID client et de clé secrète client en tant que clés de stratégie dans votre locataire Azure AD B2C.

Notes

Plus tard, vous aurez besoin des clés de stratégie pour configurer les stratégies Azure AD B2C.

Remplacer des valeurs de configuration

Dans les stratégies personnalisées fournies, recherchez les espaces réservés suivants et remplacez-les par les valeurs correspondantes de votre instance.

| Espace réservé | Remplacer par | Notes |

|---|---|---|

| {Settings:Production} | Si les stratégies doivent être déployées en mode production |

true ou false |

| {Settings:Tenant} | Nom abrégé de votre locataire |

your-tenant ; provient de your-tenant.onmicrosoft.com |

| {Settings:DeploymentMode} | Mode de déploiement d’Application Insights à utiliser |

Production ou Development |

| {Settings:DeveloperMode} | Si les stratégies doivent être déployées en mode développeur dans Application Insights |

true ou false |

| {Settings:AppInsightsInstrumentationKey} | Clé d’instrumentation de votre instance Application Insights* | 01234567-89ab-cdef-0123-456789abcdef |

| {Settings:IdentityExperienceFrameworkAppId}ID de l’application IdentityExperienceFramework configuré dans votre locataire Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

|

| {Settings:ProxyIdentityExperienceFrameworkAppId} | ID de l’application ProxyIdentityExperienceFramework configuré dans votre locataire Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {Settings:FacebookClientId} | ID d’application de l’application Facebook que vous avez configurée pour la fédération avec B2C | 000000000000000 |

| {Settings:FacebookClientSecretKeyContainer} | Nom de la clé de stratégie dans laquelle vous avez enregistré le secret de l’application de Facebook | B2C_1A_FacebookAppSecret |

| {Settings:ContentDefinitionBaseUri} | Point de terminaison dans lequel vous avez déployé les fichiers de l’interface utilisateur | https://<my-storage-account>.blob.core.windows.net/<my-storage-container> |

| {Settings:DfpApiBaseUrl} | Chemin d’accès de base de votre instance d’API DFP, trouvé dans le portail DFP | https://tenantname-01234567-89ab-cdef-0123-456789abcdef.api.dfp.dynamics.com/v1.0/ |

| {Settings:DfpApiAuthScope} | Étendue client_credentials pour le service d’API DFP | https://api.dfp.dynamics-int.com/.default or https://api.dfp.dynamics.com/.default |

| {Settings:DfpTenantId} | L'ID du locataire Microsoft Entra (et non B2C) sur lequel DFP est sous licence et installé |

01234567-89ab-cdef-0123-456789abcdef ou consoto.onmicrosoft.com |

| {Settings:DfpAppClientIdKeyContainer} | Nom de la clé de stratégie dans laquelle vous enregistrez l’ID client de DFP | B2C_1A_DFPClientId |

| {Settings:DfpAppClientSecretKeyContainer} | Nom de la clé de stratégie dans laquelle vous enregistrez la clé secrète client de DFP | B2C_1A_DFPClientSecret |

| {Paramètres:DfpEnvironment} | ID de l’environnement DFP. | L’ID d’environnement est un identificateur unique global de l’environnement DFP auquel vous envoyez les données. Votre stratégie personnalisée doit appeler le point de terminaison d’API, y compris le dans le paramètre de chaîne de requête x-ms-dfpenvid=your-env-id> |

*Vous pouvez configurer des informations sur les applications dans un locataire ou un abonnement Microsoft Entra. Cette valeur est facultative, mais recommandée pour faciliter le débogage.

Notes

Ajoutez une notification de consentement à la page de collecte d’attributs. Incluez une notification indiquant que les informations de télémétrie et d’identité de l’utilisateur sont enregistrées pour la protection du compte.

Configurer la stratégie Azure AD B2C

- Accédez à la stratégie d’Azure AD B2C dans le dossier stratégies.

- Suivez les instructions du pack de démarrage de stratégie personnalisée pour télécharger le pack de démarrage LocalAccounts.

- Configurez la stratégie pour le locataire Azure AD B2C.

Notes

Mettez à jour les stratégies fournies en fonction de votre locataire.

Tester le flux utilisateur

- Ouvrez le locataire Azure AD B2C locataire, puis, sous Stratégies, sélectionnez Identity Experience Framework.

- Sélectionnez votre SignUpSignIn créé précédemment.

- Sélectionnez Exécuter le flux utilisateur.

- Application : application inscrite (par exemple, JWT).

- URL de réponse : URL de redirection.

- Sélectionnez Exécuter le flux utilisateur.

- Terminez le flux d’inscription et créez un compte.

Conseil

Microsoft DFP est appelé pendant le flux. Si le flux est incomplet, vérifiez que l’utilisateur n’est pas enregistré dans l’annuaire.

Notes

Mettez à jour les règles depuis le portail Microsoft DFP si vous utilisez le moteur de règles Microsoft DFP.