Configurer les options d'authentification dans une application Android en utilisant Azure AD B2C

Cet article décrit les méthodes permettant de personnaliser et d’améliorer l’expérience d’authentification Azure Active Directory B2C (Azure AD B2C) pour votre application Android.

Avant de commencer, familiarisez-vous avec les articles suivants :

- Configurer l'authentification dans une application Android exemple en utilisant Azure AD B2C

- Activer l’authentification dans votre propre application Android avec Azure AD B2C

Utiliser un domaine personnalisé

En utilisant un domaine personnalisé, vous pouvez intégralement marquer l’URL d’authentification. En ce qui concerne les utilisateurs, ils restent sur votre domaine pendant le processus d’authentification, au lieu d’être redirigés vers le nom de domaine Azure AD B2C b2clogin.com.

Pour supprimer toutes les références à « b2c » dans l’URL, vous pouvez remplacer le nom de votre locataire b2c (contoso.onmicrosoft.com) dans l’URL de la requête d’authentification par le GUID d’ID de votre locataire. Par exemple, vous pouvez remplacer https://fabrikamb2c.b2clogin.com/contoso.onmicrosoft.com/ par https://account.contosobank.co.uk/<tenant ID GUID>/.

Pour utiliser un domaine personnalisé et l’ID de votre locataire dans l’URL d’authentification, suivez les instructions fournies dans Activer les domaines personnalisés. Recherchez votre objet de configuration Microsoft Authentication Library (MSAL), puis mettez à jour les autorités avec votre nom de domaine personnalisé et votre ID de locataire.

Le code Kotlin suivant montre l’objet de configuration MSAL avant modification :

val parameters = AcquireTokenParameters.Builder()

.startAuthorizationFromActivity(activity)

.fromAuthority("https://contoso.b2clogin.com/fabrikamb2c.contoso.com/B2C_1_susi")

// More settings here

.build()

b2cApp!!.acquireToken(parameters)

Le code Kotlin suivant montre l’objet de configuration MSAL après modification :

val parameters = AcquireTokenParameters.Builder()

.startAuthorizationFromActivity(activity)

.fromAuthority("https://custom.domain.com/00000000-0000-0000-0000-000000000000/B2C_1_susi")

// More settings here

.build()

b2cApp!!.acquireToken(parameters)

Préremplir le nom de connexion

Pendant le parcours utilisateur pour la connexion, votre application peut cibler un utilisateur spécifique. Quand une application cible un utilisateur, celle-ci peut spécifier, dans la requête d’autorisation, le paramètre de requête login_hint avec le nom de connexion de l’utilisateur. Azure AD B2C remplit automatiquement le nom de connexion, et l’utilisateur n’a que le mot de passe à fournir.

Pour préremplir le nom de connexion, procédez comme suit :

- Si vous utilisez une stratégie personnalisée, ajoutez la revendication d’entrée nécessaire, comme décrit dans Configurer la connexion directe.

- Recherchez votre objet de configuration MSAL, puis ajoutez la méthode

withLoginHint()avec l'indice de connexion.

val parameters = AcquireTokenParameters.Builder()

.startAuthorizationFromActivity(activity)

.withLoginHint("bob@contoso.com")

// More settings here

.build()

b2cApp!!.acquireToken(parameters)

Présélectionner un fournisseur d'identité

Si vous avez configuré la procédure de connexion pour votre application afin d’inclure des comptes de réseaux sociaux comme Facebook, LinkedIn ou Google, vous pouvez spécifier le paramètre domain_hint. Ce paramètre de requête fournit un indicateur à Azure AD B2C concernant le fournisseur d’identité sociale qui doit être utilisé pour la connexion. Par exemple, si l’application spécifie domain_hint=facebook.com, le flux de connexion accède directement à la page de connexion Facebook.

Pour rediriger les utilisateurs vers un fournisseur d’identité externe, procédez comme suit :

- Vérifiez le nom de domaine de votre fournisseur d’identité externe. Pour plus d’informations, consultez Rediriger la connexion vers un fournisseur social.

- Créez un objet de liste ou utilisez un objet existant afin d’y stocker des paramètres de requête supplémentaires.

- Ajoutez à la liste le paramètre

domain_hintavec le nom de domaine correspondant (par exemplefacebook.com). - Passez la liste des paramètres de requête supplémentaires dans la méthode

withAuthorizationQueryStringParametersde l’objet de configuration MSAL.

val extraQueryParameters: MutableList<Pair<String, String>> = ArrayList()

extraQueryParameters.add(Pair("domain_hint", "facebook.com"))

val parameters = AcquireTokenParameters.Builder()

.startAuthorizationFromActivity(activity)

.withAuthorizationQueryStringParameters(extraQueryParameters)

// More settings here

.build()

b2cApp!!.acquireToken(parameters)

Spécifier la langue de l’interface utilisateur

La personnalisation de la langue dans Azure AD B2C permet à votre flux d’utilisateur de prendre en charge plusieurs langues pour répondre aux besoins de votre client. Consultez Personnalisation linguistique pour plus d'informations.

Pour définir la langue par défaut, procédez comme suit :

- Configurez la personnalisation de la langue.

- Créez un objet de liste ou utilisez un objet existant afin d’y stocker des paramètres de requête supplémentaires.

- Ajoutez à la liste le paramètre

ui_localesavec le code langue correspondant (par exempleen-us). - Passez la liste des paramètres de requête supplémentaires dans la méthode

withAuthorizationQueryStringParametersde l’objet de configuration MSAL.

val extraQueryParameters: MutableList<Map.Entry<String, String>> = ArrayList()

val mapEntry = object : Map.Entry<String, String> {

override val key: String = "ui_locales"

override val value: String = "en-us"

}

extraQueryParameters.add(mapEntry )

val parameters = AcquireTokenParameters.Builder()

.startAuthorizationFromActivity(activity)

.withAuthorizationQueryStringParameters(extraQueryParameters)

// More settings here

.build()

b2cApp!!.acquireToken(parameters)

Passer un paramètre de chaîne de requête personnalisé

Avec les stratégies personnalisées, vous pouvez passer un paramètre de chaîne de requête personnalisé. Les cas où vous souhaitez modifier de façon dynamique le contenu d’une page en sont un bon exemple d’utilisation.

Pour passer un paramètre de chaîne de requête personnalisé, procédez comme suit :

- Configurez l’élément ContentDefinitionParameters.

- Créez un objet de liste ou utilisez un objet existant afin d’y stocker des paramètres de requête supplémentaires.

- Ajoutez le paramètre de chaîne de requête personnalisé, par exemple

campaignId. Définir la valeur du paramètre (par exemple,germany-promotion). - Passez la liste des paramètres de requête supplémentaires dans la méthode

withAuthorizationQueryStringParametersde l’objet de configuration MSAL.

val extraQueryParameters: MutableList<Pair<String, String>> = ArrayList()

extraQueryParameters.add(Pair("campaignId", "germany-promotion"))

val parameters = AcquireTokenParameters.Builder()

.startAuthorizationFromActivity(activity)

.withAuthorizationQueryStringParameters(extraQueryParameters)

// More settings here

.build()

b2cApp!!.acquireToken(parameters)

Transmission d’indicateur de jeton d’ID

Une application par partie de confiance peut envoyer un Jeton Web JSON (JWT) entrant dans le cadre de la demande d’autorisation OAuth2. Le jeton entrant est une indication de l’utilisateur ou de la demande d’autorisation. Azure AD B2C valide le jeton puis extrait la demande.

Pour inclure un indicateur de jeton d’ID dans la requête d’authentification, procédez comme suit :

- Dans votre stratégie personnalisée, définissez un indicateur de jeton d’ID de profil technique.

- Dans votre code, générez ou obtenez un jeton d'identification, puis définissez le jeton dans une variable (par exemple,

idToken). - Créez un objet de liste ou utilisez un objet existant afin d’y stocker des paramètres de requête supplémentaires.

- Ajoutez le paramètre

id_token_hintavec la variable correspondante qui stocke le jeton d’ID. - Passez la liste des paramètres de requête supplémentaires dans la méthode

withAuthorizationQueryStringParametersde l’objet de configuration MSAL.

val extraQueryParameters: MutableList<Pair<String, String>> = ArrayList()

extraQueryParameters.add(Pair("id_token_hint", idToken))

val parameters = AcquireTokenParameters.Builder()

.startAuthorizationFromActivity(activity)

.withAuthorizationQueryStringParameters(extraQueryParameters)

// More settings here

.build()

b2cApp!!.acquireToken(parameters)

Expérience de vue web incorporée

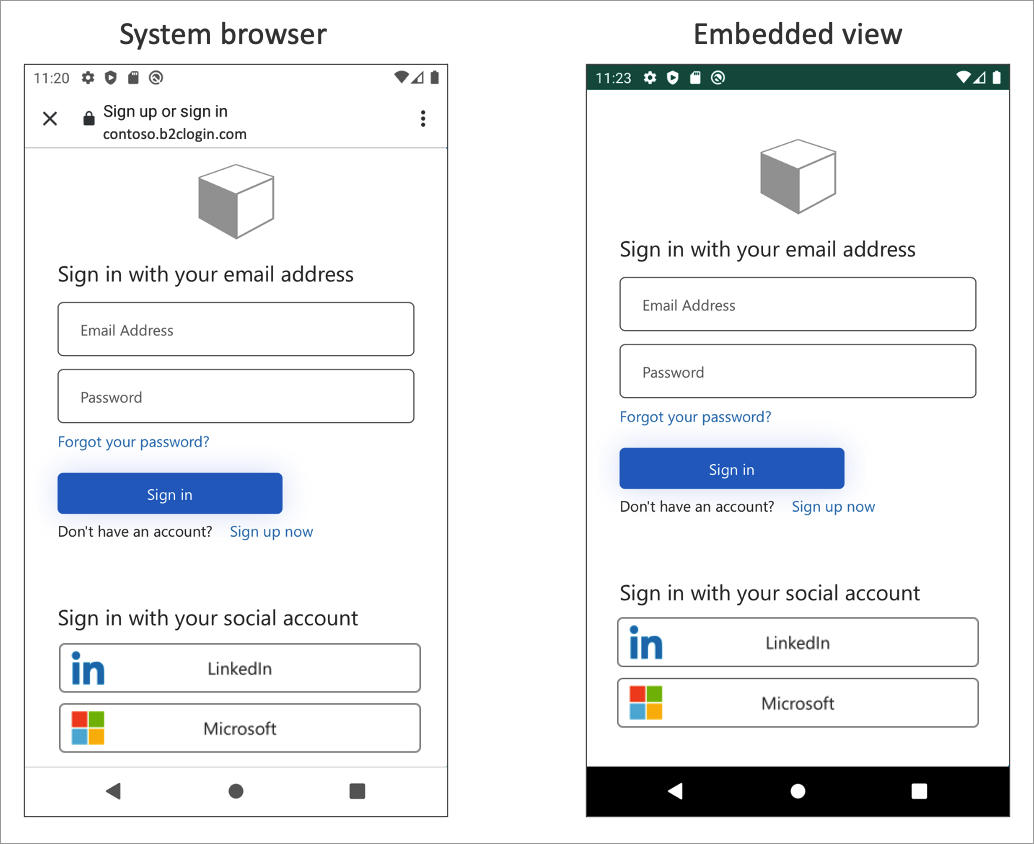

Des navigateurs web sont nécessaires pour l’authentification interactive. Par défaut, la bibliothèque MSAL utilise la vue web du système. Pendant la connexion, la bibliothèque MSAL affiche la vue web du système Android avec l’interface utilisateur Azure AD B2C.

Pour plus d’informations, consultez l’article Activer l’authentification unique inter-application sur Android avec MSAL.

En fonction de vos besoins, vous pouvez utiliser la vue web incorporée. Il existe des différences de comportement au niveau visuel et de l’authentification unique entre la vue web incorporée et la vue web du système dans MSAL.

Important

Nous vous recommandons d’utiliser la plateforme par défaut, qui correspond généralement au navigateur du système. Le navigateur du système mémorise mieux les utilisateurs déjà connectés. Certains fournisseurs d’identité, tels que Google, ne prennent pas en charge une expérience de vue incorporée.

Pour modifier ce comportement, ouvrez le fichier app/src/main/res/raw/auth_config_b2c.json. Ajoutez ensuite l’attribut authorization_user_agent avec la valeur WEBVIEW. L’exemple suivant montre comment modifier le type de vue web pour le convertir en vue incorporée :

{

"authorization_user_agent": "WEBVIEW"

}

Étapes suivantes

- Pour en savoir plus sur la configuration d’Android, consultez MSAL pour les options de configuration Android.