Comment déployer F5 sur deux instances d’Azure Stack Hub

Cet article vous explique comment configurer un équilibreur de charge externe sur deux environnements Azure Stack Hub. Vous pouvez utiliser cette configuration pour gérer différentes charges de travail. Dans le cadre de cet article, vous allez déployer F5 comme solution d’équilibrage de charge globale sur deux instances d’Azure Stack Hub indépendantes. Vous allez également déployer une application web à charge équilibrée s’exécutant sur un serveur NGINX sur les deux instances. Les applications s’exécuteront derrière une paire de basculement haute disponibilité constituée de deux appliances virtuelles F5.

Vous trouverez les modèles Azure Resource Manager dans le dépôt GitHub f5-azurestack-gslb.

Vue d’ensemble de l’équilibrage de charge avec F5

L'équilibreur de charge, composant matériel de F5, peut se trouver en dehors d'Azure Stack Hub et dans le centre de données qui héberge Azure Stack Hub. Azure Stack Hub ne dispose d'aucune fonctionnalité native permettant d'équilibrer les charges de travail entre deux déploiements distincts d'Azure Stack Hub. F5 BIG-IP Virtual Edition (VE) s’exécute sur les deux plateformes. Cette configuration prend en charge la parité entre les architectures Azure et Azure Stack Hub en s'appuyant sur la réplication des services d'application de prise en charge. Vous pouvez développer une application dans un environnement et la déplacer vers un autre. Vous pouvez également mettre en miroir l'intégralité de l'instance Azure Stack Hub prête pour la production, y compris les mêmes stratégies, services d'application et configurations BIG-IP. Cette approche vous évite de passer de nombreuses heures à refactoriser et tester une application et vous permet de passer à l’écriture du code.

La sécurisation des applications et de leurs données est souvent une préoccupation pour les développeurs qui déplacent des applications vers le cloud public. Pourtant, cette préoccupation n’a pas lieu d’être. Vous pouvez créer une application dans votre environnement Azure Stack Hub, tandis qu'un architecte de sécurité configure les paramètres nécessaires sur le pare-feu d'applications web de F5. La pile entière peut être répliquée dans Azure Stack Hub, en sachant que l'application sera protégée par ce pare-feu d'applications web leader sur le marché. Le recours à des stratégies et ensembles de règles identiques élimine le risque de vulnérabilités auquel pourrait vous exposer l’utilisation d’autres pare-feu d’applications web.

La Place de Marché Azure Stack Hub est distincte de celle d'Azure. Seuls certains éléments sont ajoutés. Dans le cas présent, vous souhaitez créer un groupe de ressources sur chacune des instances d'Azure Stack Hub et déployer l'appliance virtuelle F5 déjà disponible. Vous verrez qu'une adresse IP publique sera nécessaire pour autoriser la connectivité réseau entre les deux instances d'Azure Stack Hub. Il s’agit essentiellement de deux îlots, et l’adresse IP publique leur permet de communiquer entre les deux sites.

Prérequis pour BIG-IP VE

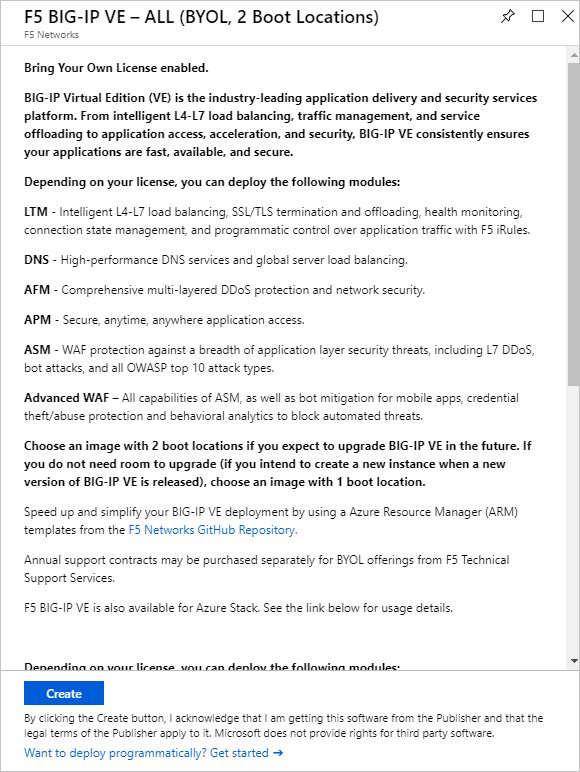

Téléchargez F5 BIG-IP VE - ALL (BYOL, 2 Boot Locations) sur chaque Place de Marché Azure Stack Hub. Si elles ne sont pas disponibles dans votre portail, contactez votre opérateur cloud.

Vous trouverez le modèle Azure Resource Manager dans le dépôt GitHub suivant : https://github.com/Mikej81/f5-azurestack-gslb.

Déployer F5 BIG-IP VE sur chaque instance

Procédez au déploiement sur les instances A et B d'Azure Stack Hub.

Connectez-vous au portail utilisateur Azure Stack Hub.

Sélectionnez + Créer une ressource.

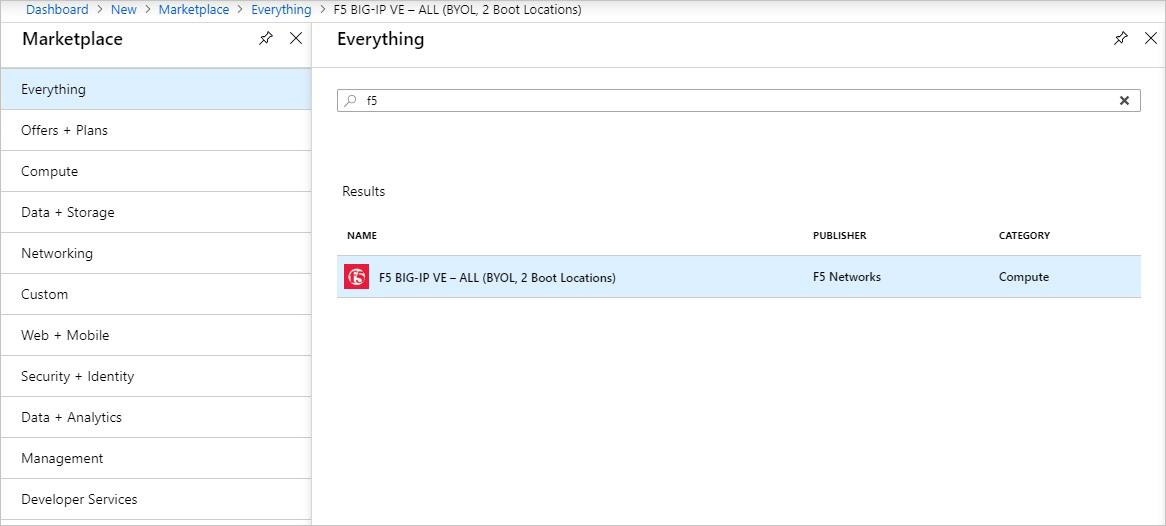

Faites une recherche dans la Place de Marché en tapant

F5.Sélectionnez F5 BIG-IP VE – ALL (BYOL, 2 Boot Locations).

En bas de la page suivante, sélectionnez Créer.

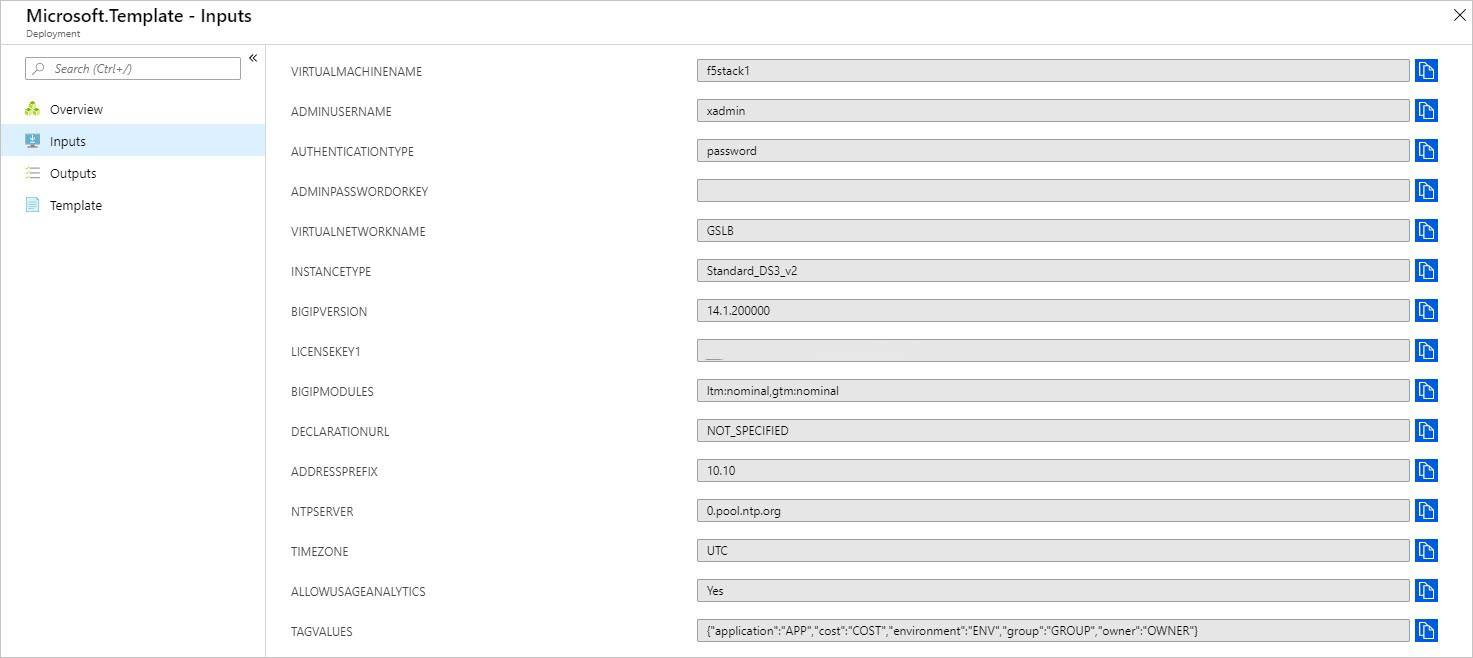

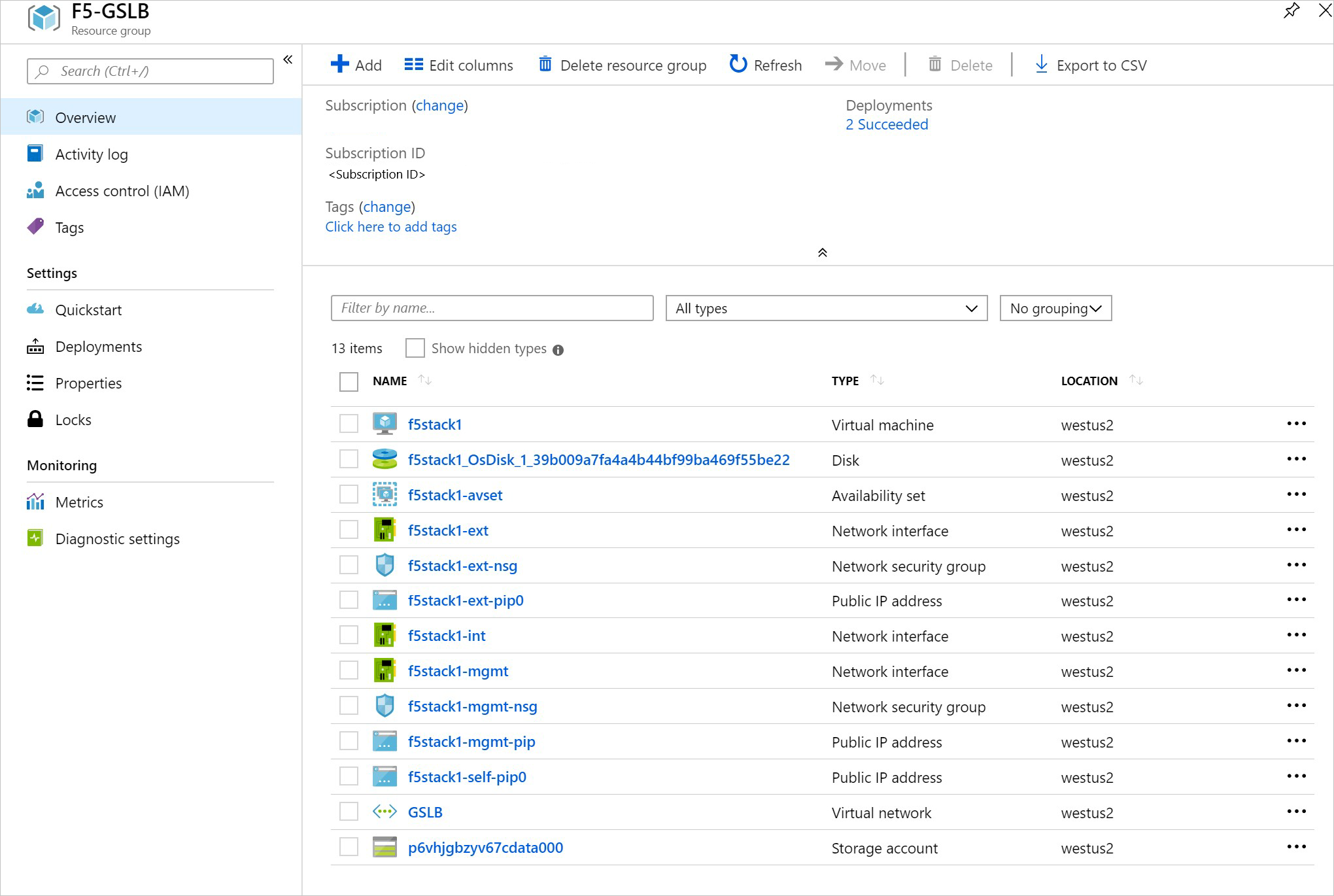

Créez un groupe de ressources nommé F5-GSLB.

Utilisez les valeurs suivantes comme exemple pour effectuer le déploiement :

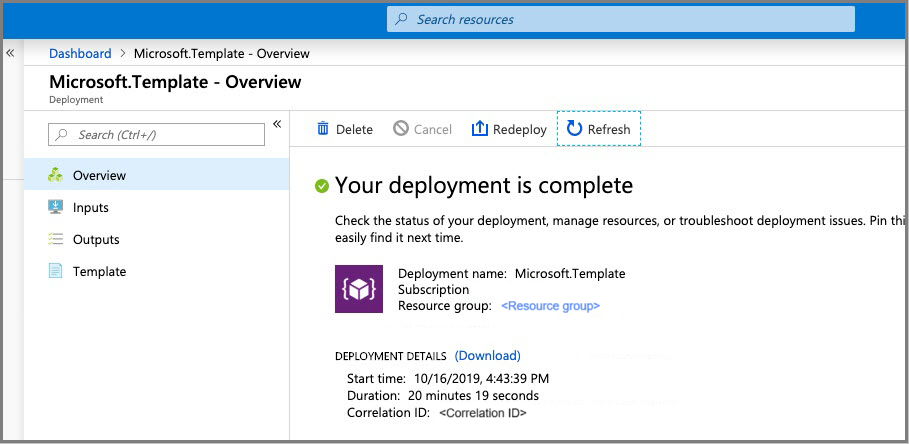

Vérifiez que le déploiement s’effectue correctement.

Remarque

Chaque déploiement de BIG-IP doit prendre environ 20 minutes.

Configurer les appliances BIG-IP

Suivez les étapes ci-dessous pour les instances A et B d'Azure Stack Hub.

Connectez-vous au portail utilisateur Azure Stack Hub sur l'instance A pour voir les ressources créées à partir du déploiement du modèle BIG-IP.

Suivez les instructions de F5 concernant les éléments de configuration de BIG-IP.

Configurez la liste d'adresses IP étendues BIG-IP pour l'écoute sur les deux appliances déployées sur les instances A et B d'Azure Stack Hub. Pour obtenir des instructions, consultez Configuration BIG-IP GTM.

Vérifiez le basculement des appliances BIG-IP. Sur un système de test, configurez vos serveurs DNS pour qu’ils utilisent les éléments suivants :

- Instance A d'Azure Stack Hub = adresse IP publique

f5stack1-ext - Instance B d'Azure Stack Hub = adresse IP publique

f5stack1-ext

- Instance A d'Azure Stack Hub = adresse IP publique

Accédez à

www.contoso.com. Votre navigateur charge la page NGINX par défaut.

Créer un groupe de synchronisation DNS

Activez le compte racine pour établir l’approbation. Suivez les instructions de l’article Changing system maintenance account passwords (11.x - 15.x). Après avoir défini l’approbation (échange de certificat), désactivez le compte racine.

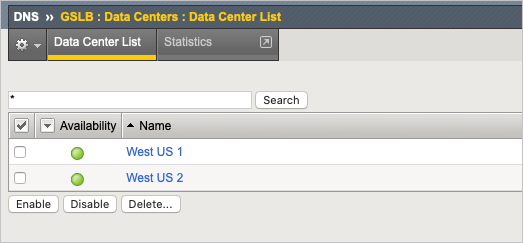

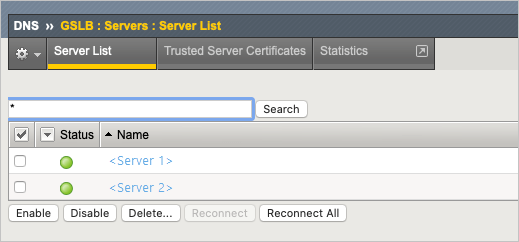

Connectez-vous à l’appliance BIG-IP et créez un groupe de synchronisation DNS. Pour obtenir des instructions, consultez la page Creating BIG-IP DNS Sync Group.

Remarque

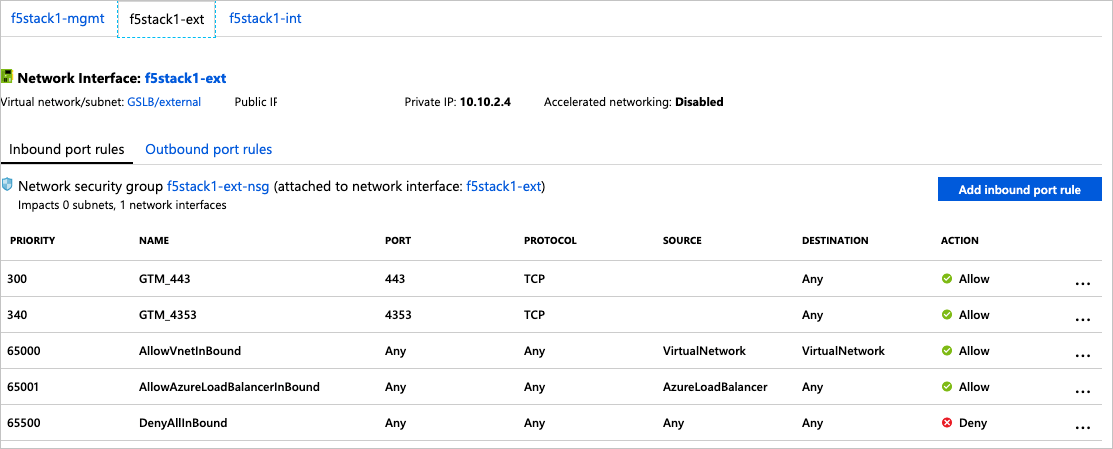

Vous trouverez l’adresse IP locale de l’appliance BIG-IP dans votre groupe de ressources F5-GSLB. L’interface réseau est « f5stack1-ext » et vous souhaitez vous connecter à l’adresse IP publique ou privée (en fonction de l’accès).

Sélectionnez le nouveau groupe de ressources F5-GSLB et sélectionnez la machine virtuelle f5stack1. Sous Settings, sélectionnez Networking.

Configurations après installation

Au terme de l'installation, vous devez configurer les groupes de sécurité réseau Azure Stack Hub et verrouiller les adresses IP sources.

Désactivez le port 22 après l’établissement de l’approbation.

Quand votre système est en ligne, bloquez les groupes de sécurité réseau sources. Le groupe de sécurité réseau de gestion doit être verrouillé sur la source de gestion, le groupe de sécurité réseau externe (4353/TCP) doit être verrouillé à l’autre instance pour la synchronisation. 443 doit également être verrouillé jusqu’à ce que les applications avec des serveurs virtuels soient déployées.

La règle GTM_DNS est définie pour autoriser le trafic entrant sur le port 53 (DNS), et le programme de résolution BIG-IP commencera à fonctionner une fois les écouteurs créés.

Déployez une charge de travail d'application web de base dans votre environnement Azure Stack Hub pour équilibrer les charges derrière BIG-IP. Vous trouverez un exemple d’utilisation du serveur NGINX dans Deploying NGINX and NGINX Plus on Docker.

Remarque

Déployez une instance de NGINX sur les instances A et B d'Azure Stack Hub.

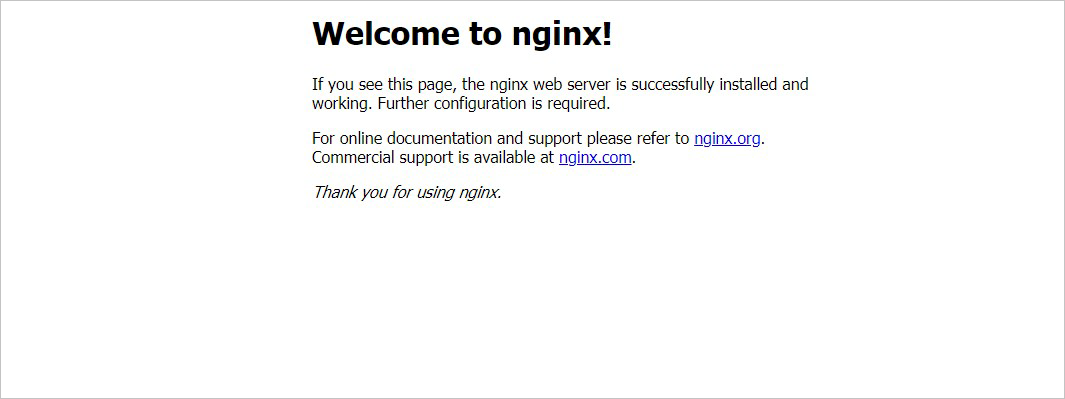

Une fois NGINX déployé dans un conteneur Docker sur une machine virtuelle Ubuntu au sein de chaque instance d'Azure Stack Hub, vérifiez que vous avez accès à la page web par défaut sur les serveurs.

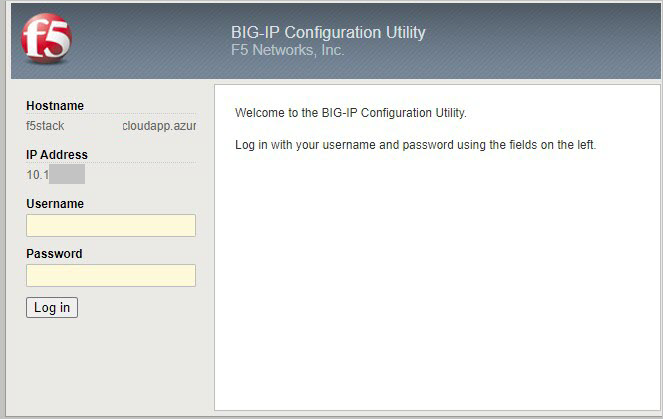

Connectez-vous à l’interface de gestion de l’appliance BIG-IP. Dans cet exemple, utilisez l’adresse IP publique f5-stack1-ext.

Publiez l’accès à NGINX par le biais de l’appliance BIG-IP.

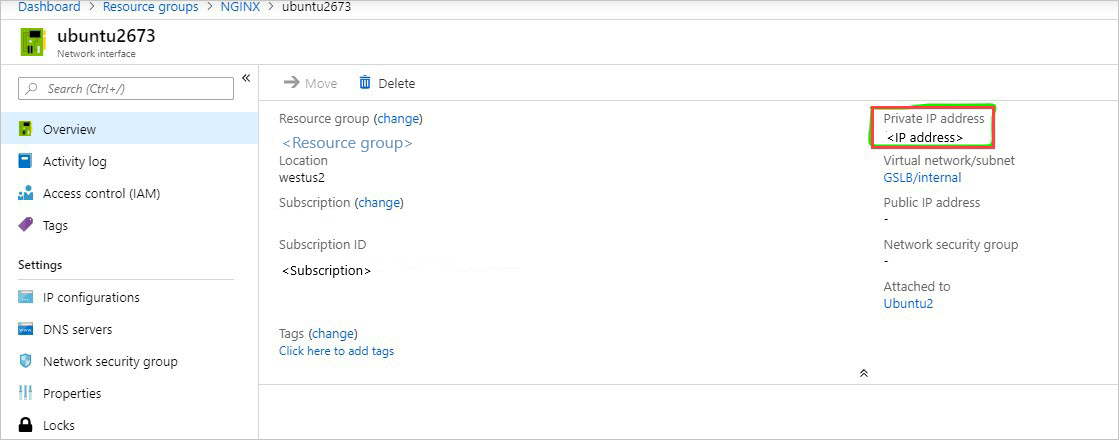

- La tâche suivante consiste à configurer l’appliance BIG-IP avec un serveur virtuel et un pool pour autoriser l’accès Internet entrant à l’application WordPress. Vous devez d’abord identifier l’adresse IP privée de l’instance NGINX.

Connectez-vous au portail utilisateur Azure Stack Hub.

Sélectionnez votre interface réseau NGINX.

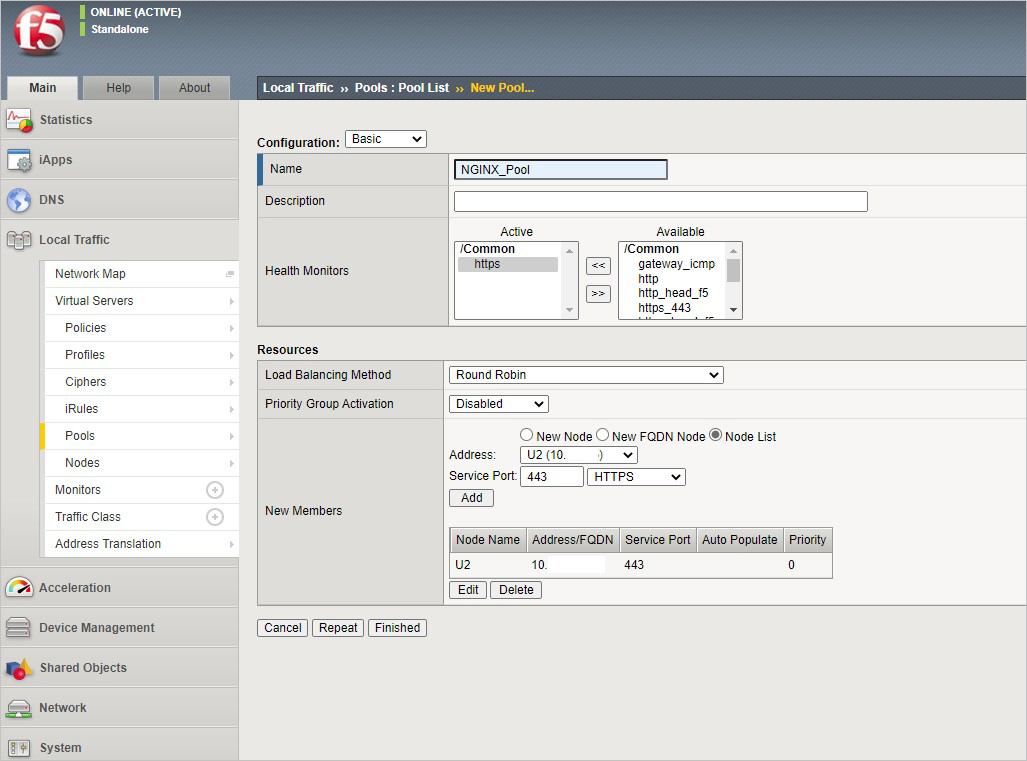

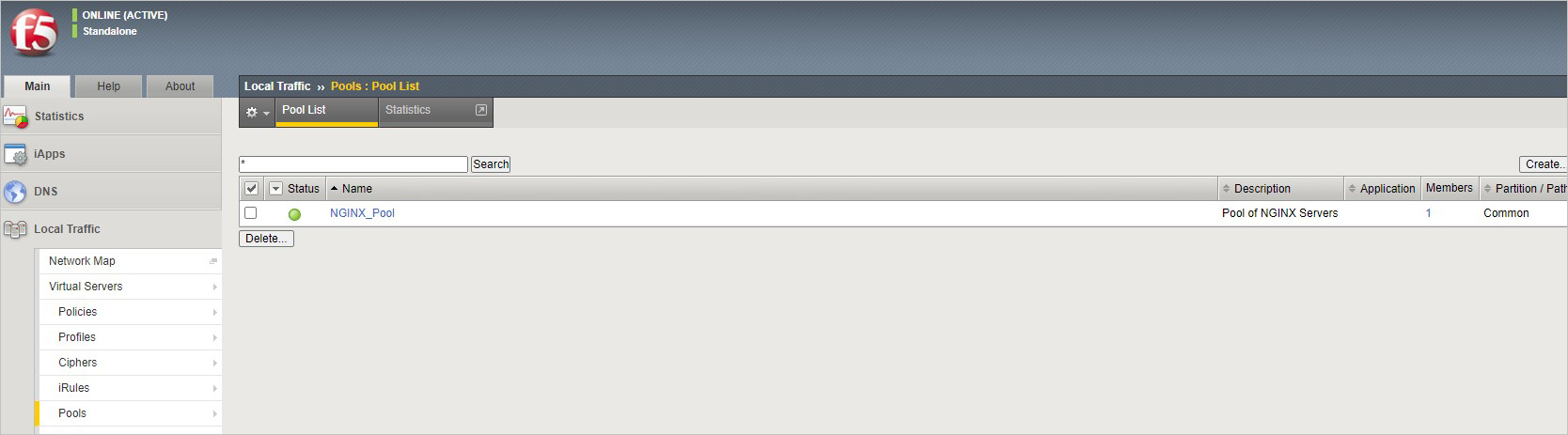

À partir de la console BIG-IP, accédez à Local traffic > Pools > Pool List et sélectionnez +. Configurez le pool à l’aide des valeurs présentées dans le tableau. Laissez tous les autres champs sur leurs valeurs par défaut.

Clé Valeur Nom NGINX_Pool Health Monitor (Moniteur d’intégrité) HTTPS Node Name NGINX Adresse <votre adresse IP privée NGINX> Service Port 443 Sélectionnez Terminé. Quand la configuration est correcte, l’état du pool est vert.

Vous devez maintenant configurer le serveur virtuel. Pour cela, vous devez d’abord rechercher l’adresse IP privée de votre appliance F5 BIG-IP.

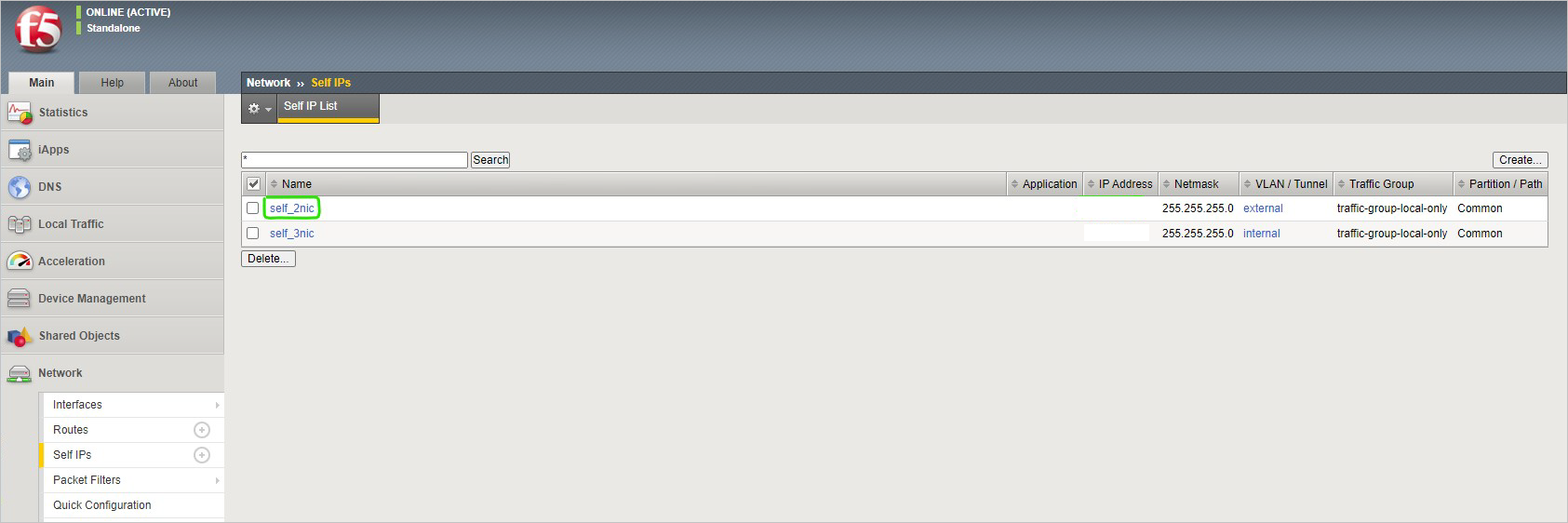

À partir de la console BIG-IP, accédez à Network > Self IPs et notez l’adresse IP.

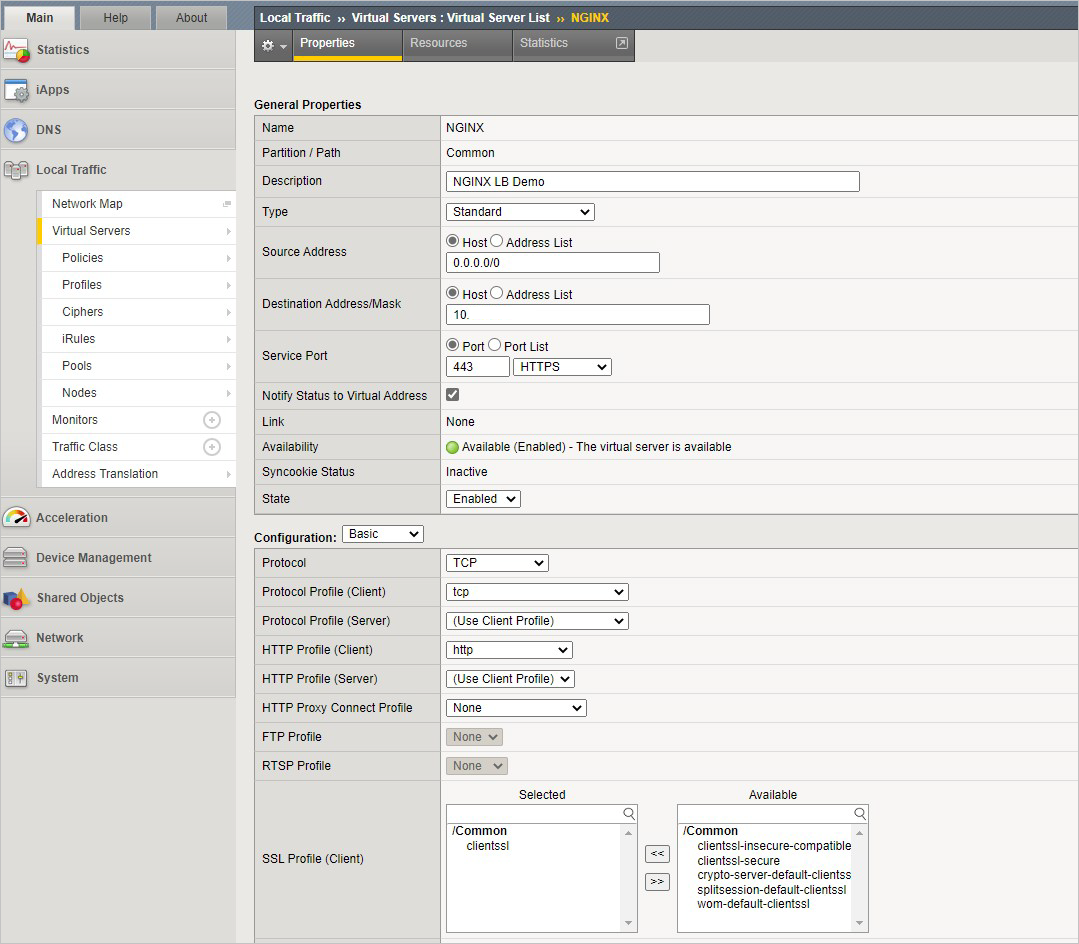

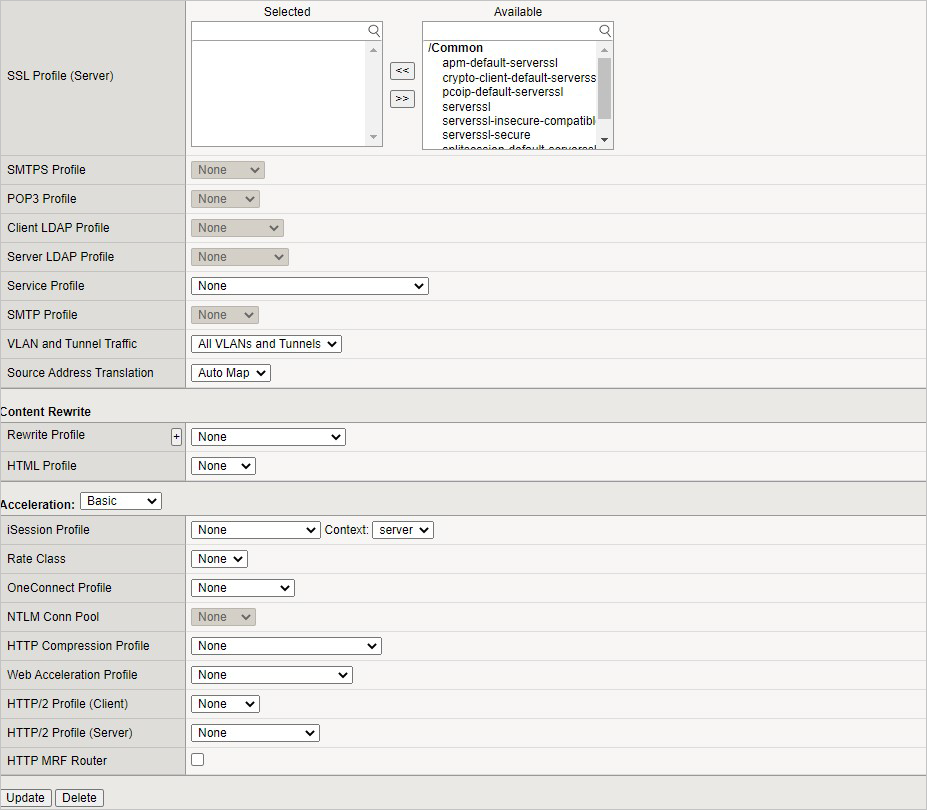

Créez un serveur virtuel en accédant à Local Traffic>Virtual Servers>Virtual Server List et sélectionnez +. Configurez le pool à l’aide des valeurs présentées dans le tableau. Laissez tous les autres champs sur leurs valeurs par défaut.

Clé Valeur Nom NGINX Destination Address <Adresse Self IP de BIG-IP> Service Port 443 SSL Profile (Client) clientssl Source Address Translation Auto Map

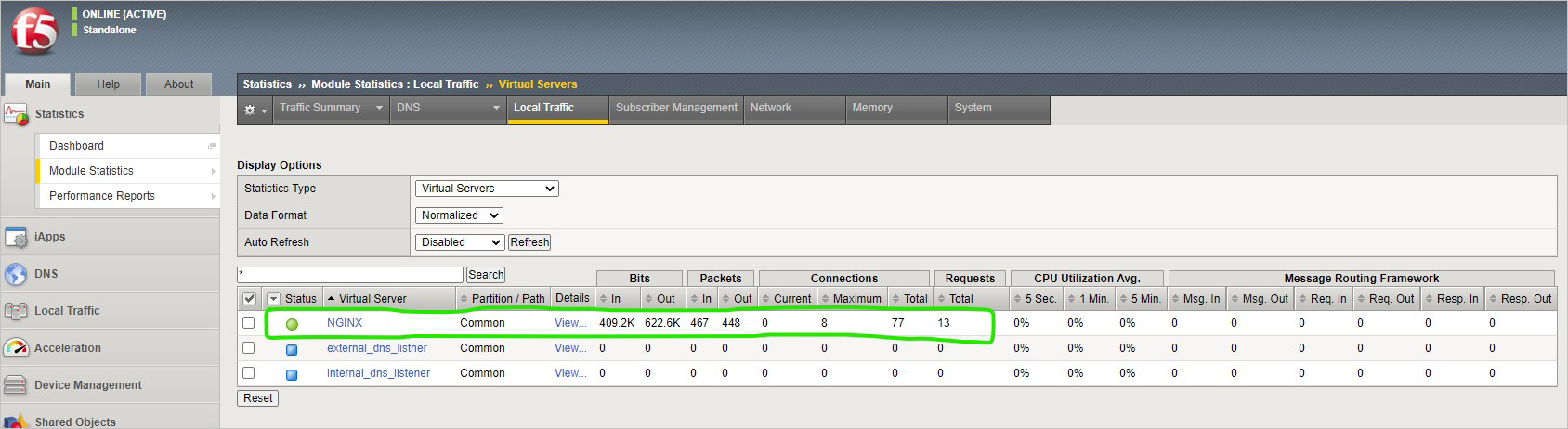

Vous avez terminé la configuration BIG-IP pour l’application NGINX. Pour vérifier que tout fonctionne correctement, parcourez le site et consultez les statistiques de F5.

Dans un navigateur accédez à

https://<F5-public-VIP-IP>et assurez-vous que votre page NGINX par défaut s’affiche.

À présent, pour consulter les statistiques de votre serveur virtuel et vérifier le flux de trafic, accédez à Statistics > Module Statistics > Local Traffic.

Sous Statistics Type, sélectionnez Virtual Servers.

Pour plus d’informations

Les liens ci-après vous permettent d’accéder à des articles de référence sur l’utilisation de F5 :

- Datacenter Availability Services Using BIG-IP DNS

- Deploying the BIG-IP System with HTTP Applications

- Creating a wide IP for GSLB

Étapes suivantes

Différences et considérations relatives aux réseaux Azure Stack Hub