Créer un rôle personnalisé pour l'inscription d'Azure Stack Hub

Avertissement

Il s’agit d’une fonctionnalité présentant certains risques de sécurité. Utilisez-la dans des scénarios où vous voulez que des contraintes empêchent les modifications accidentelles de l’abonnement Azure. Quand ce rôle personnalisé est délégué à un utilisateur, celui-ci dispose de droits permettant de modifier les autorisations et d’élever les droits. Affectez à ce rôle uniquement des utilisateurs auxquels vous faites confiance.

Pendant l’inscription d’Azure Stack Hub, vous devez vous connecter avec un compte Microsoft Entra. Le compte nécessite les autorisations Microsoft Entra et les autorisations d’abonnement Azure suivantes :

Autorisations d’inscription d’application dans votre locataire Microsoft Entra : les administrateurs disposent d’autorisations d’inscription d’application. L’autorisation pour les utilisateurs est un paramètre global pour tous les utilisateurs du locataire. Pour afficher ou modifier le paramètre, consultez créer une application Microsoft Entra et un principal de service pouvant accéder aux ressources.

Le paramètre L'utilisateur peut inscrire des applications doit être défini sur Oui pour permettre à un compte d'utilisateur d'inscrire Azure Stack Hub.

Ensemble d’autorisations d’abonnement Azure suffisantes : les utilisateurs appartenant au rôle Propriétaire disposent d’autorisations suffisantes. Pour les autres comptes, vous pouvez affecter l’ensemble d’autorisations en attribuant un rôle personnalisé comme indiqué dans les sections suivantes.

Au lieu d’utiliser un compte ayant des autorisations Propriétaire dans l’abonnement Azure, vous pouvez créer un rôle personnalisé afin d’attribuer des autorisations à un compte d’utilisateur qui a des privilèges moins élevés. Ce compte peut ensuite être utilisé pour l'inscription de votre instance d'Azure Stack Hub.

Créer un rôle personnalisé avec PowerShell

Pour créer un rôle personnalisé, vous devez disposer de l’autorisation Microsoft.Authorization/roleDefinitions/write sur toutes les AssignableScopes, comme Propriétaire ou Administrateur de l’accès utilisateur. Utilisez le modèle JSON suivant pour simplifier la création du rôle personnalisé. Le modèle crée un rôle personnalisé qui permet l'accès en lecture et en écriture nécessaire à l'inscription d'Azure Stack Hub.

Créez un fichier JSON. Par exemple :

C:\CustomRoles\registrationrole.json.Ajoutez le code JSON suivant au fichier. Remplacez

<SubscriptionID>par l’identifiant de votre abonnement Azure.{ "Name": "Azure Stack Hub registration role", "Id": null, "IsCustom": true, "Description": "Allows access to register Azure Stack Hub", "Actions": [ "Microsoft.Resources/subscriptions/resourceGroups/write", "Microsoft.Resources/subscriptions/resourceGroups/read", "Microsoft.AzureStack/registrations/*", "Microsoft.AzureStack/register/action", "Microsoft.Authorization/roleAssignments/read", "Microsoft.Authorization/roleAssignments/write", "Microsoft.Authorization/roleAssignments/delete", "Microsoft.Authorization/permissions/read", "Microsoft.Authorization/locks/read", "Microsoft.Authorization/locks/write" ], "NotActions": [ ], "AssignableScopes": [ "/subscriptions/<SubscriptionID>" ] }Dans PowerShell, connectez-vous à Azure pour utiliser Azure Resource Manager. Quand vous y êtes invité, authentifiez-vous avec un compte disposant d’autorisations suffisantes, comme Propriétaire ou Administrateur de l’accès utilisateur.

Connect-AzAccountPour créer le rôle personnalisé, utilisez New-AzRoleDefinition en spécifiant le fichier de modèle JSON.

New-AzRoleDefinition -InputFile "C:\CustomRoles\registrationrole.json"

Affecter un utilisateur au rôle d’inscription

Une fois le rôle personnalisé d'inscription créé, attribuez-le au compte d'utilisateur qui sera utilisé pour l'inscription d'Azure Stack Hub.

Connectez-vous avec le compte qui a des autorisations suffisantes sur l’abonnement Azure pour déléguer des droits, tel que Propriétaire ou Administrateur de l’accès utilisateur.

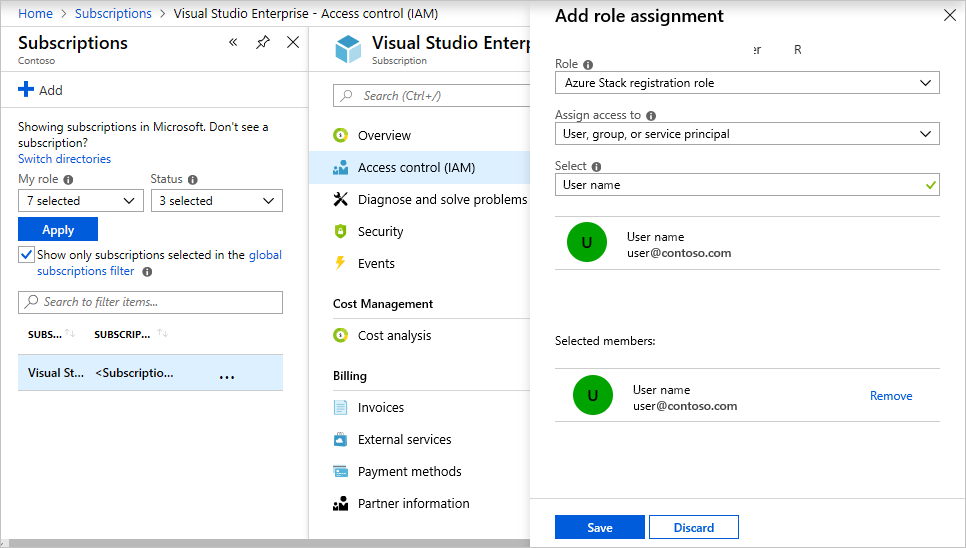

Dans Abonnements, sélectionnez Contrôle d’accès (IAM) > Ajouter une attribution de rôle.

Dans Rôle, choisissez le rôle personnalisé que vous avez créé : rôle d’inscription Azure Stack Hub.

Sélectionnez les utilisateurs que vous voulez affecter au rôle.

Sélectionnez Enregistrer pour affecter les utilisateurs sélectionnés au rôle.

Pour plus d’informations sur l’utilisation de rôles personnalisés, consultez Gérer les accès à l’aide du contrôle d’accès en fonction du rôle et du portail Azure.