Préparer des certificats PKI Azure Stack Hub pour le déploiement ou la rotation

Remarque

Cet article décrit uniquement la préparation des certificats externes, qui sont utilisés pour sécuriser les points de terminaison sur l’infrastructure et les services externes. Les certificats internes sont gérés séparément, pendant le processus de rotation des certificats .

Remarque

Si vous installez Azure Container Registry (ACR), nous vous recommandons d’aligner les dates d’expiration de vos certificats ACR externes avec les dates d’expiration de vos autres certificats Azure Stack Hub externes. En outre, nous vous recommandons de protéger votre PFX pour ACR avec le même mot de passe que celui que vous utilisez pour protéger vos autres certificats externes PFX.

Les fichiers de certificat obtenus auprès de l’autorité de certification doivent être importés et exportés avec les propriétés correspondant aux exigences de certificat d’Azure Stack Hub.

Dans cet article, vous allez apprendre à importer, empaqueter et valider des certificats externes afin de préparer le déploiement ou la rotation des secrets Azure Stack Hub.

Conditions préalables

Votre système doit respecter les conditions préalables suivantes avant d’empaqueter des certificats PKI pour un déploiement Azure Stack Hub :

- Les certificats retournés par l’autorité de certification sont stockés dans un répertoire unique, au format .cer (autres formats configurables tels que .cert, .sst ou .pfx).

- Windows 10 ou Windows Server 2016 ou version ultérieure.

- Utilisez le même système qui a généré la demande de signature de certificat (sauf si vous ciblez un certificat prépackagené dans PFXs).

- Utilisez des sessions PowerShell avec élévation de privilèges.

Passez à la section appropriée Préparer des certificats (Azure Stack readiness checker) ou Préparer des certificats (étapes manuelles).

Préparer des certificats (vérificateur de préparation Azure Stack)

Procédez comme suit pour empaqueter des certificats à l’aide des applets de commande PowerShell du vérificateur de préparation Azure Stack :

Installez le module de vérificateur de préparation Azure Stack à partir d’une invite PowerShell (5.1 ou ultérieure), en exécutant l’applet de commande suivante :

Install-Module Microsoft.AzureStack.ReadinessChecker -Force -AllowPrereleaseSpécifiez le chemin d’accès aux fichiers de certificat. Par exemple:

$Path = "$env:USERPROFILE\Documents\AzureStack"Déclarez le pfxPassword. Par exemple:

$pfxPassword = Read-Host -AsSecureString -Prompt "PFX Password"Déclarez le ExportPath où les PFX résultants sont exportés. Par exemple:

$ExportPath = "$env:USERPROFILE\Documents\AzureStack"Convertissez des certificats en certificats Azure Stack Hub. Par exemple:

ConvertTo-AzsPFX -Path $Path -pfxPassword $pfxPassword -ExportPath $ExportPathPassez en revue la sortie :

ConvertTo-AzsPFX v1.2005.1286.272 started.Stage 1: Scanning Certificates Path: C:\Users\[*redacted*]\Documents\AzureStack Filter: CER Certificate count: 11 adminmanagement_east_azurestack_contoso_com_CertRequest_20200710235648.cer adminportal_east_azurestack_contoso_com_CertRequest_20200710235645.cer management_east_azurestack_contoso_com_CertRequest_20200710235644.cer portal_east_azurestack_contoso_com_CertRequest_20200710235646.cer wildcard_adminhosting_east_azurestack_contoso_com_CertRequest_20200710235649.cer wildcard_adminvault_east_azurestack_contoso_com_CertRequest_20200710235642.cer wildcard_blob_east_azurestack_contoso_com_CertRequest_20200710235653.cer wildcard_hosting_east_azurestack_contoso_com_CertRequest_20200710235652.cer wildcard_queue_east_azurestack_contoso_com_CertRequest_20200710235654.cer wildcard_table_east_azurestack_contoso_com_CertRequest_20200710235650.cer wildcard_vault_east_azurestack_contoso_com_CertRequest_20200710235647.cer Detected ExternalFQDN: east.azurestack.contoso.com Stage 2: Exporting Certificates east.azurestack.contoso.com\Deployment\ARM Admin\ARMAdmin.pfx east.azurestack.contoso.com\Deployment\Admin Portal\AdminPortal.pfx east.azurestack.contoso.com\Deployment\ARM Public\ARMPublic.pfx east.azurestack.contoso.com\Deployment\Public Portal\PublicPortal.pfx east.azurestack.contoso.com\Deployment\Admin Extension Host\AdminExtensionHost.pfx east.azurestack.contoso.com\Deployment\KeyVaultInternal\KeyVaultInternal.pfx east.azurestack.contoso.com\Deployment\ACSBlob\ACSBlob.pfx east.azurestack.contoso.com\Deployment\Public Extension Host\PublicExtensionHost.pfx east.azurestack.contoso.com\Deployment\ACSQueue\ACSQueue.pfx east.azurestack.contoso.com\Deployment\ACSTable\ACSTable.pfx east.azurestack.contoso.com\Deployment\KeyVault\KeyVault.pfx Stage 3: Validating Certificates. Validating east.azurestack.contoso.com-Deployment-AAD certificates in C:\Users\[*redacted*]\Documents\AzureStack\east.azurestack.contoso.com\Deployment Testing: KeyVaultInternal\KeyVaultInternal.pfx Thumbprint: E86699****************************4617D6 PFX Encryption: OK Expiry Date: OK Signature Algorithm: OK DNS Names: OK Key Usage: OK Key Length: OK Parse PFX: OK Private Key: OK Cert Chain: OK Chain Order: OK Other Certificates: OK Testing: ARM Public\ARMPublic.pfx ... Log location (contains PII): C:\Users\[*redacted*]\AppData\Local\Temp\AzsReadinessChecker\AzsReadinessChecker.log ConvertTo-AzsPFX CompletedRemarque

Utilisez

Get-help ConvertTo-AzsPFX -Fullpour voir d’autres options, telles que la désactivation de la validation ou le filtrage pour différents formats de certificat.Après une validation réussie, les certificats peuvent être présentés pour le déploiement ou la rotation sans aucune étape supplémentaire.

Préparer des certificats (étapes manuelles)

Vous pouvez utiliser ces étapes manuelles pour empaqueter des certificats pour les nouveaux certificats PKI Azure Stack Hub.

Importer le certificat

Copiez les versions de certificat d’origine obtenues à partir de votre autorité de certification de choix dans un répertoire sur l’hôte de déploiement.

Avertissement

Ne copiez pas les fichiers qui ont déjà été importés, exportés ou modifiés de quelque manière que ce soit à partir des fichiers fournis directement par l’autorité de certification.

Cliquez avec le bouton droit sur le certificat et sélectionnez Installer le certificat ou Installer PFX, selon la façon dont le certificat a été obtenu auprès de votre autorité de certification.

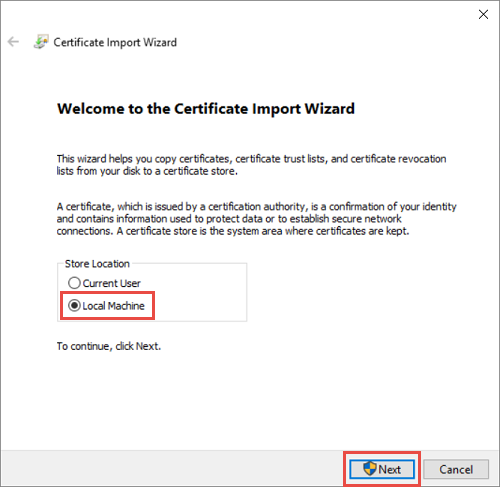

Dans l’Assistant Importation de certificat, sélectionnez Ordinateur local en tant qu’emplacement d’importation. Sélectionnez Suivant. Dans l’écran suivant, cliquez sur « Suivant » à nouveau.

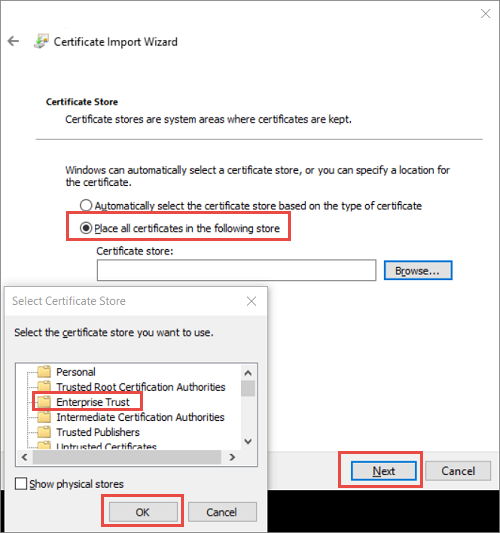

Sélectionnez Placer tous les certificats dans le magasin suivant, puis sélectionnez Enterprise Trust comme emplacement. Sélectionnez OK pour fermer la boîte de dialogue de sélection du magasin de certificats, puis sélectionnez Suivant.

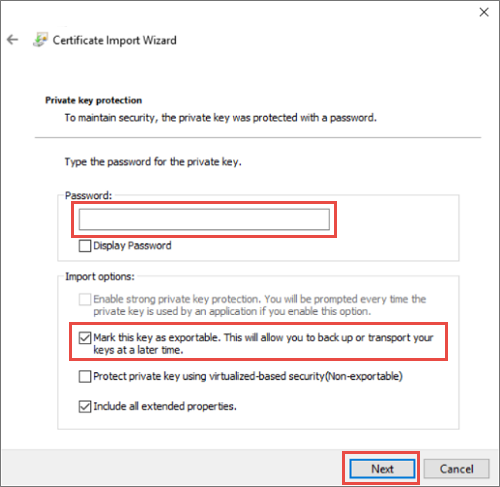

- Si vous importez un PFX, une boîte de dialogue supplémentaire s’affiche. Sur la page Protection de la clé privée, entrez le mot de passe de vos fichiers de certificat, et activez l'option Marquer cette clé comme exportable., ce qui vous permet de sauvegarder ou de transporter vos clés ultérieurement. Sélectionnez Suivant.

exportable

exportableSélectionnez Terminer pour effectuer l’importation.

Remarque

Après avoir importé un certificat pour Azure Stack Hub, la clé privée du certificat est stockée en tant que fichier PKCS 12 (PFX) sur le stockage en cluster.

Exporter le certificat

Ouvrez la console MMC du Gestionnaire de certificats et connectez-vous au magasin de certificats de l’ordinateur local.

Ouvrez la console de gestion Microsoft. Pour ouvrir la console dans Windows 10, cliquez avec le bouton droit sur l'du menu Démarrer, sélectionnez Exécuter, puis tapez mmc, puis appuyez sur Entrée.

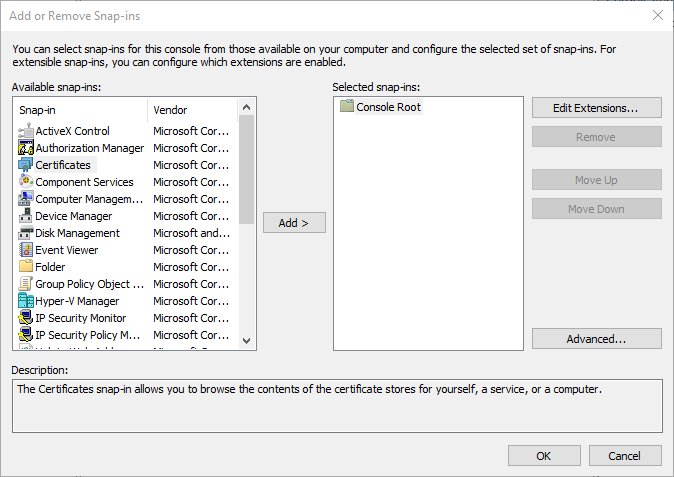

Sélectionnez Fichier>Ajouter/Supprimer un composant logiciel enfichable, puis Certificats et enfin Ajouter.

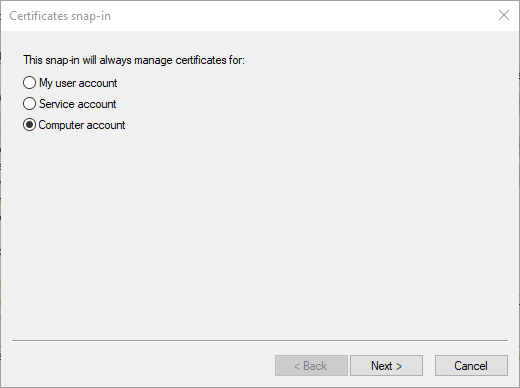

Sélectionnez Compte d’ordinateur, puis Suivant. Sélectionnez Ordinateur local, puis Terminer. Sélectionnez OK pour fermer la page Ajouter/Supprimer Snap-In.

Parcourez Certificats>, puis Enterprise Trust>, puis CertificatesLocation. Vérifiez que votre certificat apparaît à droite.

Dans la barre des tâches de la console du gestionnaire de certificats, sélectionnez Actions> >Toutes les tâches Exporter. Sélectionnez Suivant.

Remarque

Selon le nombre de certificats Azure Stack Hub dont vous disposez, vous devrez peut-être effectuer ce processus plusieurs fois.

Sélectionnez Oui, Exportez la clé privée, puis sélectionnez suivant.

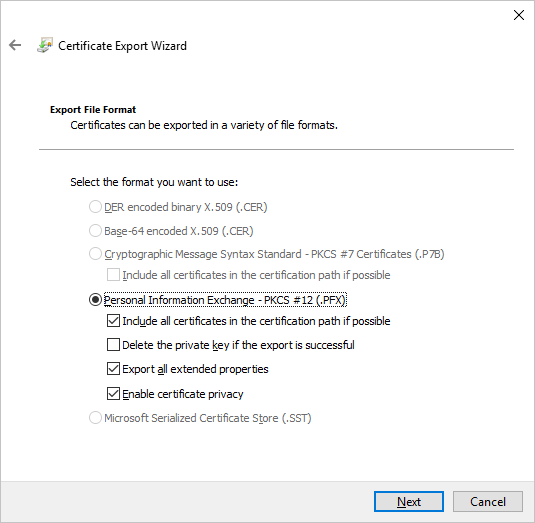

Dans la section Format de fichier d'exportation :

- Sélectionnez Inclure tous les certificats dans le certificat si possible.

- Sélectionnez Exporter toutes les propriétés étendues.

- Sélectionnez Activer la confidentialité des certificats.

- Sélectionnez suivant.

Assistant d'exportation de certificat

Sélectionnez mot de passe et fournissez un mot de passe pour les certificats. Créez un mot de passe qui répond aux exigences de complexité de mot de passe suivantes :

- Longueur minimale de huit caractères.

- Au moins trois des caractères suivants : lettre majuscule, lettre minuscule, chiffres compris entre 0 et 9, caractères spéciaux, caractère alphabétique qui n’est pas majuscule ou minuscule.

Notez ce mot de passe. Vous l’utilisez ultérieurement comme paramètre de déploiement.

Sélectionnez Suivant.

Choisissez un nom de fichier et un emplacement pour le fichier PFX à exporter. Sélectionnez Suivant.

Sélectionnez Terminer.