Utilizzo di PerformancePoint in siti abilitati per HTTPS

Articolo originale pubblicato mercoledì 20 giugno 2012

Questo blog era atteso da tempo e si occupa di un problema segnalato spesso dai clienti al supporto tecnico. Se si è tentato di configurare PerformancePoint Services per l'utilizzo in un sito abilitato per HTTPS, saranno stati restituiti probabilmente diversi messaggi di errore nel tentativo di creare una connessione origine dati a un elenco SharePoint o a un'origine dati Excel Services.

Seguono alcuni dei messaggi di errore che potrebbero essere stati visualizzati. Uno è specifico di PerformancePoint e l'altro di SharePoint Foundation.

Messaggio di errore di PerformancePoint Dashboard:

"Impossibile connettersi all'origine dati specificata. Verificare che l'utente corrente o l'account di servizio automatico disponga delle autorizzazioni di lettura per l'origine dati, in base alla specifica configurazione della sicurezza. Verificare inoltre che siano state specificate tutte le informazioni sulla connessione richieste e che siano corrette".

Messaggi di errore ULS:

"SharePoint Foundation | Topologia | 8311 | Erraore critico | Un'operazione non è riuscita perché si sono verificati errori di convalida del certificato seguente:<<percorso certificazione e identificazione digitale certificato>>\n\nErrori:\n\n La radice della catena di certificati non è un'autorità radice attendibile".

"PerformancePoint Service | PerformancePoint Services | ef8z | Errore critico | Impossibile connettersi all'origine dati specificata. Verificare che l'utente corrente o l'account di servizio automatico disponga delle autorizzazioni di lettura per l'origine dati, in base alla specifica configurazione della sicurezza. Verificare inoltre che siano state specificate tutte le informazioni sulla connessione richieste e che siano corrette. System.Net.WebException: Connessione sottostante chiusa: Impossibile stabilire una relazione di trust per il canale sicuro SSL/TLS".

Il messaggio più significativo è il messaggio di errore di SharePoint Foundation, poiché indica che il problema effettivo è correlato al certificato. I messaggi di PerformancePoint possono essere fuorvianti, poiché possono condurre a un percorso di risoluzione dei problemi correlato all'autenticazione/autorizzazione. Pur essendo questo in pratica il problema, sono disponibili molti modi per controllare che l'account di servizio automatico o l'account di servizio stesso disponga di tutte le autorizzazioni appropriate. Premesso questo, se si tratta di un problema di certificato, cercare sempre il messaggio ULS di errore critico di SharePoint Foundation, che rappresenta la prova certa dell'esistenza di problemi di certificati di PerformancePoint. Se sono stati visualizzati questi messaggi, provare la soluzione seguente, che si è rivelata risolutiva per molti clienti.

Soluzione

Presupposto: si parte dal presupposto che i certificati siano stati già acquisiti e che i binding siano stati configurati in IIS per i siti di SharePoint utilizzati. Se queste configurazioni sono state eseguite correttamente, sarà possibile esplorare i siti https senza ricevere errori dei certificati. In questo post di blog viene fornita una panoramica del processo e vengono riportati collegamenti rilevanti alla documentazione correlata.

Passaggio 1: estrarre i certificati in SharePoint Server

Ogni certificato del percorso di certificazione (radice, intermedio e foglia) dovrà essere installato nelle autorità di certificazione radice attendibili del computer locale. A tale scopo, sarà necessario estrarre ogni certificato nel percorso di certificazione dal certificato in bundle.

- Passare al server Web front-end o al server applicazioni.

- Aprire Internet Explorer e passare al sito che verrà utilizzato (https://site).

- Visualizzare il certificato associato al sito esaminando il report di sicurezza dell'URL.

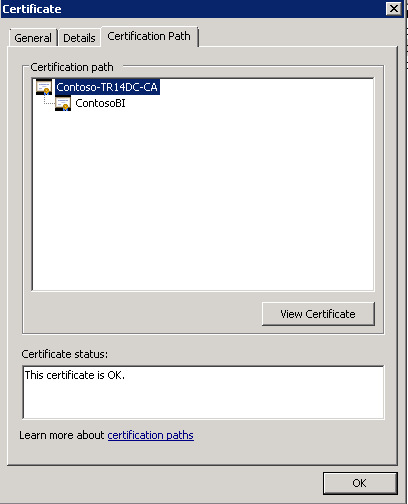

- Selezionare la scheda Percorso certificazione (Certification Path).

- Selezionare il nodo radice nel percorso di certificazione e quindi fare clic su "Visualizza certificato" (View Certificate).

- Nella finestra Certificato (Certificate) visualizzata selezionare la scheda Dettagli (Details).

- Selezionare il pulsante "Copia su file…" (Copy to File…).

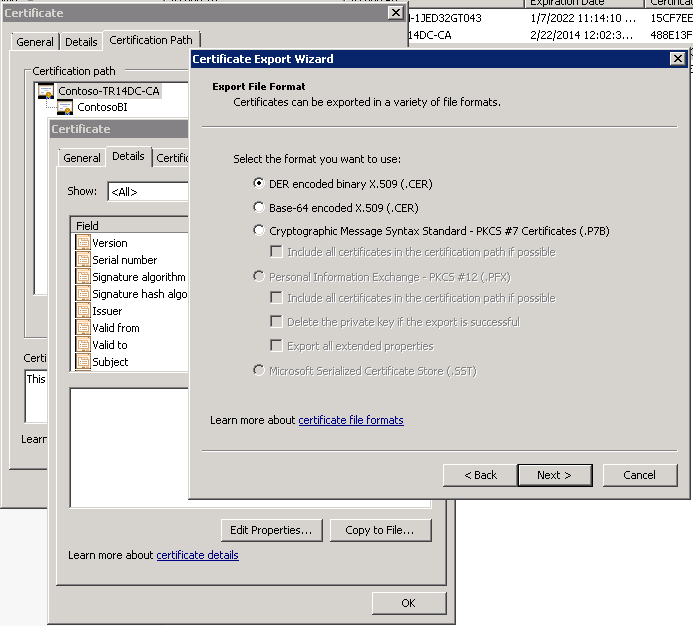

- Verrà visualizzata l'Esportazione guidata certificati (Certificate Export Wizard).

- Selezionare il formato di certificato predefinito "Binario codificato DER X.509 (.CER)" [DER encoded binary X.509 (.CER)] e fare clic su Avanti (Next).

- Specificare un percorso in cui salvare il file e assegnare il nome di file "RootCertificate". Fare clic su Avanti.

- Specificare un percorso facendo clic innanzitutto sul pulsante Sfoglia (Browse).

- Selezionare Desktop.

- Specificare un nome, ad esempio "Root".

- Fare clic su Fine.

- Ripetere i passaggi 4-10 per ogni certificato del percorso di certificazione.

Passaggio 2: aggiungere ogni certificato all'autorità di certificazione radice attendibile del computer locale

Ogni certificato che è stato esportato deve essere importato nell'autorità di certificazione radice attendibile del computer locale in ogni server della farm.

- In ogni server della farm verificare che i certificati esportati vengano aggiunti nelle autorità di certificazione radice attendibili del computer locale (è più semplice copiare semplicemente i certificati in ogni server della farm dopo averli esportati nel primo server).

- Avviare il gestore di certificati locale.

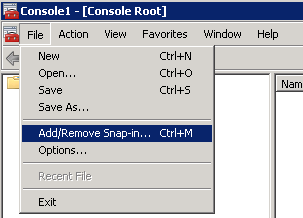

a. Start | Esegui | MMC.

b. Menu File | Aggiungi/Rimuovi snap-in (Add/Remove Snap-in).

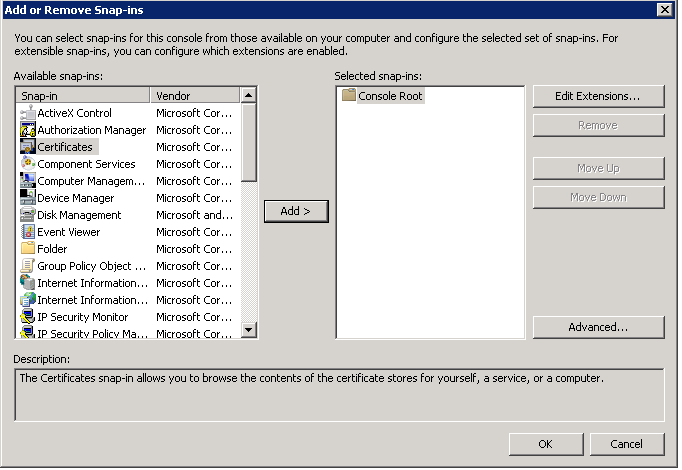

c. Nella finestra Aggiungi o rimuovi snap-in (Add or Remove Snap-ins) selezionare Certificati (Certificates) e fare clic sul pulsante Aggiungi (Add).

d. Nella finestra Snap-in certificati selezionare Account del computer | Avanti.

e. Selezionare Computer locale | Fine.

f. Tornare alla finestra Aggiungi o rimuovi snap-in e fare clic su OK.

g. Espandere il nodo Certificati (computer locale) [Certificates (Local Computer)] nella finestra Console.

h. Fare clic con il pulsante destro del mouse su Autorità di certificazione radice attendibili (Trusted Root Certification Authorities) | Tutte le attività (All Tasks) | Importa (Import).

i. Passare al certificato radice esportato precedentemente e fare clic su Avanti.

j. Selezionare le impostazioni predefinite nelle operazioni successive e fare clic su Fine. Dovrebbe visualizzarsi un messaggio in cui viene indicato che l'importazione è stata completata.

Ripetere i passaggi h-i per ogni certificato del percorso di certificazione.

Passaggio 3: ogni certificato deve essere aggiunto nella relazione di trust gestita di SharePoint

- Dopo aver installato il certificato localmente, è necessario aggiungerlo nella relazione di trust gestita di SharePoint. Questa operazione dovrà essere eseguita in uno dei server e la relazione di trust verrà riconosciuta in tutta la farm. Aggiungere ogni certificato alla relazione di trust gestita di SharePoint.

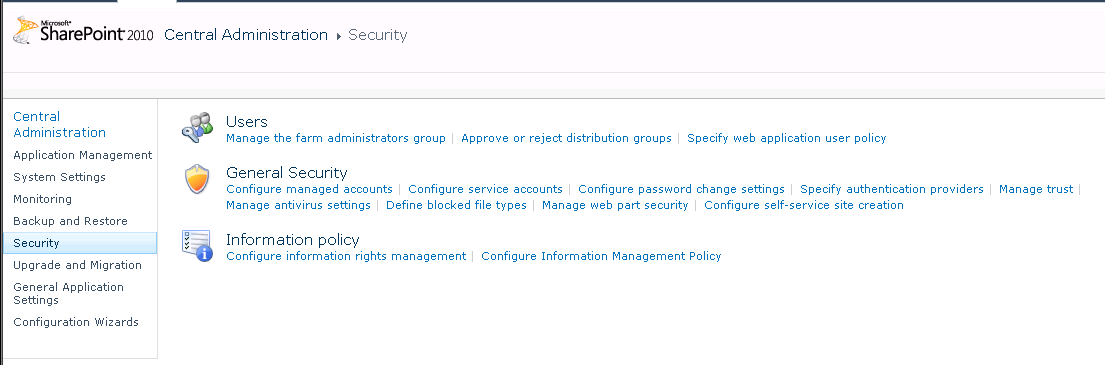

a. Aprire Amministrazione centrale SharePoint (SharePoint Central Administration) e passare a Sicurezza (Security) | Gestisci relazione di trust (Manage trust).

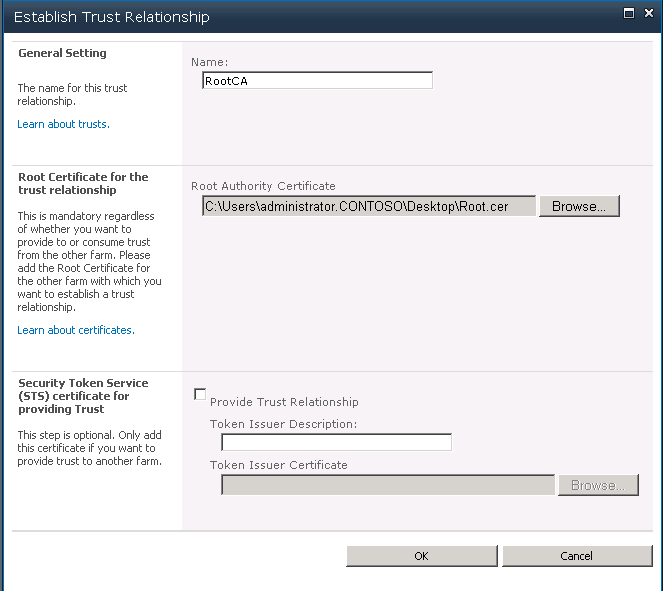

b. Sulla barra multifunzione Relazioni di trust selezionare Nuova. Verrà visualizzata la finestra "Stabilisci relazione di trust" (Establish Trust Relationship).

c. Per Impostazione generale (General Setting) specificare un nome, ad esempio RootCA, IntermediateLevel1 IntermediateLevel2.

d. Per Certificato radice per la relazione di trust (Root Certificate for the trust relationship) fare clic su Sfoglia (Browse) e selezionare il certificato creato precedentemente.

e. Fare clic su OK.

Ripetere i passaggi a-e per ogni certificato del percorso di certificazione.

- Nel server Web front-end SharePoint eseguire un comando IISReset.

- Start | Esegui | cmd.

- IISReset <INVIO>

- Testare la creazione dell'origine dati Dashboard Designer creando una nuova origine dati elenco SharePoint oltre a un'origine dati Excel Services.

Appendice A: controllo dei certificati importati

Può essere necessario a volte controllare che i certificati siano stati importati correttamente oppure che siano stati rimossi completamente dal sistema. Si sono verificati spesso casi di certificati che non sono stati rimossi completamente dal sistema finché non si è provveduto a rimuoverli dai relativi archivi certificati nel Registro di sistema.

- Avviare Regedit.

- Fare clic sul pulsante Start.

- Scegliere Esegui.

- Digitare Regedit e premere INVIO.

- Controllare sia HKEY_LOCAL_MACHINE che HKEY_LOCAL_USER seguiti da SOFTWARE\Microsoft\SystemCertificates\My\Certificates.

- Confrontare il valore di identificazione personale del certificato con i nodi visualizzati nel contenitore Certificati.

Appendice B: comandi di PowerShell che possono rivelarsi utili

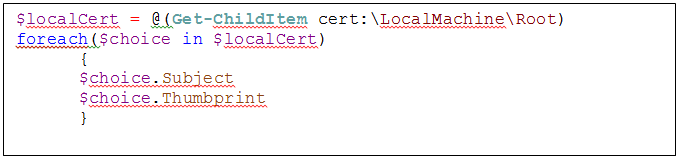

Controllo dei certificati con PowerShell

Lo script seguente esporta un elenco dei certificati installati nella relazione di trust gestita di SharePoint che possono essere confrontati con i certificati aggiunti ai certificati locali.

Controllo dei certificati aggiunti all'autorità di certificazione locale

Questo è tutto. Non è un processo particolarmente complicato, ma è necessario eseguire diversi passaggi prima che tutto funzioni perfettamente.

John Fulton

Microsoft Support Escalation Engineer

SharePoint, Office BI

Questo è un post di blog localizzato. L'articolo originale è disponibile in Leveraging PerformancePoint in HTTPS Enabled Sites.