Instructions pour la suppression de Conficker

Dernière mise à jour : vendredi 23 janvier 2009, 12:10 (CET)

Description du problème :

Plusieurs variantes du virus Conficker (appelé également "Downadup" ou "Kido") se propagent en utilisant les réseaux et les médias amovibles (clés USB...).

La plupart du temps, les symptômes sont les suivants :

- Plusieurs comptes Administrateurs et/ou Utilisateurs sont verrouillés,

- Plusieurs services importants sont arrêtés et désactivés,

- Vous ne pouvez pas accéder au site Web Microsoft Update et à certains sites Web d'éditeurs antivirus,

- Vous rencontrez des problèmes liés à Svchost.exe

Les vecteurs d'attaque les plus probables sont :

- Vulnérabilité liée à MS08-067,

- Partages de fichiers ouverts,

- Ressources réseau accessibles à l’utilisateur connecté,

- Ressources réseau protégées par des mots de passe faibles;

- Périphériques amovibles ou lecteurs réseaux (lancement automatique de programme par autorun).

Étant donné que Conficker utilise de multiples méthodes de propagation, le plus grand soin devrait être apporté au nettoyage du réseau afin de ne pas réinfecter les machines précédemment nettoyées.

Attention ! Le virus utilisant les informations de l'utilisateur connecté, n'ouvrez pas de session en utilisant un compte d'Administrateur de domaine et utilisez des mots de passe complexes. Utilisez un compte local (attention si le même compte local existe sur toutes les machines avec le même mot de passe).

Microsoft propose plusieurs méthodes pour supprimer ce logiciel malveillant :

- L'Outil de suppression des logiciels malveillants (MSRT)

- Le Standalone System Sweeper (disponible dans le Microsoft Desktop Optimization Pack 6.0 ainsi que par l'intermédiaire des Services de support Microsoft)

- Une procédure manuelle concernant la variante Conficker.b, actuellement la plus répandue (voir ci-dessous)

Étapes manuelles de suppression de la variante Conficker.b

Les étapes détaillées suivantes vous aideront à supprimer manuellement Conficker.b d'un système, si votre antivirus actuel n'en est pas capable.

1. N'ouvrez PAS de session avec un compte de Domaine, si possible. En particulier, n'utilisez PAS un compte d'Administrateur du Domaine. Ouvrez une session avec un compte d'utilisateur local. Le logiciel malveillant utilise le compte de l'utilisateur connecté pour accéder aux ressources réseau et se propager.

2. Arrêtez les services Serveur et Planificateur de tâches.

a) Ceci permet de supprimer les partages administratifs qui sont utilisés par le logiciel malveillant pour se propager et désactive la tâche planifiée qu'il a ajoutée. Veuillez noter que le service Serveur ne devrait être désactivé que temporairement pour permettre la suppression du logiciel malveillant dans l'environnement, plus particulièrement sur les serveurs de production, car cela a un impact sur la disponibilité des ressources réseau. Une fois que l'ensemble de l'environnement a été nettoyé, le service Serveur peut être redémarré.

b) Le service Planificateur de tâches peut être désactivé en utilisant l'interface graphique de gestion des services ou en exécutant Sc.exe sous Windows 2000, Windows XP et Windows Server 2003. Ce n'est pas le cas sous Windows Vista et Windows Server 2008. Pour désactiver le service Planificateur de tâches sous Windows Vista et Windows Server 2008 :

1. Ouvrez Regedit

2. Allez à HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Schedule

3. Ouvrez la valeur « Start »

4. Modifiez le paramètre de 0x2 à 0x4

5. Après redémarrage, le service sera désactivé

3. Téléchargez et installez manuellement MS08-067 - https://www.microsoft.com/france/technet/security/bulletin/ms08-067.mspx

a) Si ce site Web est bloqué en raison de l'infection par le logiciel malveillant, il convient de télécharger la mise à jour depuis une machine saine et de transférer le fichier vers le système infecté.

4. Modifiez tout mot de passe d'administrateur local ou de Domaine en utilisant un mot de passe complexe (de préférence depuis une machine saine). Utilisez les conseils de l'article : - https://technet.microsoft.com/library/cc875814

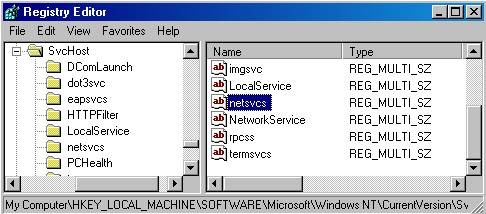

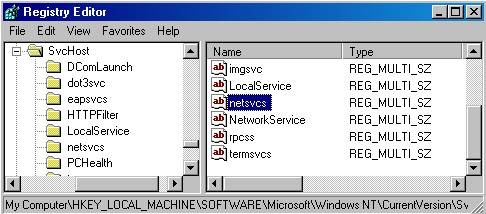

5. Exécutez Regedit et localisez la clé suivante

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SvcHost

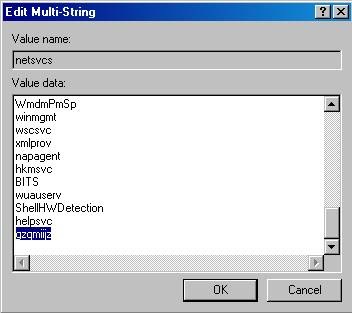

Sur le volet de droite, ouvrez netsvcs (voir ci-dessous) afin de voir tous les noms de service.

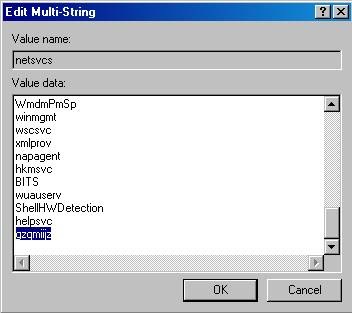

6. Allez aux dernières entrées de la liste netsvcs, si la machine est infectée, vous verrez un nom aléatoire comme celui ci-dessous

Dans l'exemple ci-dessous, gzqmiijz est le nom du service malveillant.

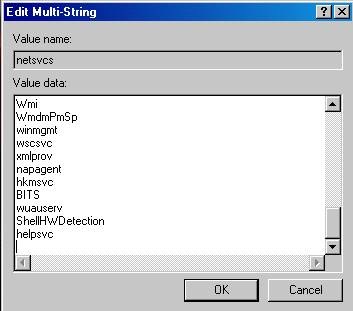

7. Supprimez l'entrée malveillante (assurez vous d'avoir une ligne vierge sous la dernière entrée légitime comme ci-dessous)

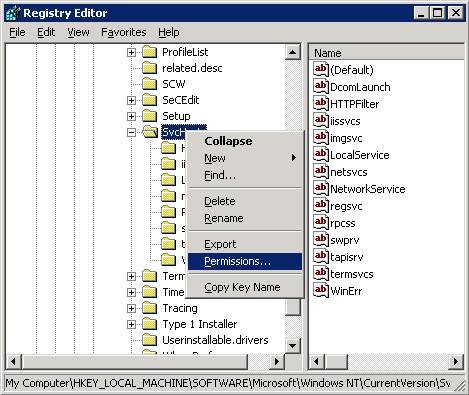

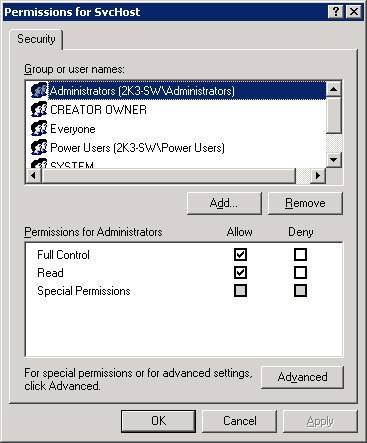

8. Appliquez une restriction des permissions sur la clé de registre Svchost afin qu'elle ne puisse pas être modifiée à nouveau

a) Les permissions sur la clé de registre Svchost devraient être rétablies après que le logiciel malveillant a été supprimé de l'environnement.

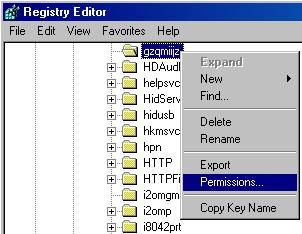

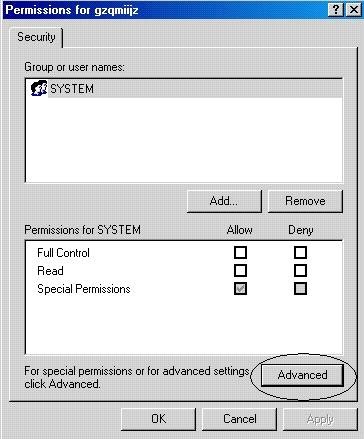

9. Cliquez avec le bouton droit sur HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Svchost et choisissez Permissions

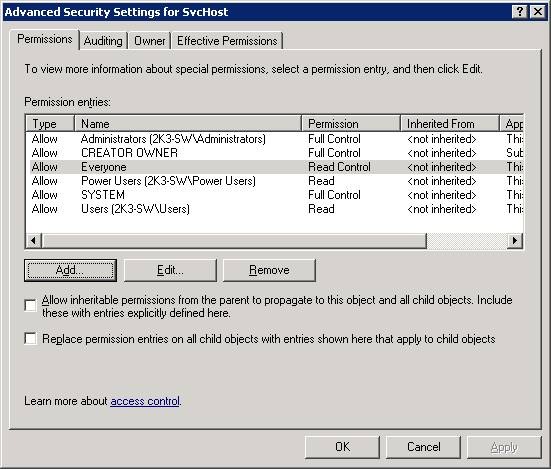

10. Sous Permissions, cliquez sur le bouton Avancé

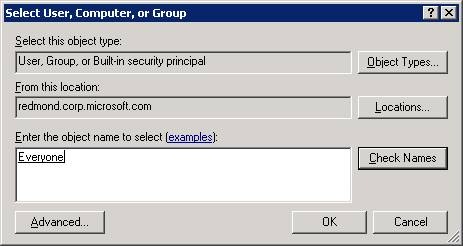

11. Sous Avancé, cliquez sur le bouton Ajouter

12. Dans la boîte de sélection d'utilisateur, d'ordinateur ou de groupe, entrez « Tout le monde » (Everyone), cliquez sur Vérifier les noms puis cliquez sur OK (après résolution du nom Tout le monde)

13. Dans la fenêtre Permissions, modifiez le paramètre « Appliquer à » en « Cette clé uniquement » et choisissez la colonne « Refuser » en tant que valeur

14. Cliquez sur OK, puis sur OK de nouveau.

15. Cliquez sur Oui

16. Cliquez sur OK

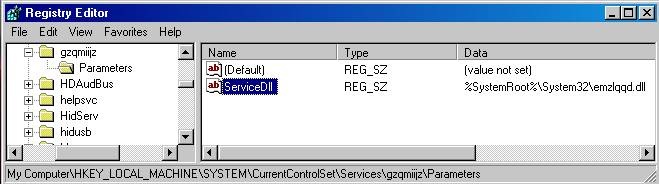

17. A présent que vous connaissez le nom du service malveillant, localisez la clé de registre suivante

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\ %NomServiceMalveillant%

Dans notre exemple :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\gzqmiijz

18. Cliquez avec le bouton droit sur la clé du service malveillant et choisissez Permissions ( Remarque : sur Windows 2000, vous devez utiliser Regedt32 afin de modifier les permissions) :

19. Cliquez sur Avancé

20. Cochez les deux éléments suivants et cliquez sur OK :

- Hérite de l'objet parent les entrées d'autorisation qui s'appliquent aux objets enfants

- Remplacer les entrées d'autorisation sur les objets enfants

21. Après avoir rafraîchi l'affichage de Regedit (en pressant F5), vous pourrez voir et éditer la DLL malveillante se chargeant en tant que ServiceDLL.

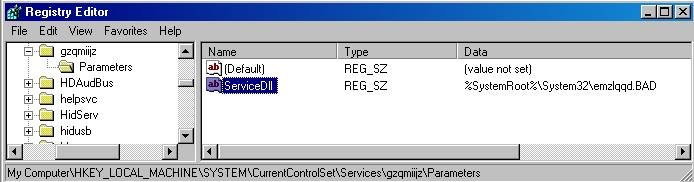

22. À cette étape, vous pouvez éditer la clé ci-dessous de façon à ce que la DLL malveillante ne se charge plus.

23. Il est possible qu'une clé destinée à lancer le logiciel malveillant existe sous HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run et doive être supprimée.

a) L'entrée commence avec rundll32.exe et indique le nom de la DLL trouvée dans les étapes précédentes.

24. Vérifiez la présence d'un fichier Autorun.inf sur chacun des lecteurs du système et s'il est légitime ou non. Voici un exemple de fichier Autorun.inf légitime (taille : 1-2ko)

[autorun] shellexecute=Servers\splash.hta *DVD* icon=Servers\autorun.ico

25. Supprimez les fichiers Autorun.inf invalides

26. Redémarrez le système

27. Localisez la DLL malveillante à l'emplacement noté ci-dessus

28. Éditez les permissions sur le fichier afin d'inclure « Tous les droits » (Full Control) pour « Tout le monde » (Everyone)

29. Puis supprimez le fichier, dans cet exemple : %systemroot%\system32\emzlqqd.dll

30. Supprimez toutes les tâches planifiées AT Pour ce faire, lancez « AT /delete /yes »

31. Démarrez les services Transfert intelligent en arrière-plan (Background Intelligent Transfer Service), Mises à jour automatiques (Automatic Updates), Rapport d'erreur (Error Reporting) et Windows Defender par l'intermédiaire de l'interface Services.msc.

32. Activer l'affichage des fichiers cachés :

reg.exe add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL /v CheckedValue /t REG_DWORD /d 0x1 /f

33. Désactivez Autorun afin d'aider à limiter toute réinfection :

a) Pour Windows 2000, Windows XP et Windows Server 2003 : téléchargez et installez la mise à jour https://support.microsoft.com/kb/953252. Pour Windows Vista et Windows Server 2008, appliquez https://www.microsoft.com/france/technet/security/bulletin/ms08-038.mspx

MS08-038 n'a pas de rapport avec le logiciel malveillant exploitant cette vulnérabilité. La mise à jour de sécurité contient le correctif listé dans KB953252, qui est nécessaire pour que la clé de registre suivante fonctionne correctement.

b) Puis exécutez la commande suivante :

reg.exe add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer /v NoDriveTypeAutoRun /t REG_DWORD /d 0xff /f

34. Paramétrez à nouveau Windows Defender afin qu'il démarre automatiquement :

a) Si le système avait Windows Defender, utilisez la commande suivante pour l'ajouter à nouveau dans l'emplacement de démarrage automatique :

reg.exe add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v “Windows Defender” /t REG_EXPAND_SZ /d “%ProgramFiles%\Windows Defender\MSASCui.exe –hide” /f

35. Réactivez l'adaptation automatique de la fenêtre de réception TCP :

Ceci s'applique uniquement à Windows Vista et Windows 2008.

a) Le logiciel malveillant a désactivé l'adaptation automatique de la fenêtre de réception TCP. Pour la réactiver, exécutez la commande suivante –

netsh interface tcp set global autotuning=normal

36. Si la machine semble avoir été réinfectée, il est fort possible qu'un des emplacements de démarrage automatique n'ait pas été supprimé (comme une entrée AT ou un fichier Autorun.inf), ou que la mise à jour MS08-067 n'a pas été installée correctement.

37. Mettez à jour la machine avec toutes les autres mises à jour de sécurité manquantes en utilisant Windows Update, WSUS, SMS, System Center Configuration Manager (SCCM) ou votre produit tiers de déploiement des correctifs. Si vous utilisez SMS ou System Center Configuration Manager (SCCM), vous devrez réactiver le service Server afin de mettre à jour le système.

38. Il est possible que d'autres paramètres soient modifiés par le logiciel malveillant après la mise à jour de cet article. Consultez l'article du Microsoft Malware Protection Center sur Conficker.b (en anglais) pour obtenir les derniers détails.

Étapes de vérification de la salubrité du système

1. Vérifiez que les services Transfert intelligent en arrière-plan (Background Intelligent Transfer Service), Mises à jour automatiques (Automatic Updates), Rapport d'erreurs (Error Reporting) et Windows Defender (Windefend, le cas échéant) sont démarrés. Exécutez les commandes suivantes depuis une invite de commande :

Sc.exe query wuauserv

Sc.exe query bits

Sc.exe query ersvc

Sc.exe query windefend

Après l'exécution de chaque commande, la fenêtre affichera un message similaire à :

SERVICE_NAME: wuauserv TYPE : 20 WIN32_SHARE_PROCESS STATE : 4 RUNNING (STOPPABLE,NOT_PAUSABLE,ACCEPTS_SHUTDOWN) WIN32_EXIT_CODE : 0 (0x0) SERVICE_EXIT_CODE : 0 (0x0) CHECKPOINT : 0x0 WAIT_HINT : 0x0

2. Exécutez Regedit et localisez la clé suivante

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SvcHost

Sur le volet de droite, ouvrez netsvcs (voir ci-dessous) afin de voir tous les noms de service.

3. Allez aux dernières entrées de la liste netsvcs, si la machine a été réinfectée, vous verrez un nom aléatoire comme celui ci-dessous

Dans l'exemple ci-dessous, gzqmiijz est le nom du service malveillant.

Si vous n'avez pas de fournisseur d'antivirus ou s'il ne peut pas vous aider, vous pouvez contacter les services de support Microsoft. Nos clients en France peuvent obtenir gratuitement de l'aide concernant les problèmes de sécurité en contactant le 0.825.827.829, code 055# (15 cts / min.).

Comments

Anonymous

January 01, 2003

For those of you that have followed the news you all know about Conficker causing all sorts of problemsAnonymous

January 01, 2003

Mathieu MALAISE a publié de nombreux articles très didactiques sur son blog Pas de Malaise . Il a ouvertAnonymous

January 01, 2003

Mathieu Malaise avec Jean Gautier et Jérôme Leseinne, viennent de mettre en ligne une procédure permettant