Azure SQL Database におけるセキュリティ強化 - 脆弱性評価、データの検出と分類、Virtual Network サービスエンドポイント -

Microsoft Japan Data Platform Tech Sales Team

Azure SQL Database は、GDPR も視野に入れたセキュリティ強化が行われております。今回はその中でも、以下 3 つの新しい機能についてご紹介いたします。

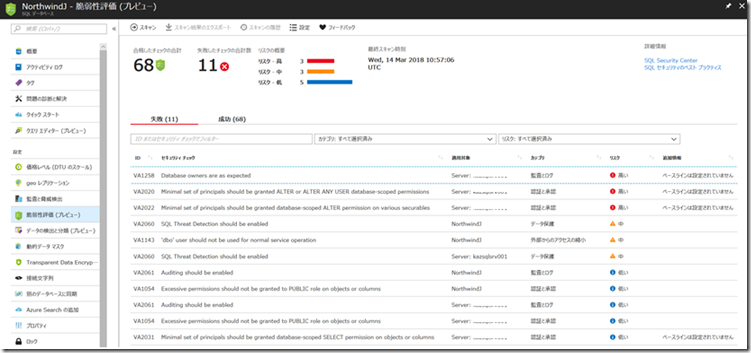

1. 脆弱性評価 ( 2018/3/20 時点 Public Preview 中)

2017/9/25 にアナウンスされた機能ですが、Microsoft のベストプラクティスに基づき、構成の不備、過剰な権限、保護されていない機密データなどセキュリティの脆弱性をチェックし、ベストプラクティスからの逸脱を明示し、データベースとその貴重なデータに関するセキュリティを事前に強化するための機能となります。

脆弱性評価のスキャンを行うためには、スキャン結果を格納するための Azure Blob Storage のストレージアカウントを指定する必要があります。スキャンを行うと、指定したストレージアカウントに “vulnerability-assessment” というコンテナが作成され、その下にスキャン結果等のデータが JSON 形式で格納されます。結果は Azure Portal からも確認できます。

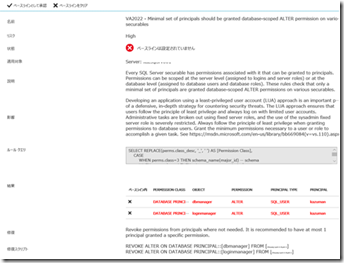

評価結果のリスクの高いものから順に確認していくことになりますが、各評価結果をクリックすると内容の詳細だけでなく、その対処方法についてもガイドしてくれます。

これにより、セキュリティ設計の抜けもれ、設定の抜けもれを事前に防止することができます。

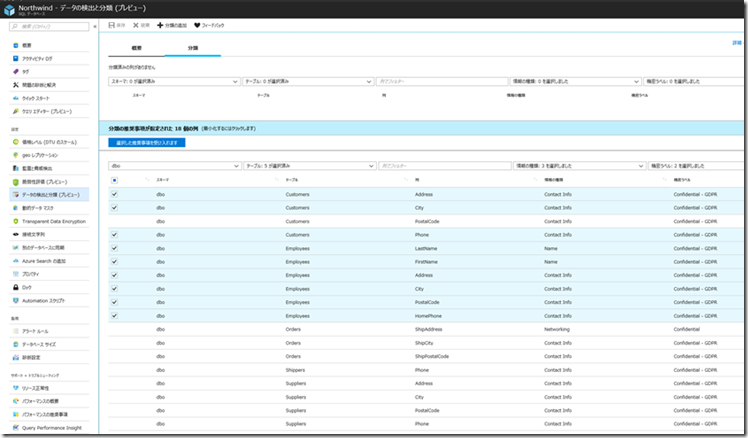

2. データの検出と分類 ( 2018/3/20 時点 Public Preview 中)

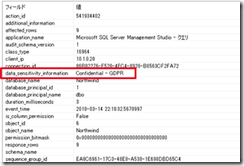

2018/3/7 にアナウンスされた機能ですが、データベースの機微なデータを検出し、分類、ラベル付けを行うことができる機能となります。機微なデータが格納されていそうな列を検出しラベル付けを行ったり手動でラベル付けを行うことにより、監査情報にそのラベル情報を付加できます。

これにより、監査情報の中から機微なデータへのアクセスを選別しやすくなり、不正アクセス検出をより実施し易くなります。

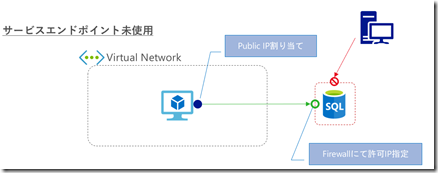

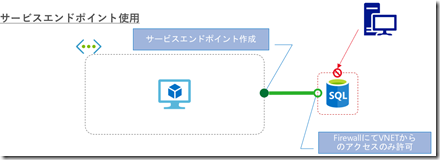

3. Virtual Network サービスエンドポイント 2018/2/8 に一般提供が開始された機能ですが、特定の仮想ネットワークからのトラフィックを許可することができるようになりました。これまでも Firewall 機能による IP 制限をかけることはできましたが、例えば仮想ネットワークに配置した VM からのアクセスを許可する場合にはその VM に Public IP を割り当てて、その Public IP を Azure SQL Database で許可する必要がありました。この機能を使うことにより、Public IP からのアクセスを全て拒否し、特定の仮想ネットワークからのトラフィックのみを許可することも可能になります。

今回のサービスエンドポイントという機能を使うことにより、上記のような場合にも Public IPからのアクセスを全て拒否し、仮想ネットワークからのアクセスを許可することにより VM に Public IP を割り当てることなくアクセスできるようになります。

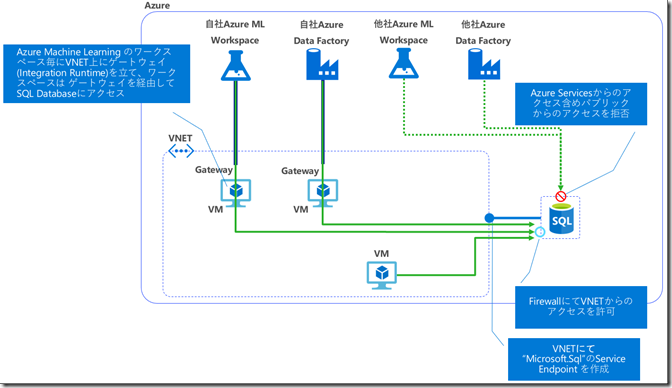

この機能により、例えば Azure Machine Learning や Azure Data Factory から、以下のようなよりセキュアなデータアクセスを実現することも可能となりました。

以上、Azure SQL Database の新しいセキュリティ機能を 3 つご紹介しました。GDPR 対応を行うためにも役立つセキュリティ機能が Azure SQL Database には実装されておりますので、是非ご活用いただければと思います。