Examen des profils d’entité

S’applique à : Advanced Threat Analytics version 1.9

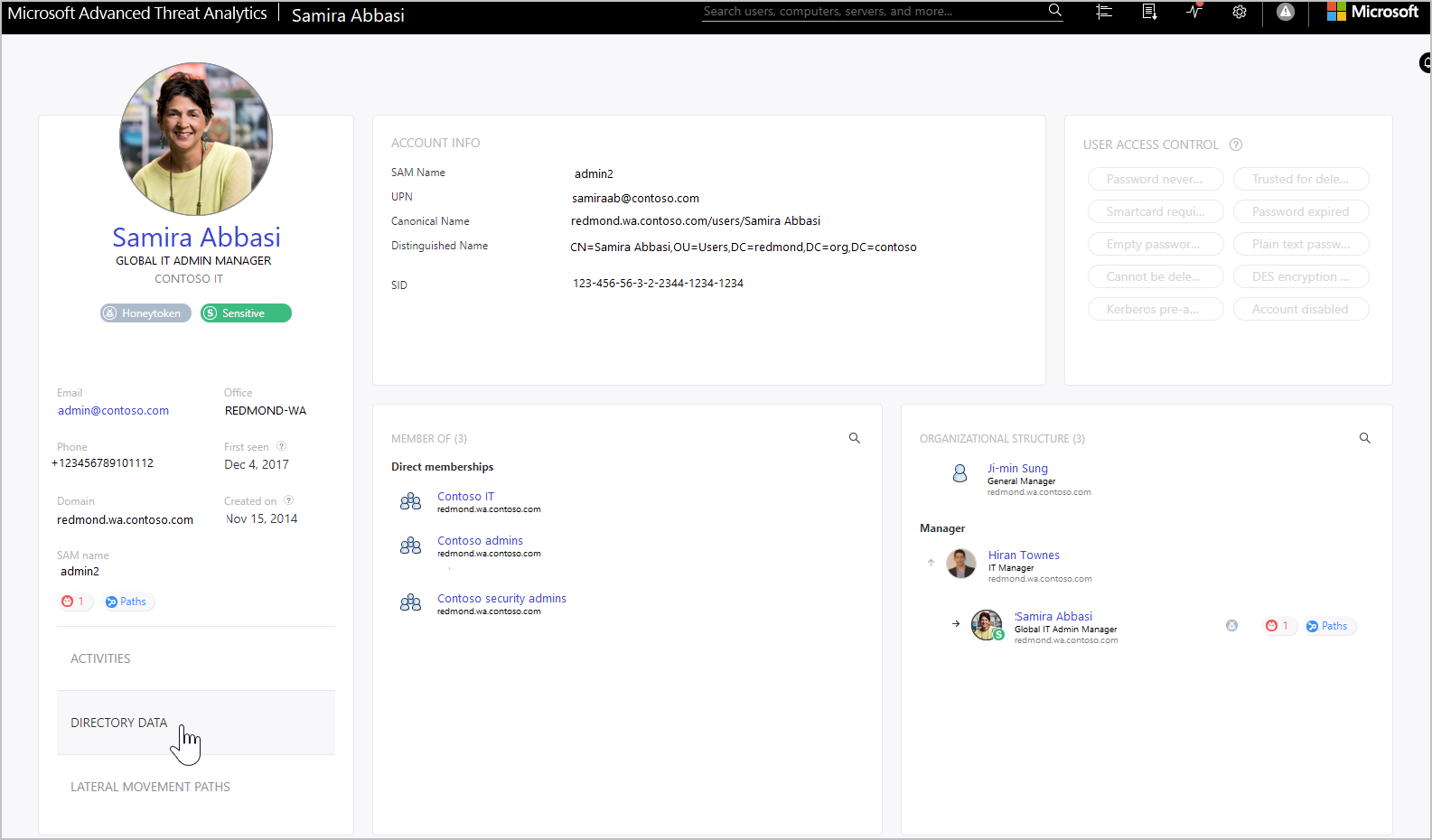

Le profil d’entité vous fournit un tableau de bord conçu pour une investigation approfondie complète des utilisateurs, des ordinateurs, des appareils et des ressources auxquels ils ont accès et de leur historique. La page de profil tire parti du nouveau traducteur d’activités logiques ATA qui peut examiner un groupe d’activités qui se produisent (agrégées jusqu’à une minute) et les regrouper en une seule activité logique pour mieux comprendre les activités réelles de vos utilisateurs.

Pour accéder à une page de profil d’entité, sélectionnez le nom de l’entité, tel qu’un nom d’utilisateur, dans le chronologie d’activité suspecte.

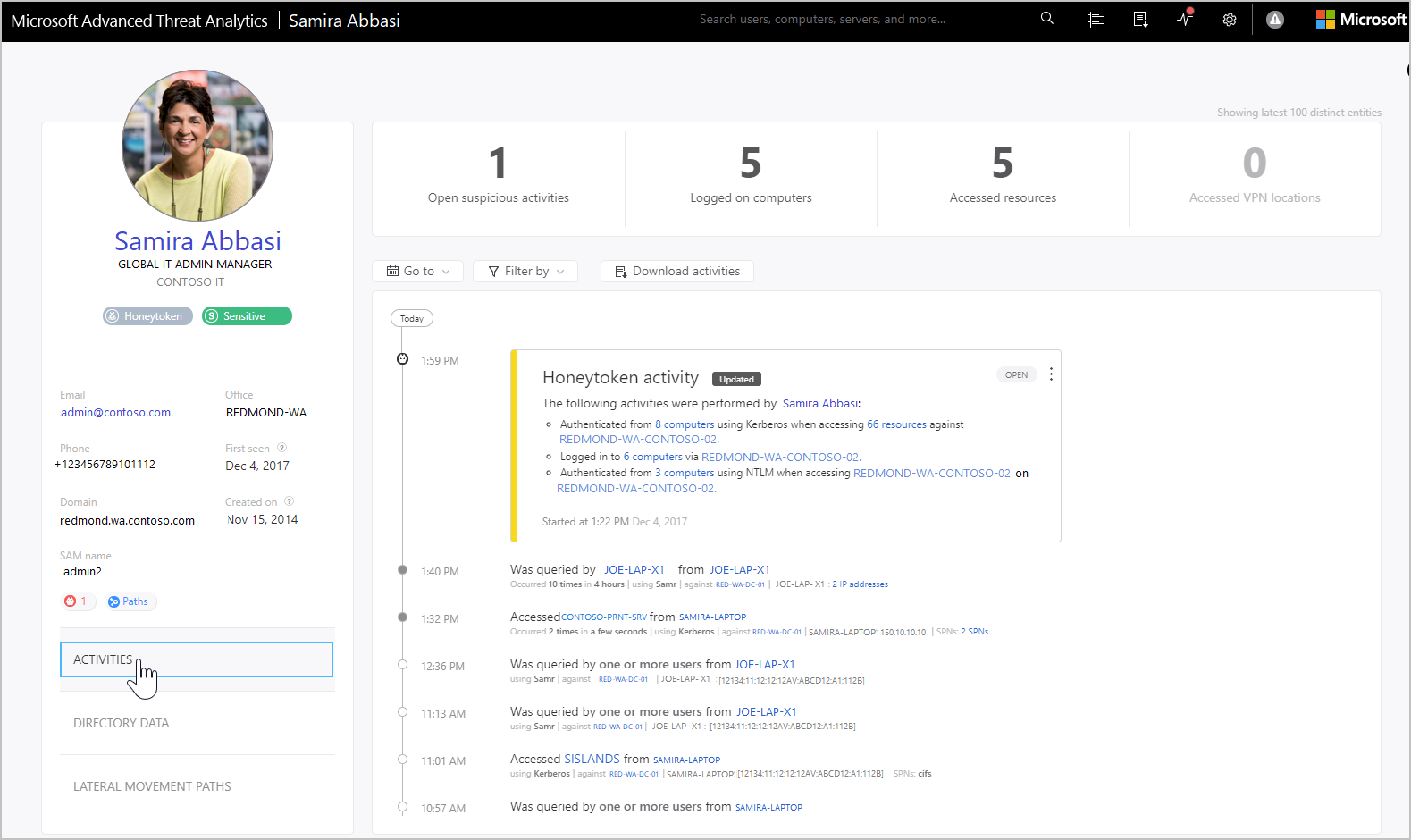

Le menu de gauche vous fournit toutes les informations Active Directory disponibles sur l’entité : adresse e-mail, domaine, date de première consultation. Si l’entité est sensible, elle vous indiquera pourquoi. Par exemple, l’utilisateur est-il marqué comme sensible ou membre d’un groupe sensible ? S’il s’agit d’un utilisateur sensible, vous verrez l’icône sous le nom de l’utilisateur.

Afficher les activités de l’entité

Pour afficher toutes les activités effectuées par l’utilisateur ou sur une entité, sélectionnez l’onglet Activités .

Par défaut, le volet main du profil d’entité affiche un chronologie des activités de l’entité avec un historique de 6 mois maximum, à partir duquel vous pouvez également explorer les entités auxquelles l’utilisateur a accédé, ou pour les entités, les utilisateurs qui ont accédé à l’entité.

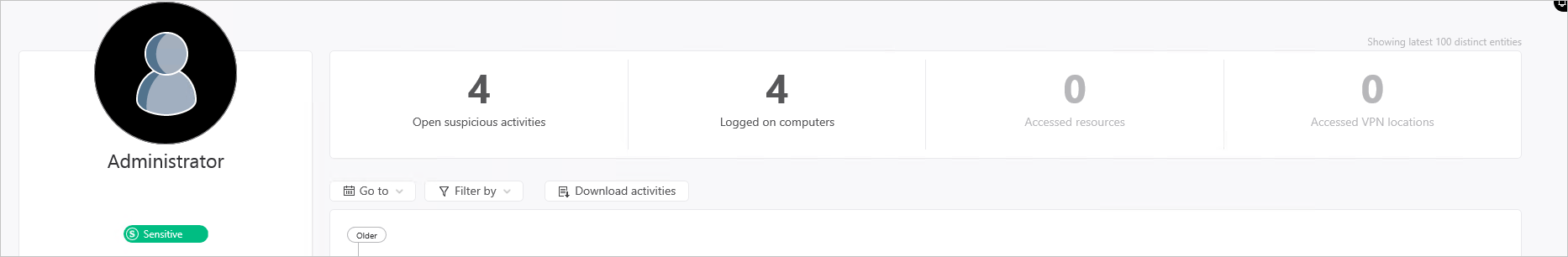

En haut, vous pouvez afficher les vignettes récapitulatives qui vous donnent une vue d’ensemble rapide de ce que vous devez comprendre en un coup d’œil sur votre entité. Ces vignettes changent en fonction du type d’entité qu’il s’agit. Pour un utilisateur, vous verrez :

Nombre d’activités suspectes ouvertes pour l’utilisateur

Nombre d’ordinateurs sur lesquels l’utilisateur s’est connecté

Nombre de ressources auxquelles l’utilisateur a accédé

À partir des emplacements à partir desquels l’utilisateur s’est connecté au VPN

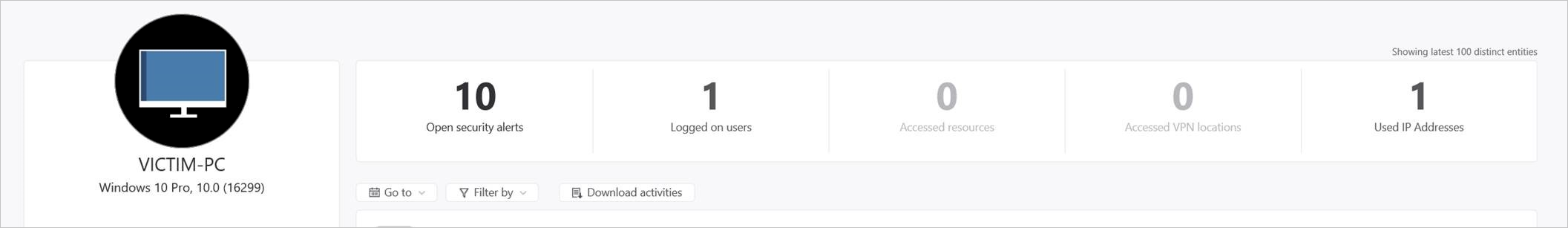

Pour les ordinateurs, vous pouvez voir :

Nombre d’activités suspectes ouvertes pour l’ordinateur

Nombre d’utilisateurs connectés à l’ordinateur

Nombre de ressources auxquelles l’ordinateur a accédé

Nombre d’emplacements à partir duquel le VPN a été accédé sur l’ordinateur

Liste des adresses IP utilisées par l’ordinateur

À l’aide du bouton Filtrer par au-dessus de la chronologie d’activité, vous pouvez filtrer les activités par type d’activité. Vous pouvez également filtrer un type d’activité spécifique (bruyant). Cela est vraiment utile pour l’investigation lorsque vous souhaitez comprendre les principes de base de ce qu’une entité fait dans le réseau. Vous pouvez également accéder à une date spécifique et exporter les activités filtrées dans Excel. Le fichier exporté fournit une page pour les modifications apportées aux services d’annuaire (éléments qui ont changé dans Active Directory pour le compte) et une page distincte pour les activités.

Afficher les données d’annuaire

L’onglet Données de l’annuaire fournit les informations statiques disponibles à partir d’Active Directory, y compris les indicateurs de sécurité du contrôle d’accès utilisateur. ATA affiche également les appartenances aux groupes pour l’utilisateur afin que vous puissiez déterminer si l’utilisateur a une appartenance directe ou récursive. Pour les groupes, ATA répertorie jusqu’à 1 000 membres du groupe.

Dans la section Contrôle d’accès utilisateur , ATA expose les paramètres de sécurité qui peuvent nécessiter votre attention. Vous pouvez voir des indicateurs importants concernant l’utilisateur, tels que l’utilisateur peut appuyer sur Entrée pour contourner le mot de passe, si l’utilisateur a un mot de passe qui n’expire jamais, etc.

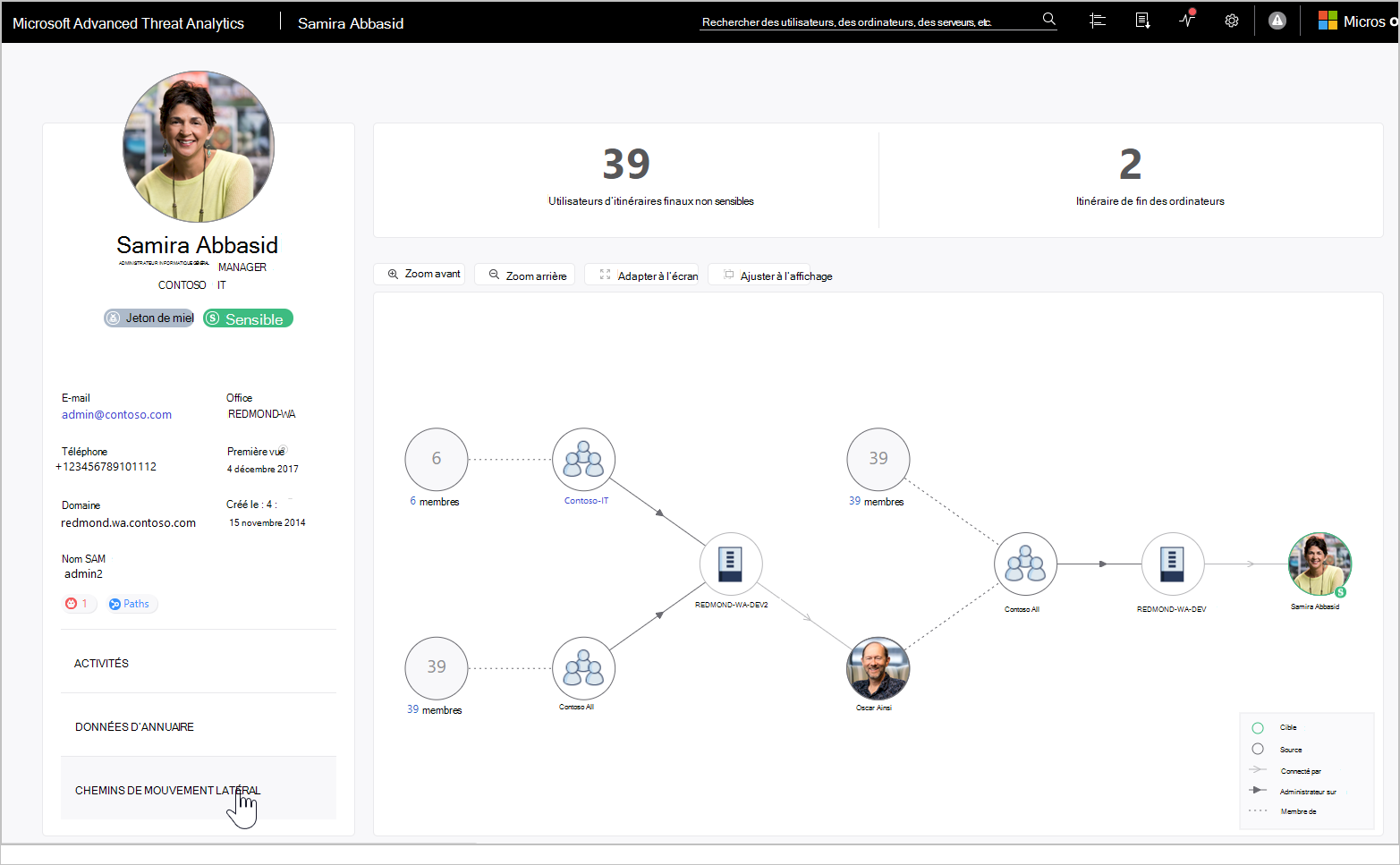

Afficher les chemins de mouvement latéral

En sélectionnant l’onglet Chemins de mouvement latéral , vous pouvez afficher une carte entièrement dynamique et cliquable qui vous fournit une représentation visuelle des chemins de mouvement latéral vers et depuis cet utilisateur qui peut être utilisé pour infiltrer votre réseau.

La carte vous fournit la liste du nombre de sauts entre les ordinateurs ou les utilisateurs qu’un attaquant aurait à et à partir de cet utilisateur pour compromettre un compte sensible, et si l’utilisateur lui-même a un compte sensible, vous pouvez voir combien de ressources et de comptes sont directement connectés. Pour plus d’informations, consultez Chemins de mouvement latéral.