Configurer l’authentification OIDC dans SharePoint Server avec Microsoft Entra ID

S’APPLIQUE À : 2013

2013  2016

2016  2019

2019  Édition d’abonnement

Édition d’abonnement  SharePoint dans Microsoft 365

SharePoint dans Microsoft 365

Configuration requise

Lorsque vous configurez OpenID Connect (OIDC) avec Microsoft Entra ID, vous avez besoin des ressources suivantes :

Une batterie de serveurs SharePoint Server Édition d'abonnement (SPSE)

Microsoft Entra rôle Administrateur général du locataire M365

Cet article utilise les exemples de valeurs suivants pour Microsoft Entra configuration d’OIDC :

| Valeur | Liens |

|---|---|

| Localisateur de ressources uniformes de site SharePoint (URL) | https://spsites.contoso.local/ |

| OIDC site URL | https://sts.windows.net/<tenantid>/ |

| point de terminaison d’authentification OIDC Microsoft Entra | https://login.microsoftonline.com/<tenantid>/oauth2/authorize |

| URL Microsoft Entra OIDC RegisteredIssuerName | https://sts.windows.net/<tenantid>/ |

| Microsoft Entra OIDC SignoutURL | https://login.microsoftonline.com/<tenantid>/oauth2/logout |

| Type de revendication d’identité | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

| Administrateur de collection de sites Windows | contoso\yvand |

| Email valeur de l’administrateur de collection de sites fédérés | yvand@contoso.local |

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. L’utilisation de comptes avec autorisation inférieure permet d’améliorer la sécurité de vos organization. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Étape 1 : Configurer le fournisseur d’identité

Pour configurer OIDC avec Microsoft Entra ID, procédez comme suit :

Accédez au portail d’administration d’ID Entra et connectez-vous avec un compte avec le rôle Administrateur général.

Sous Applications, sélectionnez Inscriptions d’applications.

Sélectionnez Nouvelle inscription.

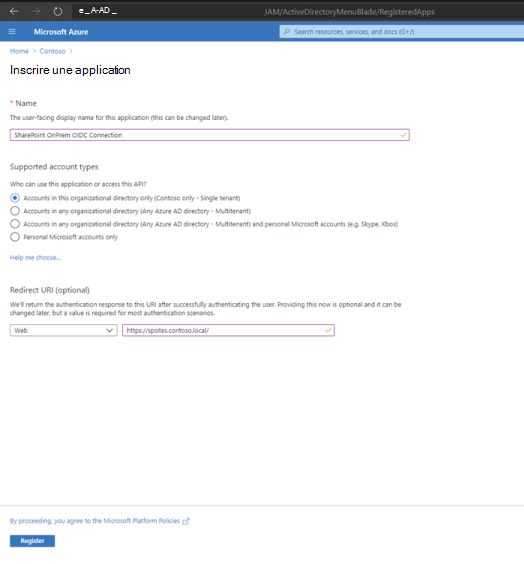

Accédez à la page

https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/RegisteredAppsInscrire une application .Dans la section URI de redirection , choisissez « Web » comme Plateforme, entrez l’URL de votre application web SharePoint Server, par exemple ,

https://spsites.contoso.local/puis sélectionnez Inscrire.

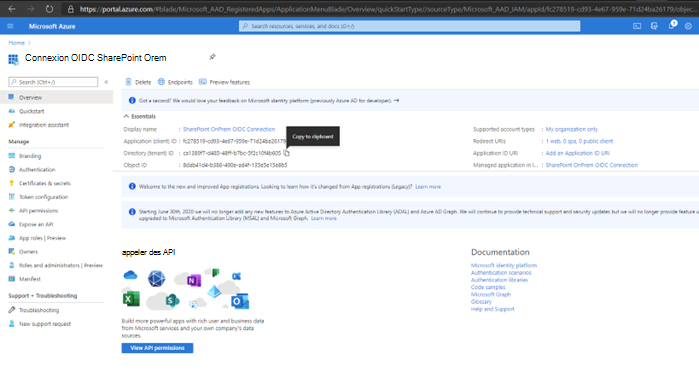

Enregistrez la valeur d’ID d’annuaire (locataire), car l’ID de locataire est utilisé dans les étapes suivantes. Enregistrez également l’ID d’application (client), que nous utilisons en tant que DefaultClientIdentifier dans l’installation de SharePoint.

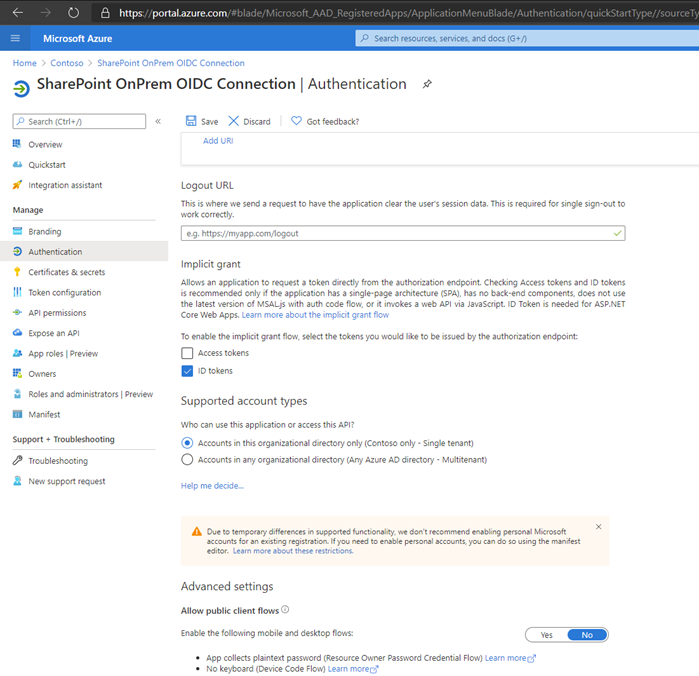

Après avoir inscrit l’application, accédez à l’onglet Authentification, sélectionnez la zone Jetons d’ID case activée, puis sélectionnez Enregistrer.

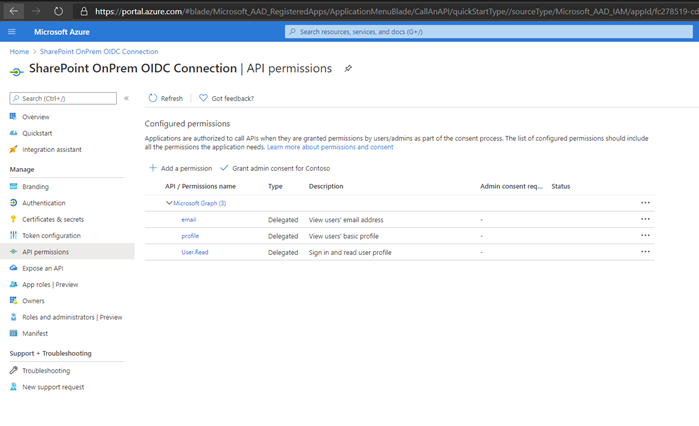

Accédez à l’onglet Autorisations de l’API et sélectionnez Ajouter une autorisation. Choisissez Microsoft Graph, puis Autorisations déléguées. Sélectionnez les autorisations Ajouter un e-mail et un profil , puis sélectionnez Ajouter des autorisations.

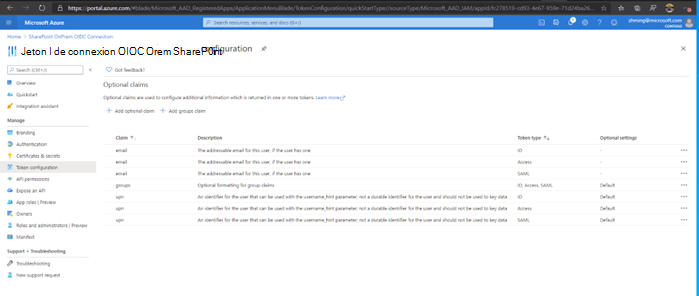

Accédez à l’onglet Configuration du jeton et sélectionnez Ajouter une revendication facultative. Pour chaque type de jeton (ID, Access, SAML), ajoutez des revendications e-mail et upn .

Sous l’onglet Configuration du jeton , sélectionnez Ajouter une revendication de groupes. Le Groupes de sécurité est le plus courant, mais les types de groupes que vous sélectionnez dépendent des types de groupes que vous souhaitez utiliser pour donner accès à l’application web SharePoint. Pour plus d’informations, consultez Configurer des revendications facultatives de groupes et Configurer des revendications de groupe pour les applications à l’aide de Microsoft Entra ID.

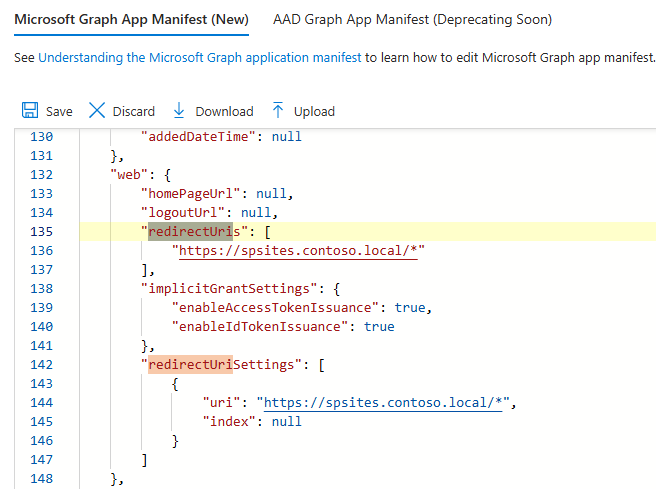

Accédez à l’onglet Manifeste et, sous « Manifeste de l’application Microsoft Graph », remplacez la valeur de redirectUris par

https://spsites.contoso.local/https://spsites.contoso.local/*. Sélectionnez Enregistrer. Faites de même pour la valeur « uri » répertoriée sous redirectUriSettings , puis sélectionnez à nouveau Enregistrer .

Étape 2 : Modifier les propriétés de la batterie de serveurs SharePoint

Dans cette étape, vous devez modifier les propriétés de la batterie de serveurs SharePoint Server en fonction de la version de votre batterie de serveurs SharePoint Server.

- Pour plus d’informations sur la configuration des propriétés de batterie de serveurs SharePoint pour SharePoint Server Édition d'abonnement version 24H1, voir Configurer SPSE Version 24H1 ou version ultérieure.

- Pour plus d’informations sur la configuration des propriétés de batterie de serveurs SharePoint pour SharePoint Server Édition d'abonnement version antérieure à 24H1, voir Configurer SPSE avant la version 24H1.

Configurer SharePoint Server Édition d'abonnement version 24H1 ou ultérieure avec la préférence de fonctionnalité de version préliminaire

À compter de SharePoint Server Édition d'abonnement version 24H1 (mars 2024), si la batterie de serveurs SharePoint est configurée pour la préférence de fonctionnalité version préliminaire, vous pouvez configurer les propriétés de la batterie de serveurs SharePoint Server en utilisant La gestion des certificats SharePoint pour gérer le certificat de cookie nonce. Le certificat de cookie nonce fait partie de l’infrastructure pour garantir la sécurité des jetons d’authentification OIDC. Exécutez le script PowerShell suivant pour configurer :

Importante

Pour utiliser ce script, la batterie de serveurs SharePoint doit être définie sur Version anticipée, comme indiqué ci-dessus. Si ce n’est pas le cas, le script se termine sans erreur, mais l’appel à $farm. UpdateNonceCertificate() ne fera rien. Si vous ne souhaitez pas configurer votre batterie de serveurs en version anticipée, vous devez utiliser les étapes Configurer SPSE avant la version 24H1 à la place.

Remarque

Démarrez SharePoint Management Shell en tant qu’administrateur de batterie pour exécuter le script suivant. Lisez attentivement les instructions mentionnées dans le script PowerShell suivant. Vous devez entrer vos propres valeurs spécifiques à l’environnement à certains endroits.

# Set up farm properties to work with OIDC

# Create the Nonce certificate

$cert = New-SelfSignedCertificate -CertStoreLocation Cert:\LocalMachine\My -Provider 'Microsoft Enhanced RSA and AES Cryptographic Provider' -Subject "CN=SharePoint Cookie Cert"

# Import certificate to Certificate Management

$certPath = "<path and file name to save the exported cert. ex: c:\certs\nonce.pfx>"

$certPassword = ConvertTo-SecureString -String "<password>" -Force -AsPlainText

Export-PfxCertificate -Cert $cert -FilePath $certPath -Password $certPassword

$nonceCert = Import-SPCertificate -Path $certPath -Password $certPassword -Store "EndEntity" -Exportable:$true

# Update farm property

$farm = Get-SPFarm

$farm.UpdateNonceCertificate($nonceCert,$true)

Configurer SharePoint Server Édition d'abonnement avant la version 24H1

Avant la mise à jour 24H1 (mars 2024), le certificat de cookie nonce doit être géré manuellement. Cela inclut son installation manuelle sur chaque serveur de la batterie de serveurs et la définition d’autorisations sur la clé privée. Pour ce faire, vous pouvez utiliser le script PowerShell suivant.

Remarque

Démarrez SharePoint Management Shell en tant qu’administrateur de batterie pour exécuter le script suivant. Lisez attentivement les instructions mentionnées dans le script PowerShell suivant. Vous devez entrer vos propres valeurs spécifiques à l’environnement à certains endroits.

# Set up farm properties to work with OIDC

$cert = New-SelfSignedCertificate -CertStoreLocation Cert:\LocalMachine\My -Provider 'Microsoft Enhanced RSA and AES Cryptographic Provider' -Subject "CN=SharePoint Cookie Cert"

$rsaCert = [System.Security.Cryptography.X509Certificates.RSACertificateExtensions]::GetRSAPrivateKey($cert)

$fileName = $rsaCert.key.UniqueName

# If you have multiple SharePoint servers in the farm, you need to export the certificate by Export-PfxCertificate and import the certificate to all other SharePoint servers in the farm by Import-PfxCertificate.

# After the certificate is successfully imported to SharePoint Server, we will need to grant access permission to the certificate's private key.

$path = "$env:ALLUSERSPROFILE\Microsoft\Crypto\RSA\MachineKeys\$fileName"

$permissions = Get-Acl -Path $path

# Replace the <web application pool account> with the real application pool account of your web application

$access_rule = New-Object System.Security.AccessControl.FileSystemAccessRule(<Web application pool account>, 'Read', 'None', 'None', 'Allow')

$permissions.AddAccessRule($access_rule)

Set-Acl -Path $path -AclObject $permissions

# Then update farm properties

$farm = Get-SPFarm

$farm.Properties['SP-NonceCookieCertificateThumbprint']=$cert.Thumbprint

$farm.Properties['SP-NonceCookieHMACSecretKey']='seed'

$farm.Update()

Importante

Le certificat de cookie nonce, avec clé privée, doit être installé sur tous les serveurs SharePoint de la batterie de serveurs. En outre, l’autorisation d’accès à la clé privée doit être accordée au compte de service du pool d’applications web sur chaque serveur. L’échec de cette étape entraîne des échecs d’authentification OIDC. Il est recommandé d’utiliser l’exemple PowerShell ci-dessus pour définir l’autorisation sur le fichier de clé privée afin de vous assurer qu’elle est effectuée correctement.

Étape 3 : Configurer SharePoint pour approuver le fournisseur d’identité

Dans cette étape, vous créez un SPTrustedTokenIssuer qui stocke la configuration dont SharePoint a besoin pour approuver Microsoft Entra OIDC en tant que fournisseur OIDC.

Vous pouvez configurer SharePoint pour approuver le fournisseur d’identité de l’une des manières suivantes :

- Configurez SharePoint pour approuver Microsoft Entra ID en tant que fournisseur OIDC à l’aide du point de terminaison de métadonnées.

- En utilisant le point de terminaison de métadonnées, plusieurs paramètres dont vous avez besoin sont automatiquement récupérés à partir du point de terminaison de métadonnées.

- Configurez SharePoint pour approuver Microsoft Entra ID en tant que fournisseur OIDC manuellement.

Remarque

Suivez les étapes de configuration manuelles ou les étapes de point de terminaison de métadonnées, mais pas les deux.

L’utilisation du point de terminaison de métadonnées est recommandée, car elle simplifie le processus.

Configurer SharePoint pour approuver Microsoft Entra ID à l’aide du point de terminaison de métadonnées

SharePoint Server Édition d'abonnement prend désormais en charge l’utilisation de la fonctionnalité de découverte de métadonnées OIDC lors de la création de l’émetteur de jeton d’identité approuvé.

Dans Microsoft Entra ID, il existe deux versions des points de terminaison de découverte OIDC :

- V1.0 :

https://login.microsoftonline.com/<TenantID>/.well-known/openid-configuration - V2.0 :

https://login.microsoftonline.com/<TenantID>/v2.0/.well-known/openid-configuration

Importante

Actuellement, SharePoint Server prend uniquement en charge le point de terminaison de métadonnées v1.0 lorsqu’il est utilisé pour créer l’émetteur de jeton d’identité approuvé. L’exemple de script PowerShell ci-dessous utilise le point de terminaison V1.0.

Lorsque vous utilisez le point de terminaison de métadonnées fourni par le fournisseur d’identité OIDC, une partie de la configuration est récupérée directement à partir du point de terminaison de métadonnées du fournisseur OIDC, notamment :

- Certificat

- Émetteur

- Point de terminaison d’autorisation

- SignoutURL

Cela peut simplifier la configuration de l’émetteur de jeton OIDC.

Avec l’exemple PowerShell suivant, nous pouvons utiliser le point de terminaison de métadonnées de Microsoft Entra ID pour configurer SharePoint de manière à approuver Microsoft Entra OIDC.

Remarque

Lisez attentivement les instructions mentionnées dans le script PowerShell suivant. Vous devez entrer vos propres valeurs spécifiques à l’environnement à certains endroits. Par exemple, remplacez <tenantid> par votre propre ID d’annuaire (locataire).

# Define claim types

# In this example, we're using Email Address as the Identity claim.

$emailClaimMap = New-SPClaimTypeMapping -IncomingClaimType "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress" -IncomingClaimTypeDisplayName "Email" -SameAsIncoming

# Set the AAD metadata endpoint URL. Please replace <TenantID> with the value saved in step #3 in the Entra ID setup section

$metadataendpointurl = "https://login.microsoftonline.com/<TenantID>/.well-known/openid-configuration"

# Please replace <Application (Client) ID> with the value saved in step #3 in the Entra ID setup section

$clientIdentifier = "<Application (Client)ID>"

# Create a new SPTrustedIdentityTokenIssuer in SharePoint

New-SPTrustedIdentityTokenIssuer -Name "contoso.local" -Description "contoso.local" -ClaimsMappings $emailClaimMap -IdentifierClaim $emailClaimMap.InputClaimType -DefaultClientIdentifier $clientIdentifier -MetadataEndPoint $metadataendpointurl -Scope "openid profile"

| Paramètre | Description |

|---|---|

| Nom | Donne un nom au nouvel émetteur de jeton. |

| Description | Donne une description au nouvel émetteur de jeton. |

| ImportTrustCertificate | Certificat utilisé pour valider id_token à partir de l’identificateur OIDC. |

| ClaimsMappings | Objet SPClaimTypeMapping , qui est utilisé pour identifier la revendication dans le id_token est considérée comme identificateur dans SharePoint. |

| IdentifierClaim | Spécifie le type d’identificateur. |

| DefaultClientIdentifier | Spécifie le du serveur SharePoint, qui est affecté par le client_id fournisseur d’identité OIDC. Cela est validé par rapport à la revendication aud dans id_token. |

| MetadataEndPoint | Spécifie le point de terminaison de métadonnées connu du fournisseur d’identité OIDC, qui peut être utilisé pour récupérer le dernier certificat, l’émetteur, le point de terminaison d’autorisation et le point de terminaison de déconnexion. |

Configurer SharePoint pour approuver Microsoft Entra ID en tant que fournisseur OIDC manuellement

Lors de la configuration manuelle, plusieurs paramètres supplémentaires doivent être spécifiés. Vous pouvez récupérer les valeurs à partir du point de terminaison de découverte OIDC.

Dans Microsoft Entra ID, il existe deux versions des points de terminaison d’authentification OIDC. Par conséquent, il existe deux versions des points de terminaison de découverte OIDC respectivement :

- V1.0 :

https://login.microsoftonline.com/<TenantID>/.well-known/openid-configuration - V2.0 :

https://login.microsoftonline.com/<TenantID>/v2.0/.well-known/openid-configuration

Remplacez TenantID par l’ID d’annuaire (locataire) enregistré à l’étape 1 : Configurer le fournisseur d’identité et connectez-vous au point de terminaison via votre navigateur. Ensuite, enregistrez les informations suivantes :

| Valeur | Liens |

|---|---|

| authorization_endpoint | https://login.microsoftonline.com/<tenantid>/oauth2/authorize |

| end_session_endpoint | https://login.microsoftonline.com/<tenantid>/oauth2/logout |

| émetteur | https://sts.windows.net/<tenantid>/ |

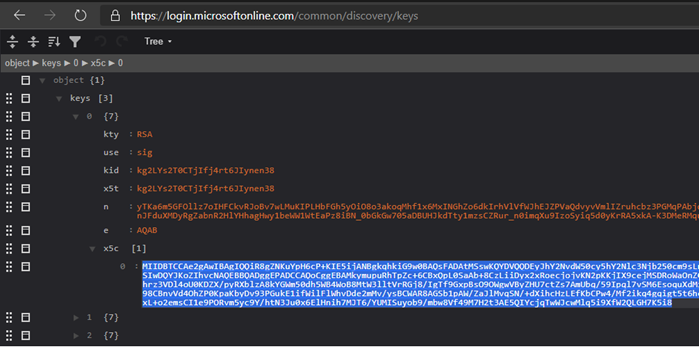

| jwks_uri | https://login.microsoftonline.com/common/discovery/keys |

Ouvrez jwks_uri (https://login.microsoftonline.com/common/discovery/keys) et enregistrez toutes les chaînes de certificat x5c pour une utilisation ultérieure dans l’installation de SharePoint.

Démarrez SharePoint Management Shell en tant qu’administrateur de batterie et, après avoir entré les valeurs que vous avez obtenues ci-dessus, exécutez le script suivant pour créer l’émetteur de jeton d’identité approuvé :

Remarque

Lisez attentivement les instructions mentionnées dans le script PowerShell suivant. Vous devez entrer vos propres valeurs spécifiques à l’environnement à certains endroits. Par exemple, remplacez <tenantid> par votre propre ID d’annuaire (locataire).

# Define claim types

# In this example, we're using Email Address as the identity claim.

$emailClaimMap = New-SPClaimTypeMapping -IncomingClaimType "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress" -IncomingClaimTypeDisplayName "Email" -SameAsIncoming

# Public key of the AAD OIDC signing certificate. Please replace <x5c cert string> with the encoded cert string which you get from x5c certificate string of the keys of jwks_uri from Step #1

$encodedCertStrs = @()

$encodedCertStrs += <x5c cert string 1>

$encodedCertStrs += <x5c cert string 2>

...

$certificates = @()

foreach ($encodedCertStr in $encodedCertStrs) {

$certificates += New-Object System.Security.Cryptography.X509Certificates.X509Certificate2 @(,[System.Convert]::FromBase64String($encodedCertStr))

}

# Set the AAD OIDC URL where users are redirected to authenticate. Please replace <tenantid> accordingly

$authendpointurl = "https://login.microsoftonline.com/<tenantid>/oauth2/authorize"

$registeredissuernameurl = "https://sts.windows.net/<tenantid>/"

$signouturl = "https://login.microsoftonline.com/<tenantid>/oauth2/logout"

# Please replace <Application (Client) ID> with the value saved in step #3 in AAD setup section

$clientIdentifier = "<Application (Client)ID>"

# Create a new SPTrustedIdentityTokenIssuer in SharePoint

New-SPTrustedIdentityTokenIssuer -Name "contoso.local" -Description "contoso.local" -ImportTrustCertificate $certificates -ClaimsMappings emailClaimMap -IdentifierClaim $emailClaimMap.InputClaimType -RegisteredIssuerName $registeredissuernameurl -AuthorizationEndPointUri $authendpointurl -SignOutUrl $signouturl -DefaultClientIdentifier $clientIdentifier -Scope "openid profile"

Ici, l’applet New-SPTrustedIdentityTokenIssuer de commande PowerShell est étendue pour prendre en charge OIDC à l’aide des paramètres suivants :

| Paramètre | Description |

|---|---|

| Nom | Donne un nom au nouvel émetteur de jeton. |

| Description | Donne une description au nouvel émetteur de jeton. |

| ImportTrustCertificate | Importe une liste de certificats X509, qui est utilisée pour valider id_token à partir de l’identificateur OIDC. Si le fournisseur d’identité OIDC (IDP) utilise plusieurs certificats pour signer numériquement le id_token, importez ces certificats et SharePoint valide id_token en faisant correspondre la signature numérique générée à l’aide de ces certificats. |

| ClaimsMappings | Objet SPClaimTypeMapping , qui est utilisé pour identifier la revendication dans le id_token est considérée comme identificateur dans SharePoint. |

| IdentifierClaim | Spécifie le type d’identificateur. |

| RegisteredIssuerName | Spécifie l’identificateur de l’émetteur, qui émet le id_token. Il est utilisé pour valider le id_token. |

| AuthorizationEndPointUrl | Spécifie le point de terminaison d’autorisation du fournisseur d’identité OIDC. |

| SignoutUrl | Spécifie le point de terminaison de déconnexion du fournisseur d’identité OIDC. |

| DefaultClientIdentifier | Spécifie le du serveur SharePoint, qui est affecté par le client_id fournisseur d’identité OIDC. Cela est validé par rapport à la revendication aud dans id_token. |

| ResponseTypesSupported | Spécifie le type de réponse du fournisseur d’identité, qui est accepté par cet émetteur de jeton. Il peut accepter deux chaînes : id_token et code id_token. Si ce paramètre n’est pas fourni, il utilise code id_token comme valeur par défaut. |

Étape 4 : Configurer l’application web SharePoint

Dans cette étape, vous configurez une application web dans SharePoint pour qu’elle soit fédérée avec le Microsoft Entra OIDC, à l’aide du SPTrustedIdentityTokenIssuer créé à l’étape précédente.

Importante

- La zone par défaut de l’application web SharePoint doit avoir Authentification Windows activée. Cela est requis pour le robot de recherche.

- L’URL SharePoint qui utilisera Microsoft Entra fédération OIDC doit être configurée avec https (Hypertext Transfer Protocol Secure).

Vous pouvez effectuer cette configuration en procédant comme suit :

- La création d’une application web et l’utilisation de Windows et Microsoft Entra l’authentification OIDC dans la zone par défaut.

- Extension d’une application web existante pour définir Microsoft Entra’authentification OIDC sur une nouvelle zone.

Pour créer une application web, procédez comme suit :

Démarrez SharePoint Management Shell et exécutez le script suivant pour créer un nouveau

SPAuthenticationProvider:# This script creates a trusted authentication provider for OIDC $sptrust = Get-SPTrustedIdentityTokenIssuer "contoso.local" $trustedAp = New-SPAuthenticationProvider -TrustedIdentityTokenIssuer $sptrustSuivez Créer une application web dans SharePoint Server pour créer une application web activant HTTPS/SSL (Secure Sockets Layer) nommée SharePoint - OIDC sur contoso.local.

Ouvrez le site Administration centrale de SharePoint.

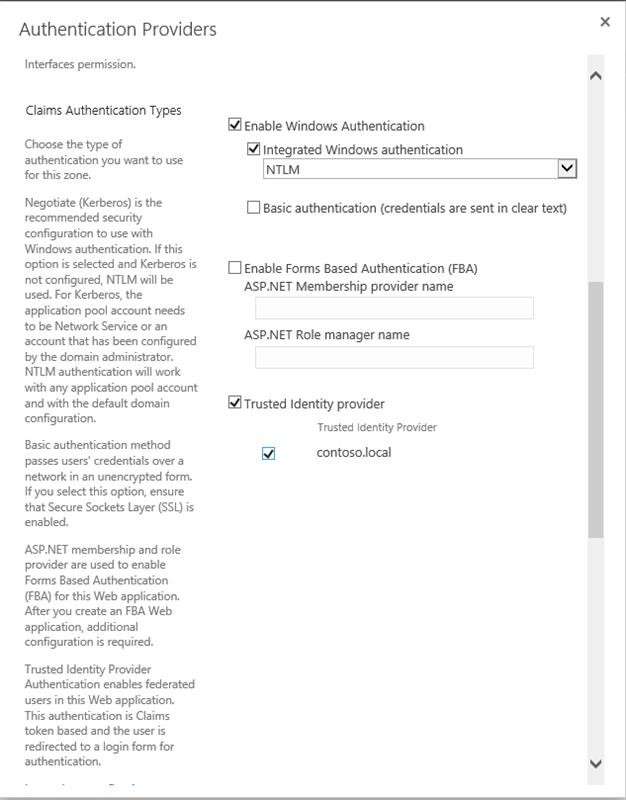

Sélectionnez l’application web que vous avez créée, choisissez « Fournisseurs d’authentification » dans le ruban, cliquez sur le lien correspondant à la zone par défaut, puis choisissez contoso.local comme Fournisseur d’identité approuvé.

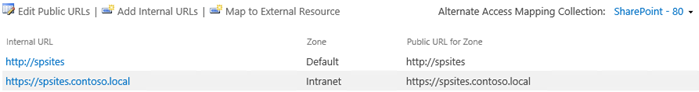

Dans le site Administration centrale de SharePoint, accédez à Paramètres> systèmeConfigurer la collection de mappagesd’accès alternatif.>

Filtrez l’affichage avec la nouvelle application web et vérifiez que les informations suivantes s’affichent :

Pour étendre une application web existante et la configurer pour utiliser le fournisseur approuvé « contoso.local », procédez comme suit :

Démarrez SharePoint Management Shell et exécutez PowerShell pour étendre l’application web. L’exemple suivant étend l’application web à la zone Intranet et configure la zone pour utiliser le fournisseur approuvé « Contoso.local » pour l’authentification.

Remarque

Pour que cela fonctionne, vous devez disposer d’un certificat valide nommé « Site SharePoint OIDC » importé dans la batterie de serveurs. Pour plus d’informations, consultez Opérations de gestion des certificats SSL .

# Get the trusted provider $sptrust = Get-SPTrustedIdentityTokenIssuer "Contoso.local" $ap = New-SPAuthenticationProvider -TrustedIdentityTokenIssuer $sptrust # Get the web app $wa = Get-SPWebApplication http://spsites # Extend the web app to the "Intranet" zone using trusted provider (OIDC) auth and a SharePoint managed certificate called "SharePoint OIDC Site" New-SPWebApplicationExtension -Identity $wa -Name "spsites" -port 443 -HostHeader 'spsites.contoso.local'-AuthenticationProvider $ap -SecureSocketsLayer -UseServerNameIndication -Certificate 'SharePoint OIDC Site' -Zone 'Intranet' -URL 'https://spsites.contoso.local'Dans le site Administration centrale de SharePoint, accédez à Paramètres> systèmeConfigurer la collection de mappagesd’accès alternatif.>

Filtrez l’affichage avec l’application web qui a été étendue et vérifiez que les informations suivantes s’affichent :

Étape 5 : Vérifier que l’application web est configurée avec un certificat SSL

Étant donné que l’authentification OIDC 1.0 ne peut fonctionner qu’avec le protocole HTTPS, un certificat doit être défini sur l’application web correspondante. Si ce n’est pas déjà fait, procédez comme suit pour définir le certificat :

Générez le certificat de site :

Remarque

Vous pouvez ignorer cette étape si vous avez déjà généré le certificat.

Ouvrez la console SharePoint PowerShell.

Exécutez le script suivant pour générer un certificat auto-signé et l’ajouter à la batterie de serveurs SharePoint :

New-SPCertificate -FriendlyName "Contoso SharePoint (2021)" -KeySize 2048 -CommonName spsites.contoso.local -AlternativeNames extranet.contoso.local, onedrive.contoso.local -OrganizationalUnit "Contoso IT Department" -Organization "Contoso" -Locality "Redmond" -State "Washington" -Country "US" -Exportable -HashAlgorithm SHA256 -Path "\\server\fileshare\Contoso SharePoint 2021 Certificate Signing Request.txt" Move-SPCertificate -Identity "Contoso SharePoint (2021)" -NewStore EndEntityImportante

Les certificats auto-signés ne conviennent qu’à des fins de test. Dans les environnements de production, nous vous recommandons vivement d’utiliser plutôt des certificats émis par une autorité de certification.

Définissez le certificat :

Vous pouvez utiliser l’applet de commande PowerShell suivante pour affecter le certificat à l’application web :

Set-SPWebApplication -Identity https://spsites.contoso.local -Zone Default -SecureSocketsLayer -Certificate "Contoso SharePoint (2021)"

Étape 6 : Créer la collection de sites

Dans cette étape, vous créez une collection de sites d’équipe avec deux administrateurs : l’un en tant qu’administrateur Windows et l’autre en tant qu’administrateur fédéré (Microsoft Entra ID).

Ouvrez le site Administration centrale de SharePoint.

Accédez à Gestion des> applicationsCréer des collections de sites>Créer des collections de sites.

Tapez un titre et une URL, puis sélectionnez le modèle Site d’équipe.

Dans la section Administrateur principal de la collection de sites, sélectionnez l’icône

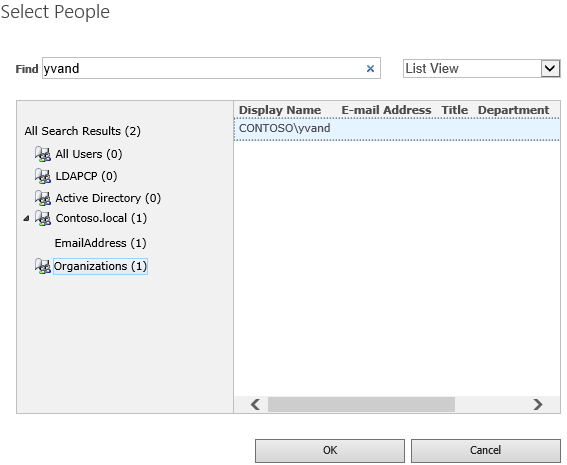

(livre) pour ouvrir la boîte de dialogue Sélecteur de Personnes.

(livre) pour ouvrir la boîte de dialogue Sélecteur de Personnes.Dans la boîte de dialogue Sélecteur de Personnes, tapez le compte d’administrateur Windows, par exemple yvand.

Filtrez la liste à gauche en sélectionnant Organisations. Voici un exemple de sortie :

Accédez au compte et sélectionnez OK.

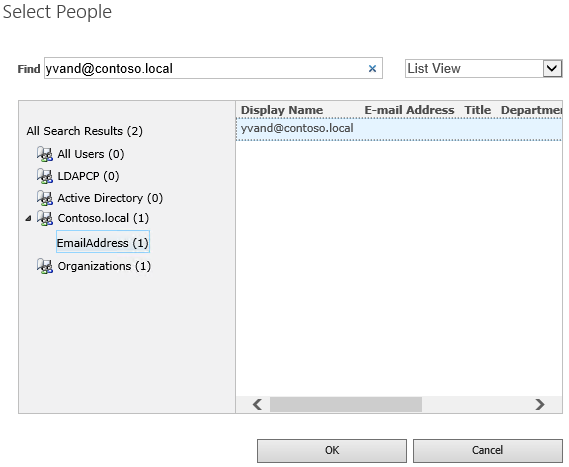

Dans la section Administrateur de collection de sites secondaire, sélectionnez l’icône du livre pour ouvrir la boîte de dialogue Sélecteur de Personnes.

Dans la boîte de dialogue Sélecteur de Personnes, tapez la valeur d’e-mail exacte du compte d’administrateur Microsoft Entra, par exemple yvand@contoso.local.

Filtrez la liste à gauche en sélectionnant contoso.local. Voici un exemple de sortie :

Accédez au compte et sélectionnez OK pour fermer la boîte de dialogue Sélecteur de Personnes.

Sélectionnez à nouveau OK pour créer la collection de sites.

Une fois la collection de sites créée, vous devez être en mesure de vous connecter à l’aide de Windows ou du compte d’administrateur de collection de sites fédéré.

Étape 7 : Configurer Personnes sélecteur

Dans l’authentification OIDC, le sélecteur de Personnes ne valide pas l’entrée, ce qui peut entraîner des fautes d’orthographe ou des utilisateurs sélectionnant accidentellement le type de revendication incorrect. Vous pouvez résoudre ce problème à l’aide d’un fournisseur de revendications personnalisées ou en utilisant le nouveau fournisseur de revendications upA inclus dans SharePoint Server Édition d'abonnement. Pour configurer un fournisseur de revendications upA, consultez Sélecteur de Personnes amélioré pour l’authentification moderne.