Configurer l’authentification basée sur les certificats dans Exchange Server

L’authentification basée sur les certificats (CBA) dans Exchange permet aux clients Outlook sur le web (anciennement Outlook Web App) et Exchange ActiveSync d’être authentifiés par des certificats clients au lieu d’entrer un nom d’utilisateur et un mot de passe.

Remarque

Microsoft a reçu des demandes de clients concernant la KB5014754 : Modifications de l’authentification basée sur les certificats sur la mise à jour des contrôleurs de domaine Windows, qui applique une modification pour renforcer la sécurité de l’authentification basée sur les certificats. Nous avons testé cette mise à jour avec les versions et builds prises en charge de Exchange Server, en exécutant les dernières mises à jour Exchange Server, et nous pouvons vérifier que les serveurs Exchange, qui sont configurés pour prendre en charge l’authentification basée sur les certificats, ne sont pas affectés par cette modification.

Avant de configurer Exchange, vous devez émettre un certificat client pour chaque utilisateur. En raison du nombre élevé de certificats concernés, vous devez utiliser une infrastructure à clé publique (PKI) interne automatisée pour émettre et gérer des certificats clients. Par exemple, Services de certificat Active Directory (AD CS) est une PKI interne automatisée. Pour plus d'informations sur les services AD CS, consultez la rubrique Vue d'ensemble des services de certificats Active Directory.

Voici quelques informations complémentaires sur les conditions requises pour l'utilisation de certificats :

Le certificat client doit être émis à des fins d'authentification client (il s'agit, par exemple, du modèle de certificat par défaut User dans AD CS).

Le certificat client doit contenir le nom principal (UPN) de l'utilisateur (indiqué dans les champs Subject ou Subject Alternative Name du certificat).

Le certificat client doit être associé au compte d'utilisateur dans Active Directory.

Tous les serveurs et les appareils intervenant dans la procédure d'accès à Outlook sur le web et ActiveSync (y compris les serveurs proxy et les appareils clients) doivent approuver l'ensemble de la chaîne d'approbation pour les certificats clients (le certificat racine de l'autorité de certification et toutes les autorités de certification intermédiaires ayant émis des certificats).

Pour procéder à l'authentification basée sur les certificats dans Outlook sur le web, le certificat client doit être installé sur l'ordinateur local, l'appareil ou une carte à puce. Pour procéder à l'authentification basée sur les certificats dans ActiveSync, le certificat client doit être installé sur l'appareil local. Vous pouvez automatiser l'installation des certificats sur les appareils à l'aide d'une solution de gestion des périphériques mobiles (GPM) à l'instar d'Intune. Pour plus d'informations sur Intune, consultez la page Microsoft Intune.

Ce qu'il faut savoir avant de commencer

Durée d'exécution estimée de cette tâche : 20 minutes.

Des autorisations doivent vous être attribuées avant de pouvoir exécuter cette procédure. Pour voir les autorisations qui vous sont nécessaires, consultez l'entrée « Gestionnaire des services Internet » dans la section Autorisations Outlook sur le web de la rubrique Autorisations des clients et des périphériques mobiles.

Pour en savoir plus sur l'ouverture de l'environnement de ligne de commande Exchange Management Shell dans votre organisation Exchange locale, consultez la rubrique Open the Exchange Management Shell.

Pour des informations sur les raccourcis clavier applicables aux procédures de cette rubrique, voir Raccourcis clavier dans Exchange 2013Raccourcis clavier dans le Centre d'administration Exchange.

Conseil

Vous rencontrez des difficultés ? Demandez de l'aide en participant aux forums Exchange. Visitez le forum à l'adresse : Exchange Server, Exchange Online ou Exchange Online Protection.

Étape 1 : utilisation de l'Environnement de ligne de commande Exchange Management Shell pour installer la fonctionnalité Authentification par mappage de certificat client sur tous vos serveurs Exchange

Tous les serveurs Exchange ayant le même espace de noms et les mêmes adresses URL doivent utiliser les mêmes méthodes d'authentification. Pour cela, vous devez installer la fonctionnalité Authentification par mappage de certificat client sur tous vos serveurs Exchange.

Exécutez la commande suivante dans l'Environnement de ligne de commande Exchange Management Shell :

Install-WindowsFeature Web-Client-Auth

Pour en savoir plus sur la syntaxe et les paramètres, consultez la rubrique relative à la cmdlet Install-WindowsFeature.

Étape 2 : utilisation du Gestionnaire des services Internet pour activer l'authentification de certificats clients Active Directory pour le serveur Exchange

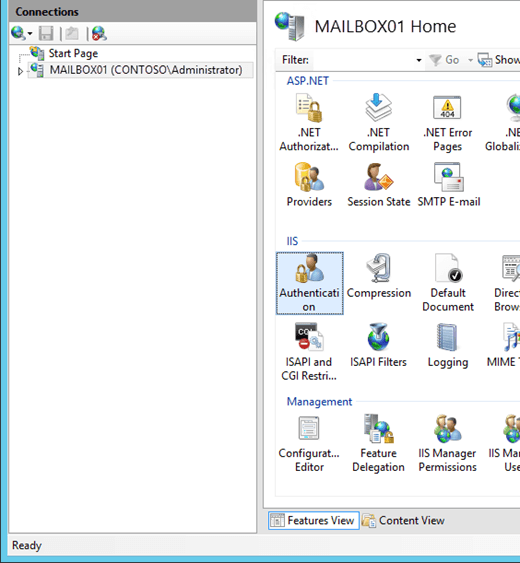

Ouvrez le Gestionnaire des services Internet (IIS) sur le serveur Exchange. Un moyen simple pour effectuer cette action dans Windows Server 2012 ou version ultérieure est d'appuyer sur la touche Windows + Q, de taper inetmgr et de sélectionner Gestionnaire des services Internet (IIS) dans les résultats.

Sélectionnez le serveur, puis vérifiez que l'option Affichage des fonctionnalités est sélectionnée en bas de la page.

Dans la section IIS, double-cliquez sur Authentification.

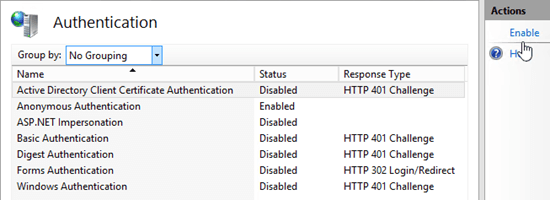

Sur la page Authentification qui s'ouvre, sélectionnez Authentification de certificats clients Active Directory dans la liste, puis, dans le volet Actions, cliquez sur Activer.

Un message d'avertissement s'affiche pour vous prévenir que SSL doit être activé pour utiliser le mappage de certificat client Active Directory.

Étape 3 : Utiliser le Gestionnaire des services Internet pour configurer le Outlook sur le web, le Centre d’administration Exchange et les répertoires virtuels ActiveSync pour exiger des certificats clients

Remarque : Vous devez exiger des certificats clients, car l’acceptation des certificats clients (pour prendre en charge à la fois l’authentification CBA et l’authentification régulière par nom d’utilisateur et mot de passe) ne fonctionne pas de manière cohérente sur tous les types d’appareils ActiveSync.

Dans le Gestionnaire des services Internet, développez le serveur, Sites, puis Site web par défaut.

Sélectionnez le répertoire virtuel owa, puis vérifiez que l'option Affichage des fonctionnalités est sélectionnée en bas de la page.

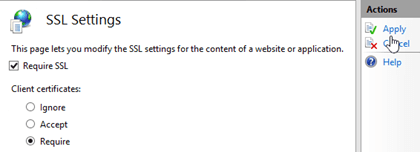

Dans la section IIS, double-cliquez sur Paramètres SSL.

Sur la page Paramètres SSL, vérifiez que la case Demande de SSL est cochée, puis, sous Certificats clients, sélectionnez Exiger.

Dans le volet Actions, cliquez sur Appliquer.

Sélectionnez le répertoire virtuel Microsoft-Server-ActiveSync.

Dans la section IIS, double-cliquez sur Paramètres SSL.

Sur la page Paramètres SSL, vérifiez que la case Demande de SSL est cochée, puis, sous Certificats clients, sélectionnez Exiger.

Dans le volet Actions, cliquez sur Appliquer.

Remarque : Bien que vous puissiez effectuer ces procédures sur la ligne de commande, les étapes peuvent ne pas configurer une clé de Registre requise. Vous pouvez utiliser les procédures précédentes dans le Gestionnaire des services Internet (qui définissent certainement correctement la clé de Registre), ou vous devez vérifier que la clé HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\HTTP\Parameters\SslBindingInfo\0.0.0.0:443 de Registre est définie sur la valeur 1 après avoir effectué les procédures sur la ligne de commande.

Pour effectuer ces procédures sur la ligne de commande, ouvrez une invite de commandes avec élévation de privilèges sur le serveur Exchange (fenêtre d’invite de commandes que vous ouvrez en sélectionnant Exécuter en tant qu’administrateur) et exécutez les commandes suivantes :

%windir%\system32\inetsrv\appcmd.exe set config "Default Web Site/owa/" -section:system.webserver/security/access /sslFlags:"Ssl, SslRequireCert" /commit:apphost

%windir%\system32\inetsrv\appcmd.exe set config "Default Web Site/ecp/" -section:system.webserver/security/access /sslFlags:"Ssl, SslRequireCert" /commit:apphost

%windir%\system32\inetsrv\appcmd.exe set config "Default Web Site/Microsoft-Server-ActiveSync/" -section:system.webserver/security/access /sslFlags:"Ssl, SslRequireCert" /commit:apphost

Étape 4 : Utiliser Exchange Management Shell pour désactiver l’authentification d’autres méthodes d’authentification sur le Outlook sur le web, le Centre d’administration Exchange et les répertoires virtuels ActiveSync

Après avoir demandé des certificats clients pour l’authentification, vous devez désactiver toutes les autres méthodes d’authentification sur les répertoires virtuels Outlook sur le web, centre d’administration Exchange (EAC) et ActiveSync. L'authentification de base et l'authentification par formulaires sont activées par défaut.

Dans Exchange Management Shell, remplacez ServerName> par< le nom de votre serveur Exchange et exécutez la commande suivante pour désactiver toutes les autres méthodes d’authentification sur le répertoire virtuel Outlook sur le web :

Set-OwaVirtualDirectory "<ServerName>\owa (Default Web Site)" -BasicAuthentication $false -WindowsAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -AdfsAuthentication $false -OAuthAuthentication $falsePour obtenir des informations détaillées sur la syntaxe et les paramètres, voir Set-OwaVirtualDirectory.

Dans Exchange Management Shell, remplacez ServerName> par< le nom de votre serveur Exchange et exécutez la commande suivante pour désactiver toutes les autres méthodes d’authentification dans le répertoire virtuel du CAE :

Set-EcpVirtualDirectory "<ServerName>\ecp (Default Web Site)" -BasicAuthentication $false -WindowsAuthentication $false -DigestAuthentication $false -FormsAuthentication $false -AdfsAuthentication $falsePour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez la rubrique Set-EcpVirtualDirectory.

Remplacez ServerName> par< le nom de votre serveur Exchange et exécutez la commande suivante pour désactiver toutes les autres méthodes d’authentification sur le répertoire virtuel ActiveSync :

Set-ActiveSyncVirtualDirectory "<ServerName>\Microsoft-Server-ActiveSync (Default Web Site)" -BasicAuthEnabled $false -WindowsAuthEnabled $falsePour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez la rubrique Set-ActiveSyncVirtualDirectory.

Étape 5 : Utiliser le Gestionnaire des services Internet pour activer le mappage de certificat client pour les répertoires virtuels Outlook sur le web, Le Centre d’administration Exchange et ActiveSync

Importante

Lorsque vous aurez effectué cette étape, l'exécution de la cmdlet Set-ActiveSyncVirtualDirectory peut désactiver le mappage de certificat client pour ActiveSync.

Dans le Gestionnaire des services Internet, développez le serveur, Sites, puis Site web par défaut.

Sélectionnez le répertoire virtuel owa, puis vérifiez que l'option Affichage des fonctionnalités est sélectionnée en bas de la page.

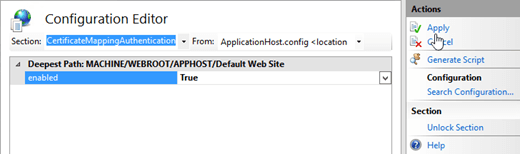

Dans la section Gestion, double-cliquez sur Éditeur de configuration.

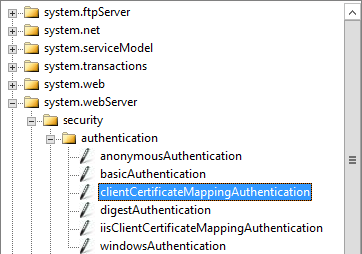

Dans la page Configuration Rédacteur, cliquez sur la liste déroulante section, puis accédez à system.webServer>security>authentication>clientCertificateMappingAuthentication.

Définissez la valeur activé sur True, puis, dans le volet Actions, cliquez sur Appliquer.

Sélectionnez le répertoire virtuel ecp .

Dans la section Gestion, double-cliquez sur Éditeur de configuration.

Dans la page Configuration Rédacteur, cliquez sur la liste déroulante section, puis accédez à system.webServer>security>authentication>clientCertificateMappingAuthentication.

Définissez la valeur activé sur True, puis, dans le volet Actions, cliquez sur Appliquer.

Sélectionnez le répertoire virtuel Microsoft-Server-ActiveSync.

Dans la section Gestion, double-cliquez sur Éditeur de configuration.

Dans la page Configuration Rédacteur, cliquez sur la liste déroulante section, puis accédez à system.webServer>security>authentication>clientCertificateMappingAuthentication.

Définissez la valeur activé sur True, puis, dans le volet Actions, cliquez sur Appliquer.

Remarque: pour effectuer ces procédures dans la ligne de commande, ouvrez une invite de commandes élevée sur le serveur Exchange et exécutez les commandes suivantes :

%windir%\system32\inetsrv\appcmd.exe set config "Default Web Site/owa/" -section:system.webserver/security/authentication/clientCertificateMappingAuthentication /enabled:"True" /commit:apphost

%windir%\system32\inetsrv\appcmd.exe set config "Default Web Site/ecp/" -section:system.webserver/security/authentication/clientCertificateMappingAuthentication /enabled:"True" /commit:apphost

%windir%\system32\inetsrv\appcmd.exe set config "Default Web Site/Microsoft-Server-ActiveSync/" -section:system.webserver/security/authentication/clientCertificateMappingAuthentication /enabled:"True" /commit:apphost

Étape 6 (facultatif) : ajout du certificat racine d'une autorité de certification tierce dans le magasin NTAuth Enterprise d'Active Directory

Vous n'avez pas besoin d'effectuer cette étape si vous n'utilisez pas les services AD CS pour émettre les certificats clients. Ce paramètre indique que l'autorité de certification est habilitée à émettre des certificats clients pour la procédure d'authentification Active Directory.

Exportez le certificat racine de l'autorité de certification dans un fichier X.509 .cer encodé en base 64 ou au format binaire DER. Dans cet exemple, nous utilisons le fichier C:\Data\CARoot.cer.

Sur un serveur membre du domaine (par exemple, un contrôleur de domaine ou un serveur Exchange), ouvrez une invite de commande élevée et exécutez la commande suivante :

%windir%\system32\certutil.exe -enterprise -addstore NTAuth "C:\Data\CARoot.cer"Pour réaliser cette étape, vous devez appartenir au groupe Administrateurs d'entreprise.

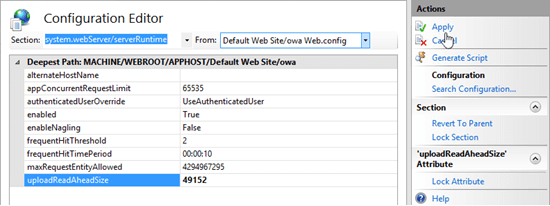

Étape 7 (facultatif) : utilisation du Gestionnaire de services Internet en vue d'augmenter la valeur UploadReadAheadSize pour les répertoires virtuels Outlook sur le web et ActiveSync

Si vos clients reçoivent des erreurs, vous devez peut-être augmenter les valeurs uploadReadAheadSize dans la métabase IIS pour autoriser les en-têtes de demande.

Dans le Gestionnaire des services Internet, développez le serveur, Sites, puis Site web par défaut.

Sélectionnez le répertoire virtuel owa, puis vérifiez que l'option Affichage des fonctionnalités est sélectionnée en bas de la page.

Dans la section Gestion, double-cliquez sur Éditeur de configuration.

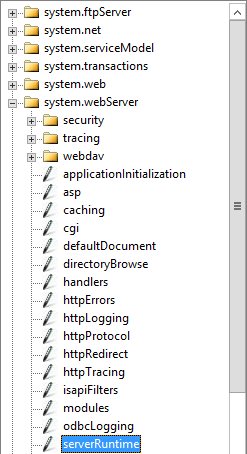

Dans la page Configuration Rédacteur, cliquez sur la liste déroulante section, puis accédez à systemwebServeurExécuter>.

Définissez la valeur uploadReadAheadSize sur 49152, puis, dans le volet Actions, cliquez sur Appliquer.

Sélectionnez le répertoire virtuel ecp .

Dans la section Gestion, double-cliquez sur Éditeur de configuration.

Dans la page Configuration Rédacteur, cliquez sur la liste déroulante section, puis accédez à systemwebServeurExécuter>.

Définissez la valeur uploadReadAheadSize sur 49152, puis, dans le volet Actions, cliquez sur Appliquer.

Sélectionnez le répertoire virtuel Microsoft-Server-ActiveSync.

Dans la section Gestion, double-cliquez sur Éditeur de configuration.

Dans la page Configuration Rédacteur, cliquez sur la liste déroulante section, puis accédez à systemwebServeurExécuter>.

Définissez la valeur uploadReadAheadSize sur 49152, puis, dans le volet Actions, cliquez sur Appliquer.

Remarque: pour effectuer ces procédures dans la ligne de commande, ouvrez une invite de commandes élevée sur le serveur Exchange et exécutez les commandes suivantes :

%windir%\system32\inetsrv\appcmd.exe set config "Default Web Site/owa/" -section:system.webserver/serverRuntime /uploadReadAheadSize:49152

%windir%\system32\inetsrv\appcmd.exe set config "Default Web Site/ecp/" -section:system.webserver/serverRuntime /uploadReadAheadSize:49152

%windir%\system32\inetsrv\appcmd.exe set config "Default Web Site/Microsoft-Server-ActiveSync/" -section:system.webserver/serverRuntime /uploadReadAheadSize:49152