Intégrer l’authentification RADIUS P2S avec un serveur NPS pour l’authentification multifacteur

L’article vous aide à intégrer un serveur NPS (Network Policy Server) avec l’authentification RADIUS de passerelle VPN Azure pour assurer une authentification multifacteur (MFA) pour les connexions VPN point à site (P2S).

Prérequis

Microsoft Entra ID : pour activer l’authentification MFA, les utilisateurs doivent se trouver dans Microsoft Entra ID, qui doit être synchronisé à partir de l’environnement local ou cloud.

L’utilisateur doit avoir terminé le processus d’inscription automatique pour l’authentification MFA. Si vous souhaitez en savoir plus, veuillez consulter Configurer mon compte pour la vérification en deux étapes.

Si votre authentification MFA repose sur du texte (SMS, code de vérification d’application mobile, etc.) et que l’utilisateur est tenu d’entrer un code ou du texte dans l’interface utilisateur du client VPN, l’authentification n’aboutira ; ce scénario n’est pas pris en charge.

Passerelle VPN basée sur un itinéraire : vous devez déjà disposer d’une passerelle VPN basée sur un itinéraire. Pour connaître les étapes de création d’une passerelle VPN basée sur un itinéraire, veuillez consulter Tutoriel : Créer et gérer une passerelle VPN.

NPS : vous devez déjà avoir installé le serveur NPS (Network Policy Server) et configuré la stratégie VPN pour RADIUS.

Pour connaître les étapes d’installation du serveur NPS, veuillez consulter Installer le serveur NPS (Network Policy Server).

Pour connaître les étapes de création d’une stratégie VPN pour RADIUS, veuillez consulter Créer une stratégie VPN pour RADIUS.

Créer le client RADIUS

- Créez le client RADIUS en spécifiant les paramètres suivants :

- Nom convivial : saisissez n’importe quel nom.

- Adresse (IP ou DNS) : utilisez la valeur spécifiée pour votre sous-réseau de passerelle VPN. Par exemple, 10.1.255.0/27.

- Secret partagé : tapez une clé secrète et gardez-la en mémoire pour plus tard.

- Dans l’onglet Avancé, définissez le nom du fournisseur sur RADIUS Standard et vérifiez que la case Options supplémentaires n’est pas cochée. Ensuite, sélectionnez OK.

- Accédez à Stratégies>Stratégies réseau. Double-cliquez sur la stratégie Connexions au serveur de routage et d’accès à distance Microsoft. Sélectionnez Accorder l’accès, puis OK.

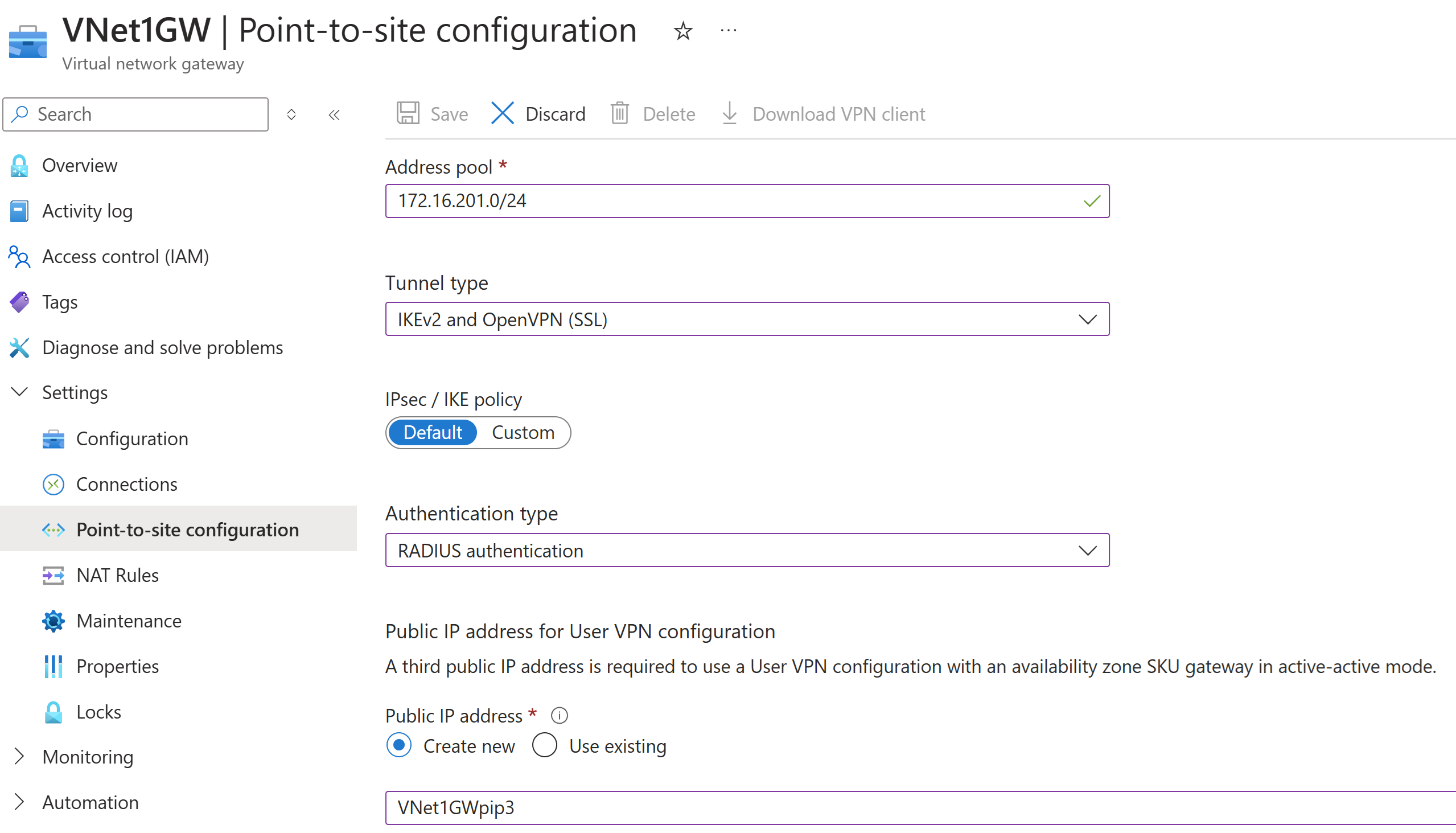

Configurer la passerelle VPN

Dans le portail Azure, ouvrez votre passerelle de réseau virtuel (passerelle VPN).

Sur la page Vue d’ensemble, vérifiez que le type de passerelle est défini sur VPN et que le type VPN est basé sur un itinéraire.

Dans le volet gauche, développez Paramètres, puis sélectionnez Configuration point à site>Configurer.

Affichez la page Configuration point à site.

Sur la page Configuration point à site, configurez les paramètres suivants :

- Pool d’adresses : cette valeur spécifie le pool d’adresses client à partir duquel les clients VPN reçoivent une adresse IP lorsqu’ils se connectent à la passerelle VPN. Le pool d’adresses doit être une plage d’adresses IP privées qui ne chevauche pas la plage d’adresses du réseau virtuel. Par exemple, 172.16.201.0/24.

- Type de tunnel : sélectionnez le type de tunnel. Par exemple, sélectionnez IKEv2 et OpenVPN (SSL).

- Type d’authentification : sélectionnez Authentification RADIUS.

- Si vous disposez d’une passerelle VPN en mode actif-actif, une troisième adresse IP publique est nécessaire. Vous pouvez créer une adresse IP publique en utilisant la valeur d’exemple VNet1GWpip3.

- Adresse IP du serveur principal : tapez l’adresse IP du serveur NPS (Network Policy Server).

- Secret du serveur principal : tapez le secret partagé que vous avez spécifié lors de la création du client RADIUS sur le serveur NPS.

En haut de la page, sélectionnez Enregistrer pour enregistrer les paramètres de configuration.

Une fois les paramètres enregistrés, vous pouvez cliquer sur Télécharger le client VPN pour télécharger le package de configuration du client VPN et utiliser les paramètres pour configurer le client VPN. Si vous souhaitez en savoir plus sur la configuration du client VPN P2S, veuillez consulter le tableau des exigences de configuration d’un client point à site.

Intégrer le serveur NPS avec l’authentification MFA Microsoft Entra

Pour intégrer votre infrastructure NPS avec l’authentification multifacteur Microsoft Entra, utilisez les liens suivants :

- Comment fonctionne l’authentification multifacteur Microsoft Entra

- Intégrez votre infrastructure NPS existante à l’authentification multifacteur Microsoft Entra

Étapes suivantes

Pour connaître les étapes de configuration de votre client VPN, veuillez consulter le tableau des exigences de configuration d’un client point à site.