Configurer une connexion d’authentification par certificat de la passerelle VPN S2S : préversion

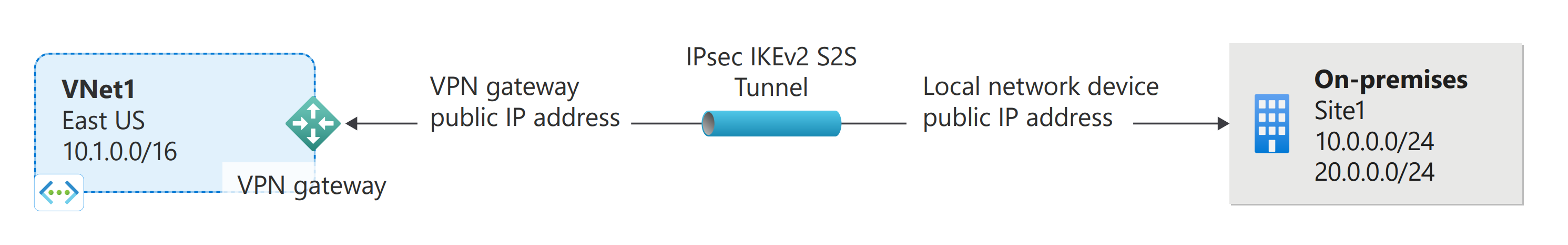

Dans cet article, vous utilisez le Portail Microsoft Azure pour créer une authentification par certificat de connexion de passerelle VPN site à site (S2S) entre votre réseau local et votre réseau virtuel. Les étapes de cette configuration utilisent Managed Identity, Azure Key Vault et des certificats. Si vous devez créer une connexion VPN de site à site qui utilise une clé partagée à la place, consultez Créer une connexion VPN S2S.

Prérequis

Remarque

L'authentification par certificat site à site n'est pas prise en charge par les passerelles VPN SKU Essentiel.

Vous avez déjà un réseau virtuel et une passerelle VPN. Si ce n’est pas le cas, suivez les étapes de création d’une passerelle VPN, puis revenez à cette page pour configurer votre connexion d’authentification par certificat de site à site.

Vérifiez que vous disposez d’un périphérique VPN compatible et d’une personne qui peut le configurer. Pour plus d’informations sur les périphériques VPN compatibles et la configuration de votre périphérique, consultez l’article À propos des périphériques VPN.

Vérifiez que vous disposez d’une adresse IPv4 publique exposée en externe pour votre périphérique VPN.

Si vous ne maîtrisez pas les plages d’adresses IP situées dans votre configuration de réseau local, vous devez contacter une personne en mesure de vous aider. Lorsque vous créez cette configuration, vous devez spécifier les préfixes des plages d’adresses IP qu’Azure acheminera vers votre emplacement local. Aucun des sous-réseaux de votre réseau local ne peut chevaucher les sous-réseaux du réseau virtuel auquel vous souhaitez vous connecter.

Créer une identité managée

Cette configuration DCR nécessite une identité managée. Pour en savoir plus sur les identités managées, consultez la section Que sont les identités managées pour les ressources Azure ? Si vous avez déjà créé une identité managée affectée par l’utilisateur, vous pouvez l’utiliser pour cet exercice. Si ce n’est pas le cas, procédez comme suit pour créer une identité managée.

- Dans le Portail Microsoft Azure, recherchez et sélectionnez Identités managées.

- Sélectionnez Créer.

- Entrée des informations requises. Lorsque vous créez le nom, utilisez quelque chose d'intuitif. Par exemple, géré par site à site ou géré par vpngwy. Vous avez besoin de ce nom pour les étapes de configuration du coffre-fort. Le groupe de ressources n’a pas besoin d’être identique au groupe de ressources que vous utilisez pour votre passerelle VPN.

- Sélectionnez Revoir + créer.

- Les valeurs sont validées. Lorsque la validation terminée, sélectionnez Créer.

Activer la passerelle VPN pour Key Vault et Managed Identity

Dans cette section, vous activez la passerelle pour Azure Key Vault et l'identité gérée que vous avez créée précédemment. Pour plus d’informations sur Azure Key Vault, consultez À propos d’Azure Key Vault.

- Dans le portail, accédez à votre passerelle de réseau virtuel (passerelle VPN).

- Accédez à Paramètres :> Configuration. Sur la page Configuration, spécifiez les paramètres d'authentification suivants :

- Activer l’accès au coffre de clés : autorisé.

- Identité managée : sélectionnez l’identité managée que vous avez créée plus tôt.

- Enregistrez vos paramètres.

Créer une passerelle de réseau local

La passerelle réseau locale est un objet spécifique qui représente votre emplacement local (le site) à des fins de routage. Vous attribuez au site un nom par lequel Azure peut y faire référence, puis spécifiez l’adresse IP de l’appareil VPN local auquel vous créez une connexion. Vous spécifiez également les préfixes d’adresse IP routés via la passerelle VPN vers l’appareil VPN. Les préfixes d’adresses que vous spécifiez sont les préfixes situés sur votre réseau local. En cas de modification du réseau ou si vous devez modifier l’adresse IP publique de l’appareil VPN, il est simple de mettre à jour les valeurs ultérieurement.

Remarque

L’objet de passerelle de réseau local est déployé dans Azure, pas dans votre emplacement local.

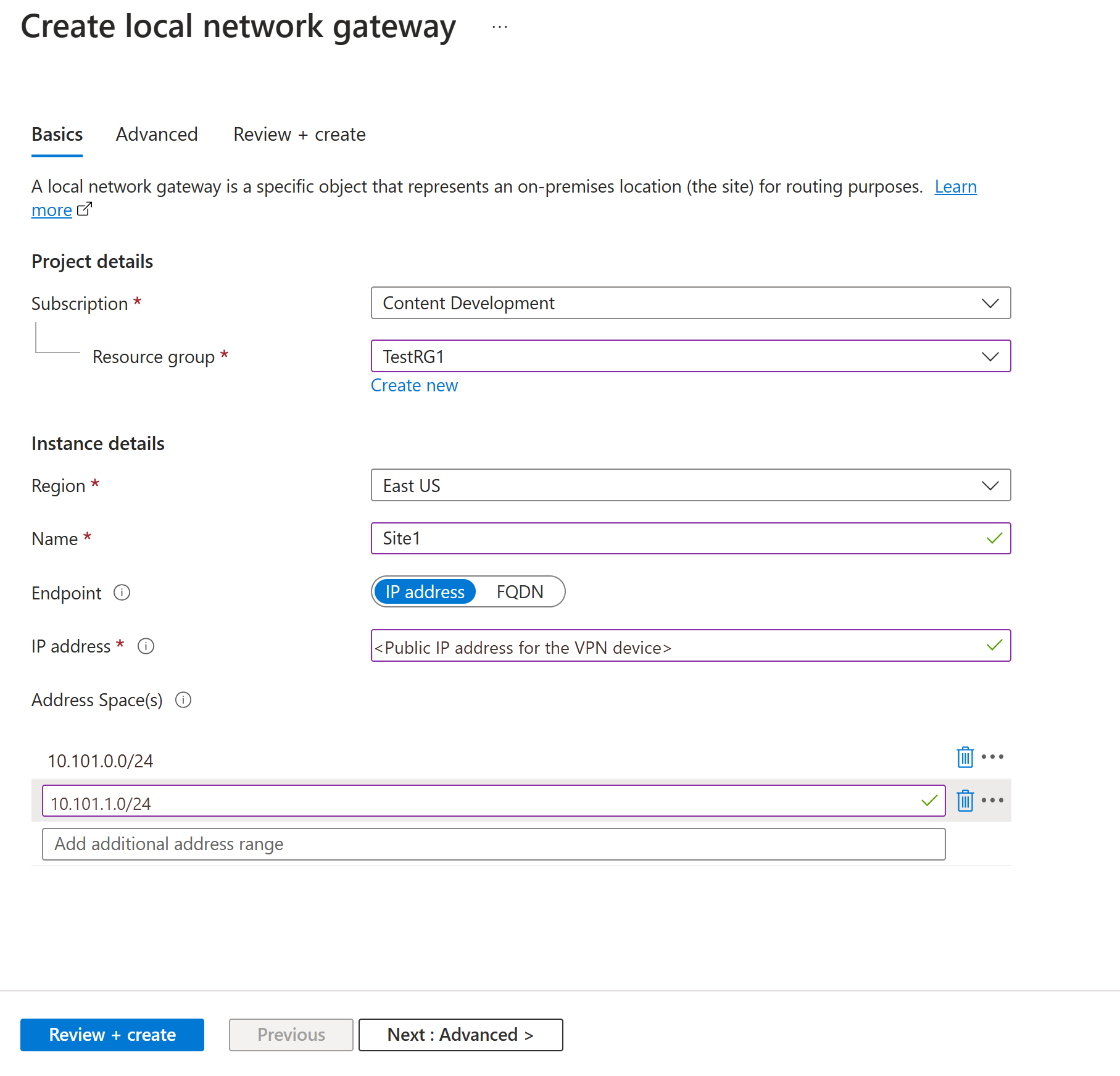

Créez une passerelle de réseau local à l’aide des valeurs suivantes :

- Nom : Site1

- Groupe de ressources : TestRG1

- Emplacement : USA Est

Points à prendre en considération pour la configuration :

- La passerelle VPN ne prend en charge qu’une seule adresse IPv4 pour chaque nom de domaine complet. Si le nom de domaine est résolu en plusieurs adresses IP, le service Passerelle VPN utilise la première adresse IP retournée par les serveurs DNS. Pour éliminer toute incertitude, nous vous recommandons que le nom FQDN soit toujours résolu en une seule adresse IPv4. IPv6 n’est pas pris en charge.

- Passerelle VPN gère un cache DNS actualisé toutes les 5 minutes. Elle ne tente de résoudre les noms FQDN que pour les tunnels déconnectés. La réinitialisation de la passerelle déclenche également la résolution du FQDN.

- Bien que la passerelle VPN prenne en charge plusieurs connexions à différentes passerelles de réseau local avec différents noms de domaine complets, tous les noms de domaine complets doivent être résolus en différentes adresses IP.

Dans le portail, accédez à Passerelles de réseau local et ouvrez la page Créer une passerelle de réseau local.

Dans l’onglet Informations de base, spécifiez les valeurs de la passerelle de réseau local.

- Abonnement: Vérifiez que l’abonnement approprié s’affiche.

- Groupe de ressources : sélectionnez le groupe de ressources à utiliser. Vous pouvez créer un groupe de ressources ou en sélectionner un déjà créé.

- Region : sélectionnez la région pour cet objet. Vous pouvez sélectionner la même localisation que celle de votre réseau virtuel, mais vous n’êtes pas obligé de le faire.

- Nom : Spécifiez un nom pour votre objet de passerelle de réseau local.

-

Point de terminaison : sélectionnez le type de point de terminaison du périphérique VPN local en tant qu’adresse IP ou FQDN (nom de domaine complet).

- Adresse IP : si vous disposez d’une adresse IP publique statique allouée par votre fournisseur de services Internet (ISP) à votre périphérique VPN, sélectionnez l’option Adresse IP. Indiquez l’adresse IP, comme le montre l’exemple. Cette adresse est l’adresse IP publique du périphérique VPN auquel vous souhaitez que le service Passerelle VPN Azure se connecte. Si vous ne disposez pas de l’adresse IP pour le moment, vous pouvez utiliser les valeurs affichées dans l’exemple. Plus tard, vous devrez revenir et remplacer l’adresse IP de votre espace réservé par l’adresse IP publique de votre périphérique VPN. Sinon, Azure ne pourra pas se connecter.

- FQDN : si vous disposez d’une adresse IP publique dynamique qui peut changer après un certain temps, souvent déterminé par votre fournisseur de services Internet (ISP), vous pouvez utiliser un nom DNS constant avec un service DNS dynamique pour pointer vers l’adresse IP publique actuelle de votre périphérique VPN. Votre passerelle de réseau privé virtuel (VPN) Azure résout le nom de domaine complet (FQDN) pour déterminer l’adresse IP publique à laquelle se connecter.

- Espace d’adressage : l’espace d’adressage fait référence aux plages d’adresses réseau que représente ce réseau local. Vous pouvez ajouter plusieurs plages d’espaces d’adressage. Assurez-vous que les plages que vous spécifiez ici ne se chevauchent pas avec les plages d’autres réseaux auxquels vous souhaitez vous connecter. Azure achemine la plage d’adresses que vous spécifiez vers l’adresse IP du périphérique VPN local. Utilisez ici vos propres valeurs (et non les valeurs indiquées dans l’exemple) si vous voulez vous connecter à votre site local.

Sous l’onglet Avancé, vous pouvez configurer les paramètres BGP, si nécessaire.

Une fois que vous avez spécifié les valeurs, sélectionnez Vérifier + créer au bas de la page pour valider celle-ci.

Sélectionnez Créer pour créer l’objet de passerelle de réseau local.

Certificats

L'architecture d'authentification par certificat de site à site repose sur des certificats entrants et sortants.

Remarque

Les certificats entrant et sortant ne doivent pas nécessairement être générés à partir du même certificat racine.

Certificat sortant

- Le certificat sortant est utilisé pour vérifier les connexions entre Azure et votre site sur site.

- Le certificat est stocké dans Azure Key Vault. Vous spécifiez l'identifiant du chemin du certificat sortant lorsque vous configurez votre connexion de site à site.

- Vous pouvez créer un certificat en utilisant une autorité de certification de votre choix, ou vous pouvez créer un certificat racine auto-signé.

Lorsque vous générez un certificat sortant, le certificat doit respecter les instructions suivantes :

- Longueur minimale de clé de 2048 bits.

- Doit disposer d'une clé privée.

- Il doit y avoir une authentification du serveur et du client.

- Il doit y avoir un nom de sujet.

Certificat entrant

- Le certificat entrant est utilisé pour se connecter à Azure à partir de votre site sur site.

- La valeur du nom du sujet est utilisée lorsque vous configurez votre connexion de site à site.

- La clé publique de la chaîne de certificats est spécifiée lorsque vous configurez votre connexion de site à site.

Générer des certificats

Utilisez PowerShell localement sur votre ordinateur pour générer des certificats. Les étapes suivantes vous montrent comment créer un certificat racine et des certificats de feuilles (entrants et sortants). Dans les exemples suivants, ne fermez pas la fenêtre PowerShell entre la création de l'autorité de certification racine auto-signée et celle des certificats de feuilles.

Créer un certificat racine autosigné

Utilisez la cmdlet New-SelfSignedCertificate pour créer un certificat racine auto-signé. Pour plus d’informations à propos des paramètres, consultez New-SelfSignedCertificate.

Sur un ordinateur exécutant Windows 10 ou ultérieur, ou Windows Server 2016, ouvrez une console Windows PowerShell avec élévation de privilèges.

Créez un certificat racine auto-signé. L’exemple suivant crée un certificat racine auto-signé nommé « VPNRootCA01 »,qui est automatiquement installé dans « Certificates-Current User\Personal\Certificates ». Une fois le certificat créé, vous pouvez l’afficher en ouvrant certmgr.msc ou Gérer les certificats utilisateur.

Effectuez les modifications nécessaires avant d'utiliser cet exemple. Le paramètre 'NotAfter' est facultatif. Par défaut, sans ce paramètre, le certificat expire dans un an.

$params = @{ Type = 'Custom' Subject = 'CN=VPNRootCA01' KeySpec = 'Signature' KeyExportPolicy = 'Exportable' KeyUsage = 'CertSign' KeyUsageProperty = 'Sign' KeyLength = 2048 HashAlgorithm = 'sha256' NotAfter = (Get-Date).AddMonths(120) CertStoreLocation = 'Cert:\CurrentUser\My' TextExtension = @('2.5.29.19={critical}{text}ca=1&pathlength=4') } $cert = New-SelfSignedCertificate @paramsPour générer des certificats de feuilles, laissez la console PowerShell ouverte et passez aux étapes suivantes.

Générer des certificats de feuilles

Ces exemples utilisent l'applet de commande New-SelfSignedCertificate pour générer des certificats de feuilles entrants et sortants. Les certificats sont automatiquement installés dans « Certificates : Current User\Personal\Certificates » sur votre ordinateur.

Certificat sortant

$params = @{

Type = 'Custom'

Subject = 'CN=Outbound-certificate'

KeySpec = 'Signature'

KeyExportPolicy = 'Exportable'

KeyLength = 2048

HashAlgorithm = 'sha256'

NotAfter = (Get-Date).AddMonths(120)

CertStoreLocation = 'Cert:\CurrentUser\My'

Signer = $cert

TextExtension = @(

'2.5.29.37={text}1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.1')

}

New-SelfSignedCertificate @params

Certificat entrant

$params = @{

Type = 'Custom'

Subject = 'CN=Inbound-certificate'

KeySpec = 'Signature'

KeyExportPolicy = 'Exportable'

KeyLength = 2048

HashAlgorithm = 'sha256'

NotAfter = (Get-Date).AddMonths(120)

CertStoreLocation = 'Cert:\CurrentUser\My'

Signer = $cert

TextExtension = @(

'2.5.29.37={text}1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.1')

}

New-SelfSignedCertificate @params

Certificat sortant : exporter les données de la clé privée

Exportez les informations de certificat sortant (avec la clé privée) vers un fichier .pfx ou .pem. Vous téléchargez ces informations de certificat de manière sécurisée dans Azure Key Vault au cours des étapes suivantes. Pour exporter vers .pfx sous Windows, procédez comme suit :

Pour obtenir le fichier de certificat .cer, ouvrez Gérer les certificats utilisateur.

Recherchez le certificat sortant, généralement dans Certificats : Utilisateur actuel\Personnel\Certificats, puis cliquez dessus avec le bouton droit. Sélectionnez Toutes les tâches – >Exporter. Cette opération ouvre l’Assistant Exportation de certificat.

Dans l’Assistant, sélectionnez Suivant.

Sélectionnez Oui, exporter la clé privée, puis Suivant.

Sur la page Format de fichier d'exportation, sélectionnez Échange d'informations personnelles : PKCS #12 (.PFX). Sélectionner les éléments suivants :

- Ajoutez tous les certificats dans le chemin de certification si possible

- Exporter toutes les propriétés étendues

- Activer la confidentialité de certificat

Cliquez sur Suivant. Dans la page Sécurité, sélectionnez Mot de passe et méthode de chiffrement. Sélectionnez ensuite Suivant.

Spécifier un nom de fichier et parcourir pour accéder à l’emplacement vers lequel vous souhaitez exporter.

Sélectionnez Terminer pour exporter le certificat.

Une confirmation s’affiche indiquant L’exportation a réussi.

Certificat entrant : exporter les données de la clé publique

Exportez les données de clé publique pour le certificat entrant. Les informations contenues dans le fichier sont utilisées pour le champ de la chaîne de certificats entrants lorsque vous configurez votre connexion de site à site. Les fichiers exportés doivent respecter le format .cer. Ne pas crypter la valeur du certificat.

- Pour obtenir le fichier de certificat .cer, ouvrez Gérer les certificats utilisateur.

- Recherchez le certificat, généralement dans Certificats : Utilisateur actuel\Personnel\Certificats, puis cliquez dessus avec le bouton droit. Sélectionnez Toutes les tâches – >Exporter. Cette opération ouvre l’Assistant Exportation de certificat.

- Dans l’Assistant, sélectionnez Suivant.

- Sélectionnez Non, ne pas exporter la clé privée. Sélectionnez ensuite Suivant.

- Sélectionnez X.509 encodé en base 64 (.CER), puis Suivant.

- Spécifier un nom de fichier et parcourir pour accéder à l’emplacement vers lequel vous souhaitez exporter.

- Sélectionnez Terminer pour exporter le certificat.

- Une confirmation s’affiche indiquant L’exportation a réussi.

- Ce fichier

.cerest utilisé ultérieurement lorsque vous configurez votre connexion.

Certificat racine : exporter les données de la clé publique

Exportez les données de clé publique pour le certificat racine. Les fichiers exportés doivent respecter le format .cer. Ne pas crypter la valeur du certificat.

- Pour obtenir le fichier de certificat .cer, ouvrez Gérer les certificats utilisateur.

- Recherchez le certificat, généralement dans Certificats : Utilisateur actuel\Personnel\Certificats, puis cliquez dessus avec le bouton droit. Sélectionnez Toutes les tâches – >Exporter. Cette opération ouvre l’Assistant Exportation de certificat.

- Dans l’Assistant, sélectionnez Suivant.

- Sélectionnez Non, ne pas exporter la clé privée. Sélectionnez ensuite Suivant.

- Sélectionnez X.509 encodé en base 64 (.CER), puis Suivant.

- Spécifier un nom de fichier et parcourir pour accéder à l’emplacement vers lequel vous souhaitez exporter.

- Sélectionnez Terminer pour exporter le certificat.

- Une confirmation s’affiche indiquant L’exportation a réussi.

- Ce fichier

.cerest utilisé ultérieurement lorsque vous configurez votre connexion.

Création d’un coffre de clés

Cette configuration nécessite Azure Key Vault. Les étapes suivantes permettent de créer un coffre-fort à clés. Vous ajoutez ultérieurement votre certificat et votre Managed Identity à votre coffre-fort. Pour des étapes plus complètes, consultez Démarrage rapide : créer un coffre de clés à l’aide du Portail Microsoft Azure.

- Dans le Portail Microsoft Azure, recherchez Coffres de clés. Dans la page Coffres de clés, sélectionnez +Créer.

- Dans la page Créer un coffre de clés, fournissez les informations requises. Le groupe de ressources n’a pas besoin d’être identique au groupe de ressources que vous avez utilisé pour votre passerelle VPN.

- Sur l’onglet Configuration de l’accès, pour le modèle d’autorisation, sélectionnez Stratégie d’accès au coffre.

- Ne remplissez aucun des autres champs.

- Sélectionnez Vérifier + créer, puis Créez le coffre de clés.

Ajouter le fichier du certificat sortant à votre coffre-fort de clés

Les étapes suivantes vous aident à télécharger les informations relatives au certificat sortant dans Azure Key Vault.

- Accédez à votre coffre de clés. Dans le volet gauche, ouvrez la page Certificats.

- À la page Certificats, sélectionnez +Générer/Importer.

- Pour Méthode de création de certificat, sélectionnez Importer dans la liste déroulante.

- Saisissez un nom de certificat intuitif. Il n'est pas nécessaire que ce soit le CN du certificat ou le nom du fichier du certificat.

- Téléchargez votre fichier de certificat sortant. Le fichier de certificat doit respecter l’un des formats suivants :

- .pfx

- .pfm

- Entrez le mot de passe utilisé pour protéger l’information du certificat.

- Sélectionnez Créer pour charger le fichier de certificat.

Ajouter l’identité managée à votre coffre de clés

- Accédez à votre coffre de clés. Dans le volet gauche, ouvrez la page Stratégies d’accès.

- Sélectionnez + Créer.

- Dans la page Créer une stratégie d’accès, pour Options de gestion des secrets et Opérations de gestion des certificats, sélectionnez Tout sélectionner.

- Sélectionnez Suivant pour accéder à la page Principal*.

- Dans la page Principal, recherchez et sélectionnez l’identité managée que vous avez créée précédemment.

- Sélectionnez Suivant et passez à la page Vérifier + créer. Sélectionnez Créer.

Configuration de votre périphérique VPN

Les connexions de site à site vers un réseau local nécessitent un appareil VPN. Dans cette étape, configurez votre périphérique VPN. Lorsque vous configurez votre appareil VPN, vous avez besoin des valeurs suivantes :

- Certificat : vous aurez besoin des données de certificat utilisées pour l’authentification. Ce certificat sera également utilisé comme certificat entrant lors de la création de la connexion VPN.

- Valeurs d’adresse IP publique pour votre passerelle de réseau virtuel : pour rechercher l’adresse IP publique de votre instance de machine virtuelle de passerelle VPN à l’aide du Portail Microsoft Azure, accédez à votre passerelle de réseau virtuel et recherchez sous Paramètres : >Propriétés. Si vous disposez d'une passerelle en mode actif-actif (recommandé), veillez à mettre en place des tunnels vers chaque instance de VM. Les deux tunnels font partie de la même connexion. Les passerelles VPN en mode actif-actif ont deux adresses IP publiques, une pour chaque instance de machine virtuelle de passerelle.

Selon le périphérique VPN dont vous disposez, vous pouvez éventuellement télécharger un script de configuration de périphérique VPN. Pour plus d’informations, consultez la page Télécharger des script de configuration de périphérique VPN.

Pour plus d’informations sur la configuration, consultez les liens suivants :

- Pour plus d’informations sur les périphériques VPN compatibles, consultez Périphériques VPN.

- Avant de configurer votre périphérique VPN, recherchez les problèmes de compatibilité connus avec le matériel pour le périphérique VPN à utiliser.

- Pour obtenir des liens vers les paramètres de configuration des périphériques, consultez Périphériques VPN validés. Les liens de configuration des périphériques sont fournis dans la mesure du possible. Il est toujours préférable de vérifier les dernières informations de configuration auprès du fabricant du périphérique. La liste répertorie les versions que nous avons testées. L’absence de votre système d’exploitation de cette liste n’exclut pas sa compatibilité. Contactez le fabricant de votre périphérique pour vérifier que la version du système d’exploitation du périphérique VPN est compatible.

- Pour une vue d’ensemble de la configuration des périphériques VPN, consultez Vue d’ensemble des configurations de périphériques VPN tiers.

- Pour plus d’informations sur la modification des exemples de configuration des périphériques, consultez la page Modifier les exemples.

- Pour les exigences de chiffrement, consultez sur les exigences de chiffrement et les passerelles VPN Azure.

- Pour en savoir plus sur les paramètres IPsec/IKE, consultez À propos des périphériques VPN et des paramètres IPsec/IKE pour les connexions de passerelle VPN site à site. Ce lien affiche des informations sur la version d’IKE, le groupe Diffie-Hellman, la méthode d’authentification, les algorithmes de chiffrement et de hachage, la durée de vie de la SA, le PFS et le DPD ainsi que d’autres informations sur les paramètres dont vous avez besoin pour effectuer votre configuration.

- Pour connaître les étapes de configuration d’une stratégie IPsec/IKE, consultez Configurer une stratégie IPsec/IKE pour les connexions VPN site à site ou les connexions de réseau virtuel à réseau virtuel.

- Pour connecter plusieurs périphériques VPN basés sur des stratégies, consultez Connecter des passerelles VPN à plusieurs périphériques VPN basés sur des stratégies via PowerShell.

Créer la connexion de site à site

Dans cette section, vous allez créer la connexion VPN de site à site entre votre passerelle de réseau virtuel et votre périphérique VPN local.

Rassembler les valeurs de configuration

Avant d'aller plus loin, rassemblez les informations suivantes pour les valeurs de configuration requises.

Chemin du certificat sortant : il s’agit du chemin d’accès au certificat sortant. Le certificat sortant est celui utilisé pour se connecter à Azure à partir de votre site sur site. Ces informations proviennent du même certificat que celui que vous avez téléchargé dans Azure Key Vault.

- Allez dans Key Vaults et cliquez sur votre coffre de clés. Dans le volet gauche, développez Objets et sélectionnez Certificats.

- Localisez et cliquez sur votre certificat pour ouvrir la page du certificat.

- Cliquez sur la ligne correspondant à la version de votre certificat.

- Copiez le chemin d’accès en regard de Identificateur de clé. Le chemin d'accès est spécifique au certificat.

Exemple :

https://s2s-vault1.vault.azure.net/certificates/site-to-site/<certificate-value>Nom du sujet du certificat entrant : il s’agit du CN du certificat entrant. Pour localiser cette valeur :

- Si vous avez généré le certificat sur votre ordinateur Windows, vous pouvez le localiser à l’aide de Gestion des certificats.

- Accédez à l’onglet Détails. Faites défiler l’écran, puis cliquez sur Sujet. Les valeurs s'affichent dans le volet inférieur.

- N’incluez pas CN= dans la valeur.

Chaîne de certificats entrants : ces informations de certificat sont utilisées uniquement pour vérifier le certificat entrant et ne contiennent pas de clés privées. Vous devez toujours avoir au moins deux certificats dans la section des certificats entrants du portail.

Si vous avez des autorités de certification intermédiaires dans votre chaîne de certificats, ajoutez d'abord le certificat racine comme premier certificat intermédiaire, puis le certificat intermédiaire entrant.

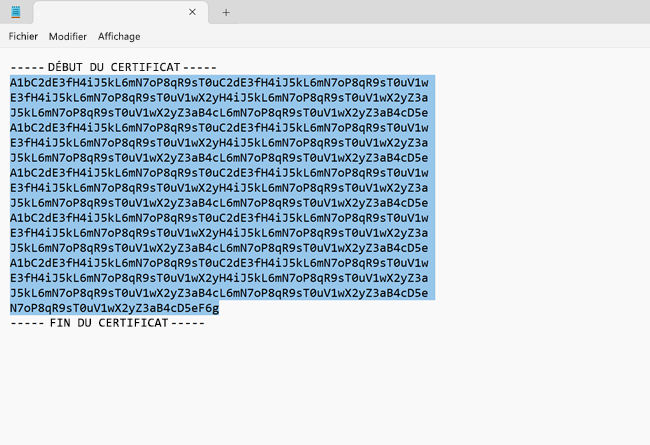

Procédez comme suit pour extraire les données du certificat dans le format requis pour le champ du certificat entrant.

Pour extraire les données du certificat, vérifiez que vous avez exporté votre certificat entrant sous la forme d’un fichier X.509 codé en base 64 (.CER) dans les étapes précédentes. Vous devez exporter le certificat dans ce format pour être en mesure de l’ouvrir avec un éditeur de texte.

Localisez et ouvrez le fichier certificat

.ceravec un éditeur de texte. Lors de la copie des données de certificat, assurez-vous que vous copiez le texte en une seule ligne continue.Copiez les données répertoriées entre

-----BEGIN CERTIFICATE-----et-----END CERTIFICATE-----en tant que ligne continue dans le champ Chaîne de certificats entrants lorsque vous créez une connexion.Exemple :

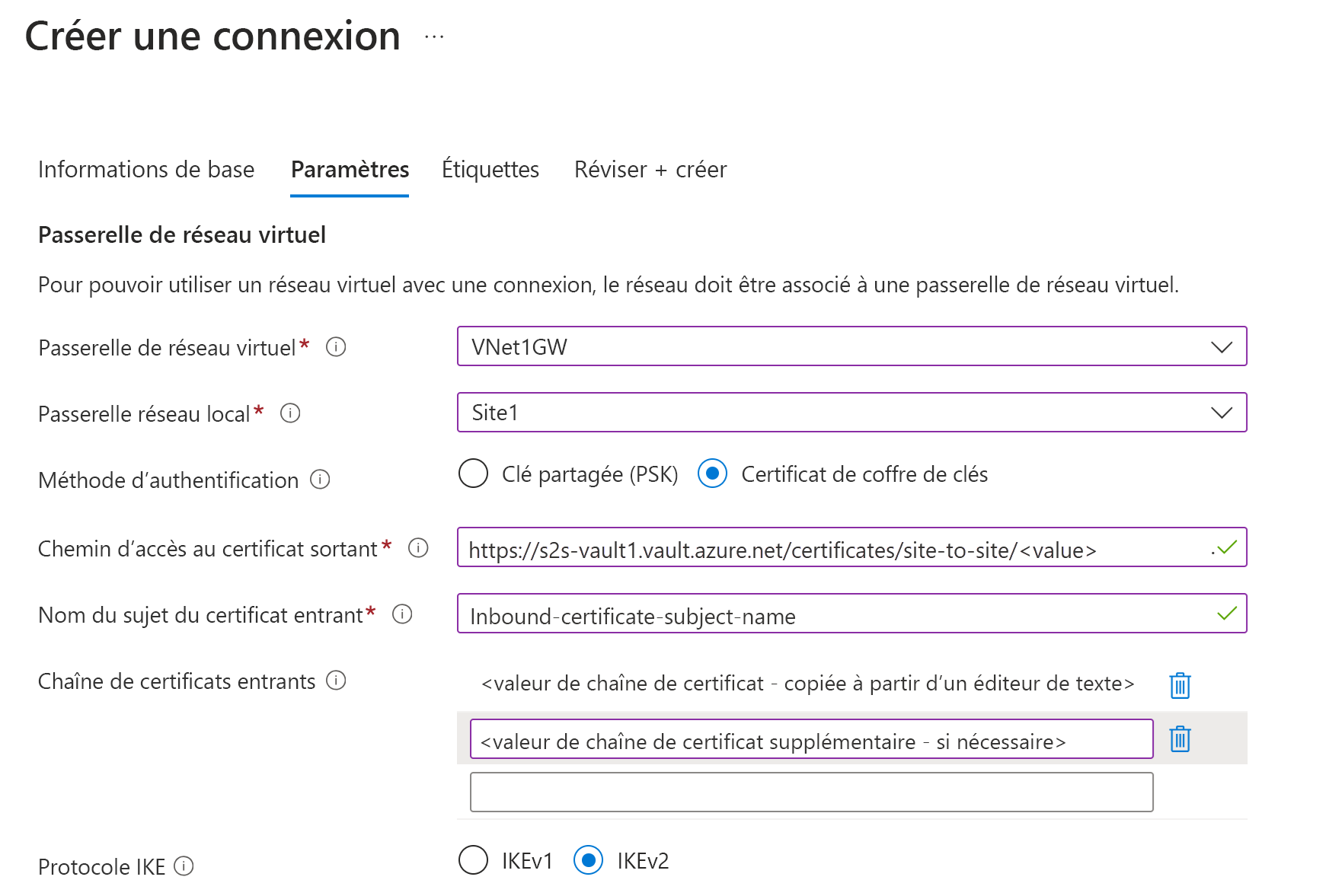

Créer une connexion

Accédez à la passerelle de réseau virtuel que vous avez créée et sélectionnez Connexions.

En haut de la page Connexions, sélectionnez + Ajouter pour ouvrir la page Créer une connexion.

Dans la page Créer une connexion, sous l’onglet Informations de base, configurez les valeurs de votre connexion :

Sous Détails du projet, sélectionnez l’abonnement et le groupe de ressources où se trouvent vos ressources.

Sous Détails de l’instance, configurez les paramètres suivants :

- Type de connexion : Sélectionnez Site à site (IPsec) .

- Nom : Nommez votre connexion. Exemple : VNet-to-Site1.

- Région : sélectionnez la région pour cette connexion.

Sélectionnez l’onglet Settings (Paramètres).

Configurez les valeurs suivantes :

- Passerelle réseau virtuelle : sélectionnez la passerelle réseau virtuelle dans la liste déroulante.

- Passerelle réseau locale : sélectionnez la passerelle réseau locale dans la liste déroulante.

- Méthode d’authentification : sélectionnez Certificat Key Vault.

- Chemin du certificat sortant : le chemin d’accès au certificat sortant qui est situé dans Key Vault. La méthode pour obtenir ces informations est décrite au début de cette section.

- Nom du sujet du certificat entrant : le CN du certificat entrant. La méthode pour obtenir ces informations est décrite au début de cette section.

-

Chaîne de certificats entrants : données de certificat que vous avez copiées à partir du fichier

.cer. Copiez et collez les informations relatives au certificat entrant. La méthode pour obtenir ces informations est décrite au début de cette section. - Protocole IKE : sélectionnez IKEv2.

- Utiliser l’adresse IP privée Azure : ne cochez pas la case.

- Activer BGP : activez uniquement si vous souhaitez utiliser BGP.

- Stratégie IPsec/IKE : sélectionnez Par défaut.

- Utiliser le sélecteur de trafic basé sur une stratégie : sélectionnez Désactiver.

- Délai d’expiration de DPD en secondes : sélectionnez 45.

- Mode de connexion : sélectionnez Par défaut. Ce paramètre est utilisé pour spécifier la passerelle pouvant lancer la connexion. Pour plus d’informations, consultez Paramètres de la passerelle VPN - Modes de connexion.

- Pour Associations de règles NAT, laissez Entrée et Sortie sur 0 sélectionné(e).

Sélectionnez Vérifier + créer pour valider vos paramètres de connexion, puis sélectionnez Créer pour créer la connexion.

Une fois le déploiement effectué, vous pouvez voir la connexion dans la page Connexions de la passerelle réseau virtuelle. L’état change, et passe de Inconnu à Connexion, puis à Opération réussie.

Étapes suivantes

Une fois la connexion achevée, vous pouvez ajouter vos machines virtuelles à vos réseaux virtuels. Pour plus d’informations, consultez Machines virtuelles. Pour plus d’informations sur la mise en réseau et les machines virtuelles, consultez Vue d’ensemble du réseau de machines virtuelles Azure et Linux.

Pour plus d’informations sur la résolution des problèmes liés aux connexions de point à site, consultez l’article Résolution des problèmes de connexion de point à site Azure.