Configurer les paramètres du serveur pour l’authentification RADIUS de la passerelle VPN P2S

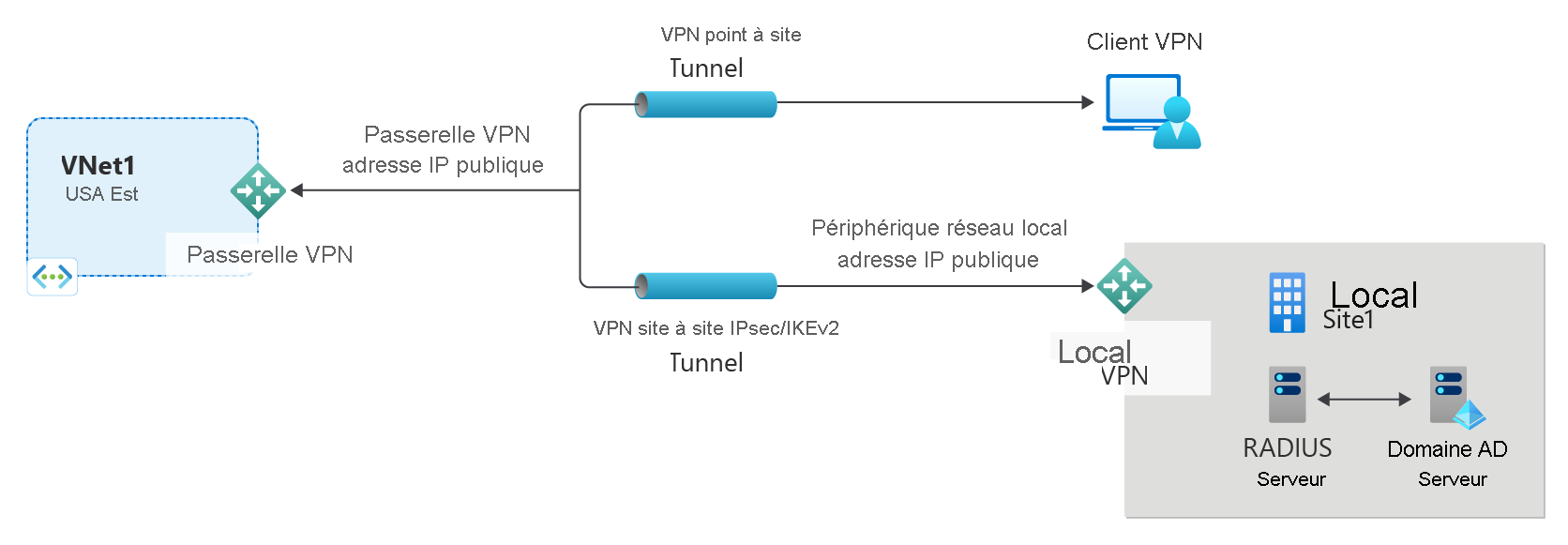

Cet article vous aide à créer une connexion point à site (P2S) qui utilise l’authentification RADIUS. Vous pouvez créer cette configuration en utilisant PowerShell ou le Portail Azure. Les étapes décrites dans cet article fonctionnent à la fois pour les passerelles VPN en mode actif/actif et les passerelles VPN en mode actif/veille.

Les connexions point à site 2 VPN sont utiles quand vous souhaitez vous connecter à votre réseau virtuel à partir d’un emplacement distant, par exemple quand vous travaillez à distance de votre domicile ou en conférence. La connexion P2S est une solution alternative au VPN site à site (S2S) lorsque seul un nombre restreint de clients doivent se connecter à un réseau virtuel. Les connexions de ce type ne nécessitent pas de périphérique VPN ou d’adresse IP publique. Plusieurs options de configuration sont disponibles pour P2S. Pour plus d’informations sur le VPN point à site, consultez À propos du VPN point à site.

Ce type de connexion requiert :

- Passerelle VPN routée à l’aide d’une référence SKU de passerelle VPN autre que la référence SKU de base.

- Un serveur RADIUS pour gérer l’authentification des utilisateurs. Le serveur RADIUS peut être déployé en local ou dans le réseau virtuel Azure (VNet). Vous pouvez également configurer deux serveurs RADIUS pour une haute disponibilité.

- Le package de configuration du profil du client VPN. Le package de configuration du profil client VPN est un package que vous générez. Il contient les paramètres requis pour connecter un client VPN via P2S.

Limites :

- Si vous utilisez IKEv2 avec RADIUS, seule l’authentification EAP est prise en charge.

- Vous ne pouvez pas utiliser une connexion ExpressRoute pour vous connecter à un serveur RADIUS local.

À propos de l’authentification de domaine Active Directory (AD) pour les VPN P2S

L’authentification de domaine AD permet aux utilisateurs de se connecter à Azure à l’aide des informations d’identification du domaine de l’organisation. Un serveur RADIUS qui s’intègre avec le serveur AD est requis. Les organisations peuvent également utiliser un déploiement RADIUS existant.

Le serveur RADIUS peut résider localement ou dans votre réseau virtuel Azure. Lors de l’authentification, la passerelle VPN permet le transfert direct et transfère les messages d’authentification entre le serveur RADIUS et l’appareil de connexion. Il est important que la passerelle VPN puisse accéder au serveur RADIUS. Si le serveur RADIUS est situé en local, une connexion VPN site à site au site local à partir d’Azure est requise.

Un serveur RADIUS permet également l’intégration avec d’autres systèmes d’identité externe, à l’exception d’Active Directory. Cette opération ouvre de nombreuses options d’authentification pour les VPN P2S, notamment les options de MFA. Vérifiez la documentation de votre fournisseur de serveur RADIUS pour obtenir la liste des systèmes d’identité qui y sont intégrés.

Configurer votre serveur RADIUS

Avant de configurer les paramètres de point à site de la passerelle de réseau virtuel, votre serveur RADIUS doit être configuré correctement pour l’authentification.

- Si vous n’avez pas de serveur RADIUS déployé, vous devez en déployer un. Pour les étapes du déploiement, consultez le guide d’installation fourni par votre fournisseur RADIUS.

- Configurer la passerelle VPN en tant que client RADIUS sur le RADIUS. Lorsque vous ajoutez un client RADIUS, spécifiez le réseau virtuel GatewaySubnet que vous avez créé.

- Une fois que le serveur RADIUS est configuré, obtenez l’adresse IP du serveur RADIUS et le secret partagé que les clients RADIUS doivent utiliser pour communiquer avec le serveur RADIUS. Si le serveur RADIUS se trouve dans le réseau virtuel Azure, utilisez l’adresse IP de l’autorité de certification de la machine virtuelle du serveur RADIUS.

L’article relatif au serveur NPS (Network Policy Server) fournit des instructions sur la configuration d’un serveur RADIUS Windows (NPS) pour l’authentification de domaine AD.

Vérifier votre passerelle VPN

Vous devez disposer d’une passerelle VPN basée sur un itinéraire compatible avec la configuration P2S que vous souhaitez créer et connecter les clients VPN. Pour déterminer la configuration P2S dont vous avez besoin, consultez la table de client VPN. Si votre passerelle utilise la référence SKU de base, comprenez que la référence SKU de base a des limitations P2S et ne prend pas en charge l’authentification IKEv2 ou RADIUS. Pour plus d’informations, consultez À propos des références SKU de passerelles.

Si vous ne disposez pas encore d'une passerelle VPN fonctionnelle compatible avec la configuration P2S que vous souhaitez créer, voir Créer et gérer une passerelle VPN. Créez une passerelle VPN compatible, puis revenez à cet article pour configurer les paramètres P2S.

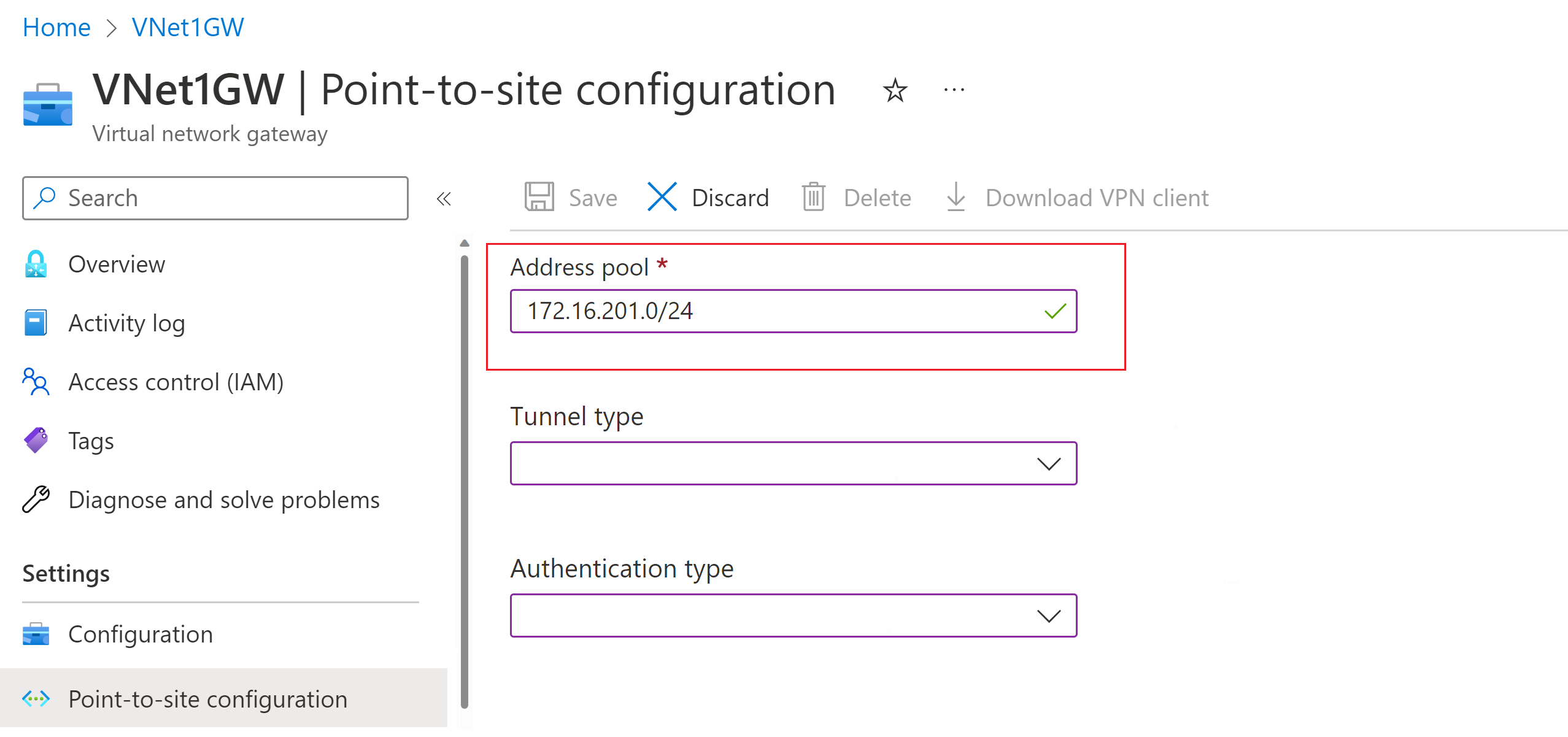

Ajouter le pool d’adresses du client VPN

Le pool d’adresses des clients est une plage d’adresses IP privées que vous spécifiez. Les clients qui se connectent via un VPN point à site reçoivent de façon dynamique une adresse IP de cette plage. Utilisez une plage d’adresses IP privées qui ne chevauche ni l’emplacement local à partir duquel vous vous connectez ni le réseau virtuel auquel vous souhaitez vous connecter. Si vous configurez plusieurs protocoles et que SSTP est l’un d’entre eux, le pool d’adresses configuré est réparti de manière égale entre les protocoles configurés.

Dans le portail Azure, accédez à votre passerelle VPN.

Dans la page de votre passerelle, dans le volet gauche, sélectionnez Configuration point à site.

Cliquez sur Configurer pour ouvrir la page de configuration.

Dans la page Configuration point à site, dans la zone Pool d’adresses, ajoutez la plage d’adresses IP privées que vous souhaitez utiliser. Les clients VPN reçoivent dynamiquement une adresse IP à partir de la plage que vous spécifiez. Le masque minimal de sous-réseau est de 29 bits pour la configuration active/passive, et de 28 bits pour la configuration active/active.

Passez à la section suivante pour configurer davantage de paramètres.

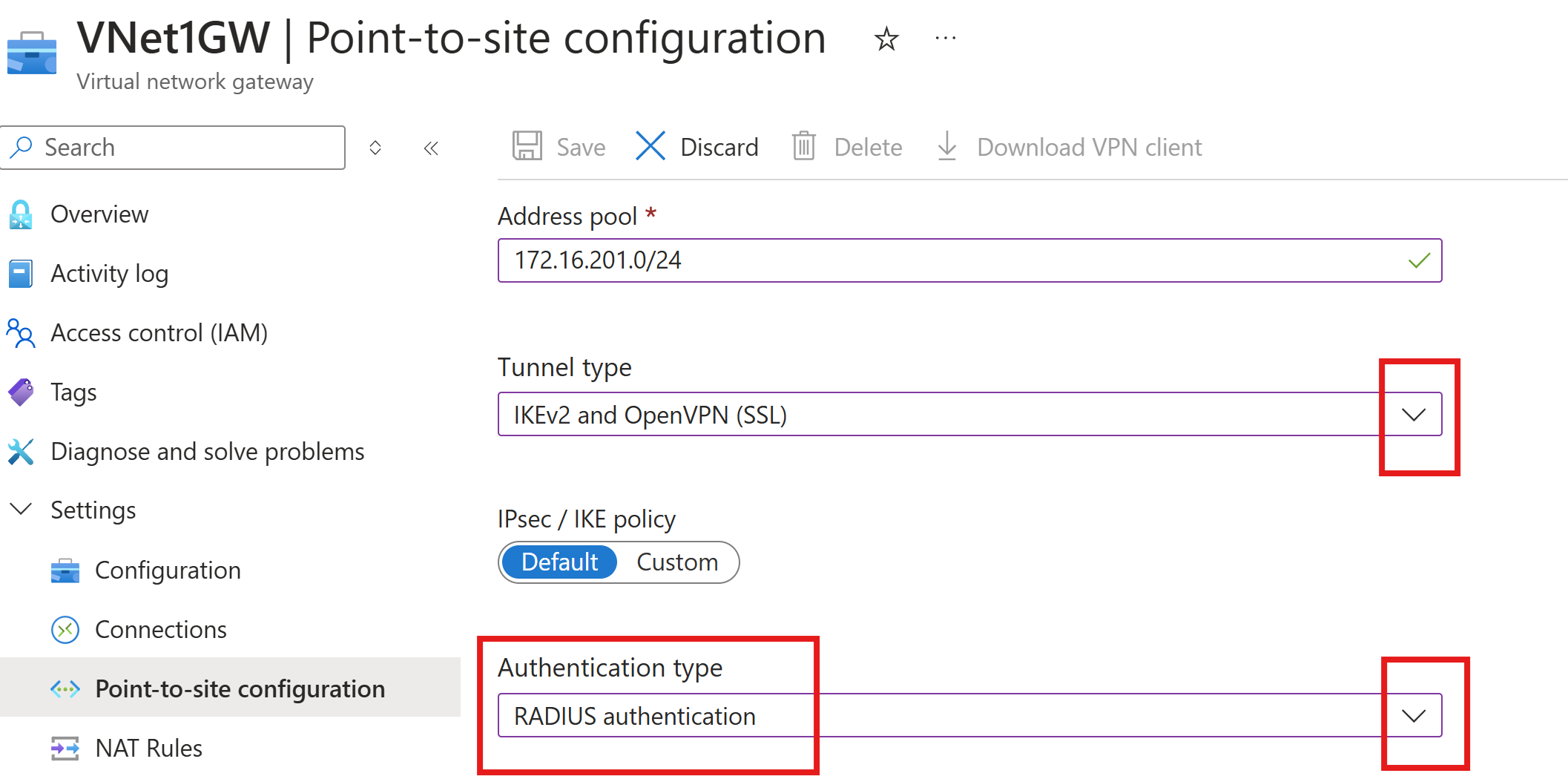

Spécifier le type de tunnel et le type d’authentification

Dans cette section, vous précisez le type de tunnel et le type d’authentification. Ces paramètres peuvent devenir complexes. Vous pouvez sélectionner des options qui contiennent plusieurs types de tunnel dans la liste déroulante, telles que IKEv2 et OpenVPN(SSL) ou IKEv2 et SSTP (SSL). Seules certaines combinaisons de types de tunnel et de types d’authentification sont disponibles.

Le type de tunnel et le type d’authentification doivent correspondre au logiciel client VPN qui peut être utilisé pour se connecter à Azure. Lorsque plusieurs clients VPN se connectent à partir de différents systèmes d'exploitation, il est important de planifier le type de tunnel et le type d'authentification.

Remarque

Si vous ne voyez pas le type de tunnel ou le type d’authentification dans la page Configuration point à site, c’est que votre passerelle utilise la référence SKU de base. La référence SKU De base ne prend pas en charge IKEv2 ou l’authentification RADIUS. Si vous voulez utiliser ces paramètres, vous devez supprimer et recréer la passerelle en utilisant une autre référence SKU de passerelle.

Pour Type de tunnel, sélectionnez le type de tunnel à utiliser.

Pour type d’authentification, dans la liste déroulante, sélectionnez authentification RADIUS.

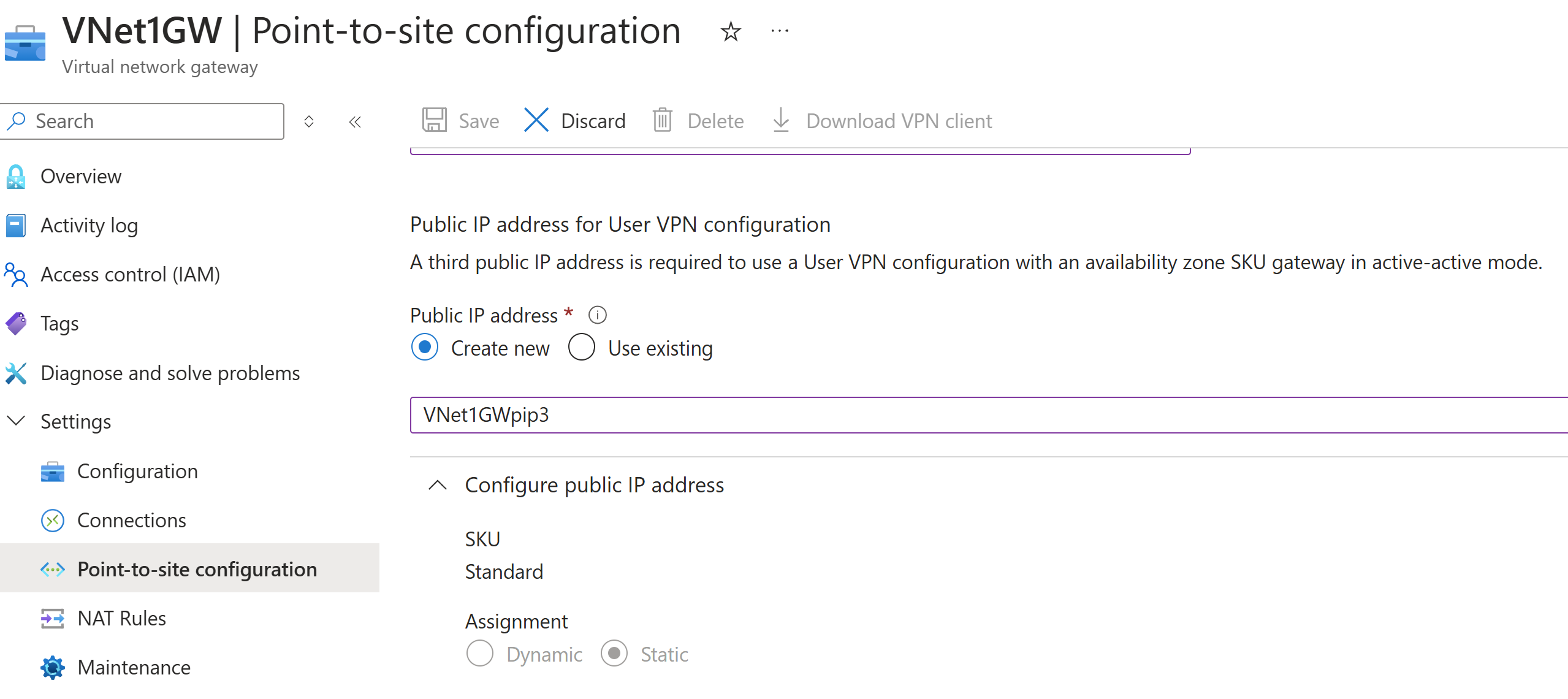

Ajouter une autre adresse IP publique

Si vous disposez d’une passerelle en mode actif/actif, vous devez spécifier une troisième adresse IP publique pour configurer un point à site. Dans l’exemple, nous créons la troisième adresse IP publique à l’aide de l’exemple de valeur VNet1GWpip3. Si votre passerelle n’est pas en mode actif/actif, vous n’avez pas besoin d’ajouter une autre adresse IP publique.

Spécifier le serveur RADIUS

Dans le portail, spécifiez les paramètres suivants :

- Adresse IP du serveur principal

- Secret du serveur principal. Il s’agit du secret RADIUS et doit correspondre à ce qui est configuré sur votre serveur RADIUS.

Paramètres facultatifs :

- Vous pouvez éventuellement spécifier l’adresse IP du serveur secondaire et le secret du serveur secondaire. Cela est utile pour les scénarios de haute disponibilité.

- Itinéraires supplémentaires à publier. Pour plus d’informations sur ce paramètre, consultez Publier des itinéraires personnalisés.

Lorsque vous avez fini de spécifier votre configuration de point à site, sélectionnez Enregistrer en haut de la page.

Configurer le client VPN et se connecter

Les packages de configuration de profil client VPN contiennent les paramètres qui vous aident à configurer des profils clients VPN pour une connexion au réseau virtuel Azure.

Pour générer un package de configuration du client VPN et configurer un client VPN, consultez l’un des articles suivants :

- RADIUS - Authentification par certificat pour clients VPN

- RADIUS - Authentification par mot de passe pour les clients VPN

- RADIUS - Autres méthodes d’authentification pour les clients VPN

Après avoir configuré le client VPN, connectez-vous à Azure.

Pour vérifier votre connexion

Pour vérifier que votre connexion VPN est active, sur l’ordinateur client, ouvrez une invite de commandes avec élévation de privilèges et exécutez ipconfig/tous les.

Affichez les résultats. Notez que l’adresse IP que vous avez reçue est l’une des adresses du pool d’adresses de client VPN P2S que vous avez spécifiées dans votre configuration. Les résultats ressemblent à l’exemple qui suit :

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Pour résoudre les problèmes liés aux connexions point à site, consultez Résolution des problèmes de connexion de point à site Azure.

FAQ

Pour plus d’informations sur le FAQ, consultez la section Point à site - Authentification RADIUS du FAQ.

Étapes suivantes

Pour plus d’informations sur le VPN point à site, consultez À propos du VPN point à site.