Protection contre l’exfiltration de données pour les espaces de travail Azure Synapse Analytics

Les espaces de travail Azure Synapse Analytics prennent en charge la protection contre l’exfiltration de données pour les espaces de travail. Grâce à la protection contre l’exfiltration, vous pouvez vous protéger contre les personnes malveillantes qui accèdent à vos ressources Azure et exfiltrent des données sensibles vers des emplacements situés en dehors de l’étendue de votre organisation.

Sécurisez la sortie de données à partir d’espaces de travail Synapse

Au moment de la création de l’espace de travail, vous pouvez choisir de configurer l’espace de travail avec un réseau virtuel managé et une protection supplémentaire contre l’exfiltration de données. Lorsqu’un espace de travail est créé avec un réseau virtuel managé, l’intégration des données et les ressources Spark sont déployées dans le réseau virtuel managé. Les pools SQL dédiés et les pools SQL serverless de l’espace de travail ont des fonctionnalités multilocataires et doivent donc en tant que tels exister en dehors du réseau virtuel managé.

Pour les espaces de travail avec protection contre l’exfiltration des données, les ressources du réseau virtuel managé communiquent toujours via des points de terminaison privés managés. Lorsque la protection contre l’exfiltration des données est activée, les ressources Synapse SQL peuvent se connecter à tout stockage Azure autorisé et l’interroger avec OPENROWSETS ou EXTERNAL TABLE. La protection contre l’exfiltration des données ne contrôle pas le trafic d’entrée.

Cependant, la protection contre l’exfiltration des données contrôle le trafic de sortie. Par exemple, CREATE EXTERNAL TABLE AS SELECT ou l’utilisation de l’argument ERRORFILE dans la commande COPY INTO pour générer des données vers le compte de stockage externe sont bloqués. Par conséquent, vous devez créer un point de terminaison privé managé pour le compte de stockage cible afin de débloquer le trafic de sortie vers celui-ci.

Remarque

Vous ne pouvez pas modifier la configuration de l’espace de travail pour le réseau virtuel managé et la protection contre l’exfiltration de données après la création de l’espace de travail.

Gérer la sortie des données de l’espace de travail Synapse vers les cibles approuvées

Une fois l’espace de travail créé avec la protection contre l’exfiltration de données activée, les propriétaires de la ressource d’espace de travail peuvent gérer la liste des locataires Microsoft Entra approuvés de l’espace de travail. Les utilisateurs disposant des autorisations appropriées sur l’espace de travail peuvent utiliser Synapse Studio pour créer des demandes de connexion de point de terminaison privé managé aux ressources dans les locataires Microsoft Entra approuvés de l’espace de travail. La création d’un point de terminaison privé managé est bloquée si l’utilisateur tente de créer une connexion de point de terminaison privé à une ressource dans un locataire non approuvé.

Exemple d’espace de travail avec la protection contre l’exfiltration de données activée

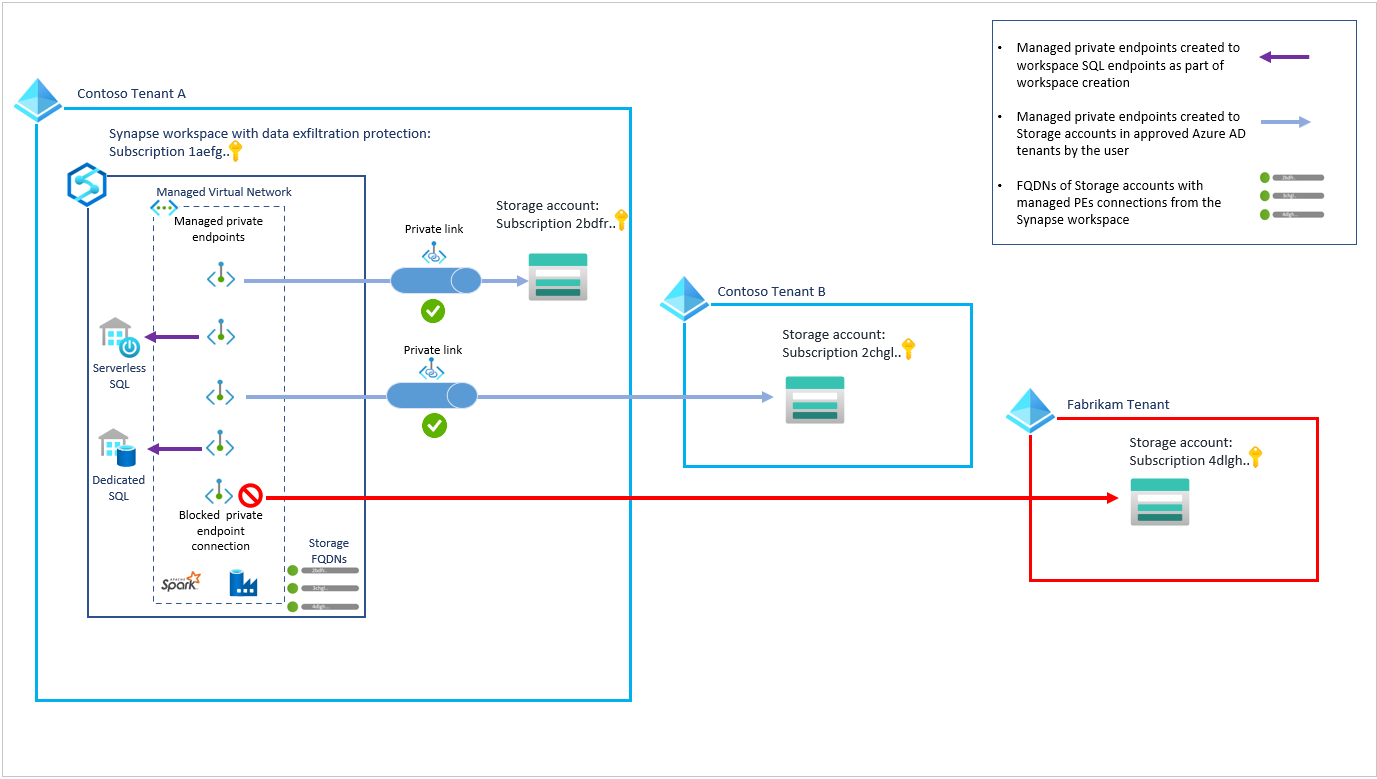

Considérez l’exemple suivant qui illustre la protection de l’exfiltration de données pour les espaces de travail Synapse. Une entreprise nommée Contoso a des ressources Azure dans Locataire A et dans Locataire B, et il est nécessaire que ces ressources se connectent de façon sécurisée. Un espace de travail Synapse a été créé dans le locataire A avec le locataire B ajouté en tant que locataire Microsoft Entra approuvé.

Le diagramme suivant montre les connexions de point de terminaison privé aux comptes Stockage Azure dans le locataire A et le locataire B qui sont approuvées par les propriétaires du compte de stockage. Le diagramme montre également la création bloquée d’un point de terminaison privé. La création de ce point de terminaison privé a été bloquée, car il ciblait un compte Stockage Azure dans le locataire Fabrikam Microsoft Entra, qui n’est pas un locataire Microsoft Entra approuvé pour l’espace de travail de Contoso.

Important

Les ressources dans les locataires autres que le locataire de l’espace de travail ne doivent pas avoir de règles de pare-feu qui bloquent la connexion aux pools SQL. Les ressources au sein du réseau virtuel managé de l’espace de travail, comme les clusters Spark, peuvent se connecter via des liaisons privées managées aux ressources protégées par un pare-feu.