Configurer votre système SAP pour la solution Microsoft Sentinel

Cet article explique comment préparer votre environnement SAP pour la connexion au connecteur de données SAP. La préparation diffère selon que vous utilisez l’agent de connecteur de données conteneurisé ou non. En haut de la page, sélectionnez l’option qui correspond à votre environnement.

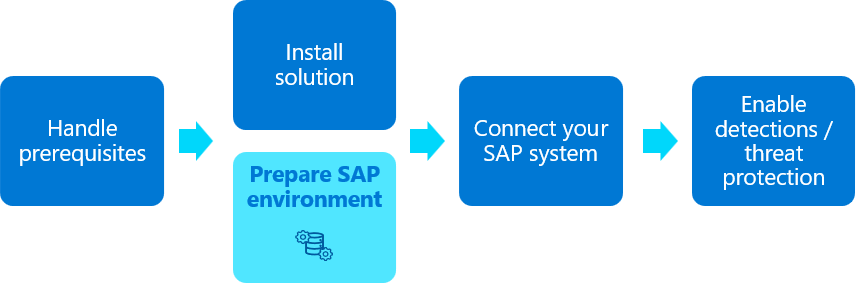

Cet article correspond à la deuxième étape du déploiement des applications Solution Microsoft Sentinel pour SAP.

Les procédures décrites dans cet article sont généralement effectuées par votre équipe SAP BASIS. Si vous utilisez la solution sans agent, vous devrez peut-être également faire appel à votre équipe de sécurité.

Important

La solution sans agent de Microsoft Sentinel est en préversion limitée et est fournie en tant que produit en version préliminaire. Elle peut donc encore faire l’objet d’importantes modifications avant sa commercialisation. Microsoft n’offre aucune garantie expresse ou implicite concernant les informations fournies ici. L’accès à la solution sans agent nécessite également une inscription et n’est disponible que pour les clients et partenaires approuvés pendant la période de préversion. Pour plus d’informations, consultez Microsoft Sentinel pour SAP devient « sans agent ».

Prérequis

- Avant de commencer, veillez à passer en revue les prérequis pour le déploiement des applications Solution Microsoft Sentinel pour SAP.

Configurer le rôle Microsoft Sentinel

Pour autoriser le connecteur de données SAP à se connecter à votre système SAP, vous devez créer pour cela un rôle de système SAP.

Pour inclure à la fois la récupération des journaux et les actions de réponse aux interruptions dues à des attaques, nous vous recommandons de créer ce rôle en chargeant les autorisations de rôle depuis le fichier /MSFTSEN/SENTINEL_RESPONDER.

Pour inclure seulement la récupération des journaux, nous vous recommandons de créer ce rôle en déployant la demande de modification SAP NPLK900271 : K900271.NPL | R900271.NPL

Déployez selon les besoins les demandes de modification sur votre système SAP, comme vous le feriez pour d’autres demandes de modification. Nous vous recommandons vivement de confier le déploiement des demandes de modification SAP à un administrateur système SAP expérimenté. Pour plus d’informations, consultez la documentation SAP.

Vous pouvez aussi charger les autorisations de rôle depuis le fichier MSFTSEN_SENTINEL_CONNECTOR, qui inclut toutes les autorisations de base pour que le connecteur de données puisse fonctionner.

Les administrateurs SAP expérimentés peuvent choisir de créer le rôle manuellement et de lui attribuer les autorisations appropriées. Dans ces situations, créez un rôle manuellement avec les autorisations appropriées requises pour les journaux que vous voulez ingérer. Pour plus d’informations, consultez Autorisations ABAP requises. Les exemples de notre documentation utilisent le nom /MSFTSEN/SENTINEL_RESPONDER.

Lors de la configuration du rôle, nous vous recommandons de :

- Générez un profil de rôle actif pour Microsoft Sentinel en exécutant la transaction PFCG.

- Utilisez

/MSFTSEN/SENTINEL_RESPONDERcomme nom de rôle.

Créez un rôle à l’aide du modèle MSFTSEN_SENTINEL_READER, qui inclut toutes les autorisations de base pour que le connecteur de données fonctionne.

Pour plus d’informations, consultez la documentation SAP sur la création de rôles.

Créer un utilisateur

Les applications Solution Microsoft Sentinel pour SAP nécessitent un compte d’utilisateur pour se connecter à votre système SAP. Lors de la création de votre utilisateur :

- Veillez à créer un utilisateur système.

- Attribuez le rôle /MSFTSEN/SENTINEL_RESPONDER à l’utilisateur que vous avez créé à l’étape précédente.

- Veillez à créer un utilisateur système.

- Attribuez le rôle MSFTSEN_SENTINEL_READER à l’utilisateur que vous avez créé à l’étape précédente.

Pour plus d’informations, consultez la documentation SAP.

Configurer l’audit SAP

La journalisation d’audit peut ne pas être activée par défaut sur certaines installations de systèmes SAP. Pour obtenir de meilleurs résultats en matière d’évaluation des performances et de l’efficacité des applications Solution Microsoft Sentinel pour SAP, activez l’audit de votre système SAP et configurez les paramètres d’audit. Si vous voulez ingérer des journaux de base de données SAP HANA, veillez à activer également l’audit pour la base de données SAP HANA.

Nous vous recommandons de configurer l’audit pour tous les messages à partir du journal d’audit, au lieu de le limiter à des journaux spécifiques. Les différences de coût d’ingestion sont généralement minimales et les données sont utiles pour les détections de Microsoft Sentinel et dans les investigations et le repérage post-compromission.

Pour plus d’informations, consultez la Communauté SAP et Collecter les journaux d’audit SAP HANA dans Microsoft Sentinel.

Configurer votre système pour utiliser SNC pour des connexions sécurisées

Par défaut, l’agent de connecteur de données SAP se connecte à un serveur SAP en utilisant une connexion RFC (Remote Function Call) et un nom d’utilisateur/mot de passe pour l’authentification.

Cependant, il peut être nécessaire d’établir la connexion sur un canal chiffré ou d’utiliser des certificats clients pour l’authentification. Dans ces situations, utilisez Smart Network Communications (SNC) de SAP pour sécuriser vos connexions de données, comme décrit dans cette section.

Dans un environnement de production, nous vous recommandons fortement de consulter les administrateurs SAP afin de créer un plan de déploiement pour la configuration de SNC. Pour plus d’informations, consultez la documentation SAP.

Lors de la configuration de SNC :

- Si le certificat client a été émis par une autorité de certification d’entreprise, transférez l’autorité de certification émettrice et les certificats d’autorité de certification racine sur le système où vous prévoyez de créer l’agent de connecteur de données.

- Si vous utilisez l’agent du connecteur de données, veillez à entrer également les valeurs appropriées et à utiliser les procédures appropriées lors de la configuration du conteneur de l’agent de connecteur de données SAP. Si vous utilisez la solution sans agent, la configuration de SNC est effectuée dans SAP Cloud Connector.

Pour plus d’informations sur SNC, consultez Prise en main de SAP SNC pour les intégrations RFC – Blog SAP.

Configurer la prise en charge de la récupération de données supplémentaire (recommandé)

Bien que cette étape soit facultative, nous vous recommandons d’activer le connecteur de données SAP pour récupérer les informations de contenu suivantes à partir de votre système SAP :

- Journaux Table de base de données et Sortie de spool

- Informations sur l’adresse IP du client à partir des journaux d’audit de sécurité

Déployez les demandes de modification appropriées à partir du dépôt GitHub Microsoft Sentinel, en fonction de votre version de SAP :

Versions de SAP Basis CR recommandée 750 et ultérieur NPLK900202 : K900202.NPL, R900202.NPL

Lors du déploiement de cette demande de modification sur les versions SAP suivantes, déployez également 2641084 – Accès en lecture standardisé aux données du journal d’audit de sécurité :

- 750 SP04 à SP12

- 751 SP00 à SP06

- 752 SP00 à SP02740 NPLK900201 : K900201.NPL, R900201.NPL Déployez selon les besoins les demandes de modification sur votre système SAP, comme vous le feriez pour d’autres demandes de modification. Nous vous recommandons vivement de confier le déploiement des demandes de modification SAP à un administrateur système SAP expérimenté. Pour plus d’informations, consultez la documentation SAP.

Pour plus d’informations, consultez la Communauté SAP et la Documentation SAP.

Pour prendre en charge SAP BASIS versions 7.31-7.5 SP12 lors de l’envoi des informations sur l’adresse IP du client à Microsoft Sentinel, activez la journalisation pour la table SAP USR41. Pour plus d’informations, consultez la documentation SAP.

Vérifier que la table PAHI est mise à jour à intervalles réguliers

La table SAP PAHI contient des données sur l’historique du système SAP, la base de données et les paramètres SAP. Dans certains cas, les applications Solution Microsoft Sentinel pour SAP ne peuvent pas surveiller la table SAP PAHI à intervalles réguliers, en raison d’une configuration manquante ou défectueuse. Il est important de mettre à jour la table PAHI et de la surveiller fréquemment, afin que les applications Solution Microsoft Sentinel pour SAP puissent alerter en cas d’actions suspectes qui peuvent se produire à tout moment de la journée. Pour plus d’informations, consultez l’article suivant :

- Note SAP 12103

- Surveillance de la configuration des paramètres de sécurité du SAP statiques (Préversion)

Si la table PAHI est mise à jour régulièrement, le travail SAP_COLLECTOR_FOR_PERFMONITOR est planifié et s’exécute toutes les heures. Si le travail SAP_COLLECTOR_FOR_PERFMONITOR n’existe pas, veillez à le configurer selon les besoins.

Pour plus d’informations, consultez : Collecteur de bases de données dans les traitements en arrière-plan et Configuration du collecteur de données.

Configurer les paramètres SAP BTP

Dans votre sous-compte SAP BTP, ajoutez des droits pour les services suivants :

- SAP Integration Suite

- SAP Process Integration Runtime

- Cloud Foundry Runtime

Créez une instance de Cloud Foundry Runtime, puis créez également un espace Cloud Foundry.

Créez une instance de SAP Integration Suite.

Attribuez le rôle SAP BTP Integration_Provisioner au compte d’utilisateur de votre sous-compte SAP BTP.

Dans SAP Integration Suite, ajoutez la fonctionnalité Cloud Integration.

Attribuez les rôles d’intégration de processus suivants à votre compte d’utilisateur :

- PI_Administrator

- PI_Integration_Developer

- PI_Business_Expert

Ces rôles ne sont disponibles qu’après l’activation de la fonctionnalité Cloud Integration.

Créez une instance de SAP Process Integration Runtime dans votre sous-compte.

Créez une clé de service pour SAP Process Integration Runtime et enregistrez le contenu JSON dans un emplacement sécurisé. Vous devez activer la fonctionnalité Cloud Integration avant de créer une clé de service pour SAP Process Integration Runtime.

Pour plus d’informations, consultez la documentation SAP.

Configurer les paramètres de SAP Cloud Connector

Installez le SAP Cloud Connector. Pour plus d’informations, consultez la documentation SAP.

Connectez-vous à l’interface du connecteur de cloud, puis ajoutez le sous-compte à l’aide des informations d’identification appropriées. Pour plus d’informations, consultez la documentation SAP.

Dans votre sous-compte du connecteur de cloud, ajoutez un nouveau mappage système au système principal pour mapper le système ABAP au protocole RFC.

Définissez les options d’équilibrage de charge et entrez les détails de votre serveur ABAP principal. Dans cette étape, copiez le nom de l’hôte virtuel dans un emplacement sécurisé en vue d’une utilisation ultérieure au cours du processus de déploiement.

Ajoutez de nouvelles ressources au mappage système pour chacun des noms de fonctions suivants :

RSAU_API_GET_LOG_DATA, pour extraire les données du journal d’audit de sécurité SAP

BAPI_USER_GET_DETAIL, pour récupérer les détails de l’utilisateur SAP

RFC_READ_TABLE, pour lire les données à partir de tables requises

Ajoutez une nouvelle destination dans SAP BTP qui pointe vers l’hôte virtuel que vous avez créé précédemment. Utilisez les détails suivants pour remplir la nouvelle destination :

Nom : entrez le nom que vous souhaitez utiliser pour la connexion Microsoft Sentinel

Type

RFCType de proxy :

On-PremiseUtilisateur : entrez le compte d’utilisateur ABAP que vous avez créé précédemment pour Microsoft Sentinel

Type d’autorisation :

CONFIGURED USERPropriétés supplémentaires :

jco.client.ashost = <virtual host name>jco.client.client = <client e.g. 001>jco.client.sysnr = <system number = 00>jco.client.lang = EN

Emplacement : obligatoire uniquement lorsque vous connectez plusieurs connecteurs de cloud au même sous-compte BTP. Pour plus d’informations, consultez la documentation SAP.

Configurer les paramètres de SAP Integration Suite

Créez les informations d’identification du client OAuth2 pour stocker les détails de connexion de l’inscription d’application Microsoft Entra ID que vous avez créée précédemment.

Lors de la création des informations d’identification, entrez les détails suivants :

Nom :

LogIngestionAPIURL du service de jetons :

https://login.microsoftonline.com/<your Microsoft Entra ID tenant ID>/oauth2/v2.0/tokenID client :

<your app registration client ID>Authentification du client : envoyer comme paramètre de corps

Étendue :

https://monitor.azure.com//.defaultType de contenu :

application/x-www-form-urlencoded

Importer et déployer le package Solution Microsoft Sentinel pour SAP

Téléchargez le package Solution Microsoft Sentinel pour SAP à l’adresse suivante : https://aka.ms/SAPAgentlessPackage.

Importez le package téléchargé dans SAP Integration Suite.

Ouvrez le package Solution Microsoft Sentinel pour SAP et accédez aux artefacts.

Sélectionnez l’artefact Envoyer les journaux de sécurité à Microsoft – Couche Application.

Sélectionnez Configurer, puis entrez les détails de votre règle de collecte de données (DCR) :

- LogsIngestionURL : URL d’ingestion du point de terminaison de collecte de données (DCE) de la règle DCR, telle qu’enregistrée précédemment.

- DCRImmutableId : ID immuable de la règle DCR, tel qu’enregistré précédemment.

Sélectionnez Déployer pour déployer le flux d’intégration en utilisant SAP Cloud Integration comme service d’exécution.