Activer les détections et la protection contre les menaces de SAP

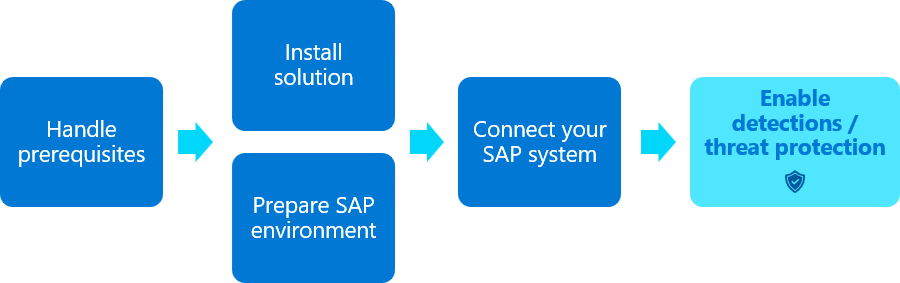

Bien que le déploiement d’une solution et d’un collecteur de données Microsoft Sentinel pour SAP vous fournisse la possibilité de monitorer les systèmes SAP à la recherche d’activités suspectes et d’identifier les menaces, des étapes de configuration supplémentaires sont requises pour vérifier que la solution est optimisée pour votre déploiement SAP. Cet article offre les meilleures pratiques pour bien démarrer le contenu de sécurité fourni avec les applications Solution Microsoft Sentinel pour SAP et il constitue la dernière étape du déploiement de l’intégration SAP.

Le contenu de cet article est pertinent pour votre équipe de sécurité.

Important

Certains composants des applications Solution Microsoft Sentinel pour SAP sont actuellement en PRÉVERSION. Les Conditions d’utilisation supplémentaires des préversions Microsoft Azure incluent des conditions légales supplémentaires qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou pas encore disponibles dans la version en disponibilité générale.

Prérequis

Avant de configurer les paramètres décrits dans cet article, vous devez avoir installé une solution SAP Microsoft Sentinel et configuré un connecteur de données.

Pour découvrir plus d’informations, consultez Déployer les applications de la Solution Microsoft Sentinel pour SAP à partir du hub de contenu et Déployer les applications de la Solution Microsoft Sentinel pour SAP.

Commencer à activer les règles analytiques

Par défaut, toutes les règles analytiques dans les applications Solution Microsoft Sentinel pour SAP sont fournies en tant que modèles de règles d’alerte. Nous vous recommandons d’adopter une approche à plusieurs phases, où vous utilisez les modèles pour créer quelques règles à la fois, ce qui permet d’ajuster chaque scénario.

Nous vous recommandons de commencer par les règles analytiques suivantes considérées comme étant les plus simples à tester :

- Modification d’un utilisateur sensible disposant de privilèges

- Utilisateur sensible connecté disposant de privilèges

- Un utilisateur sensible disposant de privilèges apporte une modification dans un autre utilisateur

- Modification du mot de passe et connexion d’utilisateurs sensibles

- Modification de la configuration du client

- Module de fonction testé

Pour découvrir plus d’informations, consultez Règles analytiques intégrées et Détection des menaces dans Microsoft Sentinel.

Configurer des watchlists

Configurez vos applications Solution Microsoft Sentinel pour SAP en fournissant des informations spécifiques au client dans les watchlists suivantes :

| Nom de la watchlist | Détails de la configuration |

|---|---|

| SAP - Systèmes | La watchlist SAP – Systèmes définit les systèmes SAP présents dans l’environnement monitoré. Pour chaque système, spécifiez : – Le SID – S’il s’agit d’un système de production ou d’un environnement dev/test. La définition de ces éléments dans votre watchlist n’affecte pas la facturation et influence uniquement votre règle analytique. Par exemple, vous voudrez peut-être utiliser un système test comme système de production pendant les tests. – Une description explicite Les données configurées sont utilisées par certaines règles analytiques qui peuvent peut-être réagir différemment si des événements pertinents apparaissent dans un système de développement ou de production. |

| SAP - Réseaux | La watchlist SAP – Réseaux présente tous les réseaux utilisés par l’organisation. Elle est principalement utilisée pour déterminer si les connexions utilisateur proviennent ou non de segments réseau connus, et si l’origine de la connexion de l’utilisateur change de façon inattendue. Il existe plusieurs approches permettent de documenter la topologie réseau. Vous pouvez définir une large plage d’adresses, comme172.16.0.0/16, et la nommer Réseau d’entreprise afin d’assurer le suivi des connexions extérieures à cette plage. Toutefois, une approche plus segmentée offre une meilleure visibilité sur les activités potentiellement atypiques. Par exemple, il est possible que vous définissiez segments suivants et les emplacements géographiques : – 192.168.10.0/23 : Europe de l’Ouest – 10.15.0.0/16 : Australie Dans de tels cas, Microsoft Sentinel peut différencier une connexion de 192.168.10.15 dans le premier segment d’une connexion de 10.15.2.1 dans le deuxième segment. Microsoft Sentinel vous alerte si ce comportement est identifié comme atypique. |

|

SAP – Modules de fonctions sensibles SAP - Tables sensibles SAP - Programmes ABAP sensibles SAP - Transactions sensibles |

Watchlists de contenu sensible identifient les actions ou données sensibles effectuées ou accessibles par les utilisateurs. Bien que plusieurs opérations, tables et autorisations bien connues soient préconfigurées dans les watchlists, nous vous recommandons de consulter l’équipe SAP BASIS pour identifier les opérations, transactions, autorisations et tables considérées comme sensibles dans votre environnement SAP et de mettre à jour les listes, le cas échéant. |

|

SAP - Profils sensibles SAP - Rôles sensibles SAP - Utilisateurs disposant de privilèges SAP – Autorisations critiques |

Les applications Solution Microsoft Sentinel pour SAP utilisent des données utilisateur collectées dans des watchlists de données utilisateur à partir de systèmes SAP pour identifier les utilisateurs, profils et rôles qui doivent être considérés comme sensibles. Bien qu’un exemple de données soit inclus dans les watchlists par défaut, nous vous recommandons de consulter l’équipe SAP BASIS pour identifier les utilisateurs, rôles et profils sensibles dans votre organisation et de mettre à jour les listes, le cas échéant. |

Au terme du déploiement initial de la solution, il est possible que le remplissage des watchlists avec les données prenne un certain temps. Si vous ouvrez une watchlist pour la modifier et découvrez qu’elle est vide, patientez quelques minutes, puis réessayez.

Pour découvrir plus d’informations, consultez Watchlist disponibles.

Utiliser un classeur pour vérifier la conformité de vos contrôles de sécurité SAP

Les applications Solution Microsoft Sentinel pour SAP incluent le classeur SAP – Contrôles d’audit de sécurité, ce qui vous aide à vérifier la conformité de vos contrôles de sécurité SAP. Le classeur fournit une vue complète des contrôles de sécurité en place et de l’état de conformité de chaque contrôle.

Pour découvrir plus d’informations, consultez Vérifier la conformité de vos contrôles de sécurité SAP avec le classeur SAP – Contrôles d’audit de sécurité (Préversion).

Étape suivante

Il existe beaucoup plus de contenu à découvrir pour SAP avec Microsoft Sentinel, notamment les fonctions, playbooks, classeurs et bien plus encore. Cet article met en évidence certains points de départ utiles et vous devez continuer à implémenter un autre contenu pour tirer le meilleur parti de votre monitoring de sécurité SAP.

Pour plus d’informations, consultez l’article suivant :

- Applications Solution Microsoft Sentinel pour SAP – Informations de référence sur les fonctions

- Applications Solution Microsoft Sentinel pour SAP – Informations de référence sur le contenu de sécurité.

Contenu connexe

Pour plus d’informations, consultez l’article suivant :