Configurer des points de terminaison de flux de données MQTT

Important

Cette page inclut des instructions pour la gestion des composants Azure IoT Operations à l’aide des manifestes de déploiement Kubernetes, qui sont en version préliminaire. Cette fonctionnalité est fournie avec plusieurs limitations et ne doit pas être utilisée pour les charges de travail de production.

Pour connaître les conditions juridiques qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou plus généralement non encore en disponibilité générale, consultez l’Avenant aux conditions d’utilisation des préversions de Microsoft Azure.

Les points de terminaison de flux de données MQTT sont utilisés pour les sources et destinations MQTT. Vous pouvez configurer les paramètres du point de terminaison, le protocole TLS (Transport Layer Security), l’authentification et d’autres paramètres.

Prérequis

- Une instance d’Opérations Azure IoT

Agent MQTT local Opérations Azure IoT

Opérations Azure IoT fournit un agent MQTT local intégré que vous pouvez utiliser avec des flux de données. Vous pouvez utiliser l’agent MQTT comme source pour recevoir des messages d’autres systèmes ou comme destination pour envoyer des messages à d’autres systèmes.

Point de terminaison par défaut.

Quand vous déployez Opérations Azure IoT, un point de terminaison de flux de données d’Agent MQTT nommé « default » est créé avec les paramètres par défaut. Vous pouvez utiliser ce point de terminaison comme source ou destination pour les flux de données.

Important

Vous devez utiliser le point de terminaison par défaut (ou un point de terminaison avec les mêmes paramètres) dans chaque flux de données. Il peut s’agir de la source, de la destination ou des deux. Pour plus d’informations, consultez Dataflows doit utiliser le point de terminaison de l’Agent MQTT local.

Le point de terminaison par défaut utilise les paramètres suivants :

- Hôte :

aio-broker:18883via l’écouteur de l’Agent MQTT par défaut - Authentification : jeton de compte de service (SAT) via la ressource BrokerAuthentication par défaut

- TLS : activé

- Certificat d’autorité de certification de confiance : certificat d’autorité de certification par défaut

azure-iot-operations-aio-ca-trust-bundleémanant de l’AC racine par défaut

Attention

Ne supprimez pas le point de terminaison par défaut. Si vous supprimez le point de terminaison par défaut, vous devez le recréer avec les mêmes paramètres.

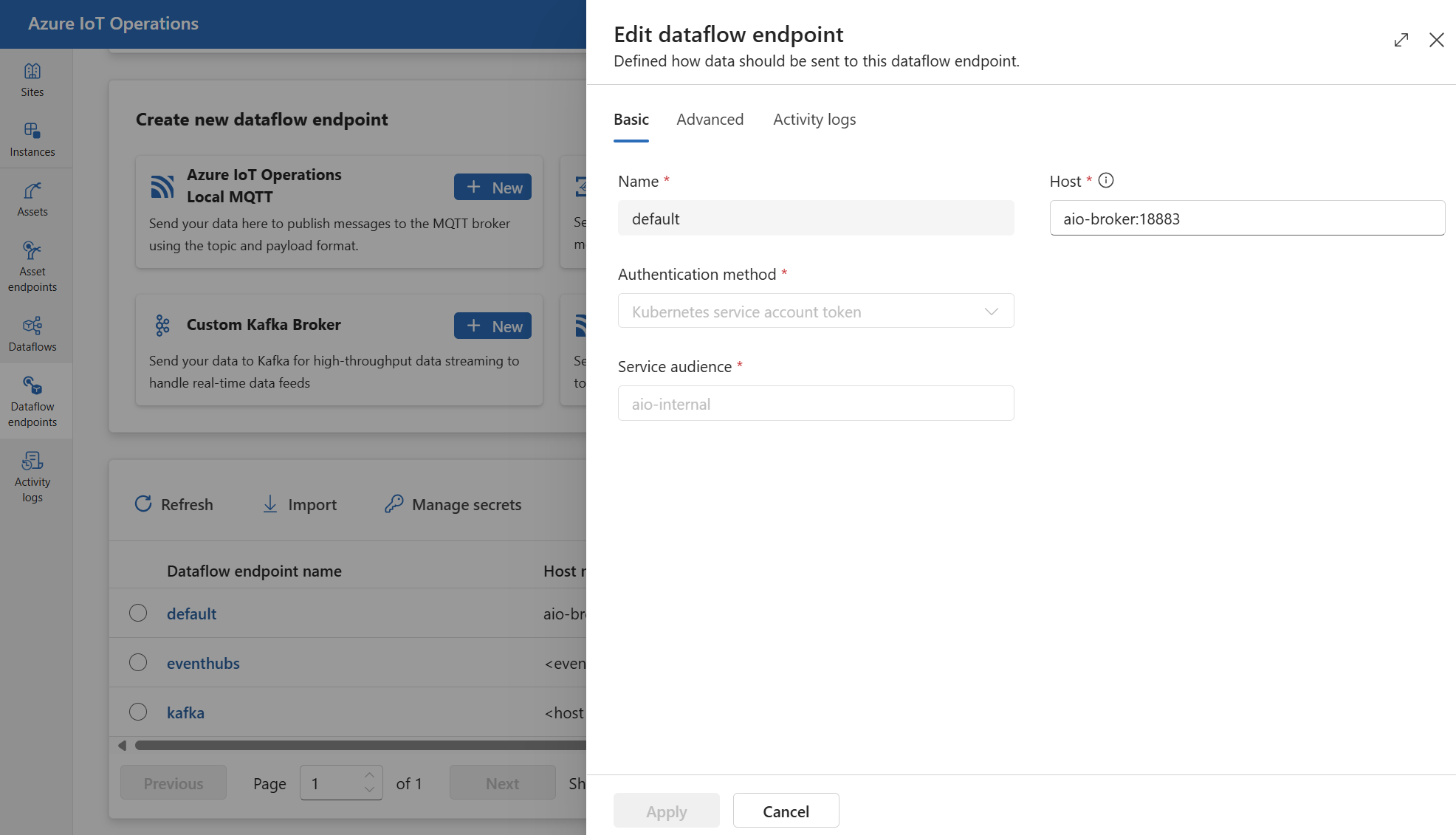

Pour voir ou modifier les paramètres du point de terminaison d’Agent MQTT par défaut :

Dans l’expérience des opérations, sélectionnez Points de terminaison de flux de données.

Sélectionnez le point de terminaison par défaut pour voir ou modifier les paramètres.

Créer un point de terminaison

Vous pouvez également créer des points de terminaison d’Agent MQTT locaux avec des paramètres personnalisés. Par exemple, vous pouvez créer un point de terminaison d’Agent MQTT à l’aide d’un port, d’une authentification ou des paramètres d’autorisation. Toutefois, vous devez toujours utiliser le point de terminaison par défaut comme source ou destination dans chaque flux de données, même si vous créez de nouveaux points de terminaison.

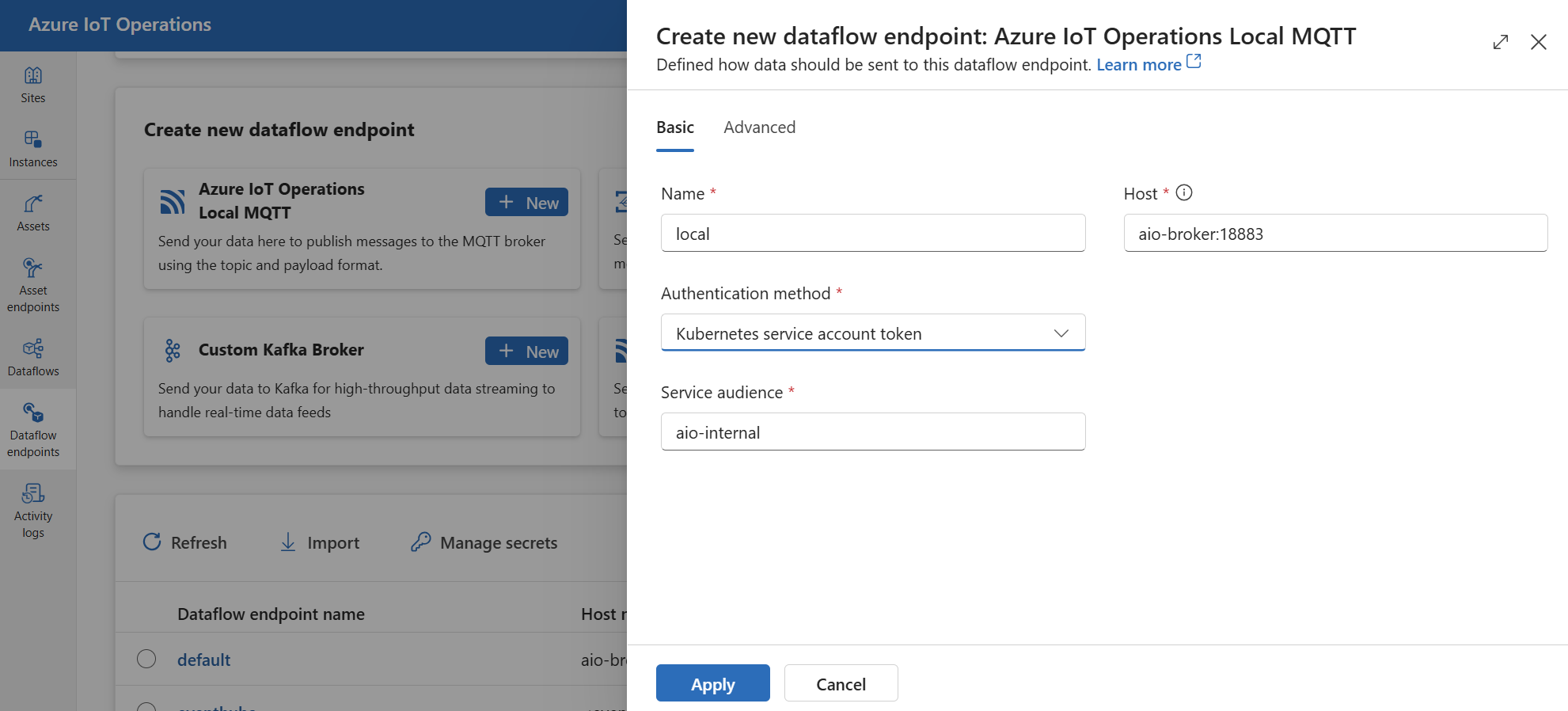

Dans l’expérience des opérations, sélectionnez Points de terminaison de flux de données.

Sous Créer un point de terminaison de flux de données, sélectionnez MQTT Local Opérations Azure IoT>Nouveau.

Entrez les paramètres suivants pour le point de terminaison :

Setting Description Nom Nom du point de terminaison de flux de données. Hôte Nom d’hôte et port de l’Agent MQTT. Utilisez le format <hostname>:<port>Méthode d'authentification Méthode utilisée pour l’authentification. Choisissez Jeton de compte de service ou Certificat X.509 Audience du service Audience pour le jeton de compte de service. Obligatoire si vous utilisez le jeton de compte de service. Certificat client X509 Certificat client X.509 utilisé pour l’authentification. Obligatoire si vous utilisez un certificat X509. Clé client X509 Clé privée correspondant au certificat client X.509. Obligatoire si vous utilisez un certificat X509. Certificats intermédiaires X509 Certificats intermédiaires pour la chaîne de certificats client X.509. Obligatoire si vous utilisez un certificat X509.

Azure Event Grid

Azure Event Grid fournit un Agent MQTT complètement managé qui fonctionne avec les flux de données Opérations Azure IoT. Pour configurer un point de terminaison d’Agent MQTT Azure Event Grid, nous vous recommandons d’utiliser l’identité managée pour l’authentification.

Configurer l’espace de noms Event Grid

Si vous ne l’avez pas déjà fait, créez d’abord l’espace de noms Event Grid.

Activer MQTT

Une fois que vous disposez d’un espace de noms Event Grid, accédez à Configuration, puis vérifiez les points suivants :

- Activer MQTT : cochez la case.

- Nombre maximal de sessions clientes par nom d’authentification : définissez sur 3 ou plus.

L’option relative au nombre maximal de sessions clientes est importante pour permettre aux flux de données d’effectuer un scale-up et de continuer à se connecter. Pour en savoir plus, consultez Prise en charge de sessions MQTT multiples par Event Grid.

Créer un espace de rubrique

Pour que les flux de données puissent envoyer ou recevoir des messages au MQTT broker d’Event Grid, vous devez créer au moins un espace de rubrique dans l’espace de noms Event Grid. Vous pouvez créer un espace de rubrique dans l’espace de noms Event Grid en sélectionnant Espaces de rubriques>Nouvel espace de rubrique.

Pour bien démarrer et effectuer des tests rapidement, vous pouvez créer un espace de rubrique en utilisant le caractère générique # en tant que modèle de rubrique.

Attribuer une autorisation à une identité managée

Pour configurer un point de terminaison de flux de données pour l’Agent MQTT Event Grid, nous recommandons d’utiliser une identité managée affectée par le système ou l’utilisateur. Cette approche sécurisée élimine la gestion manuelle des informations d’identification.

Une fois l’espace de rubrique créé, vous devez attribuer un rôle à l’identité managée Azure IoT Operations qui accorde l’autorisation d’envoyer ou de recevoir des messages à l’Agent MQTT Event Grid.

Si vous utilisez l’identité managée affectée par le système, accédez à votre instance d’Opérations Azure IoT dans le Portail Azure, puis sélectionnez Vue d’ensemble. Copiez le nom de l’extension mentionné après Extension Arc Opérations Azure IoT. Par exemple, azure-iot-operations-xxxx7. Vous trouverez votre identité managée affectée par le système en utilisant le même nom que l’extension Arc d’Opérations Azure IoT.

Accédez ensuite à l’espace de noms Event Grid >Contrôle d’accès (IAM)>Ajouter une attribution de rôle.

- Dans l’onglet Rôle, sélectionnez un rôle approprié, comme

EventGrid TopicSpaces PublisherouEventGrid TopicSpaces Subscriber. Cela permet d’octroyer à l’identité managée les autorisations nécessaires afin d’envoyer ou de recevoir des messages pour tous les espaces de rubriques de l’espace de noms. Pour plus d’informations, consultez Authentification JWT de Microsoft Entra et autorisation RBAC Azure pour publier ou s’abonner aux messages MQTT. - Sélectionnez l’onglet Membres :

- Si vous utilisez l’identité managée affectée par le système, pour Attribuer l’accès à, sélectionnez l’option Utilisateur, groupe ou principal de service, puis cliquez sur + Sélectionner des membres et recherchez le nom de l’extension Arc d’Opérations Azure IoT.

- Si vous utilisez l’identité managée affectée par l’utilisateur, pour Attribuer l’accès à, sélectionnez l’option Identité managée, puis cliquez sur + Sélectionner des membres et recherchez votre identité managée affectée par l’utilisateur configurée pour les connexions cloud.

Vous pouvez également attribuer le rôle au niveau de l’espace de rubrique. Accédez à l’espace de rubrique >Contrôle d’accès (IAM)>Ajouter une attribution de rôle. Attribuez l’identité managée avec un rôle approprié, comme EventGrid TopicSpaces Publisher ou EventGrid TopicSpaces Subscriber. Cela permet d’octroyer à l’identité managée les autorisations nécessaires afin d’envoyer ou de recevoir des messages pour l’espace de rubrique spécifique.

Créer un point d’arrivée de flux de données pour l’Agent MQTT Event Grid

Une fois l’espace de noms Event Grid configuré, vous pouvez créer un point de terminaison de flux de données pour le MQTT broker d’Event Grid.

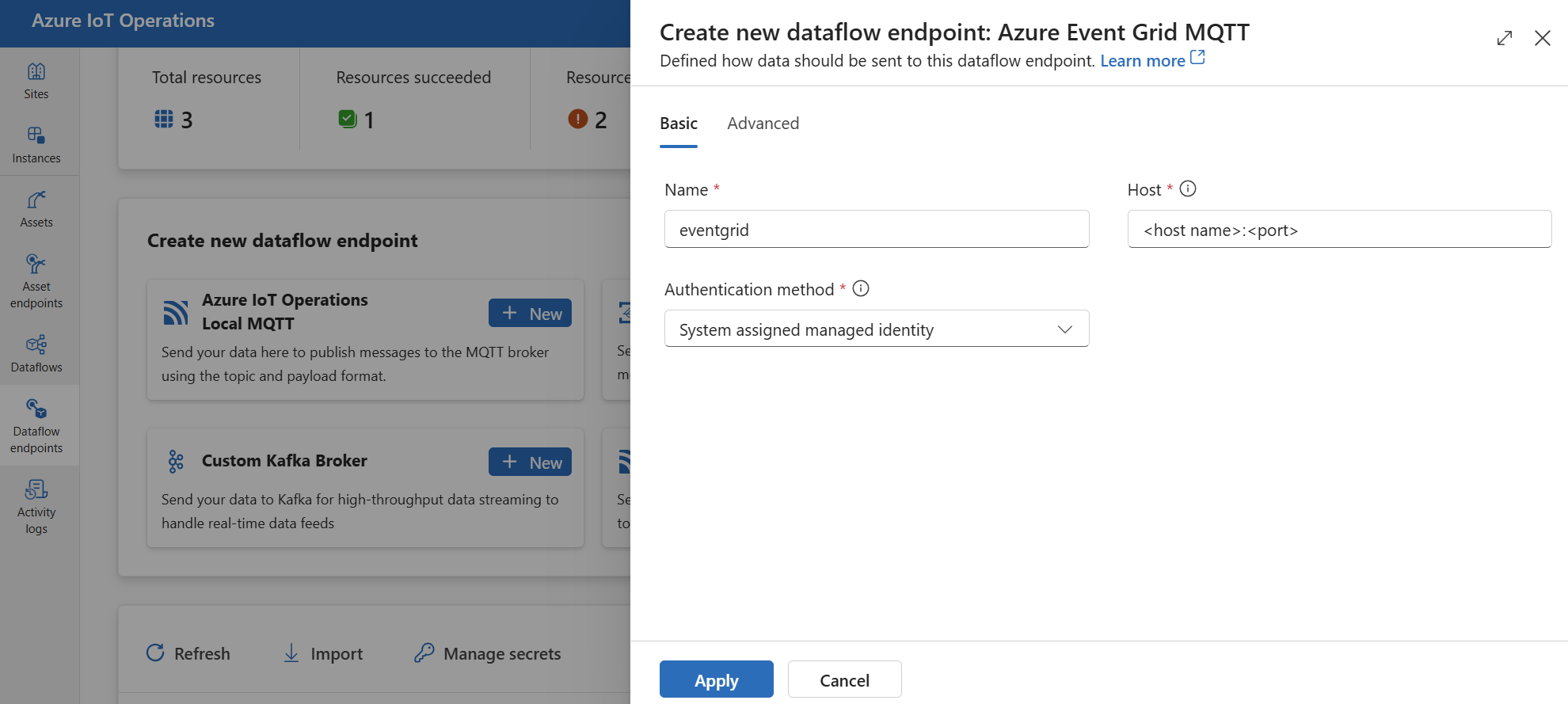

Dans l’expérience des opérations, sélectionnez l’onglet Points de terminaison de flux de données.

Sous Créer un point de terminaison de flux de données, sélectionnez Azure Event Grid MQTT>Nouveau.

Entrez les paramètres suivants pour le point de terminaison :

Setting Description Nom Nom du point de terminaison de flux de données. Hôte Nom d’hôte et port du MQTT broker d’Event Grid. Utilisez le format <NAMESPACE>.<REGION>-1.ts.eventgrid.azure.net:8883Méthode d'authentification Méthode utilisée pour l’authentification. Nous recommandons de choisir Identité managée affectée par le système ou Identité managée affectée par l’utilisateur. Sélectionnez Appliquer pour approvisionner le point de terminaison.

Une fois le point de terminaison créé, vous pouvez l’utiliser dans un flux de données pour vous connecter à l’Agent MQTT Event Grid en tant que source ou destination. Les rubriques MQTT sont configurées dans le flux de données.

Utiliser l’authentification par certificat X.509 avec Event Grid

Lorsque vous utilisez l’authentification X.509 avec un Agent MQTT Event Grid, accédez à l’espace de noms Event Grid >Configuration et vérifiez les paramètres suivants :

- Activer MQTT : cochez la case.

- Activer d’autres sources de nom d’authentification client : cochez la case.

- Nom de l’objet du certificat : sélectionnez cette option dans la liste déroulante.

- Nombre maximal de sessions clientes par nom d’authentification : définissez sur 3 ou plus.

Les options alternatives d’authentification client et du nombre maximum de sessions clientes permettent aux flux de données d’utiliser le nom de l’objet du certificat du client pour l’authentification au lieu de MQTT CONNECT Username. Cette fonctionnalité est importante pour que les flux de données puissent générer plusieurs instances et être toujours en mesure de se connecter. Pour plus d’informations, consultez Authentification par certificat client MQTT Event Grid et Prise en charge multisession.

Suivez ensuite les étapes décrites dans Certificat X.509 pour configurer le point de terminaison avec les paramètres de certificat X.509.

Limitation relative aux abonnements partagés pour Event Grid

L’agent MQTT d’Azure Event Grid ne prend pas en charge les abonnements partagés, ce qui signifie que vous ne pouvez pas affecter instanceCount à une valeur supérieure à 1 dans le profil de flux de données si Event Grid est utilisé en tant que source (où le flux de données s’abonne aux messages) pour un flux de données. Dans ce cas, si vous affectez à instanceCount une valeur supérieure à 1, le flux de données ne démarre pas.

MQTT brokers personnalisés

Pour les autres répartiteurs MQTT, vous pouvez configurer le point de terminaison, TLS, l’authentification et d’autres paramètres en fonction des besoins.

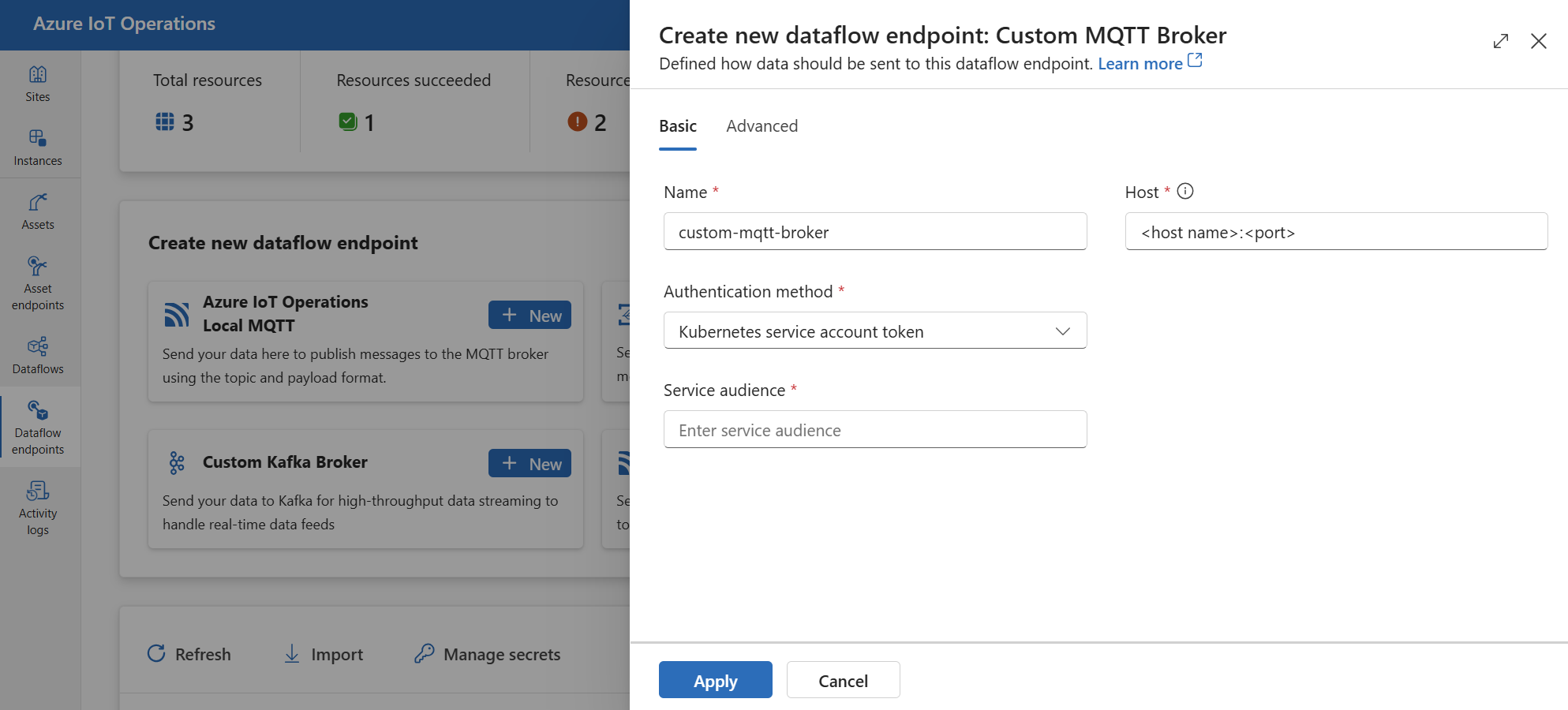

Dans l’expérience des opérations, sélectionnez l’onglet Points de terminaison de flux de données.

Sous Créer un point de terminaison de flux de données, sélectionnez Agent MQTT personnalisé>Nouveau.

Entrez les paramètres suivants pour le point de terminaison :

Setting Description Nom Nom du point de terminaison de flux de données. Hôte Nom d’hôte du point de terminaison de l’Agent MQTT au format <hostname>.<port>.Méthode d'authentification Méthode utilisée pour l’authentification. Choisissez Jeton de compte de service ou Certificat X509. Audience du service Audience pour le jeton de compte de service. Obligatoire si vous utilisez le jeton de compte de service. Certificat client X509 Certificat client X.509 utilisé pour l’authentification. Obligatoire si vous utilisez un certificat X509. Clé client X509 Clé privée correspondant au certificat client X.509. Obligatoire si vous utilisez un certificat X509. Certificats intermédiaires X509 Certificats intermédiaires pour la chaîne de certificats client X.509. Obligatoire si vous utilisez un certificat X509. Sélectionnez Appliquer pour approvisionner le point de terminaison.

Pour personnaliser les paramètres de point de terminaison MQTT, consultez les sections suivantes pour plus d’informations.

Méthodes d'authentification disponibles

Les méthodes d’authentification suivantes sont disponibles pour les points de terminaison de flux de données de l’Agent MQTT.

Identité managée affectée par le système

Avant de configurer le point de terminaison de flux de données, attribuez un rôle à l’identité managée d’Opérations Azure IoT qui accorde l’autorisation de se connecter à l’Agent MQTT :

- Dans le Portail Azure, accédez à votre instance d’Opérations Azure IoT, puis sélectionnez Vue d’ensemble.

- Copiez le nom de l’extension mentionné après Extension Arc Opérations Azure IoT. Par exemple, azure-iot-operations-xxxx7.

- Accédez à la ressource cloud dont vous avez besoin pour accorder des autorisations. Accédez ensuite à l’espace de noms Event Grid >Contrôle d’accès (IAM) > Ajouter une attribution de rôle.

- Dans l’onglet Rôle, sélectionnez un rôle approprié.

- Sous l’onglet Membres, pour Attribuer l’accès à, sélectionnez l’option Utilisateur, groupe ou principal de service, puis cliquez sur + Sélectionner des membres et recherchez l’identité managée d’Opérations Azure IoT. Par exemple, azure-iot-operations-xxxx7.

Ensuite, configurez le point de terminaison de flux de données avec les paramètres d’identité managée affectée par le système.

Dans la page des paramètres du point de terminaison de flux de données de l’expérience des opérations, sélectionnez l’onglet Informations de base, puis choisissez Méthode d’authentification>Identité managée affectée par le système.

Dans la plupart des cas, quand vous utilisez Event Grid, vous pouvez laisser les paramètres vides comme illustré. Cela définit l’audience commune Event Grid https://eventgrid.azure.net comme audience d’identité managée. Si vous devez définir une audience différente, vous pouvez la spécifier dans les paramètres.

Non pris en charge.

Identité managée affectée par l’utilisateur

Pour utiliser l’identité gérée attribuée par l’utilisateur pour l’authentification, vous devez d’abord déployer Azure IoT Operations avec les paramètres sécurisés activés. Vous devez ensuite configurer une identité gérée attribuée par l’utilisateur pour les connexions cloud. Pour en savoir plus, consultez Activer les paramètres sécurisés dans un déploiement d’Opérations Azure IoT.

Avant de configurer le point de terminaison de flux de données, attribuez un rôle à l’identité managée affectée par l’utilisateur qui accorde l’autorisation de se connecter à l’Agent MQTT :

- Dans le portail Azure, accédez à la ressource cloud dont vous avez besoin pour accorder des autorisations. Par exemple, accédez à l’espace de noms Event Grid >Access Control (IAM)>Ajouter une attribution de rôle.

- Dans l’onglet Rôle, sélectionnez un rôle approprié.

- Dans l’onglet Membres, pour Attribuer l’accès à, sélectionnez l’option Identité managée, puis cliquez sur + Sélectionner des membres et recherchez votre identité managée affectée par l’utilisateur.

Ensuite, configurez le point de terminaison de flux de données avec les paramètres d’identité managée affectée par l’utilisateur.

Dans la page des paramètres du point de terminaison de flux de données de l’expérience des opérations, sélectionnez l’onglet Informations de base, puis choisissez Méthode d’authentification>Identité managée affectée par l’utilisateur.

Ici, l’étendue est facultative et la valeur par défaut est https://eventgrid.azure.net/.default, qui fonctionne pour tous les espaces de noms Azure Event Grid. Si vous devez définir une étendue différente, vous pouvez la spécifier dans les paramètres via Bicep ou Kubernetes.

Jetons de compte de service (SAT) Kubernetes

Pour utiliser le jeton de compte de service Kubernetes (SAT) pour l’authentification, vous n’avez pas besoin de créer de secret. Le jeton SAT est utilisé pour s’authentifier auprès du MQTT broker en établissant une correspondance avec l’audience.

Dans la page des paramètres du point de terminaison de flux de données de l’expérience des opérations, sélectionnez l’onglet Informations de base, puis choisissez Méthode d’authentification>Jeton de compte de service.

Entrez l’audience du service.

Certificat X.509

De nombreux répartiteurs MQTT comme Event Grid prennent en charge l’authentification X.509. Les flux de données peuvent présenter un certificat X.509 client et négocier la communication TLS.

Le certificat et la clé privée doivent être au format PEM et non protégés par un mot de passe.

Conseil

Le format PEM est un format couramment utilisé pour les certificats et les clés. Les certificats et les clés au format PEM sont des fichiers ASCII encodés en base64 avec des en-têtes similaires à -----BEGIN CERTIFICATE----- et -----BEGIN EC PRIVATE KEY----.

Si vous utilisez un certificat dans un autre format, vous pouvez le convertir au format PEM avec OpenSSL. Pour plus d’informations, consultez Convertir un certificat au format approprié.

Avant de configurer le point de terminaison de flux de données, créez un secret avec le certificat et la clé privée.

Si vous utilisez le portail Opérations, le secret est automatiquement mis en forme et synchronisé avec le cluster Kubernetes.

Si vous utilisez Bicep ou Kubernetes, créez manuellement le secret avec le certificat et la clé privée dans le même espace de noms que le point de terminaison de flux de données MQTT.

kubectl create secret generic <X509_SECRET_NAME> -n azure-iot-operations --from-file=client_cert.pem=<CLIENT_CERT_FILE>.pem --from-file=client_key.pem=<PRIVATE_KEY_FILE>.pem --from-file=client_intermediate_certs.pem=<INTERMEDIATE_CERT_FILE>.pemDans ce cas, le secret doit utiliser

client_cert.pemetclient_key.pemcomme noms de clés pour le certificat et la clé privée. Le secret peut aussi utiliserclient_intermediate_certs.pemcomme nom de clé pour les certificats intermédiaires.

Important

Pour utiliser le portail d’expérience des opérations afin de gérer les secrets, vous devez avoir activé Opérations Azure IoT en utilisant les paramètres sécurisés. Pour cela, configurez un coffre Azure Key Vault et activez les identités de charge de travail. Pour en savoir plus, consultez Activer les paramètres sécurisés dans un déploiement d’Opérations Azure IoT.

Important

Actuellement, le portail d’expérience Opérations rencontre un problème connu : la création d’un secret X.509 génère un secret dont les données sont mal encodées. Pour en savoir plus et connaître la solution de contournement, consultez Problèmes connus.

Dans la page des paramètres du point de terminaison de flux de données de l’expérience des opérations, sélectionnez l’onglet Informations de base, puis choisissez Méthode d’authentification>Certificat X.509.

Dans ce cas, sous Nom de secret synchronisé, saisissez un nom pour le secret. Ce nom est utilisé pour référencer le secret dans les paramètres du point de terminaison de flux de données. Il correspond au nom du secret tel qu’il est enregistré dans le cluster Kubernetes.

Ensuite, sous Certificat client X509, Clé client X509 et Certificats intermédiaires X509, sélectionnez Ajouter une référence pour ajouter le certificat, la clé privée et les certificats intermédiaires. Dans la page suivante, sélectionnez le secret dans Azure Key Vault en utilisant Ajouter depuis Azure Key Vault ou Créer un secret.

Si vous sélectionnez Créer, entrez les paramètres suivants :

| Setting | Description |

|---|---|

| Nom du secret | Le nom du secret dans Azure Key Vault. Choisissez un nom facile à mémoriser pour pouvoir le sélectionner ultérieurement dans la liste. |

| Valeur secrète | Certificat, clé privée ou certificats intermédiaires au format PEM. |

| Définir une date d’activation | Si cette option est activée, date à laquelle le secret devient actif. |

| Définir la date d’expiration | Si cette option est activée, date à laquelle le secret expire. |

Pour en savoir plus sur les secrets, consultez Créer et gérer des secrets dans Azure IoT Operations.

Anonyme

Pour utiliser l’authentification anonyme, définissez la méthode d’authentification sur Anonymous.

Dans la page des paramètres du point de terminaison de flux de données de l’expérience Opérations, sélectionnez l’onglet Informations de base, puis choisissez Méthode d’authentification>Aucune.

Paramètres avancés

Vous pouvez définir des paramètres avancés pour le point de terminaison de flux de données de l’Agent MQTT, tels que TLS, le certificat d’autorité de certification approuvé, les paramètres de messagerie MQTT et CloudEvents. Vous pouvez définir ces paramètres sous l’onglet de portail Avancé du point de terminaison de flux de données, dans la ressource personnalisée du point de terminaison de flux de données.

Dans l’expérience des opérations, sélectionnez l’onglet Avancé pour le point de terminaison de flux de données.

Paramètres TLS

Mode TLS

Pour activer ou désactiver le protocole TLS pour le point de terminaison MQTT, actualisez le paramètre mode dans les paramètres TLS.

Dans la page des paramètres du point de terminaison de flux de données de l’expérience des opérations, sélectionnez l’onglet Avancé, puis cochez la case en regard de Mode TLS activé.

Le mode TLS peut être défini sur Enabled ou Disabled. Si le mode est défini sur Enabled, le flux de données utilise une connexion sécurisée à l’Agent MQTT. Si le mode est défini sur Disabled, le flux de données utilise une connexion non sécurisée à l’Agent MQTT.

Certificat d’autorité de certification approuvé

Configurez le certificat d’autorité de certification de confiance pour le point de terminaison MQTT afin d’établir une connexion sécurisée à l’Agent MQTT. Ce paramètre est important si l’Agent MQTT utilise un certificat auto-signé, ou un certificat signé par une autorité de certification personnalisée qui n’est pas une autorité de certification de confiance par défaut.

Dans la page des paramètres du point de terminaison de flux de données d’expérience des opérations, sélectionnez l’onglet Avancé, puis utilisez le champ Mappage de configuration de certificat d’autorité de certification de confiance pour spécifier le ConfigMap contenant le certificat d’autorité de certification de confiance.

Ce ConfigMap doit contenir le certificat d’autorité de certification au format PEM. ConfigMap doit se trouver dans le même espace de noms que la ressource de flux de données MQTT. Par exemple :

kubectl create configmap client-ca-configmap --from-file root_ca.crt -n azure-iot-operations

Conseil

Quand vous vous connectez au MQTT broker Event Grid, le certificat d’autorité de certification n’est pas requis, car le service Event Hubs utilise un certificat signé par une autorité de certification publique qui est approuvée par défaut.

Préfixe d’ID client

Vous pouvez définir un préfixe d’ID client pour le client MQTT. L’ID client est généré en ajoutant le nom de l’instance de flux de données au préfixe.

Attention

La plupart des applications ne doivent pas modifier le préfixe d’ID client. Ne modifiez pas cela après un déploiement initial d’Opérations IoT. La modification du préfixe d’ID client après le déploiement peut entraîner une perte de données.

Dans la page des paramètres du point de terminaison de flux de données d’expérience des opérations, sélectionnez l’onglet Avancé, puis utilisez le champ Préfixe d’ID client pour spécifier le préfixe.

Qualité de service (QoS)

Vous pouvez définir le niveau de qualité de service (QoS) pour les messages MQTT sur 1 ou 0. La valeur par défaut est 1.

Dans la page des paramètres du point de terminaison de flux de données d’expérience des opérations, sélectionnez l’onglet Avancé, puis utilisez le champ Qualité de service (QoS) pour spécifier le niveau de QoS.

Conserver

Utilisez le paramètre retain pour spécifier si le flux de données doit laisser l’indicateur de conservation sur les messages MQTT. Par défaut, il s’agit de Keep.

Définir ce champ sur Keep est utile pour s’assurer que le broker distant conserve les mêmes messages que le broker local, ce qui peut être important pour les scénarios d’espace de noms unifié.

Si la valeur est Never, l’indicateur de conservation est supprimé des messages MQTT. Cela peut être utile lorsque vous ne souhaitez pas que l’Agent distant conserve les messages, ou si l’Agent distant ne prend pas en charge la conservation.

Pour configurer les paramètres de conservation :

Dans la page des paramètres du point de terminaison de flux de données d’expérience des opérations, sélectionnez l’onglet Avancé, puis utilisez le champ Conserver pour spécifier le paramètre de conservation.

Le paramètre retain prend effet uniquement si le flux de données utilise le point de terminaison MQTT comme source et destination. Par exemple, dans un scénario de pont MQTT.

Important

Le broker MQTT d’Azure Event Grid ne prend actuellement pas en charge l’indicateur de rétention. Cela signifie que si vous définissez l’indicateur de rétention sur Keep pour un point de terminaison du broker MQTT d’Event Grid et qu’il est utilisé comme destination, les messages sont rejetés. Pour éviter cela, définissez l’indicateur de rétention sur Never lorsque vous utilisez le broker MQTT d’Event Grid comme destination.

Expiration de session

Vous pouvez définir l’intervalle d’expiration de session pour le client MQTT du flux de données. L’intervalle d’expiration de session est la durée maximale pendant laquelle une session MQTT est conservée si le client de flux de données se déconnecte. La valeur par défaut est 600 secondes. Pour configurer l’intervalle d’expiration de session :

Dans la page des paramètres du point de terminaison de flux de données d’expérience des opérations, sélectionnez l’onglet Avancé, puis utilisez le champ Expiration de session pour spécifier l’intervalle d’expiration de la session.

Protocole MQTT ou WebSockets

Par défaut, WebSockets n’est pas activé. Pour utiliser MQTT sur WebSockets, affectez la valeur WebSockets au champ protocol.

Dans la page des paramètres du point de terminaison de flux de données d’expérience des opérations, sélectionnez l’onglet Avancé, puis utilisez le champ Protocole pour spécifier le protocole.

Nombre maximal de messages à la volée

Vous pouvez définir le nombre maximal de messages à la volée que peut avoir le client MQTT du flux de données. La valeur par défaut est 100.

Dans la page des paramètres du point de terminaison de flux de données d’expérience des opérations, sélectionnez l’onglet Avancé, puis utilisez le champ Nombre maximal de messages à la volée pour spécifier le nombre maximal de messages à la volée.

Pour l’abonnement lorsque le point de terminaison MQTT est utilisé comme source, il s’agit du maximum en réception. Pour la publication lorsque le point de terminaison MQTT est utilisé comme destination, il s’agit du nombre maximal de messages à envoyer avant d’attendre un accusé de réception.

Keep alive

Vous pouvez définir l’intervalle de persistance de connexion pour le client MQTT du flux de données. L’intervalle de persistance de connexion est la durée maximale pendant laquelle le client de flux de données peut être inactif avant l’envoi d’un message PINGREQ à l’Agent. La valeur par défaut est de 60 secondes.

Dans la page des paramètres du point de terminaison de flux de données d’expérience des opérations, sélectionnez l’onglet Avancé, puis utilisez le champ Keep Alive pour spécifier l’intervalle de persistance de connexion (Keep Alive).

CloudEvents

Les CloudEvents sont un moyen de décrire les données d’événements de manière courante. Les paramètres CloudEvents sont utilisés pour envoyer ou recevoir des messages au format CloudEvents. Vous pouvez utiliser CloudEvents pour les architectures pilotées par les événements dans lesquelles différents services doivent communiquer les uns avec les autres dans des fournisseurs de cloud identiques ou différents.

Les options cloudEventAttributes sont Propagate ou CreateOrRemap. Pour configurer les paramètres CloudEvents :

Dans la page des paramètres du point de terminaison de flux de données d’expérience des opérations, sélectionnez l’onglet Avancé, puis utilisez le champ Attributs d’événement cloud pour spécifier le paramètre CloudEvents.

Les sections suivantes fournissent plus d’informations sur les paramètres CloudEvents.

Paramètre Propagate

Les propriétés CloudEvent sont transmises pour les messages qui contiennent les propriétés requises. Si le message ne contient pas les propriétés requises, il est transmis comme tel.

| Nom | Requis | Exemple de valeur | Valeur de sortie |

|---|---|---|---|

specversion |

Oui | 1.0 |

Transmise telle quelle |

type |

Oui | ms.aio.telemetry |

Transmise telle quelle |

source |

Oui | aio://mycluster/myoven |

Transmise telle quelle |

id |

Oui | A234-1234-1234 |

Transmise telle quelle |

subject |

Non | aio/myoven/telemetry/temperature |

Transmise telle quelle |

time |

Non | 2018-04-05T17:31:00Z |

Transmise telle quelle. N’est pas ré-horodatée. |

datacontenttype |

Non | application/json |

Remplacée par le type de contenu de données de sortie après la phase de transformation facultative. |

dataschema |

Non | sr://fabrikam-schemas/123123123234234234234234#1.0.0 |

Si un schéma de transformation de données de sortie est donné dans la configuration de la transformation, dataschema est remplacé par le schéma de sortie. |

Paramètre CreateOrRemap

Les propriétés CloudEvent sont transmises pour les messages qui contiennent les propriétés requises. Si le message ne contient pas les propriétés requises, les propriétés sont générées.

| Nom | Requis | Valeur générée si elle est manquante |

|---|---|---|

specversion |

Oui | 1.0 |

type |

Oui | ms.aio-dataflow.telemetry |

source |

Oui | aio://<target-name> |

id |

Oui | UUID généré dans le client cible |

subject |

Non | Rubrique de sortie où le message est envoyé |

time |

Non | Générée en tant que RFC 3339 dans le client cible |

datacontenttype |

Non | Remplacée par le type de contenu de données de sortie après la phase de transformation facultative |

dataschema |

Non | Schéma défini dans le registre de schémas |

Étapes suivantes

Si vous souhaitez découvrir plus d’informations sur les flux de données, consultez Créer un flux de données.