Utilisez Azure Front Door avec les objets blob de stockage Azure

Azure Front Door améliore la diffusion de contenu statique à partir des blobs de stockage Azure, offrant une architecture sécurisée et évolutive. Cette configuration est idéale pour divers cas d'utilisation, tels que l'hébergement de sites Web et la livraison de fichiers.

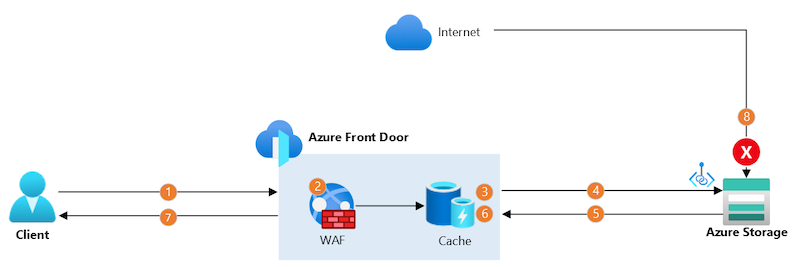

Architecture

Dans cette architecture de référence, un compte de stockage et un profil Azure Front Door avec une seule origine sont déployés.

Dataflow

Les données circulent dans le scénario comme suit :

- Le client établit une connexion sécurisée à Azure Front Door à l’aide d’un nom de domaine personnalisé et d’un certificat TLS fourni par Front Door. La connexion se termine à un point de présence (PoP) Front Door à proximité.

- Le pare-feu d’application Web (WAF) Azure Front Door analyse la requête. Si le WAF détermine que la requête est trop risquée, il bloque la requête et renvoie une réponse d'erreur HTTP 403.

- Si le cache du PoP Front Door contient une réponse valide, Front Door renvoie la réponse immédiatement.

- Dans le cas contraire, le PoP envoie la requête au compte de stockage d’origine à l’aide du réseau principal de Microsoft, à l’aide d’une connexion TCP distincte et de longue durée. Dans ce scénario, Private Link se connecte en toute sécurité au compte de stockage.

- Le compte de stockage envoie une réponse au point de présence Front Door.

- Le PoP stocke la réponse dans son cache pour les demandes futures.

- Le point de présence retourne la réponse au client.

- Toutes les demandes directes adressées au compte de stockage via Internet sont bloquées par le pare-feu de stockage Azure.

Composants

- Stockage Azure : Stocke le contenu statique dans des blobs.

- Porte d'entrée Azure : Reçoit les connexions entrantes des clients, les analyse avec le WAF, transmet en toute sécurité les requêtes au compte de stockage et met en cache les réponses.

Autres solutions

Si vous stockez des fichiers statiques auprès d'un autre fournisseur de stockage cloud ou sur votre propre infrastructure, ce scénario s'applique toujours en grande partie. Cependant, vous devez vous assurer que le trafic entrant vers votre serveur d'origine est vérifié comme provenant de Front Door. Si votre fournisseur de stockage ne prend pas en charge Private Link, envisagez d’utiliser une autre approche, comme la liste verte de l’étiquette de service Front Door et l’inspection de l’X-Azure-FDIDen-tête.

Détails sur le scénario

La diffusion de contenu statique est bénéfique dans de nombreuses situations, telles que :

- Livraison d’images, de fichiers CSS et de fichiers JavaScript pour une application web.

- Diffusion de fichiers et de documents, tels que des fichiers PDF ou JSON.

- Diffusion de vidéos non diffusées en continu.

Le contenu statique ne change généralement pas fréquemment et peut être volumineux, ce qui le rend idéal pour la mise en cache afin d'améliorer les performances et de réduire les coûts.

Dans des scénarios complexes, un seul profil Front Door peut diffuser du contenu statique et dynamique. Vous pouvez utiliser des groupes d'origine distincts pour chaque type de contenu et utiliser les capacités de routage pour diriger les demandes entrantes vers l'origine appropriée.

À propos de l’installation

Extensibilité et performance

Azure Front Door agit comme un réseau de diffusion de contenu (CDN), mise en cache le contenu sur ses PoPs distribués à l’échelle mondiale. Lorsqu’une réponse mise en cache est disponible, Azure Front Door la diffuse rapidement, améliorant ainsi les performances et réduisant la charge sur l’origine. Si le PoP ne dispose pas d’une réponse en cache valide, les capacités d’accélération du trafic d’Azure Front Door accélèrent la diffusion du contenu depuis l’origine.

Sécurité

Authentification

Azure Front Door est conçu pour les scénarios accessibles sur Internet et est optimisé pour les blobs accessibles au public. Pour authentifier l’accès aux blobs, pensez à utiliser des signatures d’accès partagé (SAS). Assurez-vous d’activer le comportement Utiliser la chaîne de requête pour empêcher Azure Front Door de traiter les requêtes vers des clients non authentifiés. Cette approche pourrait limiter l’efficacité de la mise en cache, car chaque requête avec un SAS différent doit être envoyée à l’origine.

Sécurité d'origine

- Si vous utilisez le niveau premium, Azure Front Door peut se connecter en toute sécurité au compte de stockage Azure à l’aide de Lien privé. Vous pouvez configurer le compte de stockage pour refuser l’accès au réseau public, autorisant les demandes uniquement via le point de terminaison privé utilisé par Azure Front Door. Cette configuration garantit que toutes les demandes sont traitées par Azure Front Door, protégeant ainsi votre compte de stockage de toute exposition directe à Internet.

- Si vous utilisez le niveau standard, vous pouvez sécuriser les demandes avec une signature d’accès partagé (SAP) et demander aux clients d’inclure la SAP dans leurs demandes ou d’utiliser le moteur de règles Azure Front Door pour la joindre. Notez que l’accès réseau du compte de stockage doit être ouvert au public (depuis tous les réseaux ou d’adresses IP Front Door dans l’étiquette de service AzureFrontDoor.Backend).

Noms de domaine personnalisés

Azure Front Door prend en charge les noms de domaine personnalisés et peut gérer les certificats TLS pour ces domaines. L’utilisation de domaines personnalisés garantit que les clients reçoivent des fichiers provenant d’une source fiable, avec TLS chiffrant chaque connexion à Azure Front Door. La gestion des certificats TLS par Azure Front Door permet d’éviter les pannes et les problèmes de sécurité liés à des certificats non valides ou obsolètes.

Pare-feu d’applications web

Les ensembles de règles gérées du WAF Azure Front Door analysent les demandes pour détecter les menaces de sécurité courantes et émergentes. Nous vous recommandons d’utiliser le pare-feu d’applications web et les règles managées pour les applications statiques et dynamiques.

De plus, le WAF Azure Front Door peut effectuer une limitation de débit et un filtrage géographique si nécessaire.

Résilience

Azure Front Door est un service hautement disponible avec une architecture distribuée à l’échelle mondiale, ce qui le rend résilient aux pannes dans les régions Azure et les PoPs individuels.

L’utilisation du cache Azure Front Door réduit la charge sur votre compte de stockage. Si votre compte de stockage devient indisponible, Azure Front Door peut continuer à diffuser des réponses mises en cache jusqu’à ce que votre application soit récupérée.

Pour améliorer encore la résilience, pensez à la redondance de votre compte de stockage. Pour plus d’informations, consultez Redondance de Stockage Azure. Vous pouvez également déployer plusieurs comptes de stockage et configurer plusieurs origines dans votre groupe d’origines Azure Front Door. Configurez le basculement entre les origines en configurant la priorité de chaque origine. Pour plus d’informations, consultez Origines et groupes d’origines dans Azure Front Door.

Optimisation des coûts

La mise en cache permet de réduire le coût de diffusion de contenu statique. Les PoPs d’Azure Front Door stockent des copies des réponses et peuvent fournir ces réponses mises en cache pour les requêtes ultérieures, réduisant ainsi la charge de requête sur l’origine. Dans les solutions de contenu statique à grande échelle, en particulier celles qui fournissent des fichiers volumineux, la mise en cache peut réduire considérablement les coûts de trafic.

Pour utiliser Private Link dans cette solution, déployez le niveau premium d’Azure Front Door. Le niveau standard peut être utilisé si vous n'avez pas besoin de bloquer le trafic direct vers votre compte de stockage. Pour plus d’informations, consultez Sécurité de l’origine.

Déployez ce scénario

Pour déployer ce scénario à l'aide de modèles Bicep ou JSON ARM, consultez ce guide de démarrage rapide.

Pour déployer ce scénario à l’aide de Terraform, consultez ce guide de démarrage rapide.

Étapes suivantes

Découvrez comment Créer un profil Azure Front Door.