Carte réseau de gestion de Pare-feu Azure

Remarque

Cette fonctionnalité s’appelait précédemment Tunneling forcé. À l’origine, une carte réseau de gestion n’était obligatoire que pour le tunneling forcé. Cependant, certaines fonctionnalités de pare-feu à venir nécessiteront également une NIC de gestion, elle a donc été découplée du tunneling forcé. Toutes les documentations pertinentes ont été mises à jour pour refléter cela.

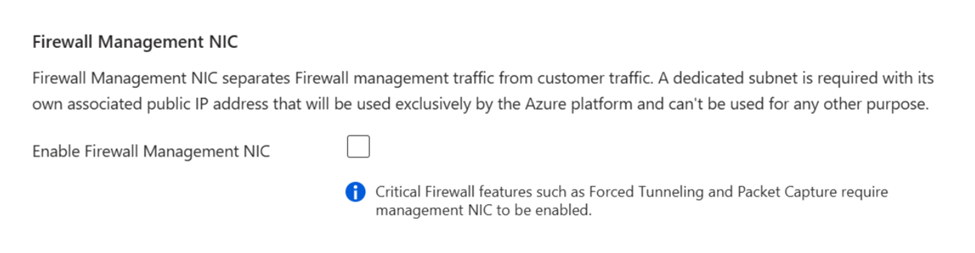

Une carte réseau de gestion de Pare-feu Azure sépare le trafic de gestion du pare-feu du trafic client. Certaines fonctionnalités de pare-feu à venir nécessiteront également une NIC de gestion. Pour prendre en charge l’une de ces fonctionnalités, vous devez créer un pare-feu Azure avec la NIC de gestion du pare-feu activée ou l’activer sur un pare-feu Azure existant pour éviter toute interruption de service.

Que se passe-t-il lorsque vous activez la carte réseau de gestion

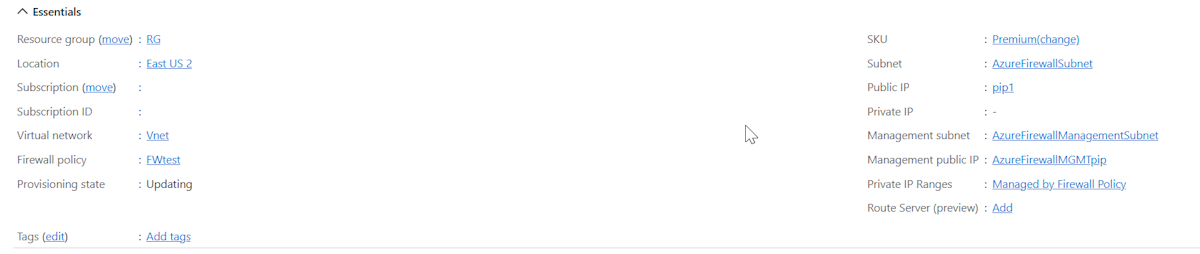

Si vous activez une carte réseau de gestion, le pare-feu achemine son trafic de gestion via AzureFirewallManagementSubnet (taille minimale du sous-réseau /26) avec son adresse IP publique associée. Vous attribuez cette adresse IP publique pour le pare-feu afin de gérer le trafic. Tout le trafic nécessaire à des fins opérationnelles de pare-feu est incorporé dans AzureFirewallManagementSubnet.

Par défaut, le service associe une table d’itinéraires fournie par le système au sous-réseau de gestion. Le seul itinéraire autorisé sur ce sous-réseau est un itinéraire par défaut vers Internet et la propagation des itinéraires de passerelle doit être désactivée. Évitez d’associer des tables de routage client au sous-réseau de gestion, car cela peut entraîner des interruptions de service en cas de configuration incorrecte. Si vous associez une table de routage, vérifiez qu’elle dispose d’un itinéraire par défaut vers Internet pour éviter les interruptions de service.

Activer la carte réseau de gestion sur les pare-feu existants

Pour les versions de pare-feu Standard et Premium, la carte réseau de gestion de Pare-feu doit être activée manuellement pendant le processus de création, comme indiqué précédemment, mais toutes les versions de Pare-feu de base et tous les pare-feu Hub sécurisés ont toujours une carte réseau de gestion activée.

Pour un pare-feu préexistant, vous devez arrêter le pare-feu, puis le redémarrer avec la carte réseau de gestion de Pare-feu activée pour prendre en charge le tunneling forcé. L’arrêt/le démarrage du pare-feu peut être utilisé pour activer la carte réseau de gestion de Pare-feu sans avoir à supprimer un pare-feu existant et à redéployer un nouveau. Vous devez toujours démarrer/arrêter le pare-feu pendant les heures de maintenance pour éviter les interruptions, notamment lors de la tentative d’activation de la carte réseau de gestion de Pare-feu.

Utiliser les étapes suivantes :

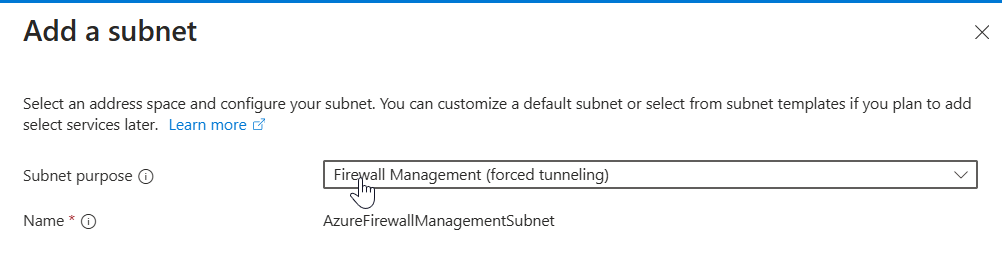

Créez le

AzureFirewallManagementSubnetsur le Portail Azure et utilisez la plage d’adresses IP appropriée pour le réseau virtuel.

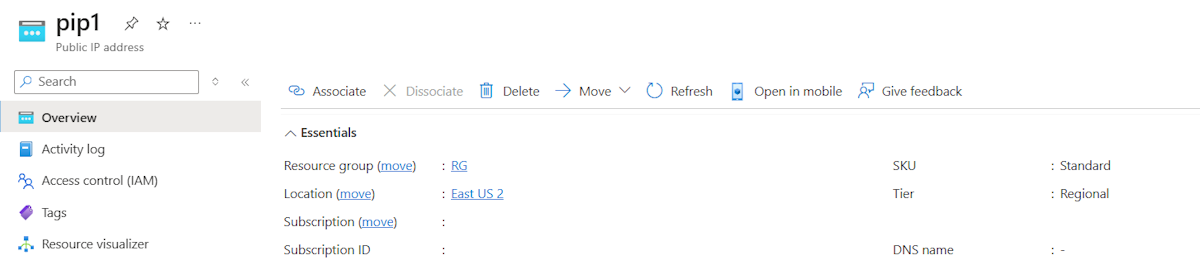

Créez la nouvelle adresse IP publique de gestion avec les mêmes propriétés que l’adresse IP publique du pare-feu existante : référence SKU, niveau et emplacement.

Arrêter le pare-feu

Utilisez les informations de FAQ sur le Pare-feu Azure pour arrêter le pare-feu :

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $azfw.Deallocate() Set-AzFirewall -AzureFirewall $azfwDémarrez le pare-feu avec l’adresse IP publique et le sous-réseau de gestion.

Démarrez un pare-feu avec une adresse IP publique et une adresse IP publique de gestion :

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet, $pip, $mgmtPip) $azfw | Set-AzFirewallDémarrez un pare-feu avec deux adresses IP publiques et une adresse IP publique de gestion :

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip1 = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $pip2 = Get-AzPublicIpAddress -Name "azfwpublicip2" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet,@($pip1,$pip2), $mgmtPip) $azfw | Set-AzFirewallRemarque

Vous devez réaffecter un pare-feu et une adresse IP publique au groupe de ressources et à l’abonnement d’origine. Lorsque l’arrêt/le démarrage est effectué, l’adresse IP privée du pare-feu peut changer au sein du sous-réseau. Cela peut affecter la connectivité des tables de routage précédemment configurées.

Maintenant, lorsque vous affichez le pare-feu dans le Portail Azure, vous voyez l’adresse IP publique de gestion affectée :

Remarque

Si vous supprimez toutes les autres configurations d’adresse IP de votre pare-feu, la configuration d’adresse IP de gestion est également supprimée et le pare-feu est désalloué. L’adresse IP publique attribuée à la configuration d’adresse IP de gestion ne peut pas être supprimée, mais vous pouvez attribuer une autre adresse IP publique.

Déploiement d’un nouveau pare-feu Azure avec carte réseau de gestion pour le tunneling forcé

Si vous préférez déployer un nouveau pare-feu Azure au lieu de la méthode Stop/Start, veillez à inclure un sous-réseau de gestion et une carte réseau de gestion dans le cadre de votre configuration.

Remarque importante

- Pare-feu unique par réseau virtuel (VNET) : Étant donné que deux pare-feu ne peuvent pas exister au sein du même réseau virtuel, il est recommandé de supprimer l’ancien pare-feu avant de démarrer le nouveau déploiement si vous prévoyez de réutiliser le même réseau virtuel.

- Pré-créer un sous-réseau : Assurez-vous que AzureFirewallManagementSubnet est créé à l’avance pour éviter les problèmes de déploiement lors de l’utilisation d’un réseau virtuel existant.

Conditions préalables

- Créez AzureFirewallManagementSubnet :

- Taille minimale du sous-réseau : /26

- Exemple : 10.0.1.0/26

Étapes du déploiement

- Accédez à Créer une ressource dans le portail Azure.

- Recherchez Pare-feu et sélectionnez Créer.

- Sur la page Créer un pare-feu, configurez les paramètres suivants :

- Abonnement : sélectionnez votre abonnement.

- Groupe de ressources : sélectionnez un groupe de ressources ou créez-en un nouveau.

- Nom : entrez un nom pour le pare-feu.

- Région : choisissez votre région.

- SKU Pare-feu : sélectionnez De base, Standard ou Premium.

- Réseau virtuel : créez un réseau virtuel ou utilisez-en un qui existe déjà.

- Espace d'adressage : par exemple, 10.0.0.0/16

- Sous-réseau pour AzureFirewallSubnet : par exemple, 10.0.0.0/26

- Adresse IP publique : ajoutez un nouvelle adresse IP publique

- Nom : par exemple, FW-PIP

- Gestion NIC de pare-feu

- Sélectionnez Activer la carte réseau de gestion de Pare-feu

- Sous-réseau pour AzureFirewallManagementSubnet : par exemple, 10.0.1.0/24

- Créez une adresse IP publique de gestion : par exemple, Mgmt-PIP

- Sélectionnez Activer la carte réseau de gestion de Pare-feu

- Sélectionnez Vérifier + créer pour valider et déployer le pare-feu. Le déploiement prend quelques minutes.