Tutoriel : Sécuriser votre hub virtuel avec Azure Firewall Manager

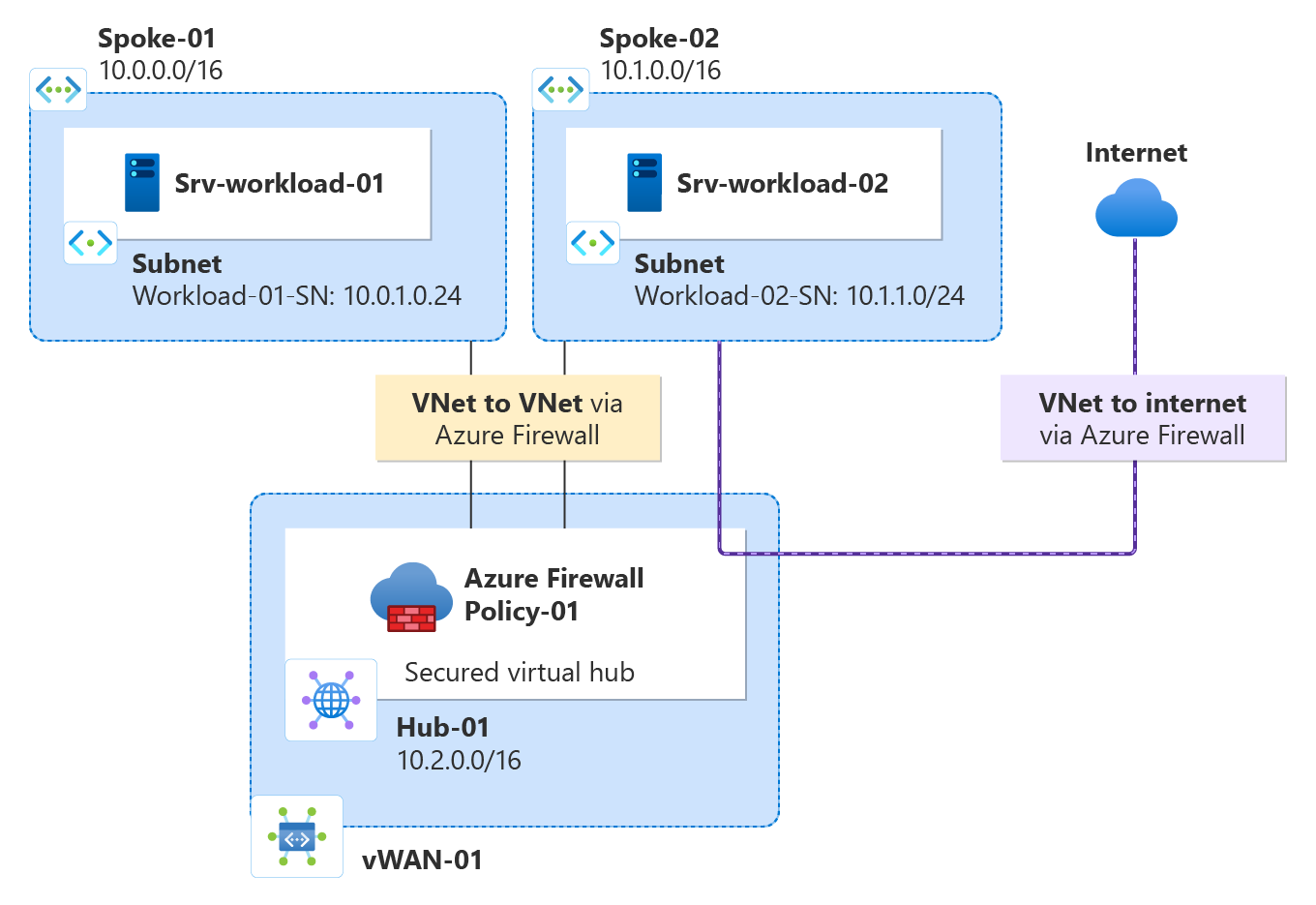

À l’aide d’Azure Firewall Manager, vous pouvez créer des hubs virtuels sécurisés pour sécuriser le trafic de votre réseau cloud à destination d’adresses IP privées, d’Azure PaaS et d’Internet. Le routage du trafic vers le pare-feu étant automatisé, vous n’avez pas besoin de créer des routes définies par l’utilisateur.

Firewall Manager prend également en charge une architecture de réseau virtuel hub. Pour obtenir une comparaison des types d’architectures de hub virtuel sécurisé et de réseau virtuel hub, consultez Quelles sont les options d’architecture d’Azure Firewall Manager ?

Dans ce tutoriel, vous allez apprendre à :

- Créer le réseau virtuel spoke

- Créer un hub virtuel sécurisé

- Connecter les réseaux virtuels en étoile

- Acheminer le trafic vers votre hub

- Déployer les serveurs

- Créer une stratégie de pare-feu et sécuriser votre hub

- Tester le pare-feu

Important

La procédure décrite dans ce didacticiel utilise Azure Firewall Manager pour créer un hub sécurisé Azure Virtual WAN. Vous pouvez utiliser Firewall Manager pour mettre à niveau un hub existant, mais ne pouvez pas configurer de Zones de disponibilité Azure pour un Pare-feu Azure. Il est également possible de convertir un hub existant en hub sécurisé à l’aide du portail Azure, comme décrit dans Configurer le pare-feu Azure dans un hub WAN virtuel. Toutefois, comme Azure Firewall Manager, vous ne pouvez pas configurer de Zones de disponibilité. Pour mettre à niveau un hub existant et spécifier des zones de disponibilité pour le pare-feu Azure (recommandé), vous devez suivre la procédure de mise à niveau dans Tutoriel : Sécuriser votre hub virtuel à l’aide d’Azure PowerShell.

Prérequis

Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Créer une architecture hub and spoke

Commencez par créer un réseau virtuel en étoile où placer vos serveurs.

Créer deux réseaux virtuels en étoile et des sous-réseaux

Les deux réseaux virtuels comportent chacun un serveur de charge de travail et sont protégés par le pare-feu.

Dans la page d’accueil du portail Azure, sélectionnez Créer une ressource.

Recherchez Réseau virtuel, sélectionnez-le, puis choisissez Créer.

Créez un réseau virtuel avec les paramètres suivants :

Paramètre Valeur Abonnement Sélectionnez votre abonnement Resource group Sélectionnez Créer un nouveau, saisissez fw-manager-rg comme nom et sélectionnez OK Nom du réseau virtuel Spoke-01 Région USA Est Sélectionnez Suivant, puis Suivant.

Dans l’onglet Réseau, créez un sous-réseau avec les paramètres suivants :

Paramètre Valeur Ajouter l’espace d’adressage IPv4 10.0.0.0/16 (par défaut) Sous-réseaux default Nom Workload-01-SN Adresse de début 10.0.1.0/24 Sélectionnez Enregistrer, Réviser + créer, puis sélectionnez Créer.

Répétez cette procédure pour créer un autre réseau virtuel similaire dans le groupe de ressources fw-manager-rg :

| Paramètre | Valeur |

|---|---|

| Nom | Spoke-02 |

| Espace d’adressage | 10.1.0.0/16 |

| Nom du sous-réseau | Charge de travail-02-SN |

| Adresse de début | 10.1.1.0/24 |

Créer le hub virtuel sécurisé

Créez votre hub virtuel sécurisé à l’aide de Firewall Manager.

À partir de la page d’accueil du portail Azure, sélectionnez Tous les services.

Dans la zone de recherche, entrez Firewall Manager et sélectionnez Firewall Manager.

Dans la page Firewall Manager, sous Déploiements, sélectionnez Hubs virtuels.

Dans la page Firewall Manager | Hubs virtuels, sélectionnez Créer un hub virtuel sécurisé.

Sur la page Créer un nouveau hub virtuel sécurisé, saisissez les informations suivantes :

Paramètre Valeur Abonnement Sélectionnez votre abonnement. Groupe de ressources Sélectionnez fw-manager-rg Région USA Est Nom du hub virtuel sécurisé Hub-01 Espace d'adressage du hub 10.2.0.0/16 Sélectionnez Nouveau vWAN.

Paramètre Valeur Nouveau nom de WAN virtuel Vwan-01 Type Standard Inclure une passerelle VPN pour activer les partenaires de sécurité de confiance Laissez la case à cocher décochée. Sélectionnez Suivant : Pare-feu Azure.

Acceptez le paramètre par défaut Pare-feu AzureActivé.

Pour Niveau du pare-feu Azure, sélectionnez Standard.

Sélectionnez la combinaison souhaitée de Zones de disponibilité.

Important

Un Virtual WAN est une collection de hubs et de services disponibles dans le hub. Vous pouvez déployer autant de Virtual WAN que nécessaire. Dans un hub Virtual WAN, il existe plusieurs services tels que VPN, ExpressRoute, etc. Chacun de ces services est automatiquement déployé dans les Zones de disponibilité, à l’exception du Pare-feu Azure, si la région prend en charge les Zones de disponibilité. Pour vous aligner sur la résilience d’Azure Virtual WAN, vous devez sélectionner toutes les Zones de disponibilité disponibles.

Tapez 1 dans la zone de texte Spécifier le nombre d'adresses IP publiques ou associez une adresse IP publique existante (aperçu) à ce pare-feu.

Sous Stratégie de pare-feu, vérifiez que la Stratégie de refus par défaut est sélectionnée. Vous affinerez vos paramètres plus loin dans cet article.

Sélectionnez Suivant : Fournisseur de partenaire de sécurité.

Acceptez le paramètre Partenaire de sécurité de confianceDésactivé par défaut, puis sélectionnez Suivant : vérifier + créer.

Sélectionnez Créer.

Remarque

La création d’un hub virtuel sécurisé peut prendre jusqu’à 30 minutes.

Vous pouvez trouver l’adresse IP publique du pare-feu une fois le déploiement terminé.

- Ouvrez Firewall Manager.

- Sélectionnez Hubs virtuels.

- Sélectionnez hub-01.

- Sélectionnez AzureFirewall_Hub-01.

- Notez l’adresse IP publique à utiliser ultérieurement.

Connecter les réseaux virtuels en étoile

À présent, vous pouvez appairer les réseaux virtuels en étoile.

Sélectionnez le groupe de ressources fw-manager-rg, puis le WAN virtuel Vwan-01.

Sous Connectivité, sélectionnez Connexions de réseau virtuel.

Paramètre Valeur Nom de connexion hub-spoke-01 Concentrateurs Hub-01 Resource group fw-manager-rg Réseau virtuel Spoke-01 Sélectionnez Créer.

Répétez les étapes précédentes pour connecter le réseau virtuel Spoke-02 avec les paramètres suivants :

Paramètre Valeur Nom de connexion hub-spoke-02 Concentrateurs Hub-01 Resource group fw-manager-rg Réseau virtuel Spoke-02

Déployer les serveurs

Dans le portail Azure, sélectionnez Créer une ressource.

Sélectionnez Windows Server 2019 Datacenter dans la liste Populaire.

Entrez ces valeurs pour la machine virtuelle :

Paramètre Valeur Resource group fw-manager-rg Nom de la machine virtuelle Srv-workload-01 Région (États-Unis) USA Est Nom d’utilisateur de l’administrateur Entrez un nom d’utilisateur Mot de passe Entrez un mot de passe Sous Règles des ports d’entrée, pour Ports d’entrée publics, sélectionnez Aucun.

Acceptez les autres valeurs par défaut, puis sélectionnez Suivant : Disques.

Acceptez les disques par défaut, puis sélectionnez Suivant : Mise en réseau.

Sélectionnez Spoke-01 pour le réseau virtuel, puis Workload-01-SN pour le sous-réseau.

Pour Adresse IP publique, sélectionnez Aucune.

Acceptez les autres valeurs par défaut, puis sélectionnez Suivant : Gestion.

Sélectionnez Suivant : analyse.

Sélectionnez Désactiver pour désactiver les diagnostics de démarrage.

Acceptez les autres valeurs par défaut, puis sélectionnez Vérifier + créer.

Vérifiez les paramètres sur la page de récapitulatif, puis sélectionnez Créer.

Utilisez les informations du tableau suivant pour configurer une autre machine virtuelle nommée Srv-Workload-02. Le reste de la configuration est le même que pour la machine virtuelle Srv-workload-01.

| Paramètre | Valeur |

|---|---|

| Réseau virtuel | Spoke-02 |

| Subnet | Charge de travail-02-SN |

Une fois les serveurs déployés, sélectionnez une ressource de serveur, puis, dans Mise en réseau, notez l’adresse IP privée de chaque serveur.

Créer une stratégie de pare-feu et sécuriser votre hub

Une stratégie de pare-feu définit des collections de règles pour diriger le trafic sur un ou plusieurs hubs virtuels sécurisés. Vous créez votre stratégie de pare-feu, puis vous sécurisez votre hub.

Dans Firewall Manager, sélectionnez Stratégies de Pare-feu Azure.

Sélectionnez Créer une stratégie de pare-feu Azure.

Pour Groupe de ressources, sélectionnez fw-manager-rg.

Sous Détails de la stratégie, pour Nom, entrez Policy-01 et pour Région, sélectionnez USA Est.

Pour Niveau de stratégie, sélectionnez Standard.

Sélectionnez Suivant : Paramètres DNS.

Sélectionnez Suivant : Inspection TLS.

Sélectionnez Suivant : Règles.

Dans l’onglet Règles, sélectionnez Ajouter une collection de règles.

Sur la page Ajouter une collection de règles, saisissez les informations suivantes.

Paramètre Valeur Nom App-RC-01 Type de regroupement de règles Application Priority 100 Action de regroupement de règles Autoriser Nom de la règle Allow-msft Type de source Adresse IP Source * Protocole http,https Type de destination FQDN Destination *.microsoft.com Sélectionnez Ajouter.

Ajoutez une Règle DNAT pour pouvoir connecter un bureau à distance à la machine virtuelle Srv-Workload-01.

Sélectionnez Ajouter une collection de règles et entrez les informations suivantes.

Paramètre Valeur Nom dnat-rdp Type de regroupement de règles DNAT Priority 100 Nom de la règle Allow-rdp Type de source Adresse IP Source * Protocole TCP Ports de destination 3389 Destination L'adresse IP publique du pare-feu notée précédemment. Type traduit Adresse IP Adresse traduite L'adresse IP privée de Srv-Workload-01 notée précédemment. Port traduit 3389 Sélectionnez Ajouter.

Ajoutez une Règle de réseau afin de pouvoir connecter un bureau à distance de Srv-Workload-01 à Srv-Workload-02.

Sélectionnez Ajouter une collection de règles et entrez les informations suivantes.

Paramètre Valeur Nom vnet-rdp Type de regroupement de règles Réseau Priority 100 Action de regroupement de règles Autoriser Nom de la règle Allow-vnet Type de source Adresse IP Source * Protocole TCP Ports de destination 3389 Type de destination Adresse IP Destination L'adresse IP privée Srv-Workload-02 que vous avez notée précédemment. Sélectionnez Ajouter, puis sélectionnez Suivant : IDPS.

Sur la page IDPS, sélectionnez Suivant : renseignements sur les menaces.

Sur la page Renseignements sur les menaces, acceptez les valeurs par défaut, puis sélectionnez Vérifier et créer :

Procédez à la vérification pour confirmer votre sélection, puis sélectionnez Créer.

Associer une stratégie

Associez la stratégie de pare-feu au hub.

- Dans Firewall Manager, sélectionnez Stratégies de Pare-feu Azure.

- Cochez la case Policy-01.

- Sélectionnez Gérer les associations, Associer des hubs.

- Sélectionnez hub-01.

- Sélectionnez Ajouter.

Acheminer le trafic vers votre hub

Vous devez maintenant vérifier que le trafic réseau est acheminé via votre pare-feu.

Dans Firewall Manager, sélectionnez Hubs virtuels.

Sélectionnez Hub-01.

Sous Paramètres, sélectionnez Configuration de la sécurité.

Sous Trafic Internet, sélectionnez Pare-feu Azure.

Sous Trafic privé, sélectionnez Envoyer via le Pare-feu Azure.

Remarque

Si vous utilisez des plages d'adresses IP publiques pour les réseaux privés dans un réseau virtuel ou une succursale sur site, vous devez spécifier explicitement ces préfixes d'adresse IP. Sélectionnez la section Préfixes de trafic privé, puis ajoutez-les aux côtés des préfixes d'adresse RFC1918.

Sous Inter-hub, sélectionnez Activé afin d’activer la fonctionnalité d’intention de routage Virtual WAN. L’intention de routage est le mécanisme par lequel vous pouvez configurer Virtual WAN pour acheminer le trafic de branche à branche (local vers local) par le Pare-feu Azure déployé dans le hub Virtual WAN. Pour plus d'informations sur les conditions préalables et les considérations associées à la fonctionnalité d'intention de routage, consultez la documentation sur l'intention de routage.

Cliquez sur Enregistrer.

Sélectionnez OK dans la boîte de dialogue Avertissement.

Sélectionnez OK dans la boîte de dialogue Migrer pour utiliser inter-hub.

Remarque

La mise à jour des tables de routage prend quelques minutes.

Vérifiez que les deux connexions indiquent que le Pare-feu Azure sécurise le trafic Internet et privé.

Tester le pare-feu

Pour tester les règles de pare-feu, connectez un bureau à distance à l’aide de l’adresse IP publique du pare-feu, qui est traduite via NAT en Srv-Workload-01. À partir de là, utilisez un navigateur pour tester la règle d’application et connectez un bureau à distance à Srv-Workload-02 pour tester la règle de réseau.

Tester la règle d’application

À présent, testez les règles de pare-feu pour vérifier qu’elles fonctionnent comme prévu.

Connectez un bureau à distance à l’adresse IP publique du pare-feu, puis connectez-vous.

Ouvrez Internet Explorer et accédez à

https://www.microsoft.com.Sélectionnez OK>Fermer sur les alertes de sécurité d’Internet Explorer.

La page d’accueil de Microsoft doit s’afficher.

Accédez à

https://www.google.com.Le pare-feu doit bloquer ceci.

Vous venez de vérifier que la règle d’application du pare-feu fonctionne :

- Vous pouvez accéder au nom de domaine complet autorisé, mais pas à d’autres.

Tester la stratégie réseau

Testez à présent la règle de réseau.

À partir de Srv-Workload-01, ouvrez un bureau à distance à l’adresse IP privée Srv-Workload-02.

Un bureau à distance doit se connecter à Srv-Workload-02.

Vous venez de vérifier que la règle de réseau du pare-feu fonctionne :

- Vous pouvez connecter un bureau à distance à un serveur situé dans un autre réseau virtuel.

Nettoyer les ressources

Quand vous avez terminé de tester vos ressources de pare-feu, supprimez le groupe de ressources fw-manager-rg afin de supprimer toutes les ressources liées au pare-feu.