Vue d’ensemble de Microsoft Defender External Attack Surface Management

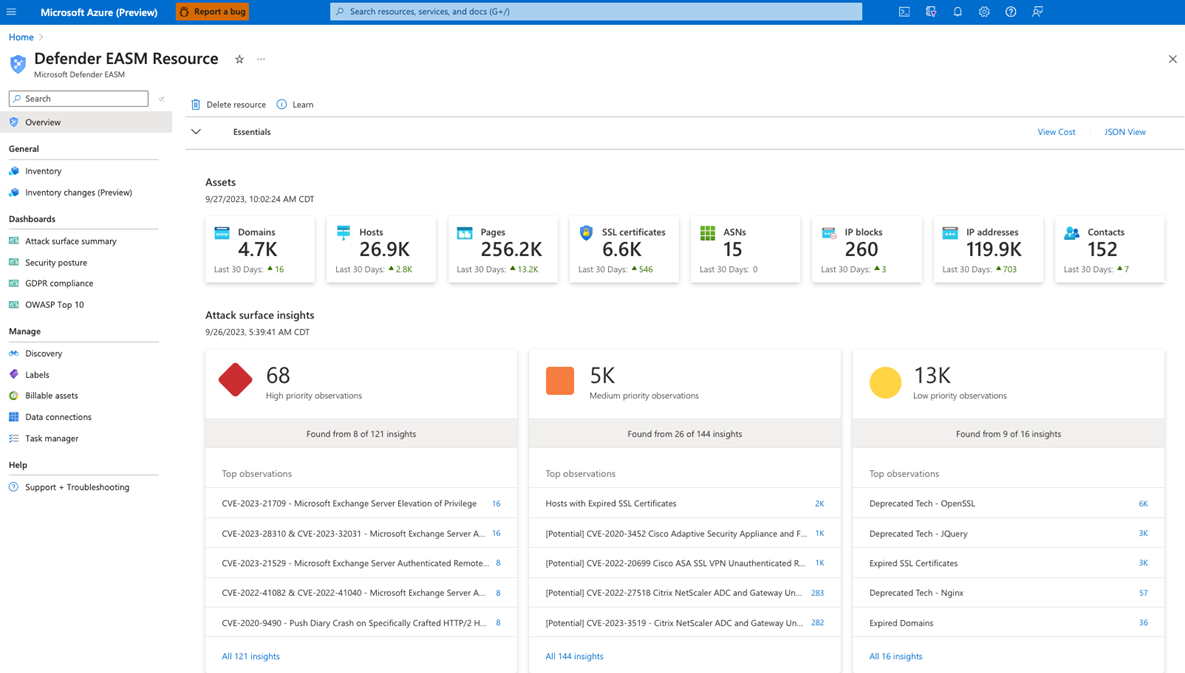

Microsoft Defender EASM (External Attack Surface Management) découvre et mappe en permanence votre surface d’attaque numérique pour donner une vue externe de votre infrastructure en ligne.

Defender EASM offre à vos équipes Sécurité et Informatique une visibilité essentielle pour identifier les inconnus, classer les risques par ordre de priorité, éliminer les menaces et étendre le contrôle des vulnérabilités et de l’exposition au-delà du pare-feu. Les insights sur la surface d’attaque sont générés en utilisant les données de vulnérabilité et d’infrastructure pour mettre en évidence les principaux domaines de préoccupation de votre organisation.

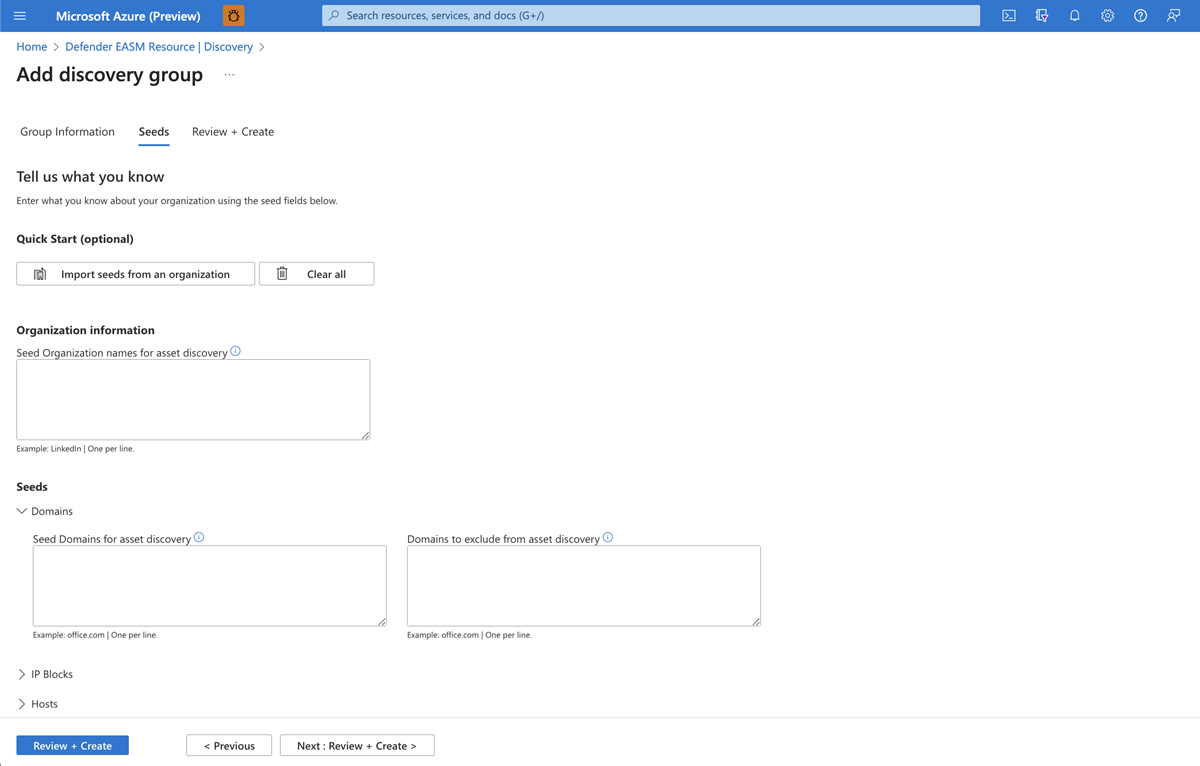

Découverte et inventaire

La technologie de découverte propriétaire de Microsoft découvre de manière récursive l’infrastructure via les connexions observées aux ressources légitimes connues. Il établit des inférences sur la relation de cette infrastructure à l’organisation pour découvrir des propriétés précédemment inconnues et non surveillées. Ces ressources légitimes connues sont appelées amorces de découverte. Defender EASM découvre d’abord les connexions fortes à ces entités sélectionnées, travaille ensuite de façon récursive pour découvrir d’autres connexions, puis établit au final votre surface d’attaque.

La découverte de Defender EASM inclut les types de ressources suivants :

- Domaines

- Blocs d'adresses IP

- Hôtes

- Contacts par e-mail

- Numéros de système autonomes (ASN)

- Organisations Whois

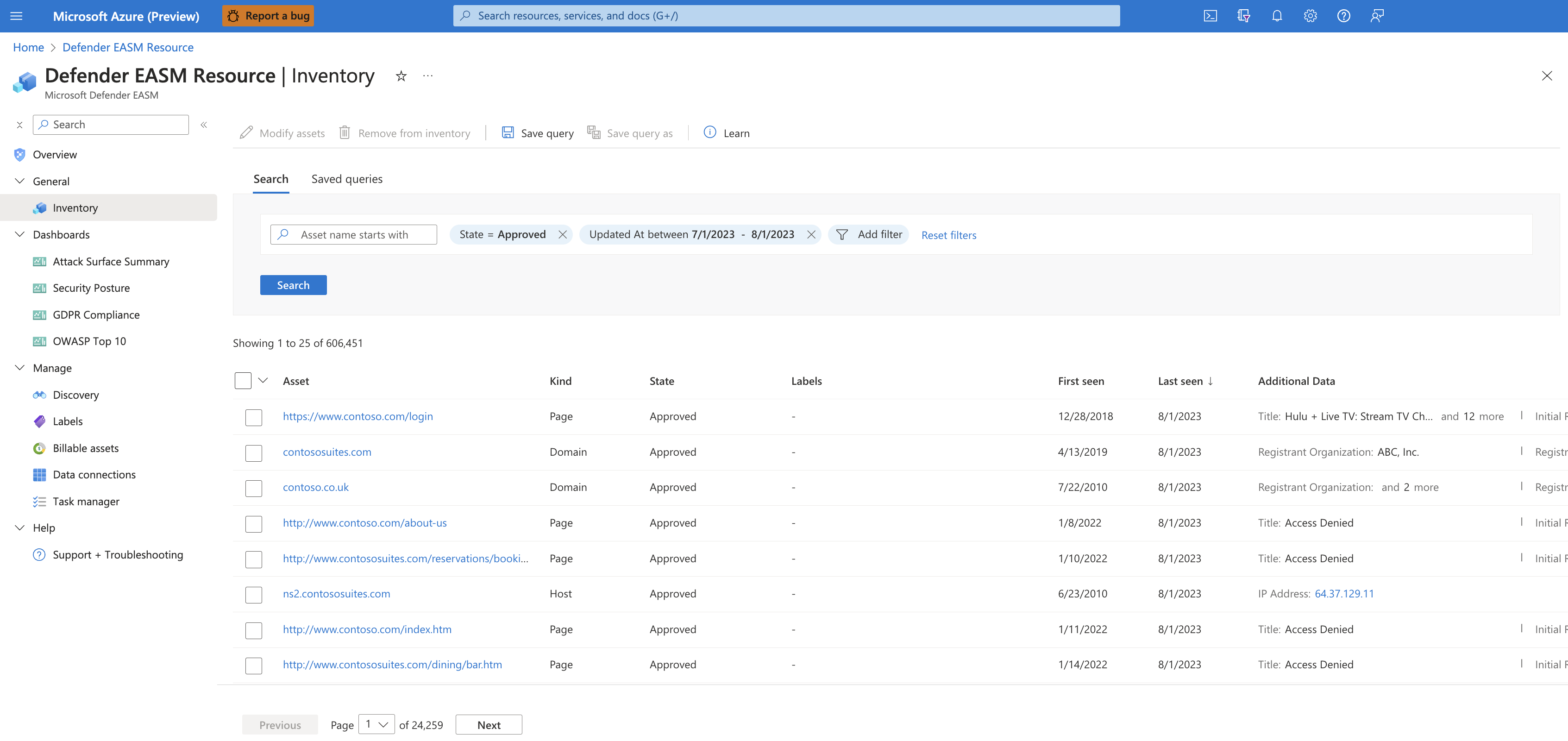

Les ressources découvertes sont indexées et classifiées dans votre inventaire EASM Defender pour vous donner un panorama dynamique de toute l’infrastructure web que vous gérez. Les ressources sont catégorisées comme étant récentes (actuellement actives) ou historiques. Elles peuvent inclure des applications web, des dépendances de tiers et d’autres connexions de ressources.

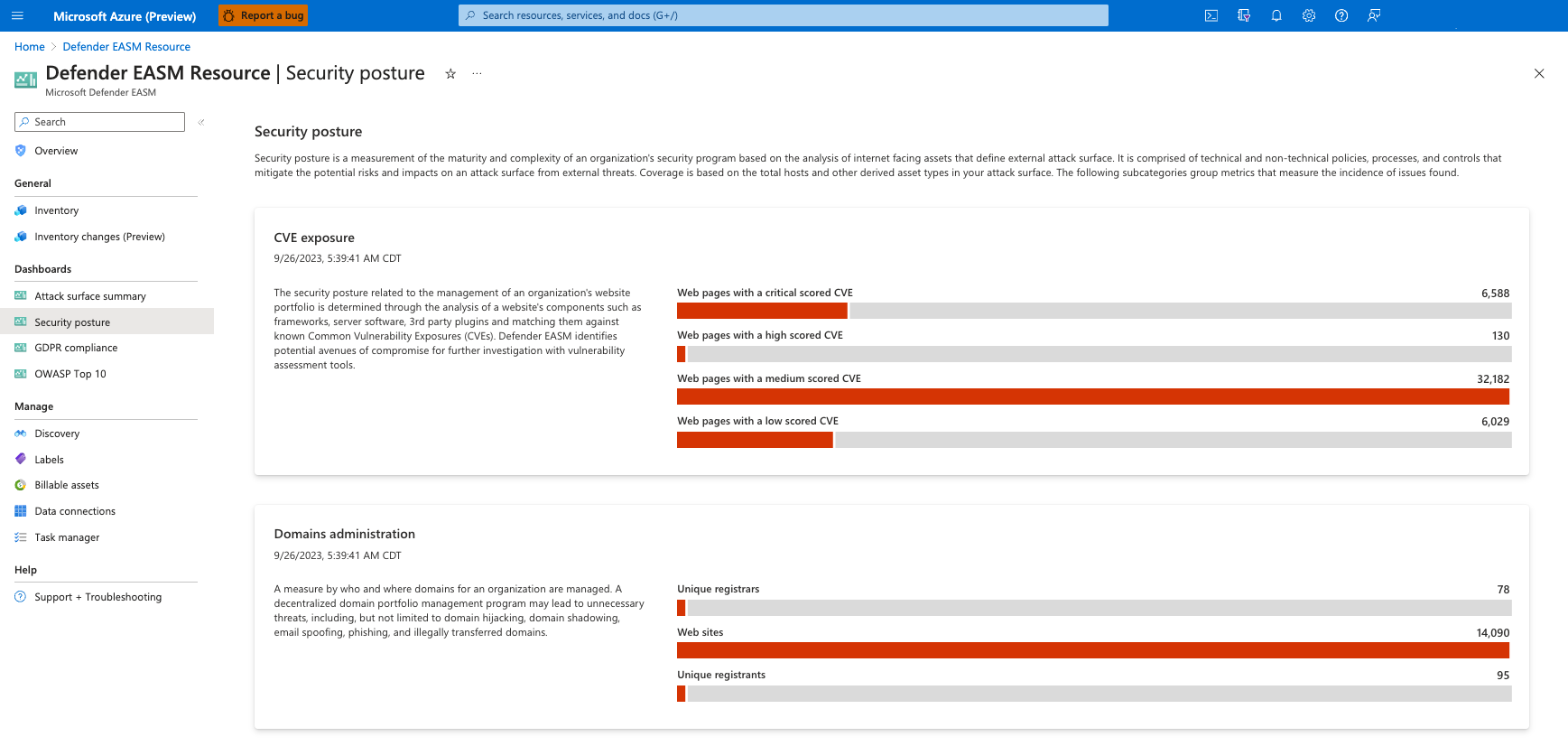

Tableaux de bord

Defender EASM utilise des tableaux de bord pour vous aider à comprendre rapidement votre infrastructure en ligne et les risques majeurs pour votre organisation. Les tableaux de bord sont conçus pour fournir des insights sur des domaines de risque spécifiques, notamment les vulnérabilités, la conformité et l’hygiène de la sécurité. Ces insights vous aident à traiter rapidement les composants de votre surface d’attaque qui présentent le plus grand risque pour votre organisation.

Gestion des ressources

Vous pouvez filtrer votre inventaire pour faire apparaître les insights les plus importants pour vous et votre organisation. Le filtrage vous offre la flexibilité et la personnalisation nécessaires pour accéder à un sous-ensemble spécifique de ressources. Le filtrage vous permet de tirer parti des données de Defender EASM pour votre cas d’usage spécifique, qu’il s’agisse de rechercher des ressources qui se connectent à une infrastructure déconseillée ou d’identifier de nouvelles ressources cloud.

Autorisations utilisateur

Un utilisateur de votre organisation disposant du rôle Propriétaire ou Contributeur peut créer, supprimer et modifier des ressources Defender EASM et les composants de l’inventaire d’une ressource. Les rôles Propriétaire et Contributeur disposent des autorisations nécessaires pour utiliser toutes les capacités et fonctionnalités de la plateforme.

Un utilisateur disposant du rôle Lecteur peut visualiser les données de Defender EASM, mais il ne peut pas créer, supprimer ou modifier une ressource ou un composant de l’inventaire.

Résidence, disponibilité et confidentialité des données

Microsoft Defender EASM contient des données globales et des données spécifiques au client. Les données Internet sous-jacentes sont des données globales qui proviennent de Microsoft. Les étiquettes que les clients appliquent sont considérées comme des données client. Vos données client sont stockées dans la région que vous sélectionnez.

Pour des raisons de sécurité, Microsoft collecte l’adresse IP d’un utilisateur quand il se connecte. L’adresse IP est stockée pendant jusqu’à 30 jours, mais elle peut être stockée plus longtemps si nécessaire pour investiguer une utilisation potentiellement frauduleuse ou malveillante du produit.

Si une région Azure est en panne, seuls les clients Defender EASM de cette région sont affectés. Les services et les données des autres régions Azure continuent d’être actifs.

Si une organisation n’est plus un client de Microsoft, l’infrastructure de conformité de Microsoft requiert que toutes les données du client soient supprimées dans les 180 jours. Cette stratégie inclut les données client stockées dans des emplacements hors connexion, comme les sauvegardes de base de données. Une fois qu’une ressource est supprimée, elle ne peut pas être restaurée par nos équipes. Les données client sont conservées dans nos magasins de données pendant une nouvelle période de 75 jours, mais la ressource réelle ne peut pas être restaurée. Au terme de la période de 75 jours, les données client sont supprimées définitivement.