Surveillance Azure DDoS Protection

Azure Monitor collecte et agrège les métriques et les journaux d’activité de votre système pour surveiller la disponibilité, les performances et la résilience, et vous avertir des problèmes affectant votre système. Vous pouvez utiliser le portail Azure, PowerShell, Azure CLI, l’API REST ou des bibliothèques de client pour configurer et visualiser les données de monitoring.

Différentes métriques et journaux sont disponibles pour les différents types de ressource. Cet article décrit les types de données de surveillance que vous pouvez collecter pour ce service et les moyens d’analyser ces données.

Collecter des données avec Azure Monitor

Ce tableau décrit comment collecter des données pour surveiller votre service et ce que vous pouvez faire avec les données une fois collectées :

| Données à collecter | Description | Comment collecter et acheminer les données | Où visualiser les données | Données prises en charge |

|---|---|---|---|---|

| Données métriques | Les métriques sont des valeurs numériques décrivant un aspect d’un système à un moment précis dans le temps. Les métriques peuvent être agrégées à l’aide d’algorithmes, comparées à d’autres métriques et analysées afin de révéler des tendances au fil du temps. | - Collectées automatiquement à intervalles réguliers.

: vous pouvez acheminer certaines métriques de plateforme vers un espace de travail Log Analytics pour interroger d’autres données. Vérifiez le paramètre d’exportation DS de chaque métrique pour voir si vous pouvez utiliser un paramètre de diagnostic pour acheminer les données de métriques. |

Metrics Explorer | Métriques Azure DDoS Protection prises en charge par Azure Monitor |

| Données du journal des ressources | Les journaux d’activité sont des événements système enregistrés avec un horodatage. Les journaux peuvent contenir différents types de données et être du texte structuré ou de forme libre. Vous pouvez acheminer des données de journaux de ressources vers des espaces de travail Log Analytics à des fins d’interrogation et d’analyse. | Créez un paramètre de diagnostic pour collecter et acheminer les données du journal des ressources. | Log Analytics | Données du journal des ressources Azure DDoS Protection prises en charge par Azure Monitor |

| Données du journal d'activité | Le journal d’activité Azure Monitor fournit des insights sur les événements de niveau abonnement. Le journal d’activité inclut des informations telles que le moment auquel une ressource a été modifiée ou une machine virtuelle démarrée. | – Collecté automatiquement.

- Créez un paramètre de diagnostic pour un espace de travail Log Analytics sans frais. |

Journal d’activité |

Pour obtenir la liste de toutes les données prises en charge par Azure Monitor, consultez :

- Métriques prises en charge par Azure Monitor

- Journaux de ressources pris en charge par Azure Monitor

Supervision intégrée d’Azure DDoS Protection

Grâce à DDoS Attack Analytics, Azure DDoS Protection offre des insights et des visualisations détaillés sur les modèles d’attaque. Il fournit aux clients une visibilité complète du trafic d’attaque et des actions d’atténuation via des rapports et des journaux de flux. Lors d’une attaque DDoS, des métriques détaillées sont disponibles via Azure Monitor, ce qui permet également de configurer les alertes en fonction de ces métriques.

Vous pouvez afficher et configurer la télémétrie d’Azure DDoS Protection.

Les données de télémétrie pour une attaque sont fournies par le biais d’Azure Monitor en temps réel. Bien que les déclencheurs d'atténuation pour TCP SYN, TCP & UDP soient disponibles pendant les périodes de repos, d’autres données de télémétrie sont uniquement disponibles quand une adresse IP publique a été atténuée.

Vous pouvez afficher les données de télémétrie DDoS pour une adresse IP publique protégée par le biais de trois types de ressources différents : le plan de protection DDoS, le réseau virtuel et l’adresse IP publique.

La journalisation peut également être intégrée à Microsoft Sentinel, Splunk (Azure Event Hubs), OMS Log Analytics et Stockage Azure pour l’analyse avancée par le biais de l’interface de diagnostic d’Azure Monitor.

Pour plus d’informations sur les métriques, consultez Monitoring d’Azure DDoS Protection afin d’obtenir plus d’informations sur les journaux de monitoring de DDoS Protection.

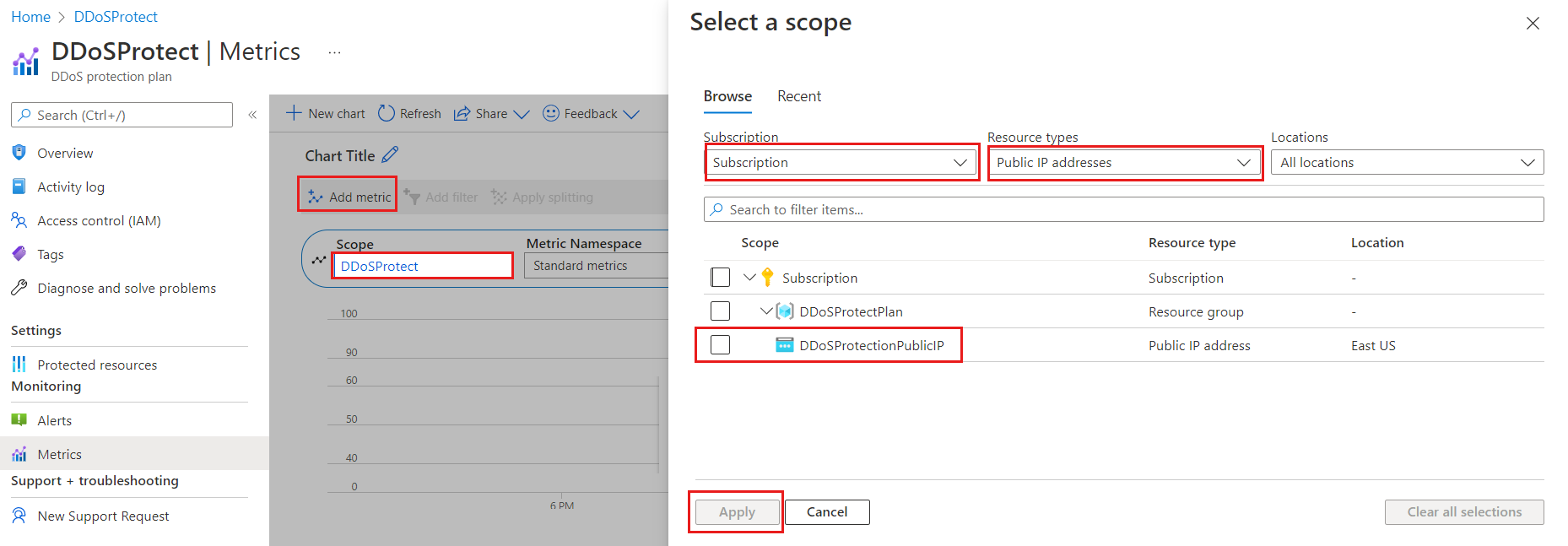

Afficher les métriques du plan de protection DDoS

Connectez-vous au portail Azure et sélectionnez votre plan de protection DDoS.

Dans le menu du portail Azure, sélectionnez ou recherchez et sélectionnez Plans de protection DDoS, puis sélectionnez votre plan de protection DDoS.

Sous Supervision, sélectionnez Métriques.

Sélectionnez Ajouter une métrique, puis sélectionnez Étendue.

Dans le menu Sélectionner une étendue, sélectionnez l’Abonnement qui contient l’adresse IP publique que vous voulez journaliser.

Sélectionnez Adresse IP publique pour Type de ressource, sélectionnez l’adresse IP publique spécifique dont vous souhaitez journaliser les métriques, puis sélectionnez Appliquer.

Pour Métrique, sélectionnez Sous attaque DDoS ou non.

Définissez le type d’agrégation sur Max.

Afficher les métriques du réseau virtuel

Connectez-vous au portail Azure et accédez au réseau virtulel sur lequel est activé votre plan de protection DDoS.

Sous Supervision, sélectionnez Métriques.

Sélectionnez Ajouter une métrique, puis sélectionnez Étendue.

Dans le menu Sélectionner une étendue, sélectionnez l’Abonnement qui contient l’adresse IP publique que vous voulez journaliser.

Sélectionnez Adresse IP publique pour Type de ressource, sélectionnez l’adresse IP publique spécifique dont vous souhaitez journaliser les métriques, puis sélectionnez Appliquer.

Sous Métrique, sélectionnez la métrique choisie, puis sous Agrégation, sélectionnez le type Max.

Remarque

Pour filtrer les adresses IP, sélectionnez Ajouter un filtre. Sous Propriété, sélectionnez Adresse IP protégée, et l’opérateur doit être défini sur =. Sous Valeurs, vous voyez une liste déroulante d’IP publiques, associées au réseau virtuel, qui sont protégées par Azure DDoS Protection.

Afficher les métriques de l’adresse IP publique

- Connectez-vous au portail Azure et accédez à votre adresse IP publique.

- Dans le menu du portail Azure, sélectionnez ou recherchez et sélectionnez Adresses IP publiques, puis sélectionnez votre adresse IP publique.

- Sous Supervision, sélectionnez Métriques.

- Sélectionnez Ajouter une métrique, puis sélectionnez Étendue.

- Dans le menu Sélectionner une étendue, sélectionnez l’Abonnement qui contient l’adresse IP publique que vous voulez journaliser.

- Sélectionnez Adresse IP publique pour Type de ressource, sélectionnez l’adresse IP publique spécifique dont vous souhaitez journaliser les métriques, puis sélectionnez Appliquer.

- Sous Métrique, sélectionnez la métrique choisie, puis sous Agrégation, sélectionnez le type Max.

Remarque

Lorsque la protection DDoS IP passe d'activée à désactivée, la télémétrie pour la ressource IP publique n'est pas disponible.

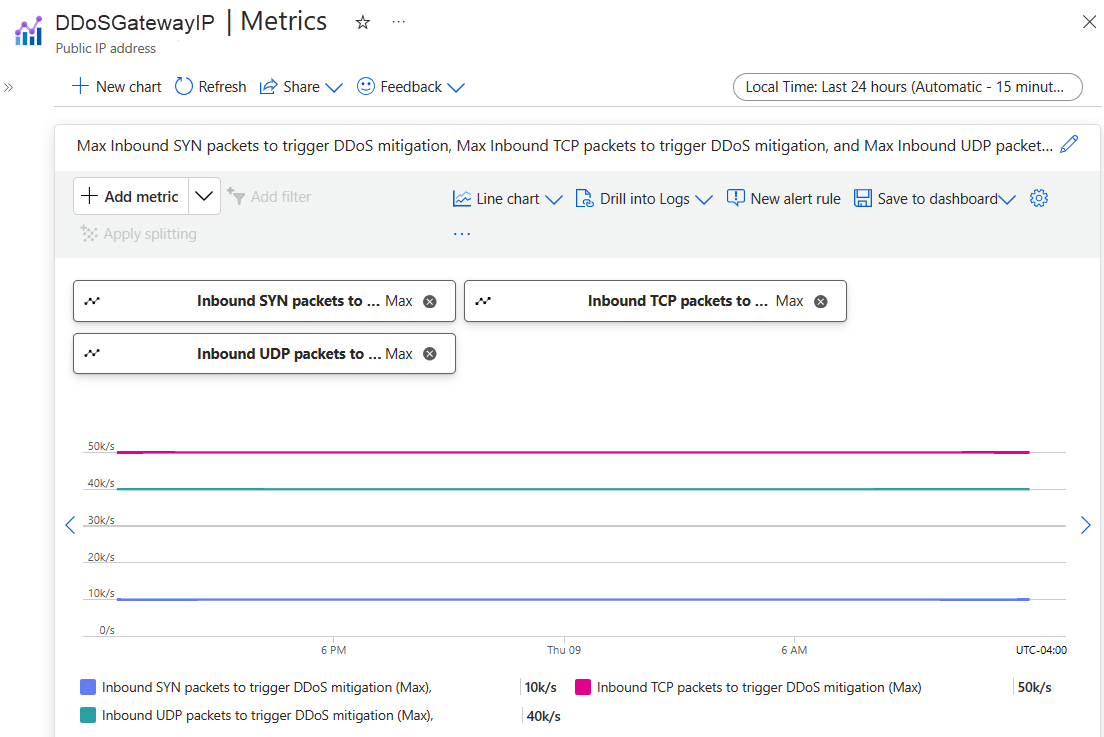

Voir les stratégies d’atténuation des risques liés à DDoS

Azure DDoS Protection utilise trois stratégies d’atténuation ajustées automatiquement (TCP SYN, TCP et UDP) pour chaque adresse IP publique de la ressource protégée. Cette approche s’applique à tout réseau virtuel pour lequel DDoS Protection est activée.

Vous pouvez voir les limites des stratégies dans vos métriques d’adresse IP publique en choisissant les métriques des Paquets SYN entrants pour déclencher l’atténuation DDoS, des Paquets TCP entrants pour déclencher l’atténuation DDoS et des Paquets UDP entrants pour déclencher l’atténuation DDoS. Assurez-vous de définir le type d’agrégation sur Max.

Afficher les données de télémétrie du trafic en période de repos

Il est important de garder un œil sur les métriques pour les déclencheurs de la détection TCP SYN, UDP et TCP. Ces métriques vous aident à savoir à quel moment la protection DDoS démarre. Assurez-vous que ces déclencheurs reflètent les niveaux de trafic normaux lorsqu’il n’y a aucune attaque.

Vous pouvez créer un graphique pour la ressource d’adresse IP publique. Dans ce graphique, incluez les métriques sur le nombre de paquets et le nombre SYN. Le nombre de paquets inclut les paquets TCP et UDP. Cela vous montre la somme du trafic.

Remarque

Pour une comparaison équitable, vous devez convertir les données en paquets par seconde. Pour faire cette conversion, divisez le nombre que vous voyez par 60, car les données représentent le nombre de paquets, d’octets ou de paquets SYN collectés sur 60 secondes. Par exemple, si vous avez 91 000 paquets collectés pendant 60 secondes, divisez 91 000 par 60 pour obtenir environ 1 500 paquets par seconde (pps).

Valider et tester

Pour simuler une attaque DDoS afin de valider la télémétrie de la protection DDoS, consultez validation de la détection DDoS.

Utiliser les outils Azure Monitor pour analyser les données

Ces outils Azure Monitor sont disponibles dans le portail Azure pour vous aider à analyser les données de surveillance :

Certains services Azure ont un tableau de bord de supervision intégré dans le portail Azure. Ces tableaux de bord sont appelés des insights et vous pouvez les trouver dans la section Insights d’Azure Monitor dans le portail Azure.

Metrics Explorer vous permet d’afficher et d’analyser les métriques pour les ressources Azure. Pour plus d’informations, consultez Analyser les métriques avec l’Explorateur de métriques Azure Monitor.

Log Analytics vous permet d’interroger et d’analyser des données de journal à l’aide du langage de requête Kusto (KQL). Pour plus d’informations, consultez Bien démarrer avec les requêtes de journal dans Azure Monitor.

Le portail Azure dispose d’une interface utilisateur pour l’affichage et les recherches de base du journal d’activité. Pour effectuer une analyse plus approfondie, vous devez router les données vers les journaux Azure Monitor et exécuter des requêtes plus complexes dans Log Analytics.

Application Insights analyse la disponibilité, les performances et l’utilisation de vos applications web, pour que vous puissiez identifier et diagnostiquer les erreurs sans attendre qu’un utilisateur les signale.

Application Insights inclut des points de connexion à divers outils de développement et s’intègre à Visual Studio pour prendre en charge vos processus DevOps. Pour plus d’informations, consultez Supervision des applications pour App Service.

Les outils qui permettent une visualisation plus complexe sont notamment :

- Les tableaux de bord, qui vous permettent de combiner différentes sortes de données dans un même volet du portail Azure.

- Les workbooks, des rapports personnalisables que vous pouvez créer dans le portail Azure. Les workbooks peuvent inclure du texte, des métriques et des requêtes de journal.

- Grafana, un outil de plateforme ouvert, parfait pour les tableaux de bord opérationnels. Vous pouvez utiliser Grafana pour créer des tableaux de bord à partir de données de plusieurs sources autres qu’Azure Monitor.

- Power BI, un service d’analyse métier qui fournit des visualisations interactives pour diverses sources de données. Vous pouvez configurer Power BI pour importer automatiquement les données de journal à partir d’Azure Monitor afin de tirer parti de ces visualisations supplémentaires.

Exporter des données Azure Monitor

Vous pouvez exporter des données en dehors d’Azure Monitor dans d’autres outils à l’aide de :

Métriques : utilisez l’API REST pour les métriques pour extraire les données de métriques de la base de données de métriques Azure Monitor. Pour plus d’informations, consultez Informations de référence sur l’API REST Azure Monitor.

Journaux : utilisez l’API REST ou les bibliothèques de client associées.

L’exportation de données de l’espace de travail Log Analytics.

Pour bien démarrer avec l’API REST pour Azure Monitor, consultez Procédure pas à pas de l’API REST d’analyse Azure.

Utiliser des requêtes Kusto pour analyser les données de journal

Vous pouvez analyser les données du journal Azure Monitor à l’aide du langage de requête Kusto (KQL). Pour plus d’informations, consultez Requêtes de journal dans Azure Monitor.

Utiliser des alertes Azure Monitor pour vous avertir des problèmes

Les alertes Azure Monitor vous permettent d’identifier et de résoudre les problèmes dans votre système et de vous avertir de manière proactive lorsque des conditions spécifiques sont observées dans vos données de surveillance avant que vos clients ne les remarquent. Vous pouvez définir une alerte sur n’importe quelle source de données de métrique ou de journal dans la plateforme de données Azure Monitor. Il existe différents types d’alertes Azure Monitor en fonction des services que vous surveillez et des données de monitoring que vous collectez. Consultez Choix du type approprié de règle d’alerte.

Règles d’alerte Azure Monitor recommandées pour Azure DDoS Protection

Pour plus d’informations sur les alertes dans Azure DDoS Protection, consultez Configurer des alertes de métriques Azure DDoS Protection via le portail et Configurer des alertes de journalisation des diagnostics Azure DDoS Protection.

Pour obtenir des exemples d’alertes courantes pour les ressources Azure, consultez Exemples de requêtes d’alerte de journal.

Implémentation d’alertes à grande échelle

Pour certains services, vous pouvez opérer une surveillance à grande échelle en appliquant la même règle d’alerte de métrique à plusieurs ressources du même type qui existent dans la même région Azure. Azure Monitor Baseline Alerts (AMBA) fournit une méthode semi-automatisée de mise en œuvre des alertes, des tableaux de bord et des recommandations concernant les métriques à grande échelle.