Architectures de référence Azure DDoS Protection

Azure DDoS Protection est conçu pour les services déployés dans un réseau virtuel. Les architectures de référence suivantes sont organisées par scénarios, avec regroupement des modèles d’architecture.

Ressources protégées

Les ressources prises en charge sont les suivantes :

- Adresses IP publiques jointes à :

- Machine virtuelle IaaS.

- Cluster Application Gateway (y compris WAF).

- Gestion des API Azure (niveau Premium uniquement).

- Bastion.

- Connecté à un réseau virtuel (VNet) en mode externe.

- Pare-feu.

- Appliance virtuelle réseau (NVA) IaaS.

- Load Balancer (Classique et Standard Load Balancer).

- Service Fabric.

- Passerelle VPN

- La protection couvre également les plages d’adresses IP publiques apportées à Azure via des préfixes IP personnalisés (BYOIP).

Les ressources non prises en charge sont les suivantes :

- Azure Virtual WAN.

- Azure Gestion des API dans des modes de déploiement autres que les modes pris en charge.

- Services PaaS (multi-tenant), y compris Azure App Service Environment pour Power Apps.

- NAT Gateway.

Remarque

Pour les charges de travail Web, nous vous recommandons vivement d’utiliser la protection DDoS Azure et un pare-feu d’applications Web pour vous protéger contre les attaques DDoS émergentes. Une autre option consiste à utiliser Azure Front Door avec un pare-feu d’applications Web. Azure Front Door offre une protection au niveau de la plateforme contre les attaques DDoS au niveau du réseau. Pour plus d’informations, consultez Base de référence de sécurité pour les services Azure.

Charges de travail de machines virtuelles (Windows/Linux)

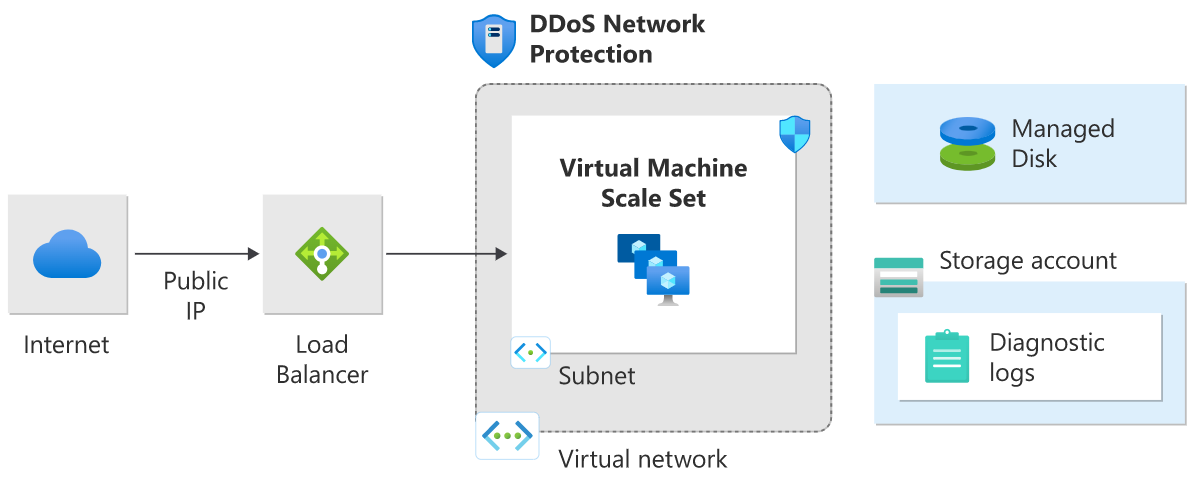

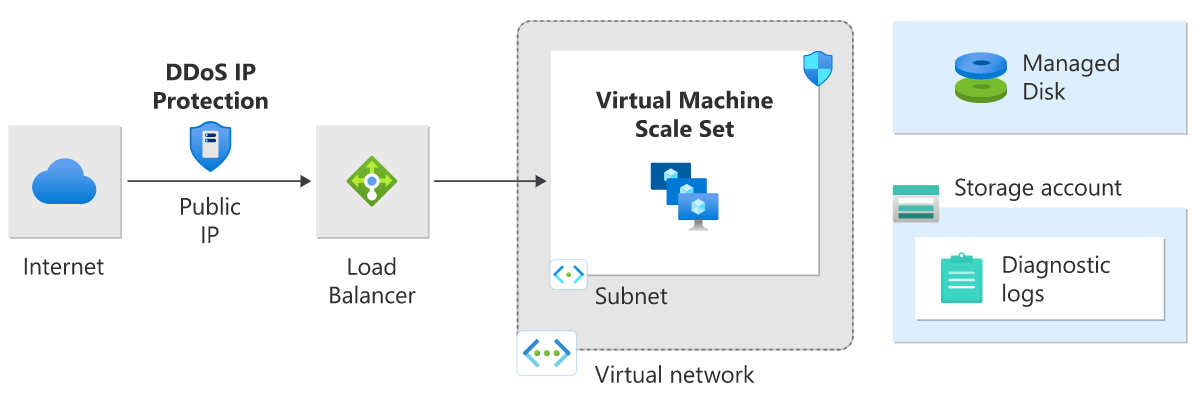

Application s’exécutant sur des machines virtuelles à charge équilibré

Cette architecture de référence présente un ensemble de pratiques éprouvées pour exécuter plusieurs machines virtuelles Windows dans un groupe identique derrière un équilibreur de charge, afin d’améliorer la disponibilité et l’extensibilité. Cette architecture convient à n’importe quelle charge de travail sans état, par exemple un serveur web.

Dans cette architecture, une charge de travail est répartie entre plusieurs instances de machine virtuelle. Il existe une seule adresse IP publique, et le trafic Internet est réparti entre les machines virtuelles à l’aide d’un équilibreur de charge.

L’équilibreur de charge distribue les demandes Internet entrantes aux instances de machine virtuelle. Les groupes de machines virtuelles identiques permettent d’augmenter ou de réduire le nombre de machines virtuelles manuellement ou automatiquement en fonction de règles prédéfinies. Ceci est important si la ressource fait l’objet d’une attaque DDoS. Pour plus d’informations sur cette architecture de référence, consultez Application à N couches Windows sur Azure.

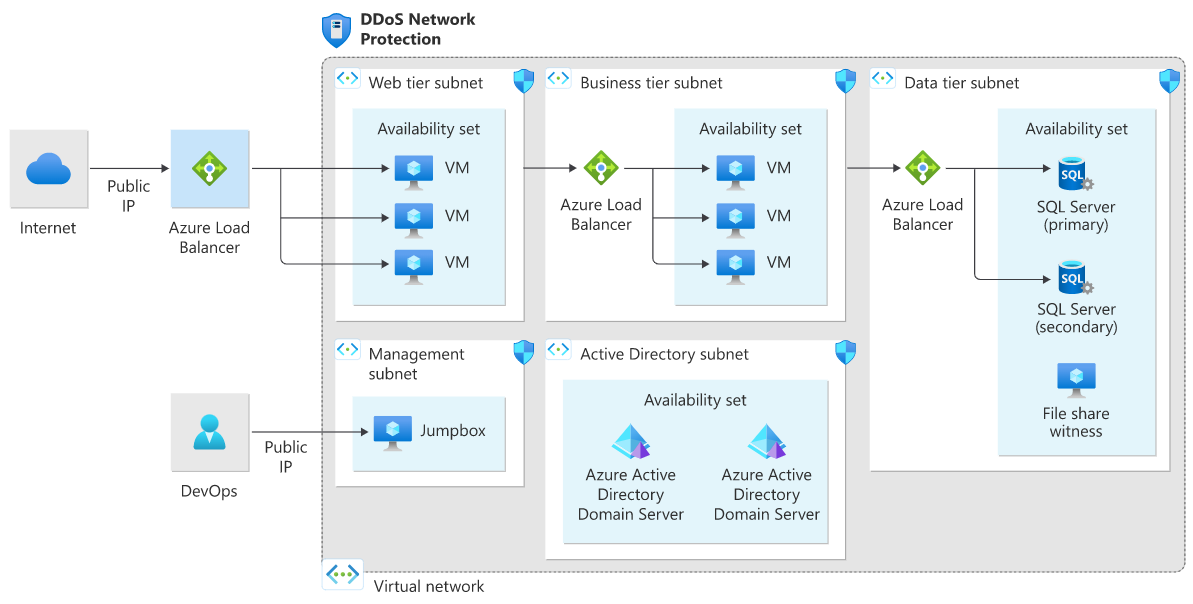

Architecture des machines virtuelles DDoS Network Protection

La protection DDoS réseau est activée sur le réseau virtuel de l’équilibreur de charge Azure (Internet) associé à l’adresse IP publique.

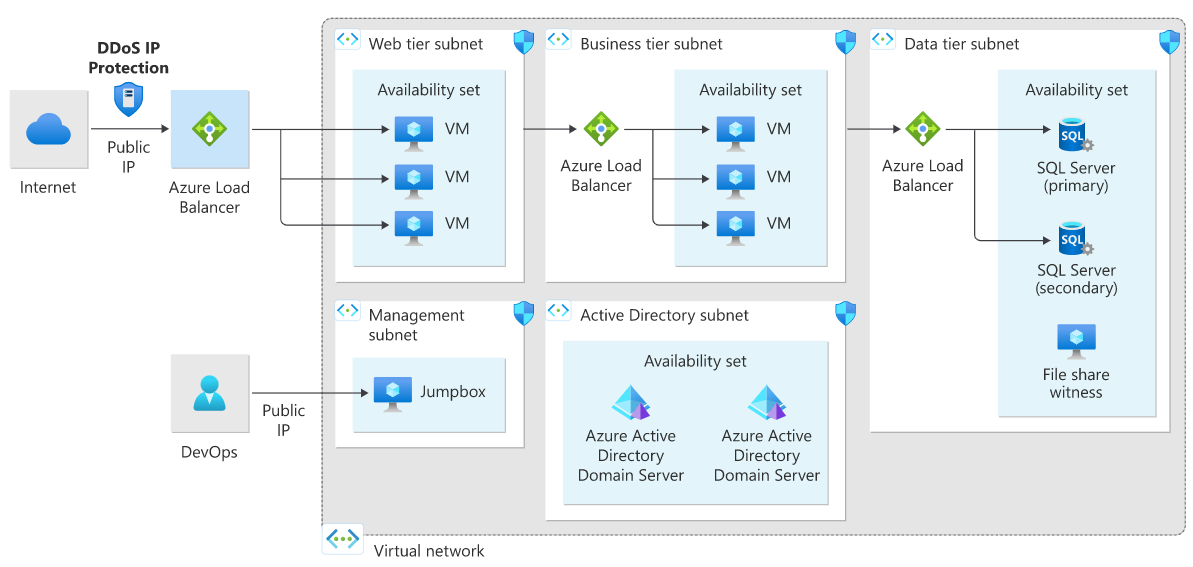

Architecture de machine virtuelle protection IP DDoS

La protection IP DDoS est activée sur l’adresse IP publique frontale d’un équilibreur de charge public.

Application s’exécutant sur une architecture Windows multiniveau

Il existe de nombreuses façons d’implémenter une architecture multiniveau. Le schéma suivant présente une application web à trois niveaux standard. Cette architecture repose sur celle décrite dans l’article Exécuter des machines virtuelles à charge équilibrée pour la scalabilité et la disponibilité. Les niveaux Web et Business utilisent des machines virtuelles à charge équilibrée.

Architecture multiniveau de protection réseau DDoS

Dans ce schéma d’architecture, DDoS Network Protection est activé sur la réseau virtuel. Toutes les adresses IP publiques dans le réseau virtuel bénéficient d’une protection DDoS au niveau des couches 3 et 4. Pour protéger la couche 7, déployez Application Gateway dans la référence SKU WAF. Pour plus d’informations sur cette architecture de référence, consultez Application à N couches Windows sur Azure.

Architecture multiniveau Windows protection IP DDoS

Dans ce diagramme d’architecture, la protection IP DDoS est activée sur l’adresse IP publique.

Notes

Les scénarios dans lesquels une unique machine virtuelle s’exécute derrière une adresse IP publique ne sont pas recommandés. L’atténuation DDoS peut ne pas se lancer instantanément lorsqu’une attaque DDoS est détectée. Par conséquent, un déploiement de machine virtuelle unique qui ne peut pas être mis à l’échelle deviendra indisponible dans de tels cas.

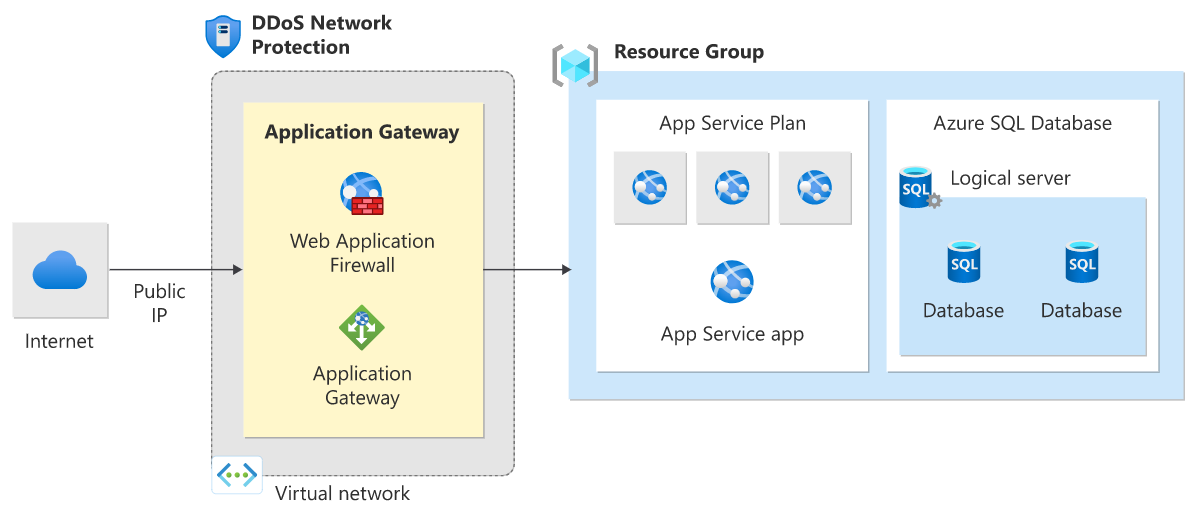

Application web PaaS

Cette architecture de référence montre l’exécution d’une application Azure App Service dans une seule région. Cette architecture présente un ensemble de pratiques éprouvées pour une application web utilisant Azure App Service et Azure SQL Database. La région de secours est configurée pour les scénarios de basculement.

Azure Traffic Manager achemine les requêtes entrantes à Application Gateway dans l’une des régions. Pendant le fonctionnement normal, il achemine les requêtes à Application Gateway dans la région active. Si cette région n’est plus disponible, Traffic Manager bascule sur Application Gateway dans la région de secours.

Tout le trafic provenant d’Internet à destination de l’application web est acheminé à l’adresse IP publique d’Application Gateway par le biais de Traffic Manager. Dans ce scénario, App Service (application web) n’est pas directement accessible de l’extérieur et est protégé par Application Gateway.

Nous vous recommandons de configurer la référence SKU WAF Application Gateway (mode prévention) pour mettre en place une protection contre les attaques de couche 7 (HTTP/HTTPS/Web Socket). Par ailleurs, les applications web sont configurées pour accepter uniquement le trafic provenant de l’adresse IP d’Application Gateway.

Pour plus d'informations sur cette architecture de référence, voir Application web multirégionale hautement disponible.

Protection réseau DDoS avec architecture d’application web PaaS

Dans ce schéma d’architecture, DDoS Network Protection est activé sur lpasserelle d’application web du réseau virtuel.

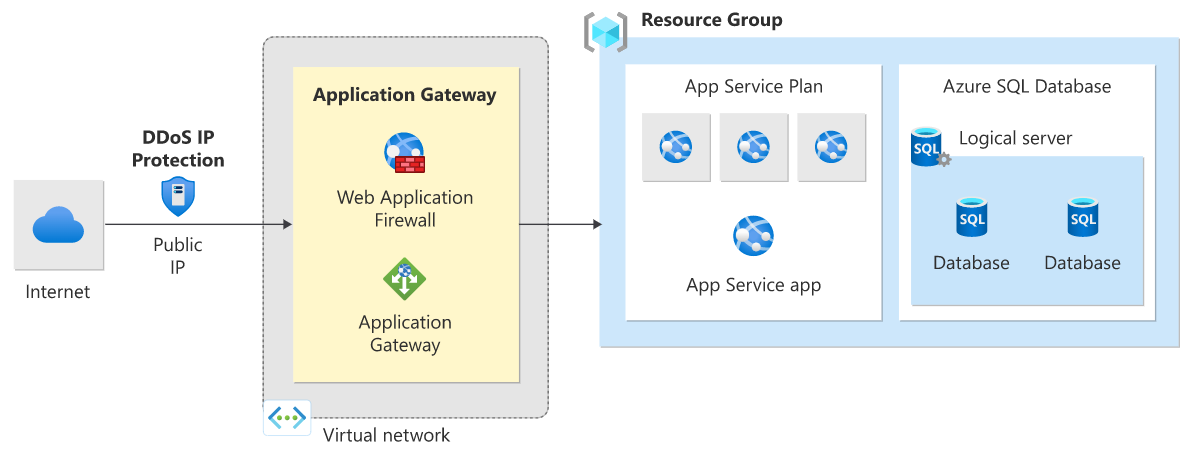

Protection IP DDoS avec architecture d’application web PaaS

Dans ce diagramme d’architecture, la protection IP DDoS est activée sur l’adresse IP publique associée à la passerelle d’application web.

Atténuation pour les services PaaS non web

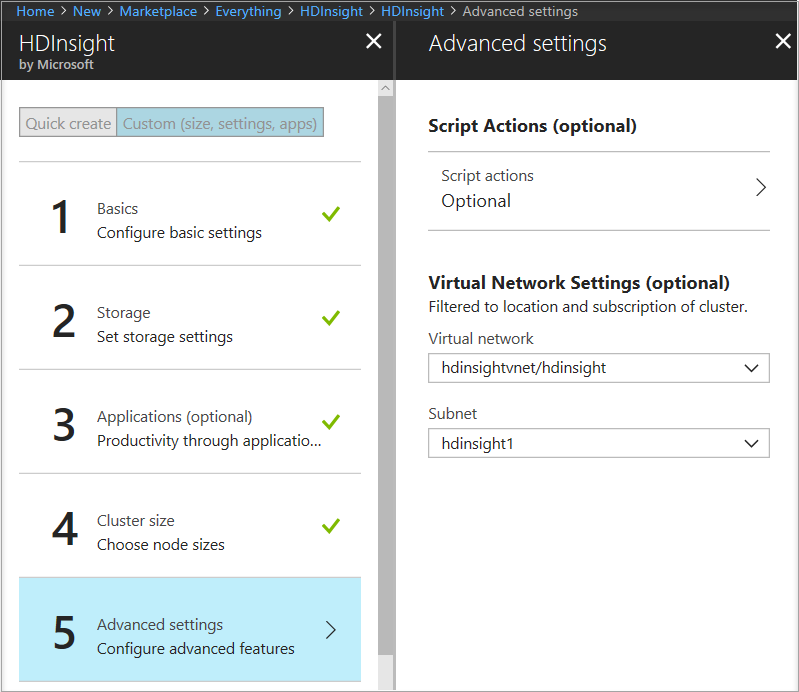

HDInsight sur Azure

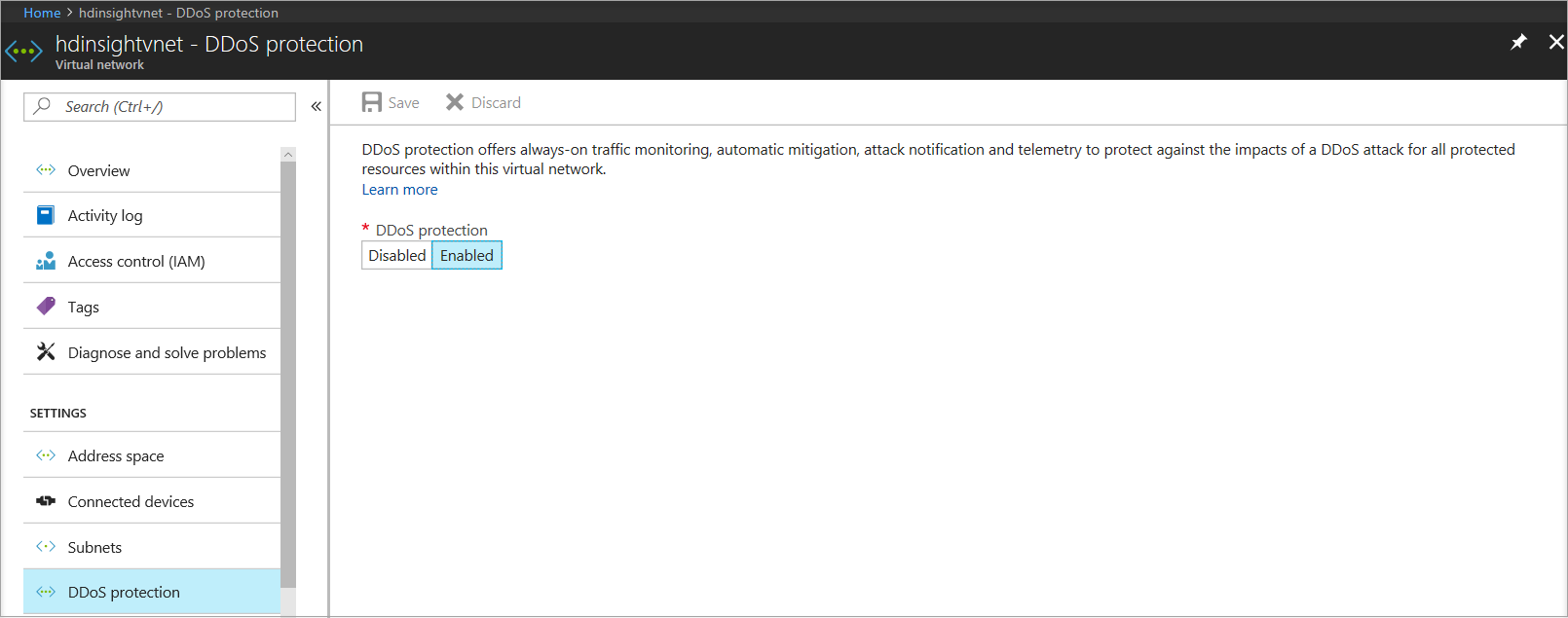

Cette architecture de référence montre la configuration de DDoS Protection pour un cluster Azure HDInsight. Assurez-vous que le cluster HDInsight est lié à un réseau virtuel et que DDoS Protection est activé sur ce réseau virtuel.

Dans cette architecture, le trafic destiné au cluster HDInsight en provenance d’Internet est acheminé à l’adresse IP publique associée à l’équilibreur de charge de la passerelle HDInsight. L’équilibreur de charge de la passerelle envoie ensuite directement le trafic aux nœuds principaux ou aux nœuds worker. Dans la mesure où DDoS Protection est activé sur le réseau virtuel HDInsight, toutes les adresses IP publiques dans le réseau virtuel bénéficient d’une protection DDoS au niveau des couches 3 et 4. Cette architecture de référence peut être combinée avec les architectures de référence multiniveau/multirégion.

Pour plus d’informations sur cette architecture de référence, consultez la documentation Étendre HDInsight à l’aide d’un réseau virtuel Azure.

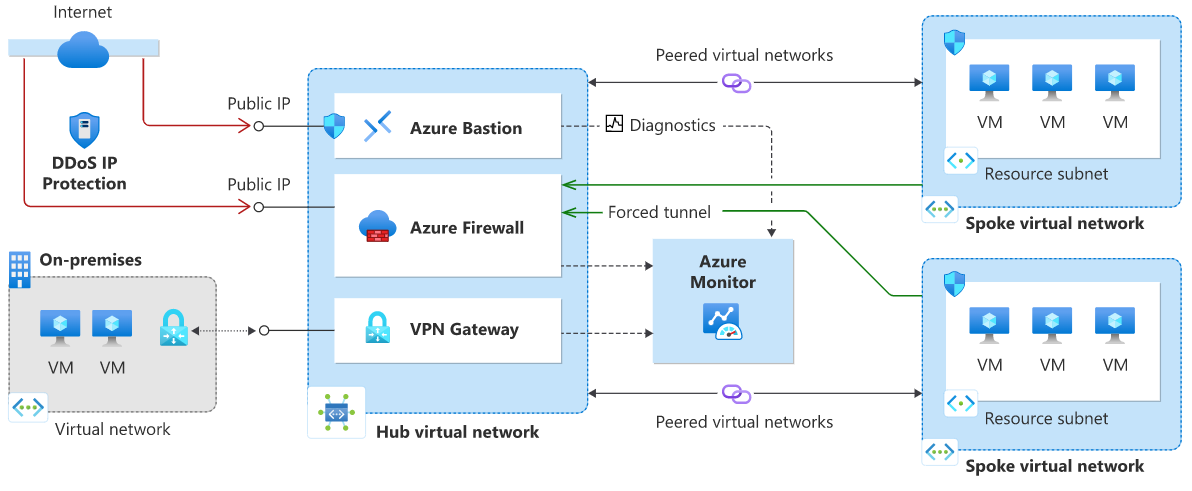

Topologie de réseau hub-and-spoke avec Pare-feu Azure et Azure Bastion

Cette architecture de référence détaille une topologie hub-and-spoke avec Pare-feu Azure dans le hub comme DMZ pour les scénarios qui requièrent un contrôle central des aspects de sécurité. Pare-feu Azure est un pare-feu géré en tant que service qui est placé dans son propre sous-réseau. Azure Bastion est déployé et placé dans son propre sous-réseau.

Deux spokes sont connectés au hub à l’aide de l’appairage de réseaux virtuels, et il n’existe aucune connectivité spoke-to-spoke. Si vous avez besoin d’une connectivité spoke-to-spoke, vous devez créer des itinéraires pour transférer le trafic d’un spoke vers le pare-feu, qui peut ensuite l’acheminer vers l’autre spoke. Toutes les IP publiques qui se trouvent à l’intérieur du hub sont protégées par Protection DDoS. Dans ce scénario, le pare-feu du hub permet de contrôler le trafic d’entrée en provenance d’Internet, tandis que l’IP publique du pare-feu est protégée. Azure DDoS Protection protège également l’IP publique du bastion.

DDoS Protection est conçu pour les services déployés dans un réseau virtuel. Pour plus d’informations, consultez Déployer un service Azure dédié sur des réseaux virtuels.

Réseau hub-and-spoke de protection réseau DDoS

Dans ce schéma d’architecture, Azure DDoS Network Protection est activé sur la réseau virtuel du hub.

Réseau hub-and-spoke de protection IP DDoS

Dans ce diagramme d’architecture, Azure DDoS IP Protection est activé sur l’adresse IP publique.

Remarque

Sans frais supplémentaires, le service de protection de l’infrastructure Azure DDoS protège chaque service Azure qui utilise des adresses IPv4 et IPv6 publiques. Ce service de protection DDoS permet de protéger tous les services Azure, y compris les services PaaS (Platform as a service) tels que Azure DNS. Pour plus d’informations, consultez Vue d’ensemble du service Azure DDoS Protection. Pour plus d’informations sur la topologie hub-and-spoke, consultez Topologie réseau hub-and-spoke.

Étapes suivantes

- Découvrez comment configurer la Protection réseau.