Appairage de réseaux virtuels et Azure Bastion

Azure Bastion et l’appairage de réseaux virtuels peuvent être utilisés ensemble. Lorsque le peering de réseaux virtuels est configuré, vous n’avez pas besoin de déployer Azure Bastion dans chaque VNet appairé (Réseau virtuel Microsoft Azure). Cela signifie que si vous disposez d’un hôte Azure Bastion configuré dans un réseau virtuel, il peut être utilisé pour se connecter à des machines virtuelles (VMs) déployées dans un réseau virtuel appairé sans déployer un hôte bastion supplémentaire. Pour plus d'informations sur le peering de réseaux virtuels, consultez À propos du peering de réseaux virtuels.

Azure Bastion fonctionne avec les types d’appairages suivants :

- Peering de réseaux virtuels : connecte des réseaux virtuels au sein d’une même région Azure.

- Appairage global de réseaux virtuels : connecte des réseaux virtuels entre les différentes régions Azure.

Notes

Le déploiement d’Azure Bastion dans un hub Virtual WAN n’est pas pris en charge. Vous pouvez déployer Azure Bastion dans un réseau virtuel spoke et utiliser la fonctionnalité de connexion basée sur IP pour vous connecter aux machines virtuelles déployées sur un autre réseau virtuel via le hub Virtual WAN.

Architecture

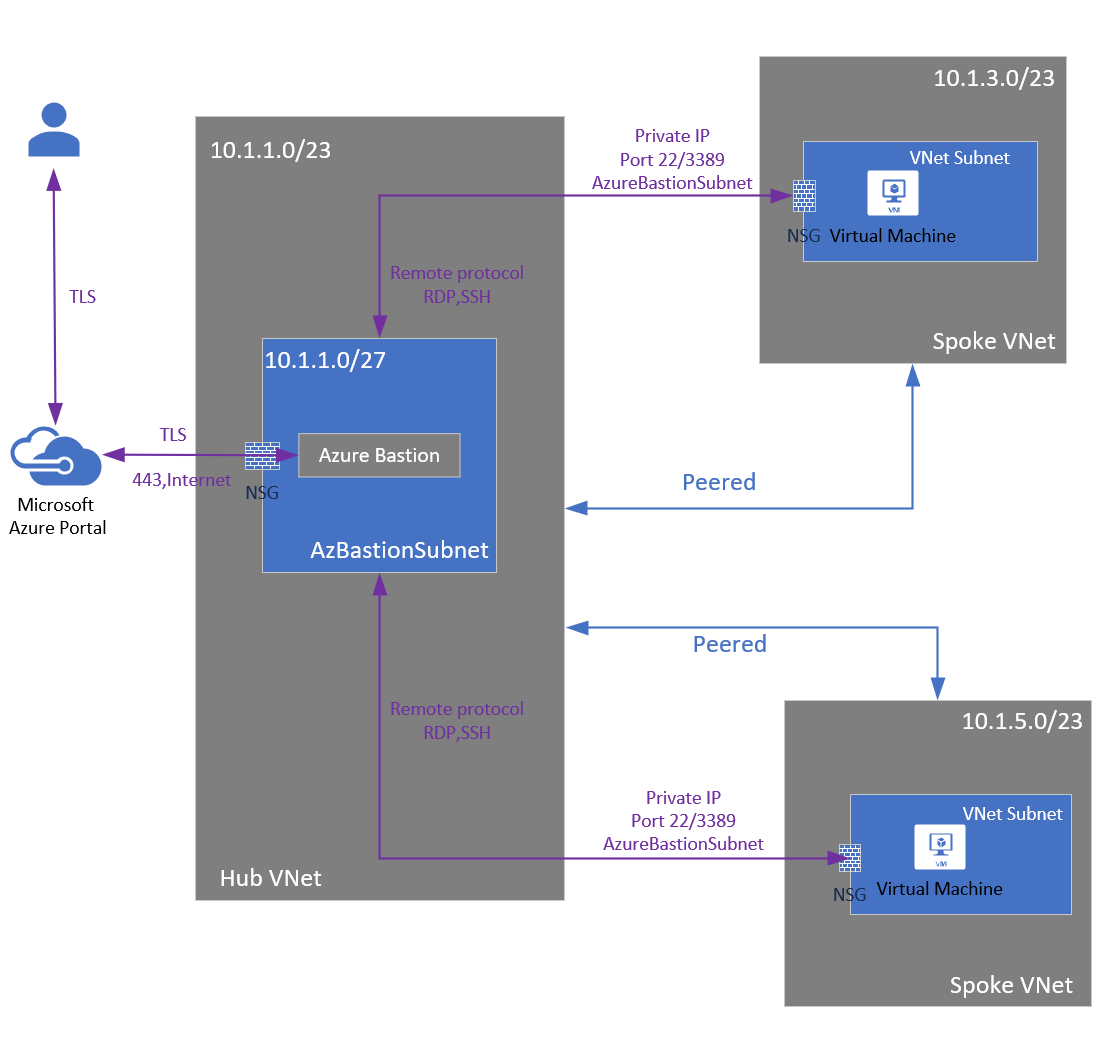

Lorsque le peering de réseau virtuel est configuré, Azure Bastion peut être déployé dans des topologies en étoile ou en maillage complet. Le déploiement Azure Bastion est effectué par réseau virtuel et non par abonnement/compte ou machine virtuelle.

Une fois que vous avez provisionné le service Azure Bastion dans votre réseau virtuel, l’expérience RDP/SSH est disponible pour toutes vos machines virtuelles dans le même réseau virtuel et les réseaux virtuels homologues. Cela signifie que vous pouvez consolider le déploiement de Bastion sur un seul réseau virtuel et continuer à accéder aux machines virtuelles déployées dans un réseau virtuel homologue, centralisant ainsi le déploiement global.

Ce schéma représente l’architecture d’un déploiement Azure Bastion dans un modèle hub-and-spoke. Dans ce schéma, vous pouvez voir la configuration suivante :

- L’hôte bastion est déployé dans le réseau virtuel du hub centralisé.

- Le groupe de sécurité réseau (NSG) centralisé est déployé.

- Une adresse IP publique n’est pas requise sur la machine virtuelle Azure.

Vue d’ensemble du déploiement

- Vérifiez que vous avez configuré des réseaux virtuels et des machines virtuelles au sein des réseaux virtuels.

- Configurez le peering de réseau virtuel.

- Configurez Bastion dans l’un des réseaux virtuels.

- Vérifiez les autorisations.

- Connectez-vous à une machine virtuelle via Azure Bastion. Pour vous connecter via Azure Bastion, vous devez disposer des autorisations appropriées pour l’abonnement auquel vous êtes connecté.

Pour vérifier les autorisations

Vérifiez les autorisations suivantes lors de l’utilisation de cette architecture :

- Assurez-vous de disposer d’un accès en lecture à la fois à la machine virtuelle cible et au réseau virtuel homologue.

- Vérifier vos autorisations dans YourSubscription | IAM et vérifiez que vous disposez d’un accès en lecture aux ressources suivantes :

- Rôle de lecteur sur la machine virtuelle.

- Rôle de lecteur sur la carte réseau avec adresse IP privée de la machine virtuelle.

- Rôle de lecteur sur la ressource Azure Bastion.

- Rôle lecteur sur les réseaux virtuels des machines virtuelles cibles.

Forum aux questions sur le peering de machines virtuelles Bastion

Pour les questions fréquemment posées, consultez la FAQ sur le peering de réseaux virtuels Bastion.

Étapes suivantes

Lisez les questions fréquentes sur Bastion.