Effectuer une maintenance et une administration continue pour Microsoft System Center Virtual Machine Manager avec Azure Arc

Dans cet article, vous apprenez à effectuer différentes opérations de maintenance et d’administration liées à Microsoft System Center Virtual Machine Manager (SCVMM) avec Azure Arc, telles que :

- Maintenir manuellement le pont de ressources Azure Arc en suivant les meilleures pratiques

- Mettre à jour les informations d’identification du compte SCVMM

- Collecter des journaux à partir du pont de ressources Azure Arc

Meilleures pratiques pour maintenir les ressources SCVMM avec Azure Arc

Le pont de ressources Azure Arc établit une ligne de vue entre le serveur d’administration SCVMM local et Azure. Les composants du pont de ressources permettent de bénéficier des avantages d’Azure sur vos machines virtuelles managées SCVMM locales. Voici quelques meilleures pratiques que vous pouvez suivre, selon les besoins de votre organisation :

Conservez en toute sécurité les fichiers

.yamletkubeconfig: après le déploiement réussi du pont de ressources Azure Arc, trois fichiers de configuration sont créés :\<resource-bridge-name\>-resource.yaml,\<resource-bridge-name\>-appliance.yamlet\<resource-bridge-name\>-infra.yaml. La machine virtuelle du pont de ressources héberge un cluster Kubernetes de gestion. Par défaut, un fichierkubeconfigqui sera utilisé pour maintenir la machine virtuelle du pont de ressources est généré dans le répertoire CLI actuel pendant le processus de déploiement du pont de ressources. Il est obligatoire de stocker et de maintenir en toute sécurité ces fichiers, car ils sont nécessaires à la gestion et à la mise à niveau du pont de ressources.Verrou du pont de ressources : compte tenu de la nature critique du pont de ressources, en tant qu’administrateur, vous pouvez verrouiller la ressource Azure du pont de ressources pour la protéger contre une suppression accidentelle et ainsi empêcher la perte de connectivité au serveur SCVMM à partir d’Azure. Pour placer un verrou de ressource sur votre pont de ressources, accédez à sa ressource Azure et sélectionnez Verrous sous le panneau Paramètres. Vous pouvez ajouter un verrou Suppression à partir d’ici, ce qui empêche les utilisateurs en libre-service de supprimer accidentellement le pont de ressources.

Important

Les verrous de ressources de type Lecture seule et Suppression désactivent la mise à niveau du pont de ressources. Il est donc nécessaire de supprimer les verrous avant de déclencher une mise à niveau.

Alerte d’intégrité du pont des ressources : le pont de ressources Azure Arc doit être maintenu en ligne et sain avec un état Exécution pour garantir le fonctionnement continu de l’offre SCVMM avec Azure Arc. Le pont de ressources peut régulièrement entrer dans un état hors connexion en raison de la rotation des informations d’identification dans le cadre de vos pratiques de sécurité régulières ou de toute modification du réseau. Pour être averti de tout temps d’arrêt involontaire du pont de ressources, vous pouvez configurer des alertes d’intégrité sur la ressource Azure de votre pont de ressources en procédant comme suit :

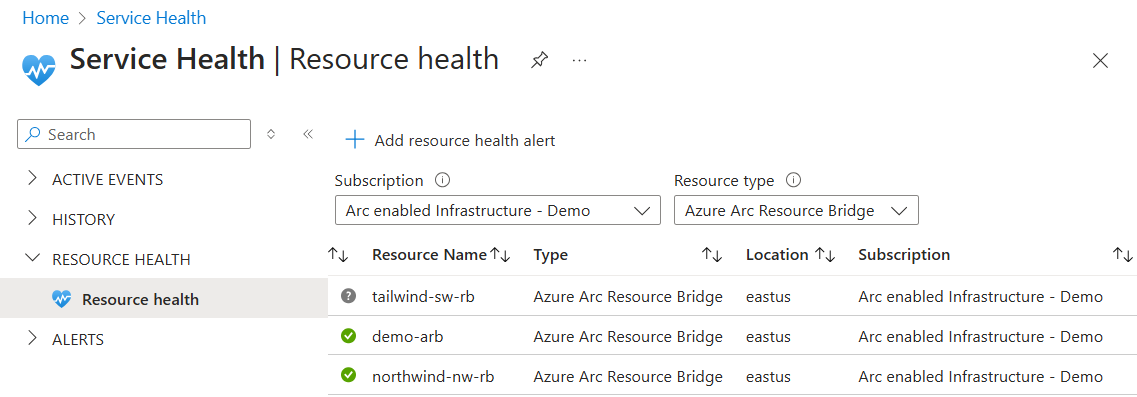

- Sur le Portail Azure, recherchez et accédez à Service Health.

- Dans le volet gauche, sélectionnez Resource Health>Resource Health.

- Dans la liste déroulante Abonnement, choisissez l’abonnement dans lequel se trouve votre pont de ressources. Dans la liste déroulante Type de ressource, sélectionnez Pont de ressources avec Azure Arc. Une fois la liste de ponts de ressources renseignée, choisissez le pont de ressources pour lequel vous souhaitez configurer l’alerte et sélectionnez Ajouter une alerte d’intégrité des ressources. Si vous souhaitez configurer des alertes pour tous les ponts de ressources de votre abonnement, vous pouvez sélectionner Ajouter une alerte d’intégrité des ressources sans choisir de ponts de ressources.

- Configurez les conditions dans la règle d’alerte selon que vous souhaitez recevoir des notifications continues sur l’état d’intégrité ou si vous souhaitez recevoir des notifications uniquement lorsque le pont de ressources devient non sain.

- Configurez le groupe d’actions avec le type de notification et le destinataire de l’alerte.

- Terminez la création de la règle d’alerte en remplissant les détails de l’emplacement, des identificateurs et des balises facultatives de la règle d’alerte.

Mettez à jour les informations d’identification du compte SCVMM (à l’aide d’un nouveau mot de passe ou d’un nouveau compte SCVMM après l’intégration)

SCVMM avec Azure Arc utilise les informations d’identification du compte SCVMM que vous avez fournies pendant l’intégration pour communiquer avec votre serveur d’administration SCVMM. Ces informations d’identification sont stockées localement sur la machine virtuelle du pont de ressources Arc.

Dans le cadre de vos pratiques de sécurité, vous devrez peut-être faire pivoter les informations d’identification de vos comptes SCVMM. Lorsque les informations d’identification sont pivotées, vous devez également mettre à jour les informations d’identification fournies à Azure Arc pour garantir le fonctionnement de SCVMM avec Azure Arc. Vous pouvez également utiliser les mêmes étapes si vous devez utiliser un autre compte SCVMM après l’intégration. Vous devez vous assurer que le nouveau compte dispose également de toutes les autorisations SCVMM nécessaires.

Il existe deux ensembles d’informations d’identification différents stockés sur le pont de ressources Arc. Vous pouvez utiliser les mêmes informations d’identification de compte pour les deux.

- Compte du pont de ressources Arc. Ce compte est utilisé pour le déploiement de la machine virtuelle du pont de ressources Arc et sera utilisé pour la mise à niveau.

- Compte de l’extension de cluster SCVMM. Ce compte permet de découvrir l’inventaire et d’effectuer toutes les opérations de machine virtuelle via SCVMM avec Azure Arc.

Pour mettre à jour les informations d’identification du compte pour le pont de ressources Arc, exécutez les commandes Azure CLI suivantes. Exécutez les commandes depuis une station de travail qui peut accéder localement à l’adresse IP de configuration du cluster du pont de ressources Arc :

az account set -s <subscription id>

az arcappliance get-credentials -n <name of the appliance> -g <resource group name>

az arcappliance update-infracredentials scvmm --kubeconfig kubeconfig

Pour plus d’informations sur les commandes, consultez az arcappliance get-credentials et az arcappliance update-infracredentials scvmm.

Pour mettre à jour les informations d’identification utilisées par l’extension de cluster SCVMM sur le pont de ressources, exécutez la commande suivante. Cette commande peut être exécutée à partir de n’importe quel emplacement avec l’extension CLI connectedscvmm installée.

az connectedscvmm scvmm connect --custom-location <name of the custom location> --location <Azure region> --name <name of the SCVMM resource in Azure> --resource-group <resource group for the SCVMM resource> --username <username for the SCVMM account> --password <password to the SCVMM account>

Collecter des journaux d'activité à partir du pont de ressources Arc

En cas de problème avec le pont de ressources Azure Arc, vous devez collecter les journaux pour mener une investigation plus approfondie. Pour collecter les journaux, utilisez la commande Azure CLI Az arcappliance log.

Pour enregistrer les journaux dans un dossier de destination, exécutez les commandes suivantes. Ces commandes nécessitent une connectivité à l’adresse IP de configuration du cluster.

az account set -s <subscription id>

az arcappliance get-credentials -n <name of the appliance> -g <resource group name>

az arcappliance logs scvmm --kubeconfig kubeconfig --out-dir <path to specified output directory>

Si le cluster Kubernetes sur le pont de ressources Azure Arc n’est pas dans un état fonctionnel, vous pouvez utiliser les commandes suivantes. Ces commandes nécessitent une connectivité à l’adresse IP de la machine virtuelle du pont de ressources Azure Arc via SSH.

az account set -s <subscription id>

az arcappliance get-credentials -n <name of the appliance> -g <resource group name>

az arcappliance logs scvmm --out-dir <path to specified output directory> --ip XXX.XXX.XXX.XXX