SQL Server doté d’Azure Arc dans l’authentification Active Directory avec keytab géré par le système – Prérequis

Ce document explique comment préparer le déploiement de services de données avec Azure Arc avec l’authentification Active Directory (AD). L’article décrit plus précisément les objets Active Directory que vous devez configurer avant le déploiement des ressources Kubernetes.

L’introduction décrit deux modes d’intégration différents :

- Le mode Keytab géré par le système permet au système de créer et gérer les comptes AD pour chaque instance SQL Managed Instance.

- Le mode Keytab géré par le client vous permet de créer et gérer les comptes AD pour chaque instance SQL Managed Instance.

La configuration requise et les recommandations sont différentes pour les deux modes d’intégration.

| Objet Active Directory | Keytab géré par le client | Keytab géré par le système |

|---|---|---|

| Unité d’organisation (UO) | Recommandé | Requis |

| Compte de service de domaine Active Directory pour le Connecteur Active Directory | Non requis | Requis |

| Compte Active Directory pour SQL Managed Instance | Créé pour chaque instance gérée | Le système crée un compte AD pour chaque instance gérée |

Compte de service de domaine - Mode Keytab géré par le système

Pour pouvoir créer automatiquement tous les objets requis dans Active Directory, le connecteur AD a besoin d’un compte de service de domaine. Le compte de service de domaine est un compte Active Directory qui dispose d’autorisations spécifiques pour créer, gérer et supprimer des comptes d’utilisateurs à l’intérieur de l’unité d’organisation fournie. Cet article explique comment configurer l’autorisation de ce compte Active Directory. Le compte de service de domaine arcdsa est appelé comme exemple dans cet article.

Objets Active Directory générés automatiquement

Un déploiement SQL Managed Instance avec Arc génère automatiquement des comptes en mode Keytab géré par le système. Chacun des comptes représente une instance SQL Managed Instance et sera géré par le système tout au long de la durée de vie de SQL. Ils possèdent les noms de principal du service (SPN) requis par chaque instance SQL.

Les étapes ci-dessous supposent que vous disposez déjà d’un contrôleur de domaine Active Directory. Si vous n’avez pas de contrôleur de domaine, le guide suivant comprend les étapes qui peuvent être utiles.

Créer des objets Active Directory

Procédez comme suit avant de déployer une instance SQL Managed Instance avec Arc avec l’authentification AD :

- Créez une unité d’organisation pour tous les objets AD associés à SQL Managed Instance avec Arc. Vous pouvez également choisir de désigner une unité d’organisation existante lors du déploiement.

- Créez un compte AD pour le connecteur AD ou utilisez un compte existant et fournissez-lui les autorisations appropriées sur l’unité d’organisation créée à l’étape précédente.

Création d’une unité d’organisation

Le mode Keytab géré par le système nécessite une unité d’organisation désignée. Pour le mode Keytab géré par le client, il est recommandé d’utiliser une unité d’organisation.

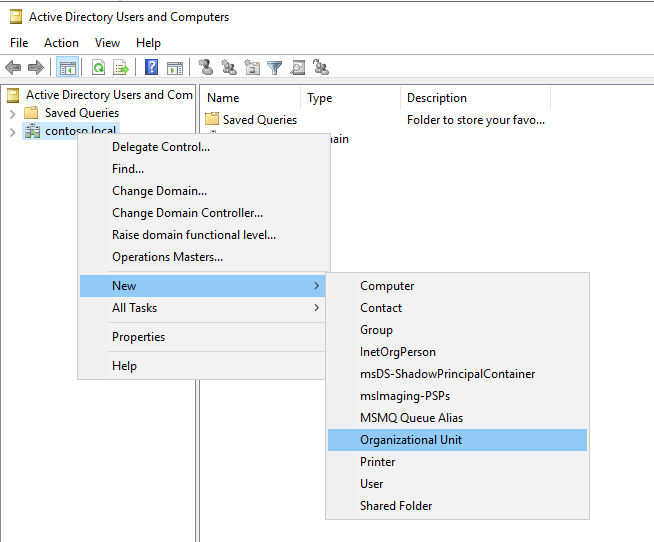

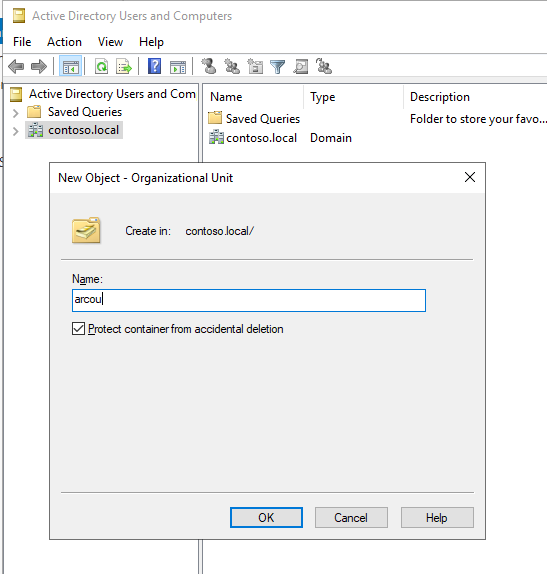

Sur le contrôleur de domaine, ouvrez Utilisateurs et ordinateurs Active Directory. Dans le panneau de gauche, cliquez avec le bouton droit sur le répertoire où créer votre UO, sélectionnez Nouveau>Unité d’organisation, puis suivez les invites de l’Assistant pour créer l’UO. Vous pouvez également créer une unité d’organisation avec PowerShell :

New-ADOrganizationalUnit -Name "<name>" -Path "<Distinguished name of the directory you wish to create the OU in>"

Les exemples de cet article utilisent arcou comme nom de l’UO.

Créer le compte de domaine de service

Pour le mode Keytab géré par le système, vous avez besoin d’un compte de service de domaine AD.

Créez l’utilisateur Active Directory que vous utiliserez comme compte de service de domaine. Ce compte nécessite des autorisations spécifiques. Veillez à disposer d’un compte Active Directory existant ou créez-en un, que l’instance SQL Managed Instance avec Arc peut utiliser pour configurer les objets nécessaires.

Pour créer un utilisateur dans Active Directory, vous pouvez cliquer avec le bouton droit sur le domaine ou l’unité d’organisation et sélectionner Nouveau>Utilisateur :

Ce compte sera désigné comme arcdsa dans cet article.

Définir les autorisations du compte de domaine de service

Pour le mode Keytab géré par le système, vous devez définir les autorisations du compte de domaine de service.

Que vous ayez créé un compte pour le compte de domaine de service ou que vous utilisiez un compte d’utilisateur Active Directory existant, celui-ci doit disposer de certaines autorisations. Le DSA doit être en mesure de créer des utilisateurs, des groupes et des comptes d’ordinateur dans l’unité d’organisation. Dans les étapes suivantes, le compte de service de domaine de l’instance SQL Managed Instance avec Arc est nommé arcdsa.

Important

Vous pouvez choisir n’importe quel nom pour le compte de service de domaine, mais nous vous déconseillons de le modifier une fois le connecteur AD déployé.

Sur le contrôleur de domaine, ouvrez Utilisateurs et ordinateurs Active Directory, cliquez sur Afficher, puis sélectionnez Fonctionnalités avancées

Dans le volet de gauche, accédez à votre domaine, puis à l’unité d’organisation que

arcouutiliseraCliquez avec le bouton droit sur l’UO, puis sélectionnez Propriétés.

Remarque

Vérifiez que vous avez sélectionné Fonctionnalités avancées en cliquant avec le bouton droit sur l’unité d’organisation et en sélectionnant Afficher

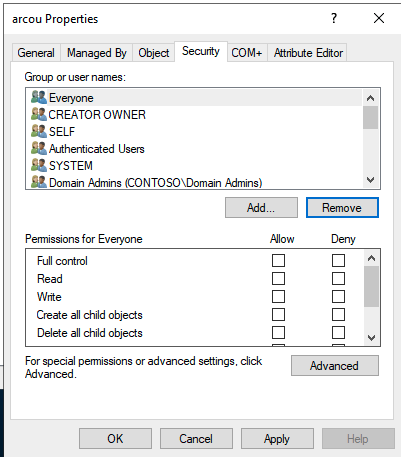

Accédez à l’onglet Sécurité. Sélectionnez Fonctionnalités avancées, cliquez avec le bouton droit sur l’unité d’organisation, puis sélectionnez Afficher.

Sélectionnez Ajouter..., puis ajoutez l’utilisateur arcdsa.

Sélectionnez l’utilisateur arcdsa, désactivez toutes les autorisations, puis sélectionnez Avancé.

Sélectionnez Ajouter

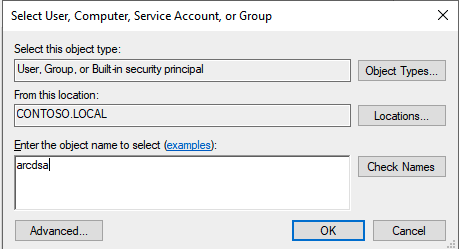

Sélectionnez Sélectionner un principal, insérez arcdsa, puis sélectionnez OK.

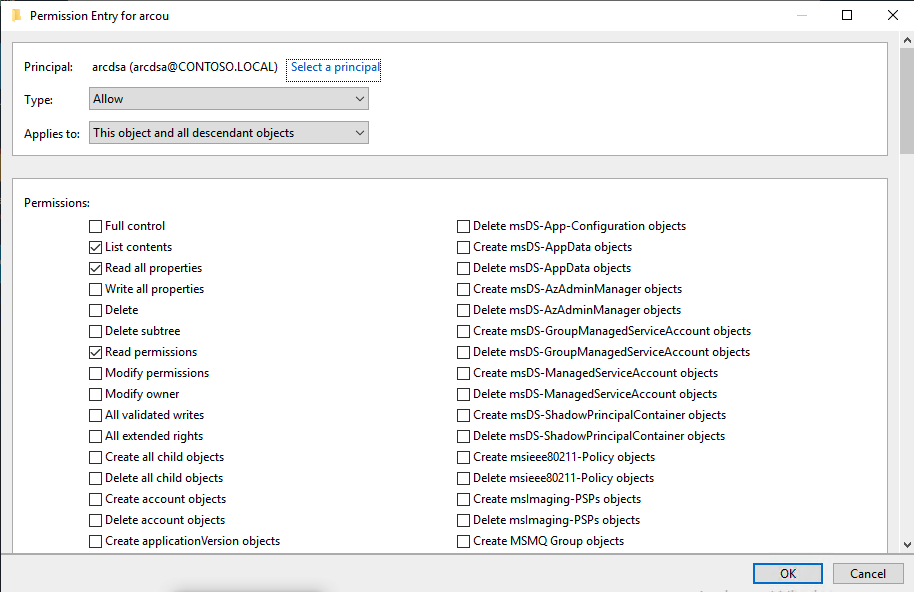

Définissez Type sur Autoriser.

Définissez S’applique à sur Cet objet et tous ceux descendants.

Faites défiler l’affichage vers le bas, puis sélectionnez Effacer tout.

Refaites défiler l’affichage vers le haut, puis sélectionnez :

- Lire toutes les propriétés

- Écrire toutes les propriétés

- Créer des objets utilisateur

- Supprimer des objets utilisateur

Cliquez sur OK.

Sélectionnez Ajouter.

Sélectionnez Sélectionner un principal, insérez arcdsa, puis sélectionnez OK.

Définissez Type sur Autoriser.

Définissez S’applique à sur Objets utilisateur descendants.

Faites défiler l’affichage vers le bas, puis sélectionnez Effacer tout.

Refaites défiler l’affichage vers le haut, puis sélectionnez Réinitialiser le mot de passe.

Cliquez sur OK.

- Sélectionnez OK encore à deux reprises pour fermer les boîtes de dialogue ouvertes.

Contenu connexe

- Déployer un connecteur Active Directory (AD) en mode Keytab géré par le client

- Déployer un connecteur Active Directory (AD) en mode Keytab géré par le système

- Déployer une instance gérée SQL Managed Instance dotée d’Azure Arc dans Active Directory (AD)

- Se connecter à SQL Managed Instance doté d’Azure Arc à l’aide de l’authentification Active Directory