Configurer un flux de connexion dans Azure Active Directory B2C

Avant de commencer, utilisez le sélecteur Choisir un type de stratégie pour choisir le type de stratégie que vous configurez. Azure Active Directory B2C offre deux possibilités pour définir la façon dont les utilisateurs interagissent avec vos applications : via des flux utilisateurs prédéfinis ou via des stratégies personnalisées entièrement configurables. La procédure donnée dans cet article est différente pour chaque méthode.

Vue d’ensemble du flux de connexion

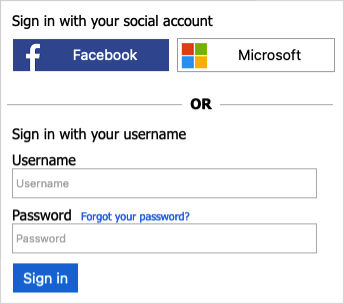

La stratégie d’inscription permet aux utilisateurs d’effectuer les actions suivantes :

- Se connecter avec un compte Azure AD B2C local

- Les utilisateurs peuvent se connecter avec un compte social

- Réinitialisation du mot de passe

- Les utilisateurs ne peuvent pas s’inscrire pour un compte local Azure AD B2C. Pour créer un compte, un administrateur peut utiliser le Portail Azure ou l’API Microsoft Graph.

Prérequis

- Si ce n’est pas déjà fait, inscrivez une application web dans Azure Active Directory B2C.

- Procédez comme indiqué à la section Créer des flux d’utilisateurs et des stratégies personnalisées dans Azure Active Directory B2C.

Créer un flux d’utilisateur de connexion

Pour ajouter une stratégie de connexion :

Connectez-vous au portail Azure.

Si vous avez accès à plusieurs tenants (locataires), sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Azure AD B2C à partir du menu Annuaires + abonnements.

Dans le portail Azure, recherchez et sélectionnez Azure AD B2C.

Sous Stratégies, sélectionnez Flux d’utilisateurs, puis sélectionnez Nouveau flux d’utilisateur.

Dans la page Créer un flux d’utilisateur, sélectionnez le flux utilisateur Connexion.

Sous Sélectionner une version, sélectionnez Recommandé, puis Créer. (Apprenez-en davantage sur les version de flux utilisateur.)

Entrez un Nom pour le flux d’utilisateur. Par exemple, signupsignin1.

Sous Fournisseurs d’identité, sélectionnez au moins un fournisseur d’identité :

- Sous Comptes locaux, sélectionnez l’une des options suivantes : Connexion par e-mail, Connexion par ID utilisateur, Connexion par téléphone, Connexion par téléphone/e-mail, Connexion par ID utilisateur/e-mail, ou Aucun. Plus d’informations

- Sous Fournisseurs d’identité sociale, sélectionnez l’un des fournisseurs d’identité sociale ou d’entreprise externes que vous avez configurés. Plus d’informations

Sous Authentification multifacteur, si vous voulez demander aux utilisateurs de vérifier leur identité avec une deuxième méthode d’authentification, choisissez le type de méthode et le moment auquel appliquer l’authentification multifacteur (MFA). Plus d’informations

Sous Accès conditionnel, si vous avez configuré des stratégies d’accès conditionnel pour votre locataire Azure AD B2C et que vous souhaitez les activer pour ce flux d’utilisateurs, cochez la case Appliquer des stratégies d’accès conditionnel. Vous n’avez pas besoin de spécifier un nom de stratégie. Plus d’informations

Sous Revendications de l’application, choisissez les revendications que vous souhaitez retourner à l’application dans le jeton. Pour la liste complète des valeurs, sélectionnez Afficher plus, choisissez les valeurs, puis sélectionnez OK.

Notes

Vous pouvez également créer des attributs personnalisés afin de les utiliser dans votre locataire Azure AD B2C.

Cliquez sur Créer pour ajouter le flux utilisateur. Un préfixe B2C_1 est automatiquement ajouté au nom.

Tester le flux utilisateur

- Sélectionnez le flux utilisateur que vous avez créé pour ouvrir sa page de présentation, puis sélectionnez Exécuter le flux d’utilisateur.

- Pour Application, sélectionnez l’application web webapp1 que vous avez précédemment inscrite. L’URL de réponse doit être

https://jwt.ms. - Cliquez sur Exécuter le flux d’utilisateur.

- Vous devez être en mesure de vous connecter avec le compte que vous avez créé (à l’aide de l’API MS Graph), sans le lien d’inscription. Le jeton retourné comprend les revendications que vous avez sélectionnées.

Supprimer le lien d’inscription

Le profil technique LocalAccountSignUpWithLogonEmail est autodéclaré. Il est appelé pendant le flux d’inscription ou de connexion. Pour supprimer le lien d’inscription, définissez les métadonnées setting.showSignupLink sur false. Remplacez les profils techniques SelfAsserted-LocalAccountSignin-Email dans le fichier d’extension.

Ouvrez le fichier d’extensions de votre stratégie. Par exemple :

SocialAndLocalAccounts/TrustFrameworkExtensions.xml.Recherchez l’élément

ClaimsProviders. Si l’élément n’existe pas, ajoutez-le.Ajoutez le fournisseur de revendications suivant à l’élément

ClaimsProviders:<!-- <ClaimsProviders> --> <ClaimsProvider> <DisplayName>Local Account</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email"> <Metadata> <Item Key="setting.showSignupLink">false</Item> </Metadata> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider> <!-- </ClaimsProviders> -->Dans l’élément

<BuildingBlocks>, ajoutez la ContentDefinition suivante pour faire référence à la version 1.2.0 ou à une URI de données plus récent :<!-- <BuildingBlocks> <ContentDefinitions>--> <ContentDefinition Id="api.localaccountsignup"> <DataUri>urn:com:microsoft:aad:b2c:elements:contract:unifiedssp:1.2.0</DataUri> </ContentDefinition> <!-- </ContentDefinitions> </BuildingBlocks> -->

Charger et tester votre stratégie

- Connectez-vous au portail Azure.

- Si vous avez accès à plusieurs tenants (locataires), sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Azure AD B2C à partir du menu Annuaires + abonnements.

- Choisissez Tous les services dans le coin supérieur gauche du portail Azure, puis recherchez et sélectionnez Inscriptions d’applications.

- Sélectionnez Infrastructure d’expérience d’identité.

- Sélectionnez Charger une stratégie personnalisée, puis chargez le fichier de stratégie que vous avez modifié, TrustFrameworkExtensions.xml.

- Sélectionnez la stratégie de connexion que vous avez chargée, puis cliquez sur le bouton Exécuter maintenant.

- Vous devez être en mesure de vous connecter avec le compte que vous avez créé (à l’aide de l’API MS Graph), sans le lien d’inscription.

Étapes suivantes

- Ajoutez une connexion avec un fournisseur d’identité sociale.

- Configurez un flux de réinitialisation de mot de passe.