Guide d’utilisation du TDE (Transparent Data Encryption) au repos des Clusters Big Data SQL Server

S’applique à : SQL Server 2019 (15.x)

Important

Le module complémentaire Clusters Big Data Microsoft SQL Server 2019 sera mis hors service. La prise en charge de la plateforme Clusters Big Data Microsoft SQL Server 2019 se terminera le 28 février 2025. Tous les utilisateurs existants de SQL Server 2019 avec Software Assurance seront entièrement pris en charge sur la plateforme, et le logiciel continuera à être maintenu par les mises à jour cumulatives SQL Server jusqu’à ce moment-là. Pour plus d’informations, consultez le billet de blog d’annonce et les Options Big Data sur la plateforme Microsoft SQL Server.

Ce guide montre comment utiliser les fonctionnalités de chiffrement au repos de Clusters Big Data SQL Server pour chiffrer les bases de données.

L’expérience de configuration de l’administrateur de bases de données lors de la configuration du chiffrement transparent des données de SQL Server est la même que pour SQL Server sur Linux, et la documentation TDE standard s’applique, sauf mention contraire. Pour superviser l’état du chiffrement sur la base de données master, suivez les modèles de requête DMV standard sur sys.dm_database_encryption_keys et sys.certificates.

Fonctionnalités non prises en charge :

- Chiffrement du pool de données

Prérequis

- Cluster Big Data SQL Server 2019 CU8+

- Outils Big Data, en particulier Azure Data Studio

- Connexion à SQL Server avec des privilèges d’administrateur (membre du rôle SQL Server sysadmin sur l’instance maître)

Interroger les certificats installés

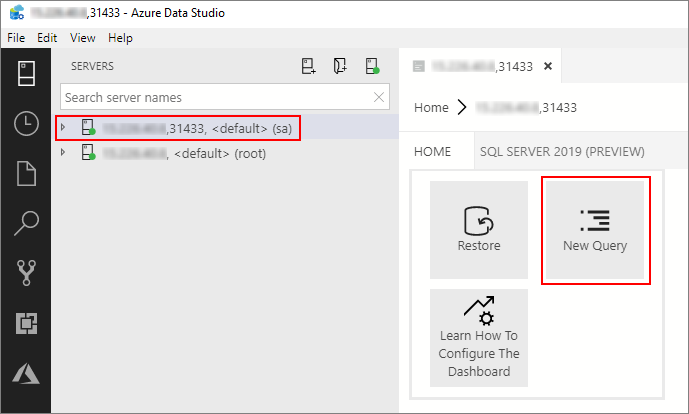

Dans Azure Data Studio, connectez-vous à l’instance maître SQL Server de votre cluster Big Data. Pour plus d’informations, consultez Se connecter à l’instance maître SQL Server.

Double-cliquez sur la connexion dans la fenêtre Serveurs pour afficher le tableau de bord de serveur de l’instance maître SQL Server. Sélectionnez Nouvelle requête.

Exécutez la commande Transact-SQL suivante pour remplacer le contexte par celui de la base de données

masterdans l’instance maître.USE master; GOInterrogez les certificats gérés par le système qui sont installés.

SELECT TOP 1 name FROM sys.certificates WHERE name LIKE 'TDECertificate%' ORDER BY name DESC;Utilisez des critères de requête différents selon vos besoins.

Le nom du certificat est indiqué sous la forme « TDECertificate{timestamp} ». Quand vous voyez un préfixe TDECertificate suivi d’un horodatage, il s’agit du certificat fourni par la fonctionnalité gérée par le système.

Chiffrer une base de données en utilisant le certificat géré par le système

Dans les exemples suivants, considérons une base de données nommée userdb comme cible pour le chiffrement et un certificat géré par le système nommé TDECertificate2020_09_15_22_46_27, résultant de la section précédente.

Utilisez le modèle suivant pour générer une clé de chiffrement de base de données à l’aide du certificat du système fourni.

USE userdb; GO CREATE DATABASE ENCRYPTION KEY WITH ALGORITHM = AES_256 ENCRYPTION BY SERVER CERTIFICATE TDECertificate2020_09_15_22_46_27; GOChiffrez la base de données userdb à l’aide de la commande suivante.

ALTER DATABASE userdb SET ENCRYPTION ON; GO

Gérer le chiffrement de base de données lors de l’utilisation de fournisseurs externes

Pour plus d’informations sur la façon dont les versions des clés sont utilisées pour le chiffrement au repos de Clusters Big Data SQL Server, consultez Versions des clés dans Clusters Big Data SQL Server. La section « Rotation de la clé principale pour SQL Server » contient un exemple de bout en bout sur la gestion du chiffrement de base de données lors de l’utilisation de fournisseurs de clés externes.

Étapes suivantes

Apprenez-en davantage sur le chiffrement au repos pour HDFS :