Stratégies d’autorisation de l’accès invité et de l’accès utilisateur externe B2B

Cet article discute de l'ajustement des politiques d'accès aux identités et appareils en mode Zero Trust recommandées, afin de permettre l'accès aux invités et aux utilisateurs externes disposant d'un compte Microsoft Entra Business-to-Business (B2B). Ces conseils s’appuient sur les stratégies d’identité et d’accès aux appareils courantes .

Ces recommandations sont conçues pour s’appliquer au niveau de protection de départ. Toutefois, vous pouvez également ajuster les recommandations en fonction de vos besoins spécifiques pour la protection de type entreprise et sécurité spécialisée.

Fournir un chemin d’accès aux comptes B2B pour s’authentifier auprès de votre organisation Microsoft Entra ne donne pas à ces comptes l’accès à l’ensemble de votre environnement. Les utilisateurs B2B et leurs comptes ont accès aux services et aux ressources (par exemple, les fichiers) désignés par la stratégie d’accès conditionnel.

Mise à jour des stratégies courantes pour autoriser et protéger les invités et l’accès utilisateur externe

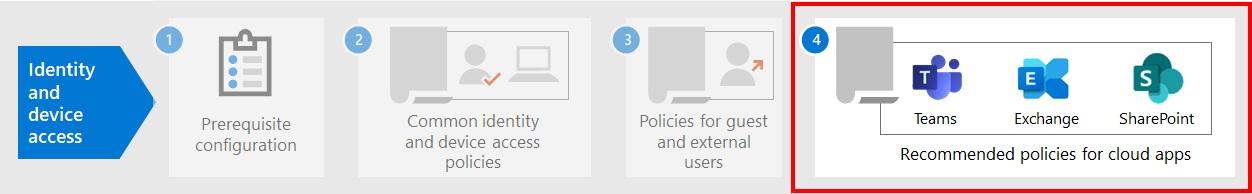

Ce diagramme montre quelles stratégies ajouter ou mettre à jour parmi les stratégies d’accès aux identités et aux appareils courantes, pour l’accès utilisateur invité et externe B2B :

Le tableau suivant répertorie les stratégies dont vous avez besoin pour créer et mettre à jour. Les stratégies courantes sont liées aux instructions de configuration associées dans les Stratégies communes d’accès des identités et des appareils.

| Niveau de protection | Politiques | Plus d’informations |

|---|---|---|

| point de départ | Exiger l’authentification multifacteur toujours pour les invités et les utilisateurs externes | Créez cette stratégie et configurez les paramètres suivants :

|

| Exiger l’authentification multifacteur lorsque le risque de connexion est moyen ou élevé | Modifiez cette stratégie pour exclure les invités et les utilisateurs externes. |

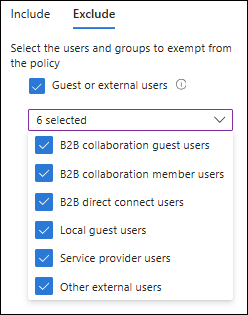

Pour exclure les invités et les utilisateurs externes des stratégies d’accès conditionnel, accédez à Affectations>Utilisateurs>Exclure>Sélectionner des utilisateurs et des groupes: sélectionnez invité ou les utilisateurs externes, puis sélectionnez tous les types d’utilisateurs disponibles :

- utilisateurs invités de la collaboration B2B

- Utilisateurs membres de B2B Collaboration

- Utilisateurs de connexion directe B2B

- utilisateurs invités locaux

- utilisateurs du fournisseur de services

- autres utilisateurs externes

Plus d’informations

Invités et accès utilisateur externe avec Microsoft Teams

Microsoft Teams définit les utilisateurs suivants :

- accès invité utilise un compte Microsoft Entra B2B qui peut être ajouté en tant que membre d’une équipe et qui a accès aux communications et aux ressources de l’équipe.

- L'accès externe est destiné à un utilisateur externe qui n’a pas de compte B2B. L’accès des utilisateurs externes inclut des invitations, des appels, des conversations et des réunions, mais n’inclut pas l’appartenance à l’équipe et l’accès aux ressources de l’équipe.

Pour plus d’informations, consultez Comparer l’accès externe et l’accès invité dans Teams.

Pour plus d'informations sur la sécurisation des politiques d'accès aux identités et aux appareils pour Teams, consultez les Recommandations de stratégies pour la sécurisation des conversations, des groupes et des fichiers Teams.

Toujours exiger l’authentification multifacteur pour les utilisateurs invités et externes

Cette stratégie exige que les invités s’inscrivent à l’authentification multifacteur dans votre organisation, qu’ils soient ou non inscrits à l’authentification multifacteur dans leur organisation d’origine. Les invités et les utilisateurs externes de votre organisation doivent utiliser l’authentification multifacteur pour chaque demande d’accès aux ressources.

Exclure de l'authentification multifacteur basée sur les risques les invités et les utilisateurs externes

Bien que les organisations puissent appliquer des stratégies basées sur les risques pour les utilisateurs B2B à l’aide de Microsoft Entra ID Protection, il existe des limitations dans un répertoire de ressources, car leur identité existe dans leur annuaire de base. En raison de ces limitations, nous vous recommandons d’exclure les invités des stratégies MFA basées sur les risques et de demander à ces utilisateurs d’utiliser toujours l’authentification multifacteur.

Pour plus d’informations, consultez Limitations de la protection des ID pour les utilisateurs de la collaboration B2B.

Exclusion des invités et des utilisateurs externes de la gestion des appareils

Une seule organisation peut gérer un appareil. Si vous n’excluez pas les invités et les utilisateurs externes des stratégies qui nécessitent la conformité des appareils, ces stratégies bloquent ces utilisateurs.

Étape suivante

Configurer des stratégies d’accès conditionnel pour :