Configurer le contrôle d’accès en fonction du rôle

Important

Azure HDInsight sur AKS a été mis hors service le 31 janvier 2025. En savoir plus avec cette annonce.

Vous devez migrer vos charges de travail vers Microsoft Fabric ou un produit Azure équivalent pour éviter l’arrêt brusque de vos charges de travail.

Important

Cette fonctionnalité est actuellement en préversion. Les Conditions d’utilisation supplémentaires pour les préversions Microsoft Azure incluent des termes juridiques supplémentaires qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou qui ne sont pas encore publiées en disponibilité générale. Pour plus d’informations sur cette préversion spécifique, consultez informations sur Azure HDInsight sur AKS en préversion. Pour des questions ou des suggestions de fonctionnalités, envoyez une demande sur AskHDInsight avec les détails et suivez-nous pour plus de mises à jour sur Communauté Azure HDInsight.

Cet article explique comment fournir le contrôle d’accès en fonction du rôle et attribuer automatiquement des utilisateurs aux rôles Apache Superset. Ce contrôle d’accès en fonction du rôle vous permet de gérer les groupes d’utilisateurs dans l’ID Microsoft Entra, mais de configurer les autorisations d’accès dans Superset.

Par exemple, si vous avez un groupe de sécurité appelé datateam, vous pouvez propager l’appartenance de ce groupe à Superset, ce qui signifie que Superset peut refuser automatiquement l’accès si un utilisateur est supprimé de ce groupe de sécurité.

Créez un rôle qui interdit l’accès à Superset.

Créez un rôle

NoAccessdans Superset qui empêche les utilisateurs d’exécuter des requêtes ou d’effectuer des opérations. Ce rôle est le rôle par défaut auquel les utilisateurs sont affectés s’ils n’appartiennent à aucun autre groupe.Dans Superset, sélectionnez « Paramètres » (en haut à droite) et choisissez « Répertorier les rôles ».

Sélectionnez le symbole plus pour ajouter un nouveau rôle.

Donnez les détails suivants pour le nouveau rôle. Nom : Autorisations NoAccess :

[can this form get on UserInfoEditView]Sélectionnez « Enregistrer ».

Configurez Superset pour attribuer automatiquement des rôles.

Remplacez la section

automatic registration of usersdans le graphique Helm par l’exemple suivant :# **** Automatic registration of users # Map Authlib roles to superset roles # Will allow user self-registration, allowing to create Flask users from Authorized User AUTH_USER_REGISTRATION = True # The default user self-registration role AUTH_USER_REGISTRATION_ROLE = "NoAccess" AUTH_ROLES_SYNC_AT_LOGIN = True # The role names here are the roles that are auto created by Superset. # You may have different requirements. AUTH_ROLES_MAPPING = { "Alpha": ["Admin"], "Public": ["Public"], "Alpha": ["Alpha"], "Gamma": ["Gamma"], "granter": ["granter"], "sqllab": ["sql_lab"], } # **** End automatic registration of users

Redéployer le superset

helm repo update

helm upgrade --install --values values.yaml superset superset/superset

Modifiez l’inscription de l’application Microsoft Entra.

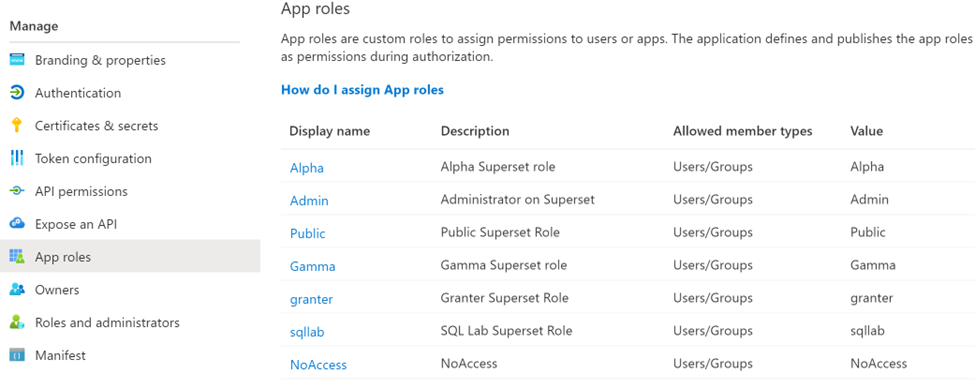

Recherchez votre application dans l’ID Microsoft Entra et sélectionnez votre application sous l’en-tête « Inscription d’application ». Modifiez les rôles de votre inscription d’application en sélectionnant « Rôles d’application » dans le volet de navigation gauche, puis ajoutez tous les rôles Superset que vous souhaitez utiliser. Il est recommandé d’ajouter au moins les rôles Administrateur et Public.

Valeur Nom d'affichage Description Types de membres autorisés Administrateur Administrateur Administrateur Superset Utilisateurs/groupes Public Public Utilisateur Superset Utilisateurs/groupes Exemple:

Attribuer des rôles d’utilisateur dans l’inscription des applications d’entreprise.

Recherchez à nouveau votre application dans l’ID Microsoft Entra, mais cette fois, sélectionnez votre application sous le titre « Applications d’entreprise ».

Sélectionnez « Utilisateurs et groupes » dans le volet de navigation gauche et ajoutez-vous au rôle d’administrateur, ainsi que tous les autres groupes ou utilisateurs que vous souhaitez attribuer pour l’instant.

Ouvrez Superset et vérifiez la connexion.

Déconnectez-vous de Superset et reconnectez-vous.

Sélectionnez « Paramètres » en haut à droite, puis choisissez « Profil ».

Vérifiez que vous disposez du rôle d’administrateur.