Gérer l’accès au cluster

Important

Azure HDInsight sur AKS a été mis hors service le 31 janvier 2025. En savoir plus avec cette annonce.

Vous devez migrer vos charges de travail vers Microsoft Fabric ou un produit Azure équivalent pour éviter l’arrêt brusque de vos charges de travail.

Important

Cette fonctionnalité est actuellement en préversion. Les Conditions d’utilisation supplémentaires pour les préversions Microsoft Azure incluent des termes juridiques supplémentaires qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou qui ne sont pas encore publiées en disponibilité générale. Pour obtenir des informations sur cet aperçu spécifique, consultez les informations sur Azure HDInsight sur AKS en aperçu. Pour des questions ou des suggestions de fonctionnalités, envoyez une demande sur AskHDInsight avec les détails et suivez-nous pour plus de mises à jour sur Communauté Azure HDInsight.

Cet article fournit une vue d'ensemble des mécanismes disponibles pour gérer l'accès à HDInsight sur les pools et clusters AKS. Il explique également comment attribuer des autorisations aux utilisateurs, aux groupes, à l’identité managée affectée par l’utilisateur et aux principaux de service pour permettre l’accès au plan de données du cluster.

Lorsqu’un utilisateur crée un cluster, cet utilisateur est autorisé à effectuer les opérations avec des données accessibles au cluster. Toutefois, pour permettre à d’autres utilisateurs d’exécuter des requêtes et des travaux sur le cluster, l’accès au plan de données du cluster est nécessaire.

Gérer le pool de clusters ou l’accès au cluster (plan de contrôle)

Les rôles HDInsight sur AKS et les rôles intégrés d'Azure suivants sont disponibles pour la gestion des pools ou des ressources de clusters.

| Rôle | Description |

|---|---|

| Propriétaire | Accorde un accès complet pour gérer toutes les ressources, notamment la possibilité d’attribuer des rôles dans Azure RBAC. |

| Contributeur | Accorde un accès complet pour gérer toutes les ressources, mais ne vous permet pas d’attribuer des rôles dans Azure RBAC. |

| Lecteur | Affichez toutes les ressources, mais ne vous permet pas d’apporter de modifications. |

| HDInsight sur l’administration du pool de clusters AKS | Octroie un accès complet pour gérer un pool de clusters, notamment la possibilité de supprimer le pool de clusters. |

| HDInsight pour l'administration du cluster AKS | Octroie un accès complet pour gérer un cluster, notamment la possibilité de supprimer le cluster. |

Vous pouvez utiliser le panneau Contrôle d’accès (IAM) pour gérer l’accès du pool de clusters et du plan de contrôle.

Consultez : Accorder à un utilisateur l’accès aux ressources Azure à l’aide du portail Azure - Azure RBAC.

Gérer l’accès au cluster (plan de données)

Cet accès vous permet d’effectuer les actions suivantes :

- Affichez les clusters et gérez les travaux.

- Toutes les opérations de surveillance et de gestion.

- Pour activer la mise à l’échelle automatique et mettre à jour le nombre de nœuds.

L’accès est restreint pour :

- Suppression du cluster.

Pour attribuer l’autorisation aux utilisateurs, aux groupes, à l’identité managée affectée par l’utilisateur et aux principaux de service pour permettre l’accès au plan de données du cluster, les options suivantes sont disponibles :

Utilisation du portail Azure

Comment accorder l’accès

Les étapes suivantes décrivent comment fournir l’accès à d’autres utilisateurs, groupes, identité managée affectée par l’utilisateur et principaux de service.

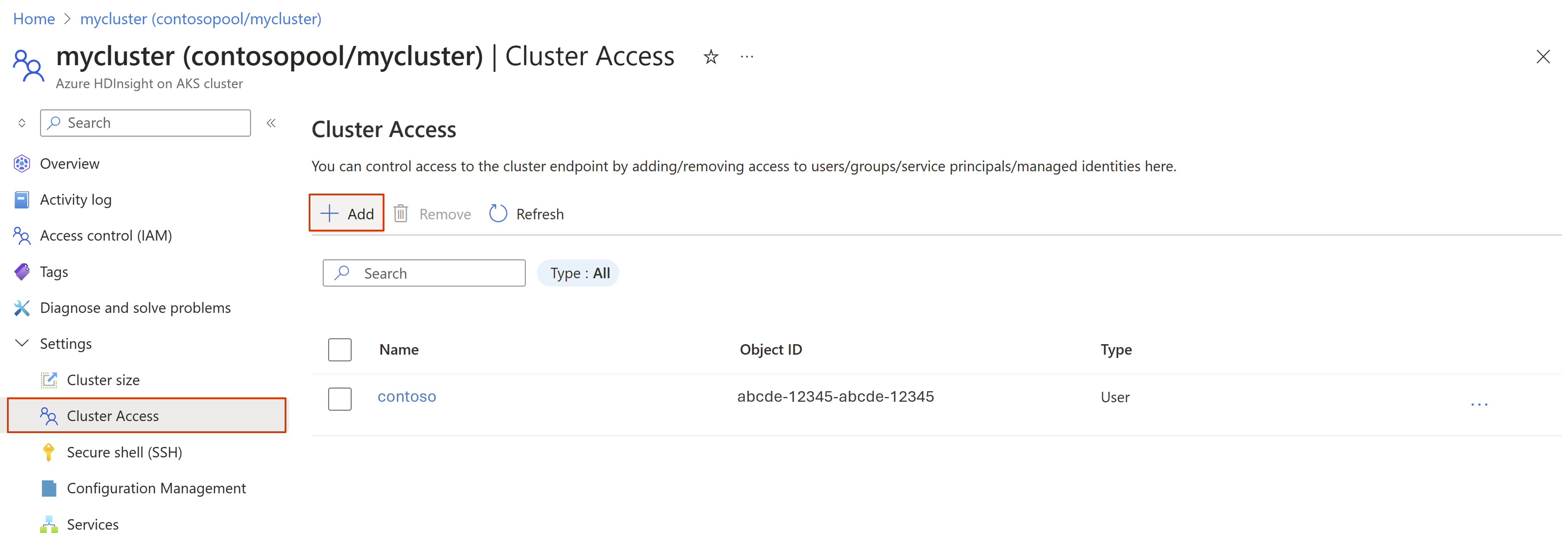

Accédez à la lame d'accès Cluster de votre cluster dans le portail Azure, puis cliquez sur Ajouter.

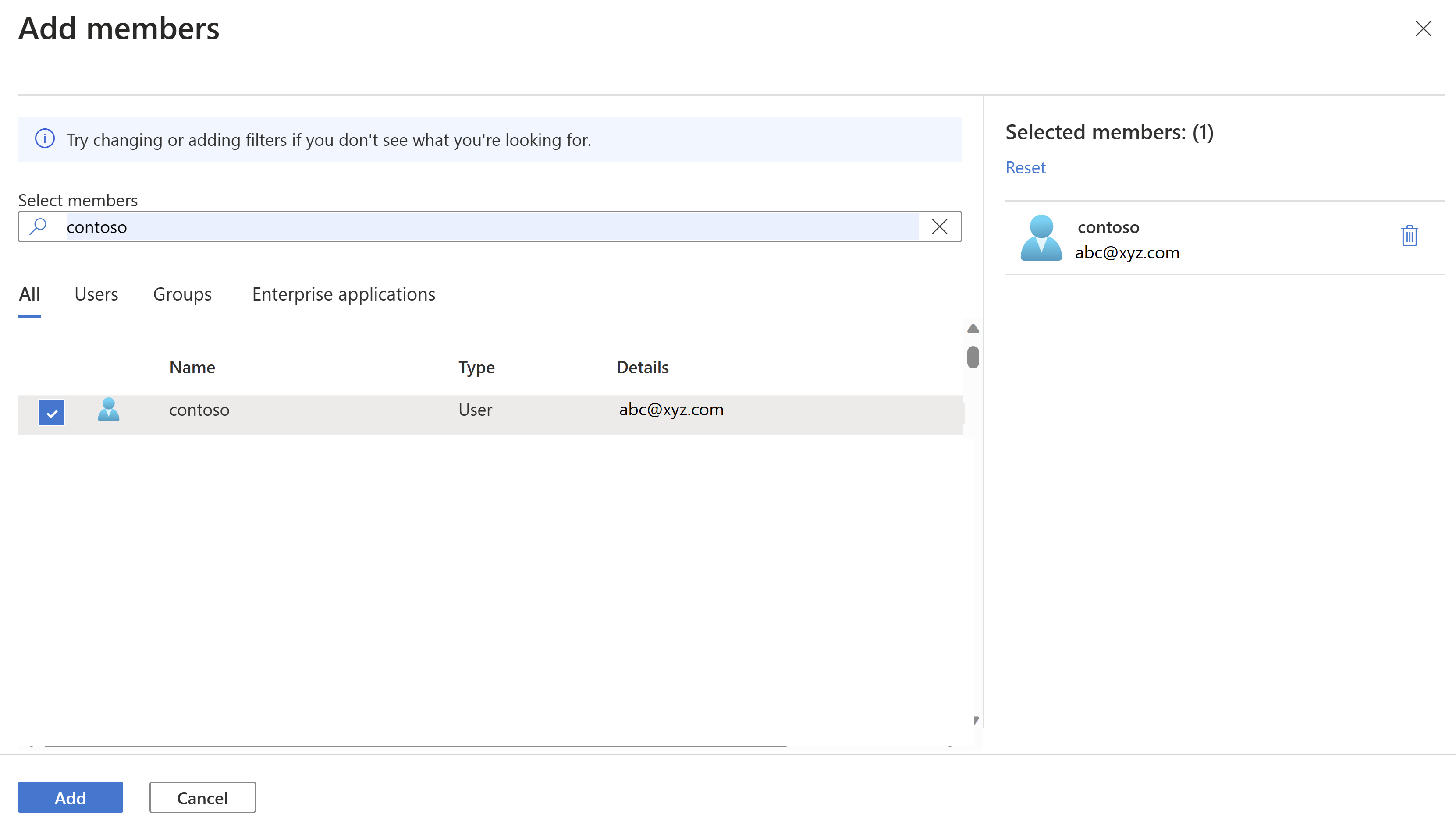

Recherchez l'identité managée attribuée à l'utilisateur/le groupe/l'entité de service pour accorder l'accès et cliquez sur Ajouter.

Comment supprimer l’accès

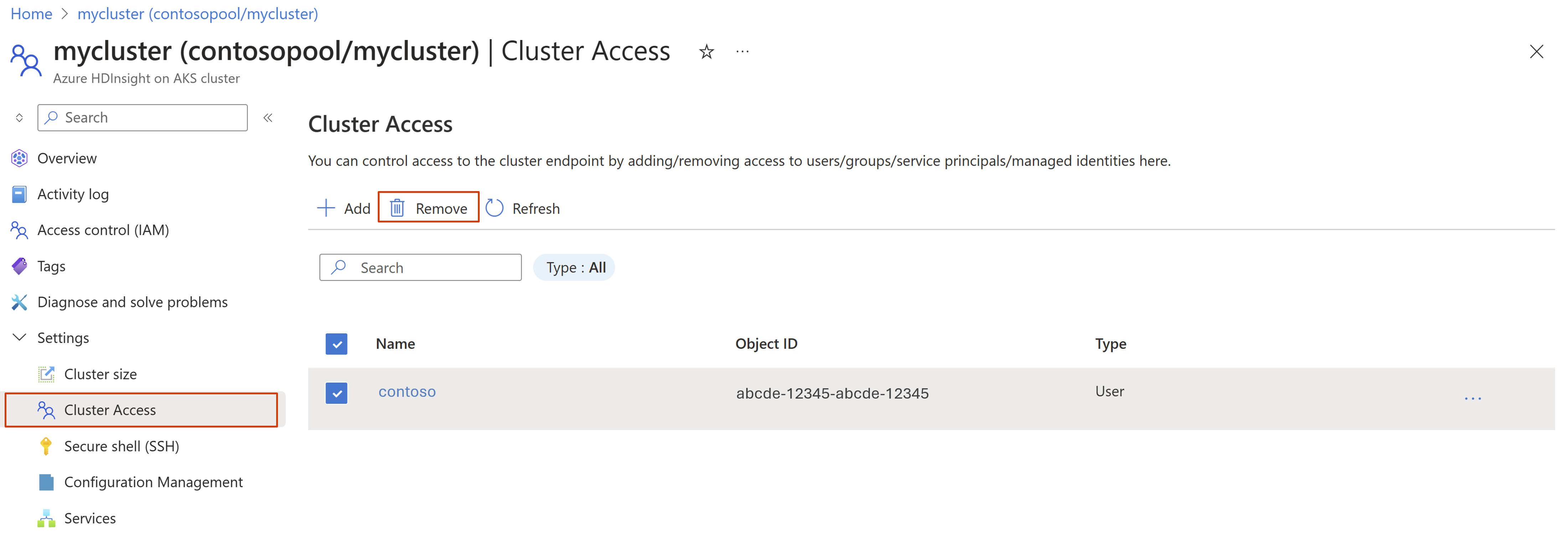

Sélectionnez les membres à supprimer, puis cliquez sur Supprimer.

Utilisation d’un modèle ARM

Conditions préalables

- HDINSIGHT opérationnel sur un cluster AKS.

- modèle ARM pour votre cluster.

- Familiarité avec création et le déploiement de modèles ARM.

Suivez les étapes pour mettre à jour l'objet authorizationProfile sous la section clusterProfile de votre modèle ARM de votre cluster.

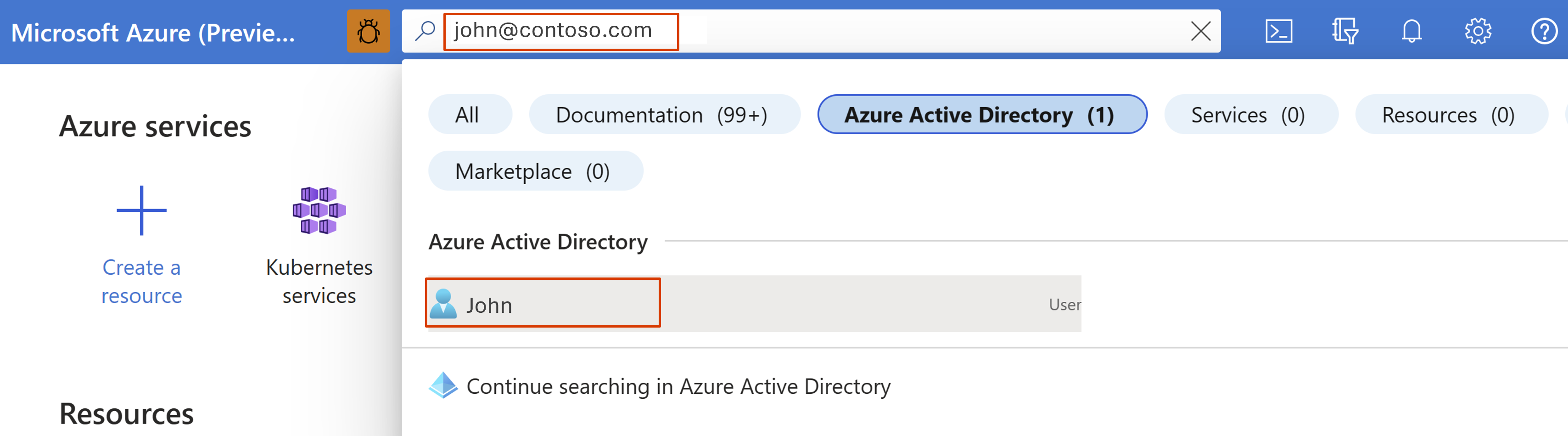

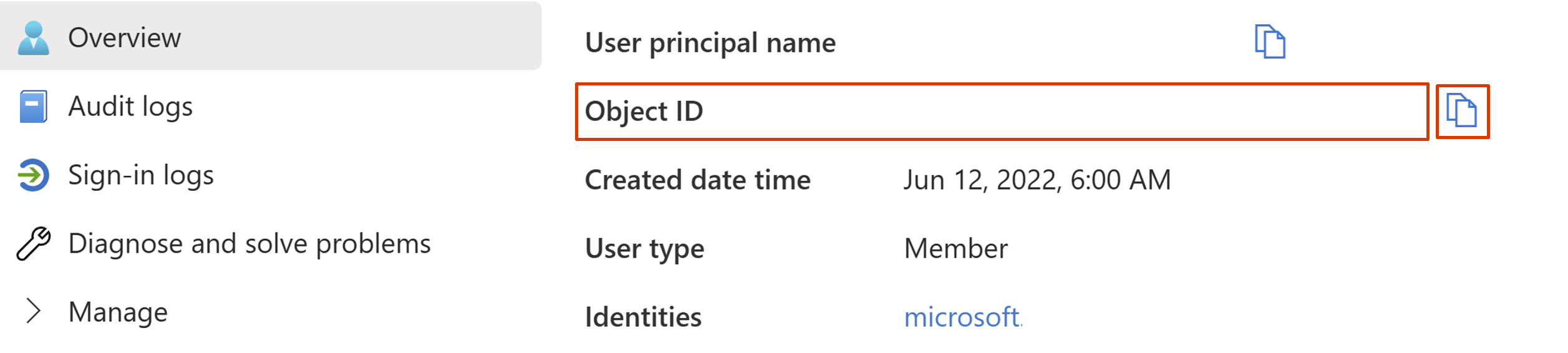

Dans la barre de recherche du portail Azure, recherchez l'identité managée attribuée par l'utilisateur, le groupe, ou le principal de service.

capture d’écran

Copiez l’ID d’objet ou ID principal.

capture d’écran

Modifiez la section

authorizationProfiledans votre modèle ARM de cluster.Ajoutez une identité managée assignée par l'utilisateur ou l'ID d'objet d'un principal de service ou l'ID de principal sous la propriété

userIds.Ajoutez l’ID d’objet des groupes dans la propriété

groupIds."authorizationProfile": { "userIds": [ "abcde-12345-fghij-67890", "a1b1c1-12345-abcdefgh-12345" ], "groupIds": [] },

Déployez le modèle ARM mis à jour pour refléter les modifications apportées à votre cluster. Découvrez comment déployer un modèle ARM.