Fédérer plusieurs instances de Microsoft Entra ID avec une seule instance d'AD FS

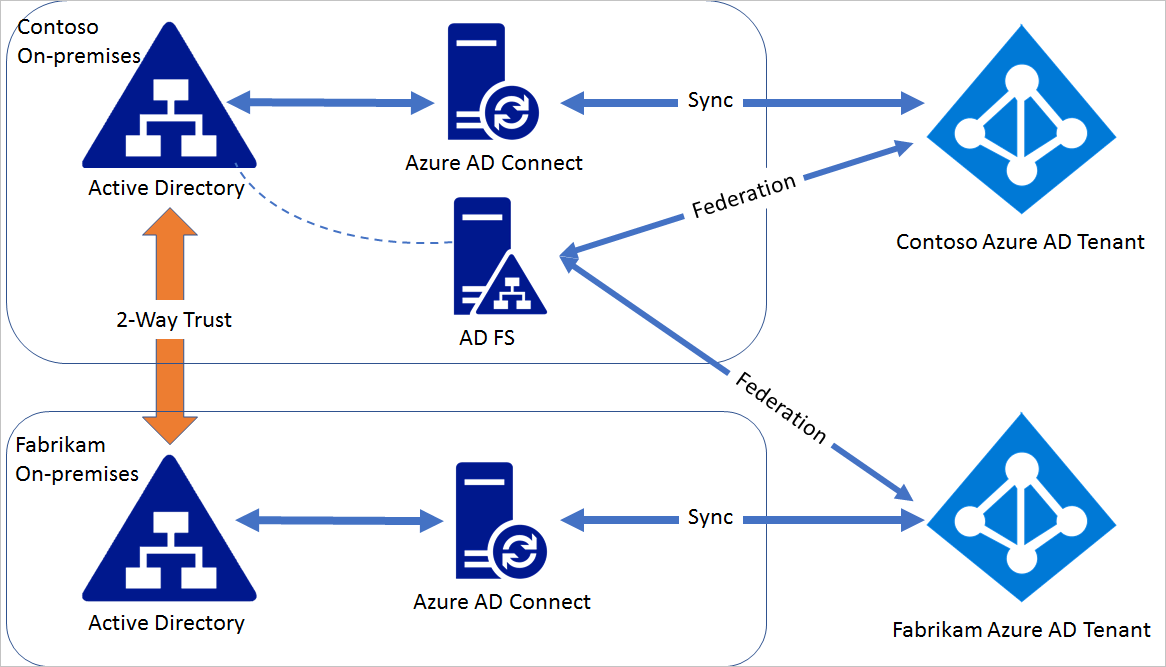

Une seule batterie de serveurs AD FS à haute disponibilité peut fédérer plusieurs forêts si elles ont une relation de confiance bidirectionnelle entre elles. Ces multiples forêts peuvent ou non correspondre au même identifiant Microsoft Entra. Cet article fournit des instructions sur la façon de configurer la fédération entre un seul déploiement AD FS et plusieurs instances de Microsoft Entra ID.

Notes

L’écriture différée sur les appareils et la jonction automatique d’appareils ne sont pas prises en charge dans ce scénario.

Notes

Microsoft Entra Connect ne peut pas être utilisé pour configurer la fédération dans ce scénario, car Microsoft Entra Connect peut configurer la fédération pour les domaines dans un seul identifiant Microsoft Entra.

Étapes de fédération d’AD FS avec plusieurs ID Microsoft Entra

Considérons un domaine contoso.com dans Microsoft Entra. contoso.onmicrosoft.com est déjà fédéré avec AD FS sur site installé dans l'environnement Active Directory sur site contoso.com. Fabrikam.com est un domaine dans fabrikam.onmicrosoft.com Microsoft Entra ID.

Étape 1 : Établir une relation d’approbation bidirectionnelle

Pour qu’AD FS dans contoso.com puisse authentifier les utilisateurs de fabrikam.com, une approbation bidirectionnelle est nécessaire entre contoso.com et fabrikam.com. Suivez les instructions de cet article pour créer l’approbation bidirectionnelle.

Étape 2 : Modifier les paramètres de fédération contoso.com

L’émetteur par défaut défini pour un seul domaine fédéré sur AD FS est "http://ADFSServiceFQDN/adfs/services/trust" (par exemple, http://fs.contoso.com/adfs/services/trust). Microsoft Entra ID nécessite un émetteur unique pour chaque domaine fédéré. Étant donné que AD FS va fédérer deux domaines, la valeur de l’émetteur doit être modifiée afin qu’elle soit unique.

Notes

Les modules Azure AD et MSOnline PowerShell sont dépréciés depuis le 30 mars 2024. Pour en savoir plus, lisez les informations de dépréciation. Passé cette date, la prise en charge de ces modules est limitée à une assistance de migration vers le SDK et les correctifs de sécurité Microsoft Graph PowerShell. Les modules déconseillés continueront de fonctionner jusqu’au 30 mars 2025.

Nous vous recommandons de migrer vers Microsoft Graph PowerShell pour interagir avec Microsoft Entra ID (anciennement Azure AD). Pour explorer les questions courantes sur la migration, reportez-vous au FAQ sur la migration. Remarque : Les versions 1.0.x de MSOnline peuvent connaître une interruption après le 30 juin 2024.

Sur le serveur AD FS, ouvrez Azure AD PowerShell (assurez-vous que le module MSOnline est installé) et effectuez les étapes suivantes :

Connectez-vous à l’instance Microsoft Entra ID qui contient le domaine contoso.com.

Connect-MsolService

Mettez à jour les paramètres de fédération pour contoso.com :

Update-MsolFederatedDomain -DomainName contoso.com –SupportMultipleDomain

L’émetteur dans le paramètre de fédération de domaine est remplacé par http://contoso.com/adfs/services/trust, et une règle de revendication d’émission est ajoutée pour que l’approbation de la partie de confiance Microsoft Entra ID émette la valeur issuerId correcte en fonction du suffixe UPN.

Étape 3 : Fédérer fabrikam.com avec AD FS

Dans la session Azure AD PowerShell, effectuez les étapes suivantes : Connectez-vous à l'ID Microsoft Entra contenant le domaine fabrikam.com

Connect-MsolService

Convertissez le domaine managé fabrikam.com en un domaine fédéré :

Convert-MsolDomainToFederated -DomainName fabrikam.com -Verbose -SupportMultipleDomain

L’opération précédente fédère le domaine fabrikam.com avec le même AD FS. Vous pouvez vérifier les paramètres de domaine en utilisant Get-MsolDomainFederationSettings pour les deux domaines.