Topologies et scénarios pris en charge par Synchronisation cloud Microsoft Entra

Cet article décrit différentes topologies locales et Microsoft Entra qui utilisent Synchronisation cloud Microsoft Entra. Cet article contient uniquement des configurations et des scénarios pris en charge.

Important

Microsoft ne prend pas en charge la modification ou l’utilisation de Synchronisation cloud Microsoft Entra en dehors des configurations ou des actions documentées de façon formelle. Ces configurations ou actions peuvent entraîner un état incohérent ou non pris en charge de Synchronisation cloud Microsoft Entra. Par conséquent, Microsoft ne peut pas fournir de support technique pour ces déploiements.

Pour plus d’informations, regardez la vidéo suivante.

Points à retenir concernant tous les scénarios et topologies

Les informations suivantes doivent être conservées à l’esprit lors de la sélection d’une solution.

- Les utilisateurs et les groupes doivent être identifiés de manière unique sur l’ensemble des forêts.

- La correspondance entre les forêts ne se produit pas avec la synchronisation cloud.

- L’ancrage source des objets est choisi automatiquement. Il utilise ms-DS-ConsistencyGuid s’il est présent, sinon ObjectGUID est utilisé.

- Vous ne pouvez pas changer l’attribut utilisé pour l’ancre source.

Topologies prises en charge pour l’approvisionnement d’Active Directory dans Microsoft Entra ID

Les topologies suivantes sont prises en charge pour l’approvisionnement d’Active Directory dans Microsoft Entra ID.

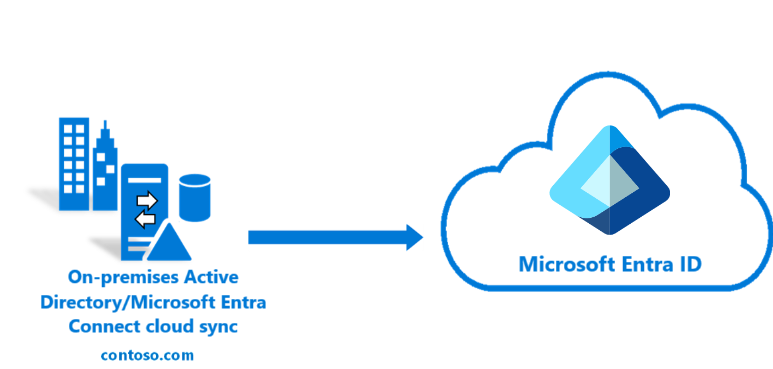

Forêt unique, locataire Microsoft Entra unique

La topologie la plus simple est une forêt locale unique, avec un ou plusieurs domaines, et un locataire Microsoft Entra unique. Pour obtenir un exemple de ce scénario, consultez le Tutoriel : Une seule forêt avec un seul locataire Microsoft Entra

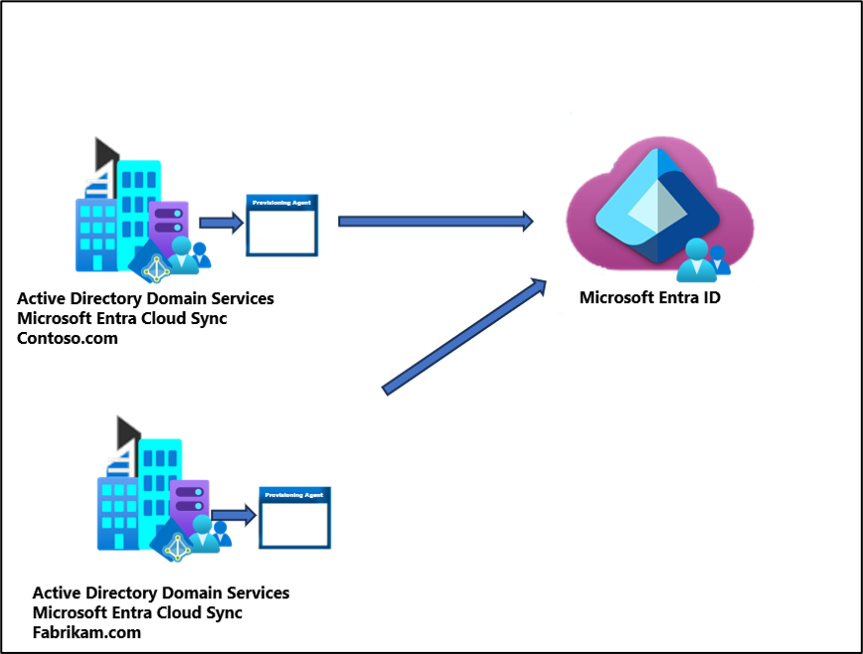

Multi-forêts, un seul locataire Microsoft Entra

Une topologie courante est constituée de plusieurs forêts AD, avec un ou plusieurs domaines et un seul tenant Microsoft Entra.

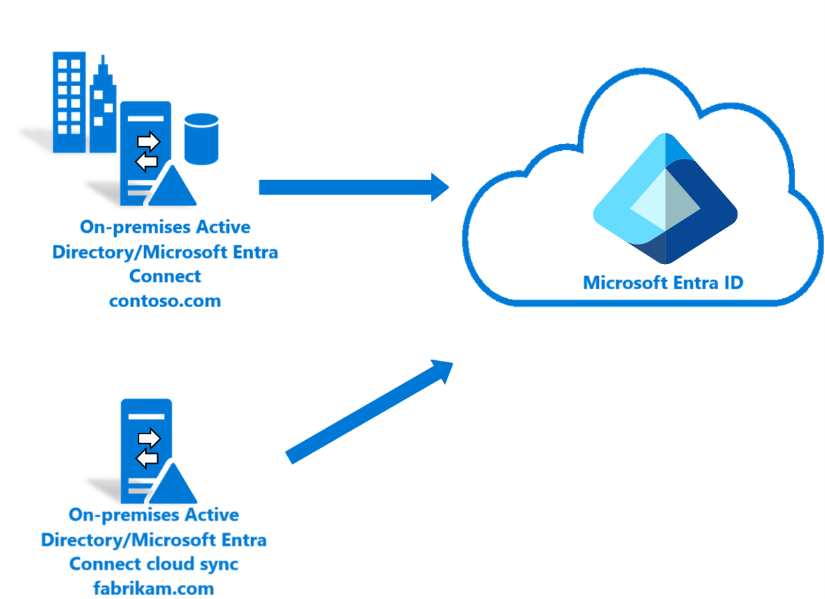

Forêt existante avec Microsoft Entra Connect, nouvelle forêt avec le provisionnement cloud

Cette topologie de scénario est similaire au scénario multi-forêts. Toutefois, cela concerne un environnement existant de Microsoft Entra Connect, suivi par l'intégration d'une nouvelle forêt en utilisant Microsoft Entra Cloud Sync. Pour un exemple de ce scénario, consultez Tutoriel : Une forêt existante avec un seul tenant Microsoft Entra

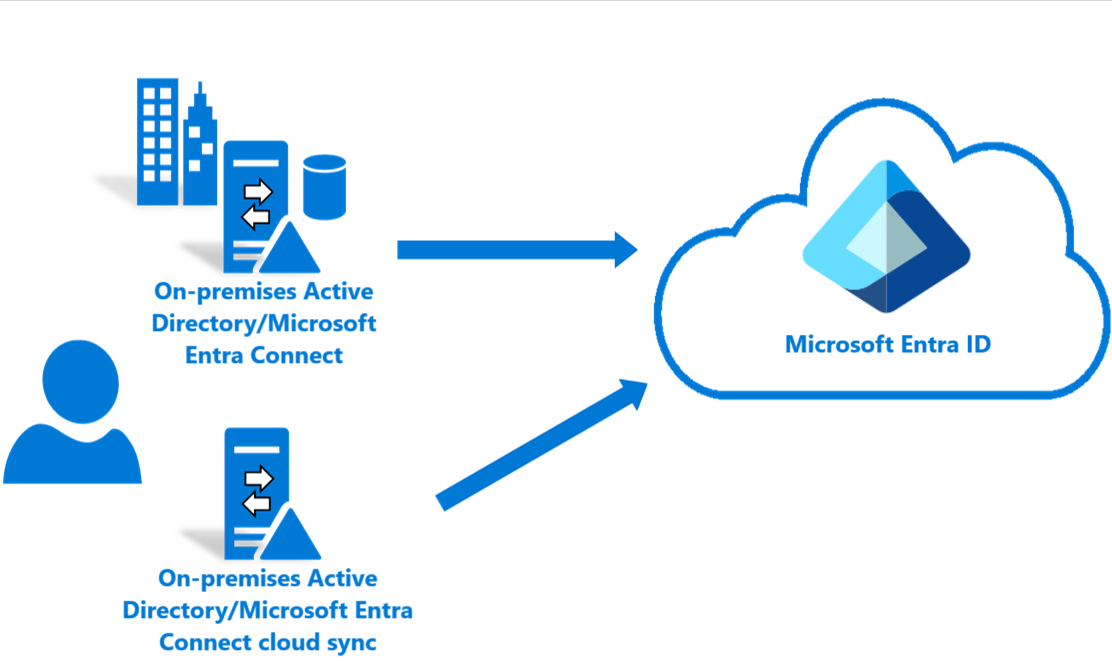

Pilotage de Synchronisation cloud Microsoft Entra dans une forêt AD hybride existante

Le scénario de pilotage implique l’existence de Microsoft Entra Connect et de Synchronisation cloud Microsoft Entra dans la même forêt, en étendant les utilisateurs et les groupes en conséquence. REMARQUE : Un objet doit se trouver dans la portée d’un seul de ces outils.

Pour obtenir un exemple de ce scénario, consultez le Tutoriel : Piloter Synchronisation cloud Microsoft Entra dans une forêt AD synchronisée existante.

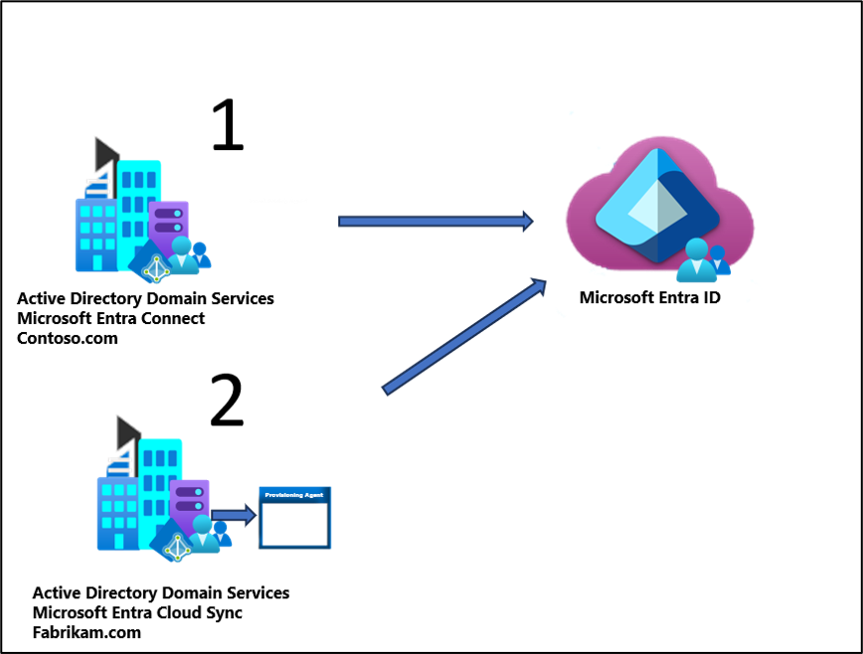

Fusion d’objets à partir de sources déconnectées

(Préversion publique)

Dans ce scénario, les attributs d’un(e) utilisateur(-trice) proviennent de deux forêts Active Directory déconnectées.

Un exemple serait :

- Une forêt (1) contient la plupart des attributs.

- Une deuxième forêt (2) contient quelques attributs.

Étant donné que la deuxième forêt n’a pas de connectivité réseau au serveur Microsoft Entra Connect, l’objet ne peut pas être fusionné via Microsoft Entra Connect. La synchronisation cloud dans la deuxième forêt permet à la valeur d’attribut d’être récupérée à partir de la deuxième forêt. Microsoft Entra Connect synchronise l’objet dans l’ID Microsoft Entra, puis la valeur peut être fusionnée avec elle.

Cette configuration est avancée et il existe quelques mises en garde à cette topologie :

- Vous devez utiliser

ms-DS-ConsistencyGuidcomme ancre source dans la configuration de la synchronisation cloud. - Le

ms-DS-ConsistencyGuidde l’objet utilisateur dans la deuxième forêt doit correspondre à celui de l’objet correspondant dans Microsoft Entra ID. - Vous devez remplir l’attribut

UserPrincipalNameet l’attributAliasdans la deuxième forêt, et il doit correspondre à ceux qui sont synchronisés à partir de la première forêt. - Vous devez supprimer tous les attributs du mappage d’attributs dans la configuration de la synchronisation cloud qui n’ont pas de valeur ou qui peuvent avoir une valeur différente dans la deuxième forêt. Vous ne pouvez pas avoir de mappages d’attributs qui se chevauchent entre la première forêt et la seconde.

- S’il n’existe aucun objet correspondant dans la première forêt, pour un objet synchronisé à partir de la deuxième forêt, la synchronisation cloud crée toujours l’objet dans l’ID Microsoft Entra. L’objet possède uniquement les attributs définis dans la configuration de mappage de la synchronisation cloud pour la deuxième forêt.

- Si vous supprimez l’objet de la deuxième forêt, il est temporairement supprimé de manière réversible dans Microsoft Entra ID. Il restaure automatiquement après le prochain cycle de synchronisation Microsoft Entra Connect.

- Si vous supprimez l’objet de la première forêt, il est supprimé de manière réversible dans Microsoft Entra ID. L’objet ne sera pas restauré, sauf si une modification est apportée à l’objet dans la deuxième forêt. Après 30 jours, l’objet est supprimé en dur de l’ID Microsoft Entra. Si une modification est apportée à l’objet dans la deuxième forêt, elle est créée en tant qu’objet dans Microsoft Entra ID.

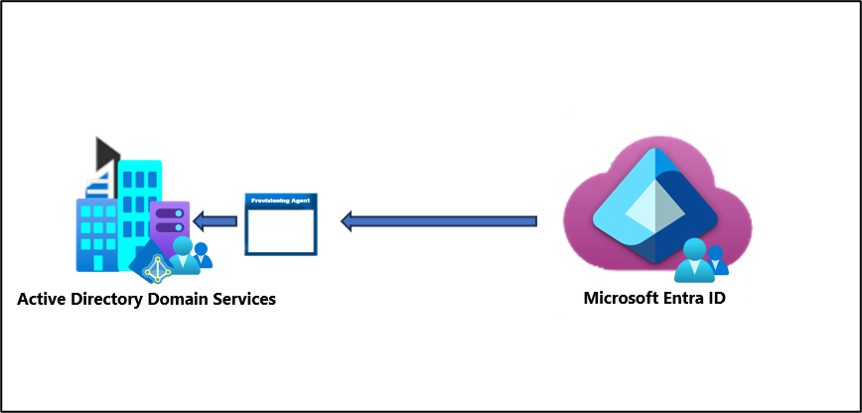

Topologies prises en charge pour l’approvisionnement de Microsoft Entra ID dans Active Directory

Les topologies suivantes sont prises en charge pour l’approvisionnement de Microsoft Entra ID dans Active Directory.

Approvisionnement de groupe de type forêt unique dans Active Directory

La topologie d’approvisionnement de groupe la plus simple est une forêt locale unique, avec un ou plusieurs domaines et un tenant Microsoft Entra unique. Pour obtenir un exemple de ce scénario, veuillez consulter la rubrique Approvisionner des groupes dans Active Directory.

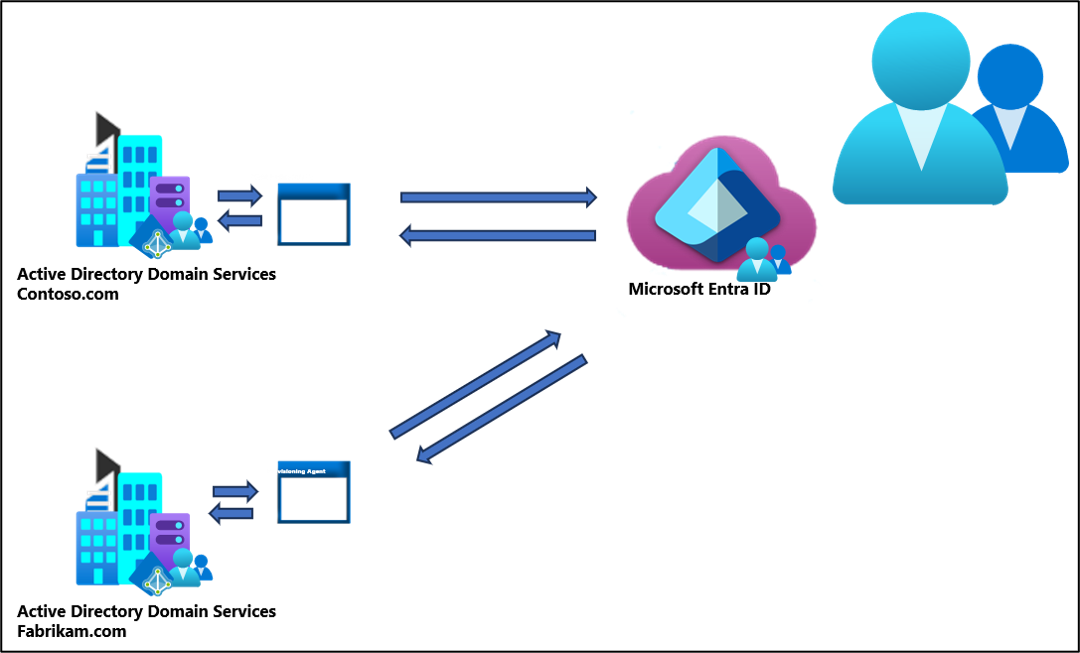

Approvisionnement de groupe de type forêts multiples dans Active Directory

Une topologie d’approvisionnement de groupe plus avancée se compose de plusieurs forêts AD locales partageant un seul tenant Microsoft Entra ID.

Cette configuration est avancée et vous devez retenir certains éléments sur cette topologie :

- Les groupes approvisionnés sur AD à l’aide de la synchronisation cloud peuvent contenir uniquement des utilisateurs synchronisés locaux et/ou des groupes de sécurité créés par le cloud supplémentaires.

- Tous ces utilisateurs doivent avoir l’attribut onPremisesObjectIdentifier défini sur leur compte.

- L’attribut onPremisesObjectIdentifier doit correspondre à un objectGUID correspondant dans l’environnement AD cible.

- Un attribut objectGUID d’utilisateurs sur site peut être synchronisé vers un attribut onPremisesObjectIdentifier d'utilisateurs cloud à l’aide de Microsoft Entra Cloud Sync (1.1.1370.0) ou de Microsoft Entra Connect Sync (2.2.8.0).

- À l’intérieur de votre tenant, vous pouvez partager un groupe commun qui contient des utilisateurs provenant des deux forêts.

- Toutefois, les utilisateurs qui n’existent pas dans l’autre forêt ne sont pas approvisionnés comme membres du groupe en cas d’approvisionnement local. Par conséquent, si vous disposez d’un groupe dans Microsoft Entra ID qui contient des utilisateurs de contoso.com et de fabrikam.com, seuls les utilisateurs qui existent dans la forêt contoso.com sont membres du groupe lorsqu’ils sont approvisionnés dans contoso.com. La même chose est vraie avec fabrikam.