Activer les clés d'accès dans Authenticator

Cet article réunit les étapes permettant d’activer et d’appliquer l’utilisation de clés d’accès dans Authenticator pour Microsoft Entra ID. Tout d’abord, mettez à jour la stratégie des méthodes d’authentification pour permettre aux utilisateurs de s’inscrire et de se connecter avec des clés d’accès dans Authenticator. Vous pouvez ensuite utiliser des stratégies de force d’authentification d’accès conditionnel pour appliquer la connexion avec clé d’accès lorsque les utilisateurs accèdent à une ressource sensible.

Spécifications

Android 14 et versions ultérieures ou iOS 17 et versions ultérieures.

Pour l’inscription et l’authentification entre appareils :

- Les deux appareils doivent avoir Bluetooth activé.

- La connectivité Internet à ces deux points de terminaison doit être autorisée dans votre organisation :

https://cable.ua5v.comhttps://cable.auth.com

Remarque

Les utilisateurs ne peuvent pas utiliser l’enregistrement inter-appareils si l’attestation est activée.

Pour en savoir plus sur la prise en charge de FIDO2, consultez Prise en charge de l’authentification FIDO2 avec Microsoft Entra ID.

Activer les clés d’accès dans Authenticator depuis le centre d’administration

Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu’Administrateur de stratégie d’authentification.

Accédez à Protection>Méthodes d’authentification>Stratégie de méthode d'authentification.

Sous la méthode Clé d’accès (FIDO2),sélectionnez Tous les utilisateurs ou Ajouter des groupes pour sélectionner des groupes spécifiques. Seuls les groupes de sécurité sont pris en charge.

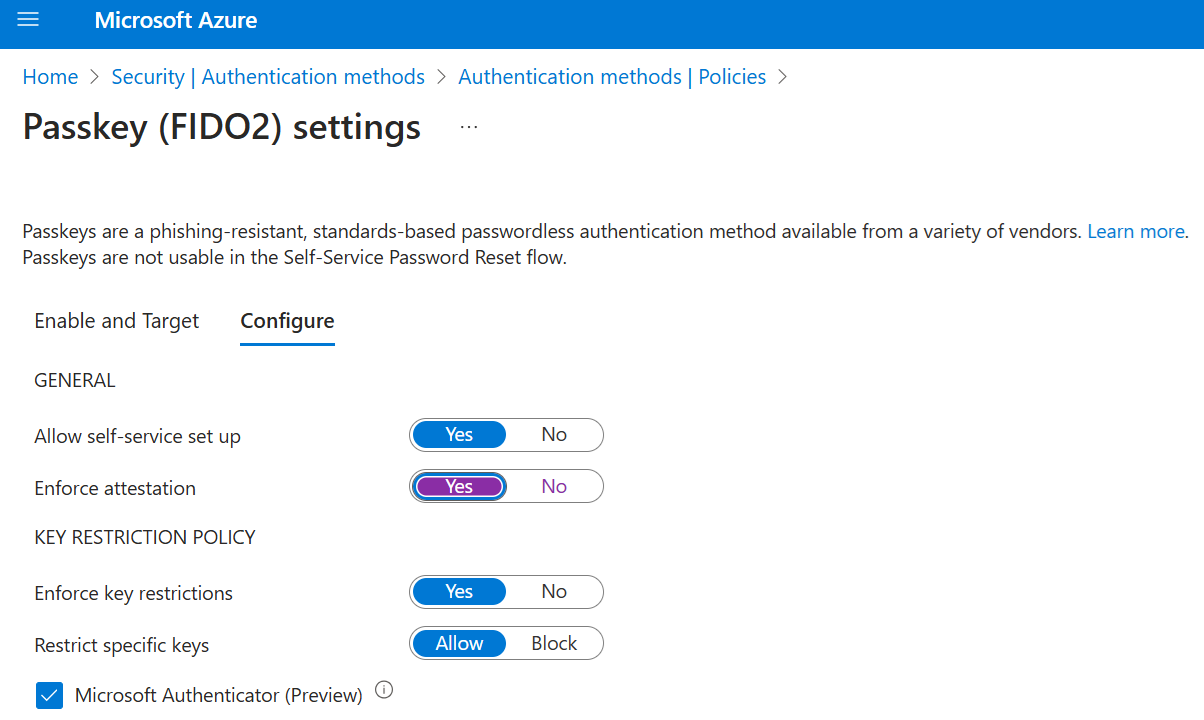

Sous l’onglet Configurer :

Définissez Autoriser la configuration libre-service sur Oui. S’il est défini sur Non, les utilisateurs ne peuvent pas enregistrer de clé d'accès à l’aide de informations de sécurité, même si les clés d'accès (FIDO2) sont activées par la stratégie de méthodes d’authentification.

Définissez Appliquer l'attestation sur Oui ou Non.

Lorsque l’attestation est activée dans la stratégie de passe (FIDO2), l’ID Microsoft Entra tente de vérifier la légitimité de la clé secrète en cours de création. Lorsque l’utilisateur inscrit une clé d’accès dans Authenticator, l’attestation vérifie que l’application Authenticator légitime a créé la clé d’accès à l’aide des services Apple et Google. Voici plus de détails :

iOS : l’attestation Authenticator utilise le service d’attestation d’application iOS pour garantir la légitimité de l’application Authenticator avant d’inscrire la clé d'accès.

Android :

- Pour l’attestation d’intégrité de Play, l’attestation Authenticator utilise l’API d’intégrité de Play pour garantir la légitimité de l’application Authenticator avant d’inscrire la clé secrète.

- Pour l’attestation de clé, l’attestation Authenticator utilise Attestation de clé par Android pour vérifier que la clé secrète inscrite est sauvegardée sur le matériel.

Remarque

Pour iOS et Android, l’attestation Authenticator s’appuie sur les services Apple et Google pour vérifier l’authenticité de l’application Authenticator. L’utilisation du service Azure Data Box Heavy peut faire échouer l’inscription de clé d’accès et les utilisateurs peuvent être amenés à devoir réessayer. Si les services Apple et Google sont en panne, l’attestation Authenticator bloque l’inscription qui nécessite une attestation jusqu’à ce que les services soient restaurés. Pour surveiller l’état du service Google Play Integrity, consultez Tableau de bord d’état de Google Play. Pour surveiller l’état du service iOS App Attest, consultez État du système.

Remarque

Les utilisateurs peuvent uniquement inscrire des clés secrètes attestées directement dans l’application Authenticator. Les flux d’inscription inter-appareils ne prennent pas en charge l’inscription de clés d’accès attestées.

Les restrictions de clé définissent la facilité d’utilisation des clés d’accès spécifiques pour l’inscription et l’authentification. Vous pouvez définir Appliquer les restrictions de clé sur Aucun pour permettre aux utilisateurs d’inscrire n’importe quelle clé d'accès prise en charge, y compris l’inscription de clé d'accès directement dans l’application Authenticator.

Vous pouvez définir Appliquer des restrictions de clé sur Oui pour n'autoriser ou bloquer que certains passe-clés, identifiés par leurs AAGUID. Jusqu’à la mi-février, informations de sécurité nécessite que ce paramètre soit défini sur Oui afin que les utilisateurs puissent choisir Clé d’accès dans Authenticator et passer par un flux d’inscription de clé d’authentification dédiée. Si vous choisissez Non, les utilisateurs accédant à SecurityInfo peuvent toujours ajouter une clé secrète dans Authenticator en choisissant la clé de sécurité ou la méthode de clé de sécurité, en fonction de leur système d’exploitation et de leur navigateur. Toutefois, nous ne nous attendons pas à ce que de nombreux utilisateurs découvrent et utilisent cette méthode.

Si vous appliquez des restrictions de clé d'accès et disposez déjà d’une utilisation active de la clé d’accès, vous devez collecter les AAGUID des clés d’accès utilisées aujourd’hui. Vous pouvez utiliser un script PowerShell pour rechercher les AAGUID utilisés dans votre locataire. Pour plus d’informations, consultez Rechercher des AAGUID.

Si vous définissez Restreindre des clés spécifiques sur Autoriser, sélectionnez Microsoft Authenticator pour ajouter automatiquement les AAGUIDs de l’application Authenticator à la liste des restrictions de clés. Vous pouvez également ajouter manuellement les AAGUID suivants pour permettre aux utilisateurs d’inscrire des clés d’accès dans Authenticator en vous connectant à l’application Authenticator ou en parcourant un flux guidé sur les informations de sécurité :

- Authenticator pour Android :

de1e552d-db1d-4423-a619-566b625cdc84 - Authenticator pour iOS :

90a3ccdf-635c-4729-a248-9b709135078f

Si vous modifiez les restrictions de clé et supprimez un AAGUID que vous avez précédemment autorisé, les utilisateurs qui ont précédemment inscrit une méthode autorisée ne peuvent plus l’utiliser pour la connexion.

Remarque

Si vous désactivez les restrictions de clé, décochez la case Microsoft Authenticator afin que les utilisateurs ne soient pas invités à configurer une clé de sécurité dans l’application Authenticator sur Infos de sécurité.

- Authenticator pour Android :

Une fois la configuration terminée, sélectionnez Enregistrer.

Si vous voyez une erreur lorsque vous essayez d’enregistrer, remplacez plusieurs groupes par un seul groupe en une seule opération, puis sélectionnez Enregistrer à nouveau.

Activer les clés d’accès dans Authenticator à l’aide de l’Afficheur Graph

Outre l’utilisation du centre d’administration Microsoft Entra, vous pouvez également activer les clés d’accès dans Authenticator à l’aide de l’Afficheur Graph. Si vous avez au moins le rôle d’Administrateur de la stratégie d’authentification, vous pouvez mettre à jour la stratégie de gestion des risques internes des méthodes d’authentification afin d’autoriser les AAGUID pour Authenticator.

Pour configurer la stratégie à l’aide d’Afficheur Graph :

Connectez-vous à Afficheur Graph et acceptez les autorisations Policy.Read.All et Policy.ReadWrite.AuthenticationMethod.

Récupérez la stratégie des méthodes d’authentification :

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Pour désactiver l’application de l’attestation et appliquer des restrictions de clé afin d’autoriser uniquement les AAGUID pour Authenticator, effectuez une opération

PATCHà l’aide du corps de la demande suivante :PATCH https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": true, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "90a3ccdf-635c-4729-a248-9b709135078f", "de1e552d-db1d-4423-a619-566b625cdc84" <insert previous AAGUIDs here to keep them stored in policy> ] } }Vérifiez que la stratégie de clé d’accès (FIDO2) est correctement mise à jour.

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Rechercher des AAGUID

Utilisez le script GetRegisteredPasskeyAAGUIDsForAllUsers.ps1 Microsoft Graph PowerShell pour énumérer les AAGUID de toutes les clés de passe inscrites dans le tenant.

Enregistrez le corps de ce script dans un fichier appelé GetRegisteredPasskeyAAGUIDsForAllUsers.ps1.

# Disconnect from Microsoft Graph

Disconnect-MgGraph

# Connect to Microsoft Graph with required scopes

Connect-MgGraph -Scope 'User.Read,UserAuthenticationMethod.Read,UserAuthenticationMethod.Read.All'

# Define the output file [If the script is run more than once, delete the file to avoid appending to it.]

$file = ".\AAGUIDs.txt"

# Initialize the file with a header

Set-Content -Path $file -Value '---'

# Retrieve all users

$UserArray = Get-MgBetaUser -All

# Iterate through each user

foreach ($user in $UserArray) {

# Retrieve Passkey authentication methods for the user

$fidos = Get-MgBetaUserAuthenticationFido2Method -UserId $user.Id

if ($fidos -eq $null) {

# Log and write to file if no Passkey methods are found

Write-Host "User object ID $($user.Id) has no Passkey"

Add-Content -Path $file -Value "User object ID $($user.Id) has no Passkey"

} else {

# Iterate through each Passkey method

foreach ($fido in $fidos) {

# Log and write to file the Passkey details

Write-Host "- User object ID $($user.Id) has a Passkey with AAGUID $($fido.Aaguid) of Model type '$($fido.Model)'"

Add-Content -Path $file -Value "- User object ID $($user.Id) has a Passkey with AAGUID $($fido.Aaguid) of Model type '$($fido.Model)'"

}

}

# Log and write a separator to file

Write-Host "==="

Add-Content -Path $file -Value "==="

}

Restreindre l’utilisation du Bluetooth aux clés secrètes dans Authenticator

Certaines organisations limitent l’utilisation du Bluetooth, notamment l’utilisation de clés secrètes. Dans ce cas, les organisations peuvent autoriser les clés secrètes en autorisant le jumelage Bluetooth exclusivement avec les authentificateurs FIDO2 compatibles avec la clé d’accès. Pour plus d’informations sur la configuration de l’utilisation du Bluetooth uniquement pour les clés d’accès, consultez Clés d’accès dans les environnements restreints au Bluetooth.

Supprimer une clé d’accès

Si un utilisateur supprime une clé secrète dans Authenticator, celle-ci est également supprimée des méthodes de connexion de l’utilisateur. Un administrateur de stratégie d’authentification peut également suivre ces étapes pour supprimer une clé d’accès des méthodes d’authentification de l’utilisateur, mais elle ne supprime pas la clé d'accès d’Authenticator.

Connectez-vous au centre d’administration Microsoft Entra, puis recherchez l’utilisateur dont la clé d’accès doit être supprimée.

Sélectionnez méthodes d’authentification, cliquez avec le bouton droit sur passkey, puis sélectionnez Supprimer.

À moins que l’utilisateur n’ait lancé la suppression de la clé secrète lui-même dans Authenticator, il doit également supprimer la clé secrète dans Authenticator sur son appareil.

Appliquer la connexion avec des clés d’accès dans Authenticator

Pour que les utilisateurs se connectent avec une clé d’accès lorsqu’ils accèdent à une ressource sensible, utilisez la force d’authentification intégrée résistante au hameçonnage, ou créez une force d’authentification personnalisée en suivant ces étapes :

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de l’accès conditionnel.

Accédez à Protection>Méthodes d’authentification>Forces d’authentification.

Sélectionnez Nouvelle force d’authentification.

Fournissez un nom descriptif pour votre nouvelle force d’authentification.

Si vous le souhaitez, fournissez une description.

Sélectionnez Passkeys (FIDO2), puis sélectionnez Options avancées.

Sélectionnez Force MFA résistant aux hameçonnages ou ajouter des AAGUID pour les clés d’accès dans Authenticator :

- Authenticator pour Android :

de1e552d-db1d-4423-a619-566b625cdc84 - Authenticator pour iOS :

90a3ccdf-635c-4729-a248-9b709135078f

- Authenticator pour Android :

Sélectionnez Suivant, puis passez en revue la configuration de stratégies.