Enregistrer une application SAML dans votre client externe (version préliminaire)

S’applique à:  Locataires de main-d’œuvre

Locataires de main-d’œuvre  Locataires externes (en savoir plus)

Locataires externes (en savoir plus)

Dans les locataires externes, vous pouvez enregistrer des applications qui utilisent le protocole OpenID Connect (OIDC) ou Security Assertion Markup Language (SAML) pour l'authentification et la connexion unique. Le processus d’inscription d’application est conçu spécifiquement pour les applications OIDC. Toutefois, vous pouvez utiliser la fonctionnalité Applications d’entreprise pour créer et inscrire votre application SAML. Ce processus génère un ID d’application unique (ID client) et ajoute votre application aux inscriptions d’applications, où vous pouvez afficher et gérer ses propriétés.

Cet article décrit comment enregistrer votre propre application SAML dans votre locataire externe en créant une application hors galerie dans les applications Enterprise.

Conseil / Astuce

Pour tester l’application SAML avec l’ID externe pour la gestion des identités et des accès des clients (CIAM), accédez à la démonstration dynamique Woodgrove et sélectionnez l’option de connexion.

Remarque

Les fonctionnalités suivantes ne sont pas prises en charge pour les applications SAML dans les locataires externes :

- Les applications SAML préintégrées dans la galerie Microsoft Entra ne sont pas prises en charge dans les locataires externes.

- La disponibilité de l’onglet Provisionnement dans les paramètres de l’application SAML est un problème connu. L’approvisionnement n’est pas pris en charge pour les applications dans des locataires externes.

- Le flux initié par le fournisseur d’identité n’est pas pris en charge.

Prérequis

- Un compte Azure avec un abonnement actif. Créez un compte gratuitement.

- Un locataire externe Microsoft Entra.

- Le flux d'utilisateur d'inscription et de connexion.

Créer et inscrire une application SAML

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application au moins.

Si vous avez accès à plusieurs locataires, utilisez l’icône Paramètres de

dans le menu supérieur et basculez vers votre locataire externe à partir du menu Répertoires.

dans le menu supérieur et basculez vers votre locataire externe à partir du menu Répertoires.Accédez à Identité>Applications>Applications Enterprise (préversion).

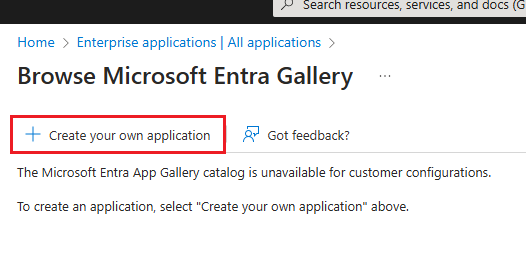

Sélectionnez Nouvelle application.

Sélectionnez Créer votre propre application.

Dans le volet Créer votre propre application, entrez un nom pour votre application.

Remarque

Il se peut que vous voyiez un sélecteur d'application de galerie, mais ignorez-le, car les applications de galerie ne sont pas prises en charge pour les clients externes.

Sélectionnez «(Aperçu) Intégrez toute autre application que vous ne trouvez pas dans la galerie (hors galerie)».

Sélectionnez Créer.

La page de l’application Vue d’ensemble s’ouvre. Dans le menu de gauche, sous Gérer, sélectionnez Propriétés. Changer l’affectation de requise ? basculer pour Aucun afin que les utilisateurs puissent utiliser l’inscription en libre-service, puis sélectionner Enregistrer.

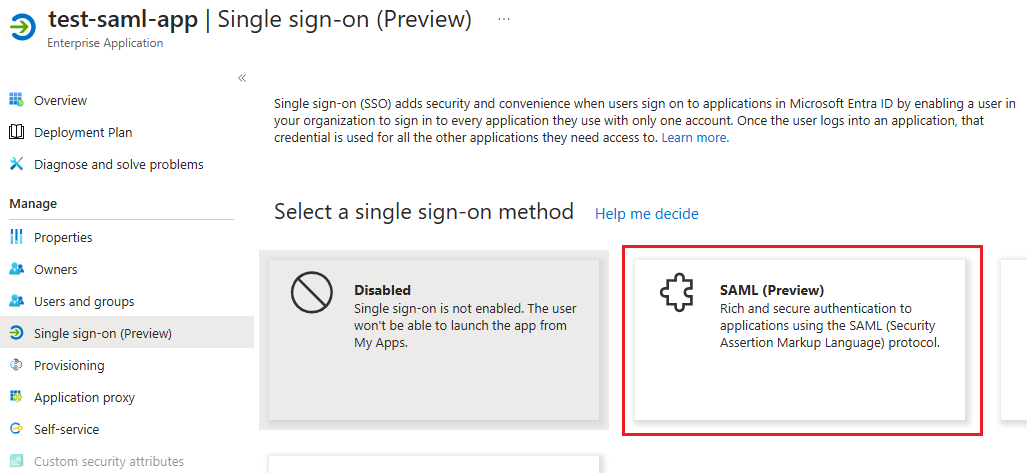

Dans le menu de gauche sous Gérer, sélectionnez Authentification unique (Préversion).

Sous Sélectionner une méthode d'authentification unique, sélectionner SAML (aperçu).

Sur la page Connexion basée sur SAML (préversion), effectuez l'une des opérations suivantes :

- Sélectionnez Charger le fichier de métadonnées, accédez au fichier contenant vos métadonnées, puis sélectionnez Ajouter. Sélectionnez Enregistrer.

- Vous pouvez également utiliser l’option Modifier crayon pour mettre à jour chaque section, puis sélectionnez Enregistrer.

Remarque

Assurez-vous que votre application SAML utilise votre point de terminaison

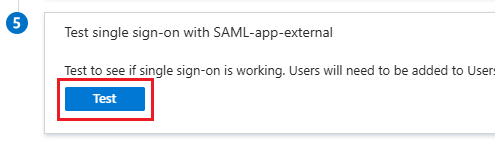

ciamlogin, par exempledomainname.ciamlogin.com, au lieu delogin.microsoft.com. Si vous téléchargez l’URL des métadonnées de fédération, elle doit se trouver sous la formedomain.ciamlogin.com/<tenantid>/federationmetadata/2007-06/federationmetadata.xml?appid=<appid>.Sélectionnez Tester, puis sélectionnez le bouton Connexion test pour voir si l’authentification unique fonctionne. Ce test vérifie que votre compte d’administrateur actuel peut se connecter à l’aide du point de terminaison

https://login.microsoftonline.com.

Vous pouvez tester la connexion de l’utilisateur externe en procédant comme suit :

- Créer un flux d’utilisateur d’inscription et de connexion si vous ne l’avez pas déjà fait.

- Ajouter votre application SAML au flux utilisateur.

- Exécutez votre application.