Scénario de déploiement de Microsoft Entra : moderniser l’accès à distance aux applications locales avec MFA par application

Les scénarios de déploiement de Microsoft Entra vous offrent une aide détaillée sur la façon de combiner et de tester les produits de la Suite Microsoft Entra suivants :

- Microsoft Entra ID Protection

- Microsoft Entra ID Governance

- Vérification d’identité Microsoft Entra (fonctionnalités Premium)

- Microsoft Entra Internet Access

- Microsoft Entra Private Access

Dans ces guides, nous décrivons les scénarios qui présentent la valeur de la Suite Microsoft Entra et comment s’associent ses fonctionnalités.

- Présentation des scénarios de déploiement de Microsoft Entra

- Scénario de déploiement de Microsoft Entra : intégration des employés et invités, gouvernance des identités et du cycle de vie des accès dans toutes vos applications

- Scénario de déploiement de Microsoft Entra : sécuriser l’accès Internet en fonction des besoins de l’entreprise

Scénario : moderniser l’accès à distance avec un accès rapide

Dans cette section, nous décrivons comment configurer des produits Microsoft Entra Suite pour un scénario dans lequel l’organisation fictive Contoso met à niveau sa solution VPN existante. La nouvelle solution évolutive basée sur le cloud les aide à passer à SASE (Secure Access Service Edge). Pour atteindre cet objectif, ils déploient Accès Internet Microsoft Entra, Accès privé Microsoft Entra et Protection Microsoft Entra ID.

Accès privé Microsoft Entra fournit aux utilisateurs (qu’ils soient dans un bureau ou qu’ils travaillent à distance) un accès sécurisé aux ressources d’entreprise privées. L’accès privé Microsoft Entra s’appuie sur le proxy d’application Microsoft Entra pour étendre l’accès à n’importe quelle ressource privée, indépendamment du port et du protocole TCP/IP.

Les utilisateurs distants peuvent se connecter à des applications privées dans des environnements hybrides et multicloud, des réseaux privés et des centres de données à partir de n’importe quel appareil et réseau sans avoir besoin d’une solution VPN. Le service offre un accès adaptatif par application basé sur des stratégies d’accès conditionnel (CA), pour une sécurité plus granulaire qu’une solution VPN.

La gestion informatique des identités (IAM) et des accès de la Protection Microsoft Entra ID protège les identités et les informations d’identification de l’utilisateur de toute compromission.

Vous pouvez répliquer ces étapes générales pour la solution Contoso, comme décrit dans ce scénario.

- Inscrivez-vous à Microsoft Entra Suite. Activez et configurez l’Internet et l’accès privé de Microsoft Entra aux paramètres de réseau et de sécurité souhaités.

- Déployez le client de l’accès global sécurisé Microsoft sur les appareils utilisateur et les connecteurs de l’accès privé Microsoft Entra sur des réseaux privés. Incluez des réseaux virtuels Basés sur Internet en tant que service (IaaS) multiclouds pour accéder aux applications et aux ressources sur les réseaux Contoso.

- Configurez des applications privées en tant qu’applications d’accès sécurisé global. Affectez les utilisateurs et groupes appropriés. Configurez des stratégies d’accès conditionnel pour ces applications et utilisateurs. Avec cette configuration, vous pouvez obtenir un accès minimal en autorisant uniquement l’accès aux utilisateurs et aux groupes qui nécessitent un accès.

- Activez la protection Microsoft Entra ID pour permettre aux administrateurs d’examiner et de corriger les risques pour assurer la sécurité et la sécurité des organisations. Les risques peuvent être transmis à des outils tels que l’Accès conditionnel pour prendre des décisions en matière d’accès et renvoyés à un outil SIEM (Security Information and Event Management) pour une vérification.

- Utilisez des journaux et des analyses améliorés de Microsoft Entra Internet Access, Microsoft Entra Private Access et Microsoft Entra ID Protection pour suivre et évaluer l’état du réseau et de la sécurité. Cette configuration aide votre équipe SOC (Centre des Opérations de Sécurité) à détecter et examiner rapidement les menaces pour empêcher l’escalade.

Les solutions Microsoft Entra Suite offrent ces avantages par rapport au VPN :

- Gestion simplifiée et consolidée

- Réduction des coûts VPN

- Meilleure sécurité et visibilité

- Expérience utilisateur plus fluide et efficacité

- Préparation pour SASE

Conditions requises pour l’accès à distance avec accès rapide

Cette section définit les conditions requises pour la solution du scénario.

Autorisations d’accès à distance avec accès rapide

Les administrateurs qui interagissent avec les fonctionnalités d’accès sécurisé global nécessitent les rôles Administrateur général de l’accès sécurisé et Administrateur d’application.

La configuration de la stratégie d’accès conditionnel nécessite le rôle Administrateur d’accès conditionnel ou Administrateur de sécurité. Certaines fonctionnalités peuvent nécessiter plus de rôles.

Conditions préalables pour l’accès à distance avec accès rapide

Pour déployer et tester ce scénario, configurez ces prérequis :

- Un locataire Microsoft Entra avec une licence Microsoft Entra ID P1. Configurez Microsoft Entra ID pour tester la protection Microsoft Entra ID. Achetez des licences ou obtenez des licences d’évaluation.

- Un utilisateur disposant au moins des rôles Administrateur Global Secure Access et Administrateur d’application pour configurer de Security Service Edge de Microsoft

- Au moins un utilisateur de test client dans votre locataire

- Un appareil client Windows avec cette configuration :

- Version de Windows 10/11 64 bits

- Jointure ou jointure hybride à Microsoft Entra

- Connexion à l'internet et absence d'accès au réseau de l'entreprise ou de VPN

- Téléchargez et installez global Secure Access Client sur l’appareil client. L’article Accès global sécurisé pour Windows décrit les prérequis et l’installation.

- Pour tester Microsoft Entra Private Access, configurez un serveur Windows pour fonctionner comme serveur de ressources :

- Windows Server 2012 R2 ou version ultérieure

- Un partage de fichiers

- Pour tester Microsoft Entra Private Access, configurez un serveur Windows pour fonctionner comme serveur de connecteur :

- Windows Server 2012 R2 ou version ultérieure

- Connectivité réseau au service Microsoft Entra

- Ports 80 et 443 ouverts au trafic sortant

- Vérifier l’accès aux URL obligatoires

- Établir la connectivité entre le serveur de connecteur et le serveur d’applications. Confirmez l’accès à l’application de test sur le serveur d’applications (par exemple, accès au partage de fichiers réussi).

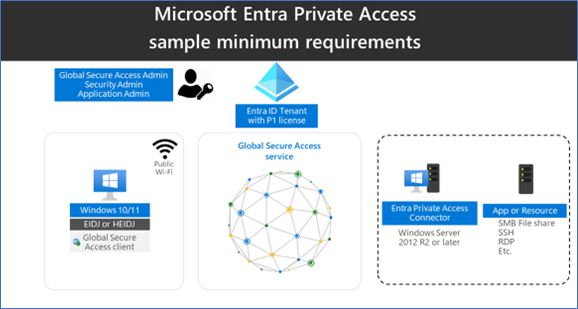

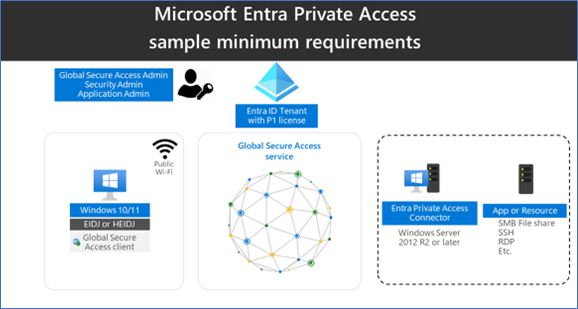

Ce diagramme illustre les exigences minimales d’architecture pour déployer et tester Microsoft Entra Private Access :

Configurer l’accès sécurisé global pour l’accès à distance avec accès rapide

Dans cette section, nous activons l’accès global sécurisé via le Centre d’administration Microsoft Entra. Nous avons ensuite configuré les configurations initiales requises par ce scénario.

- Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur général.

- Accédez à Accès global sécurisé>>Activer l’accès global sécurisé dans votre locataire. Sélectionnez Activer pour activer les fonctionnalités SSE.

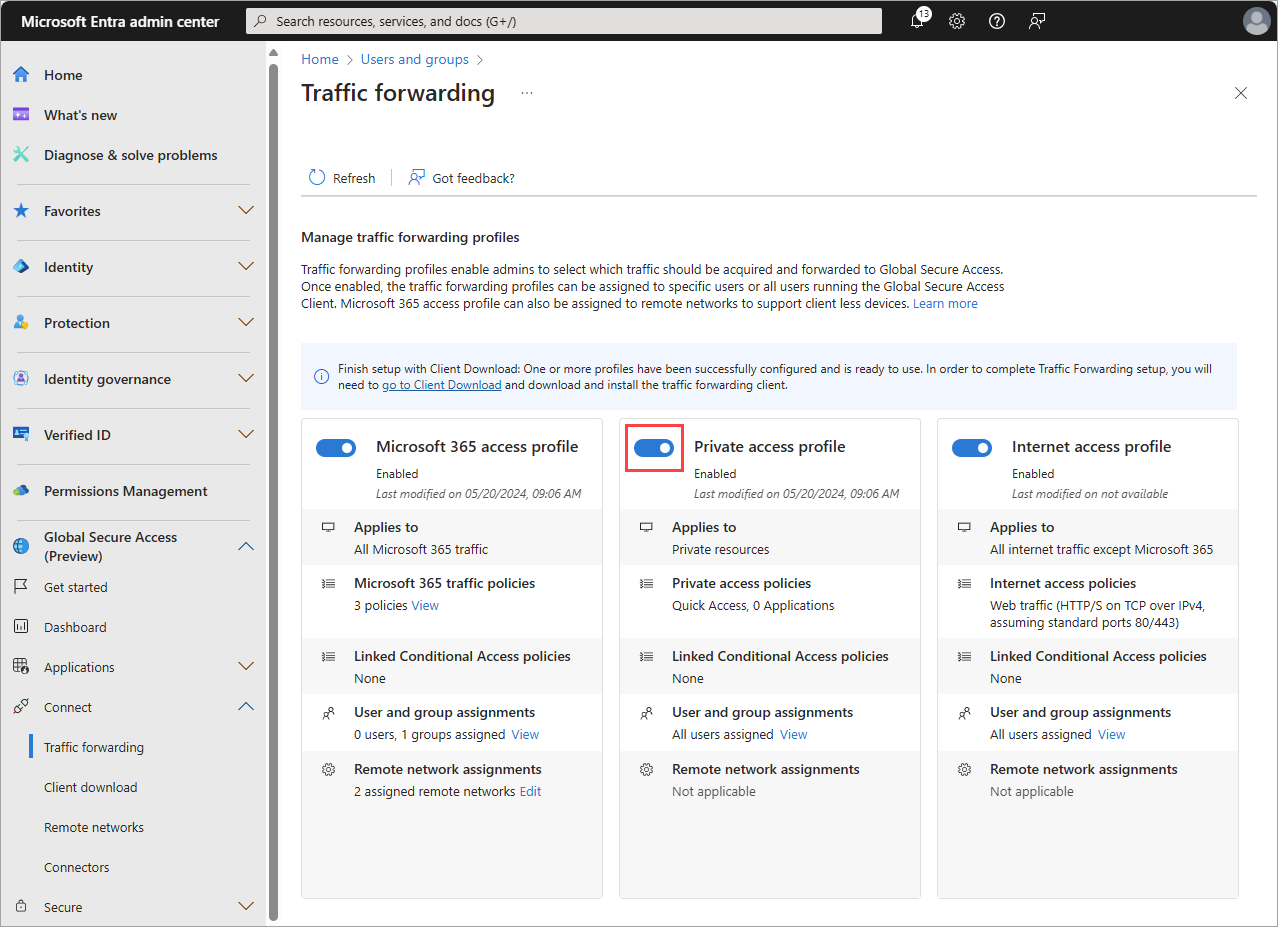

- Accédez à Global Secure Access>Connecter>Transfert de trafic. Basculez sur le profil d’accès privé. Le transfert de trafic vous permet de configurer le type de trafic à tunneliser via les services de solution Security Service Edge de Microsoft. Configurez les profils de transfert de trafic pour gérer les types de trafic.

Le profil d’accès Microsoft 365 est destiné à l’Accès Internet Microsoft Entra pour Microsoft 365.

Le profil d’accès privé est destiné à l’accès privé Microsoft Entra.

Le profil d’accès à Internet est destiné à Microsoft Entra Internet Access. La solution Security Service Edge de Microsoft capture uniquement le trafic sur les appareils clients avec l’installation du client d’accès global sécurisé.

Installer le client Accès global sécurisé pour l’accès à distance avec accès rapide

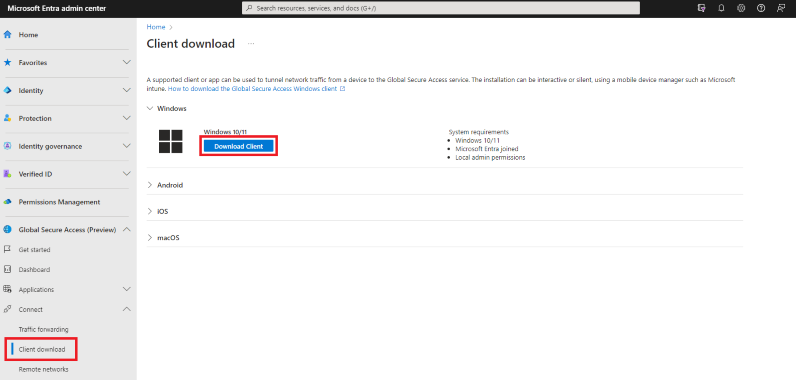

L’accès Internet Microsoft Entra pour Microsoft 365 et l’accès privé Microsoft Entra utilisent le client l’accès global sécurisé sur les appareils Windows. Ce client acquiert et transfère le trafic vers la solution Security Service Edge de Microsoft. Effectuez ces étapes d’installation et de configuration :

Vérifiez que l’appareil Windows est joint à Microsoft Entra ou joint à un appareil hybride.

Connectez-vous à l’appareil Windows avec un rôle d’utilisateur Microsoft Entra avec des privilèges d’administrateur local.

Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’accès sécurisé global

Accédez à Accès global sécurisé>Se connecter>Téléchargement du client. Sélectionnez Téléchargement du client. Terminez l'installation.

Dans la barre des tâches de Windows, le client d’accès global sécurisé apparaît d'abord comme étant déconnecté. Après quelques secondes, lorsque vous êtes invité à entrer les informations d’identification de l’utilisateur de test, entrez les informations d’identification de l’utilisateur de test.

Dans la barre des tâches, de Windows, passez la souris sur l'icône de Client d’accès global sécurisé et vérifiez l'état Connecté.

Configurer le serveur de connecteur pour l’accès à distance avec accès rapide

Le serveur de connecteur communique avec la solution Security Service Edge de Microsoft en tant que passerelle vers le réseau d’entreprise. Il utilise des connexions sortantes sur 80 et 443 et ne nécessite pas de ports d'entrée. Apprenez à configurer les connecteurs pour Accès privé Microsoft Entra. Effectuez ces étapes de configuration :

Sur le serveur de connexion, connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’accès sécurisé global.

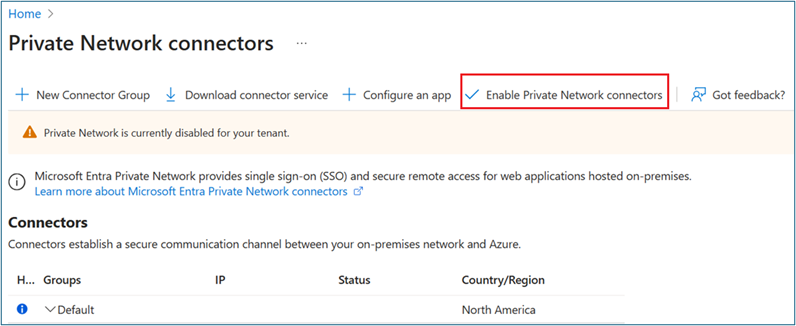

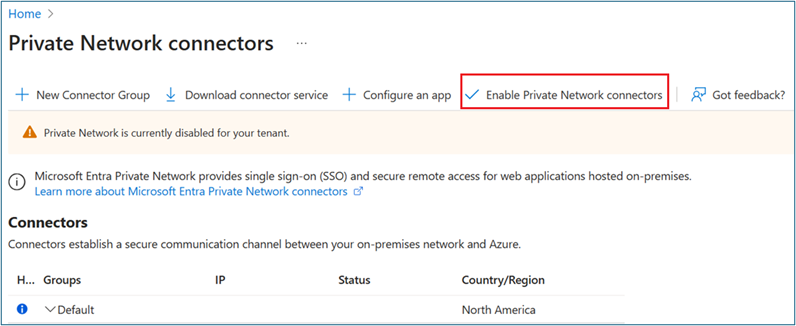

Accédez aux Accès global sécurisé>Se connecter>Connecteurs. Sélectionnez Activer les connecteurs de réseau privé.

Sélectionnez Télécharger le service de connecteur.

Suivez l’Assistant Installation pour installer le service connecteur sur le serveur de connecteur. Lorsque vous y êtes invité, entrez les informations d’identification du locataire pour terminer l’installation.

Le serveur de connecteur est installé lorsqu’il apparaît dans les connecteurs.

Dans ce scénario, nous utilisons le groupe de connecteurs par défaut avec un serveur de connecteur. Dans un environnement de production, créez des groupes de connecteurs avec plusieurs serveurs de connecteurs. Consultez des instructions détaillées pour la publication d’applications sur des réseaux distincts à l’aide de groupes de connecteurs.

Créer un groupe de sécurité pour l’accès à distance avec un accès rapide

Dans ce scénario, nous utilisons un groupe de sécurité pour attribuer des autorisations à l’application d’accès privé et cibler des stratégies d’accès conditionnel.

- Dans le centre d’administration Microsoft Entra, créez un groupe de sécurité cloud uniquement.

- Ajoutez un utilisateur de test en tant que membre.

Déterminer la ressource privée pour l’accès à distance avec accès rapide

Dans ce scénario, nous utilisons des services de partage de fichiers comme exemple de ressource. Vous pouvez utiliser n’importe quelle application ou ressource privée. Vous devez savoir quels ports et protocoles l’application utilise pour le publier avec Microsoft Entra Private Access.

Identifiez un serveur avec un partage de fichiers à publier et notez son adresse IP. Les services de partage de fichiers utilisent le port 445/TCP.

Publier une application pour l’accès à distance avec accès rapide

L’accès privé Microsoft Entra prend en charge les applications TCP (Transmission Control Protocol) à l’aide de n’importe quel port. Pour vous connecter au serveur de fichiers (port TCP 445) sur Internet, procédez comme suit :

À partir du serveur de connecteur, vérifiez que vous pouvez accéder à un partage de fichiers sur le serveur de fichiers.

Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’accès sécurisé global

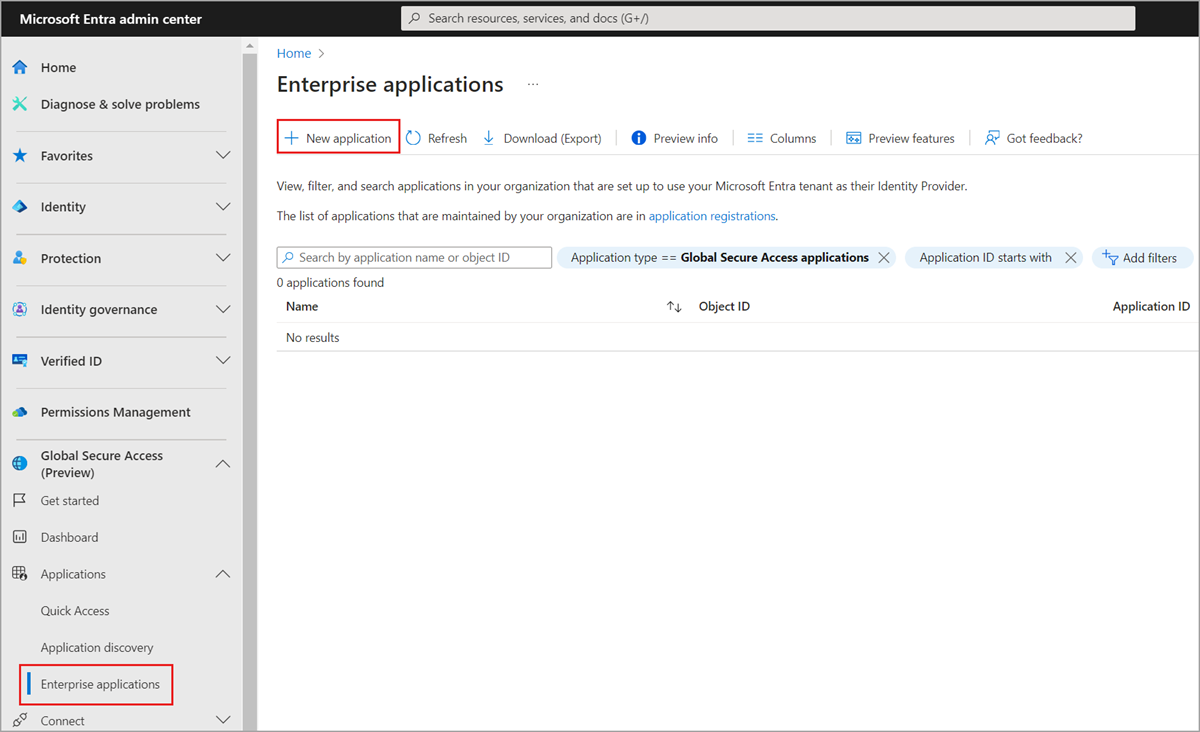

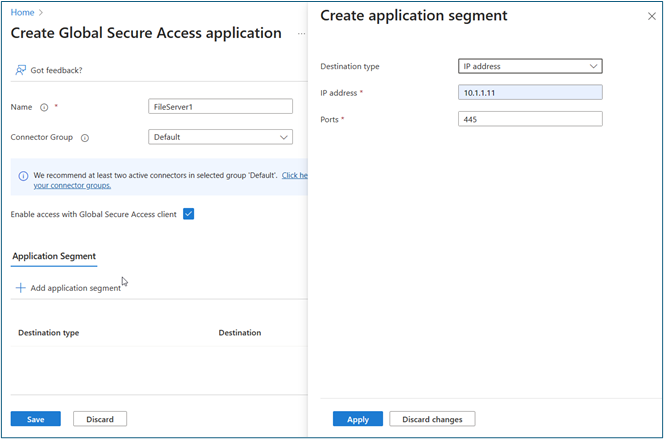

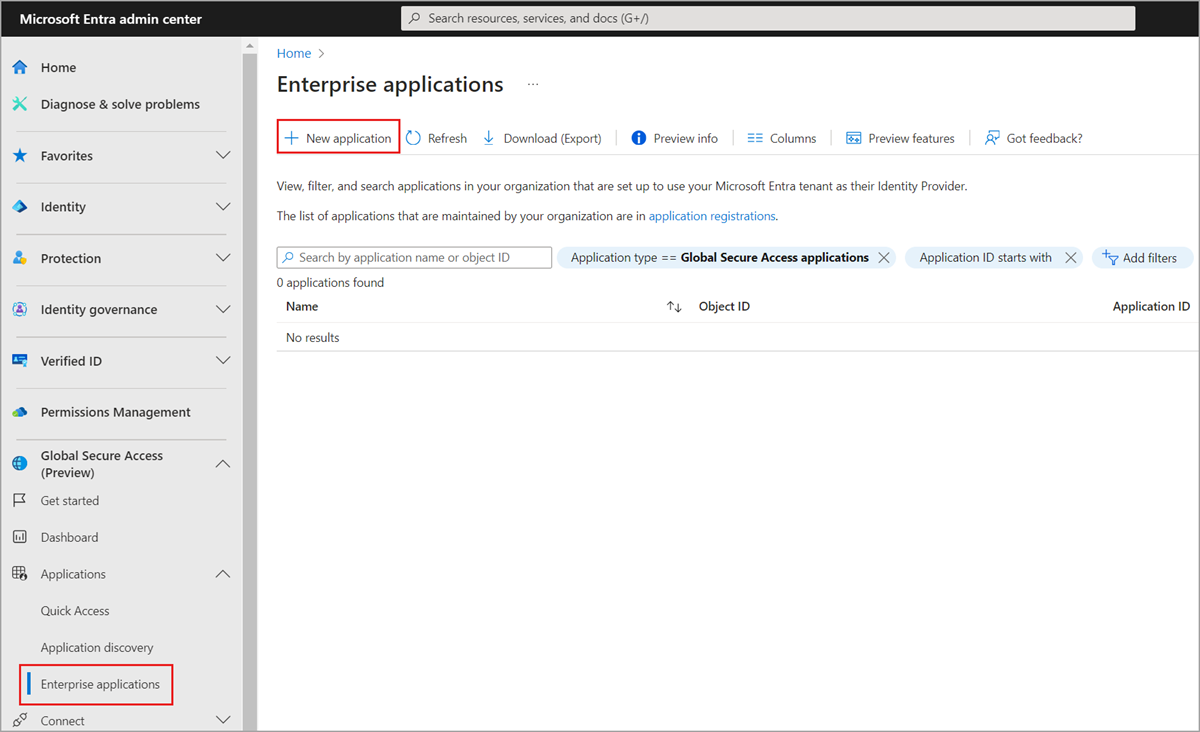

Accédez aux Accès global sécurisé>Applications>Applications d’entreprise>+ Nouvelle application.

Entrez un nom (tel que FileServer1). Sélectionnez le groupe de connecteurs par défaut. Sélectionnez +Ajouter un segment d'application. Entrez l’adresse IP du serveur d’applications et du port 441.

Sélectionnez Appliquer>Enregistrer. Vérifiez que l’application se trouve dans les applications d’entreprise.

Accédez à Identité>Applications>Applications d’entreprise. Sélectionnez la nouvelle application.

Sélectionnez Utilisateurs et groupes. Ajoutez le groupe de sécurité que vous avez créé précédemment avec des utilisateurs de test qui accèdent à ce partage de fichiers à partir d’Internet.

Sécuriser l’application publiée pour l’accès à distance avec accès rapide

Dans cette section, nous créons une stratégie d’accès conditionnel (CA) qui bloque l’accès à la nouvelle application lorsque le risque d’un utilisateur est élevé.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

- Accédez à Protection>Accès conditionnel>Stratégies.

- Sélectionnez Nouvelle stratégie.

- Entrez un nom, puis sélectionnez les utilisateurs. Sélectionnez les utilisateurs et les groupes. Sélectionnez le groupe de sécurité que vous avez créé précédemment.

- Sélectionnez Ressources cibles>Applications et l’application (par exemple FileServer1).

- Sélectionnez Conditions>Risque utilisateurs>Configurer>Oui. Sélectionnez les niveaux de risque élevé et moyen. Cliquez sur Terminé.

- Sélectionnez Accorder>BloquerAccès>Sélectionner.

- Activez activer la stratégie.

- Passez vos paramètres en revue.

- Sélectionnez Créer.

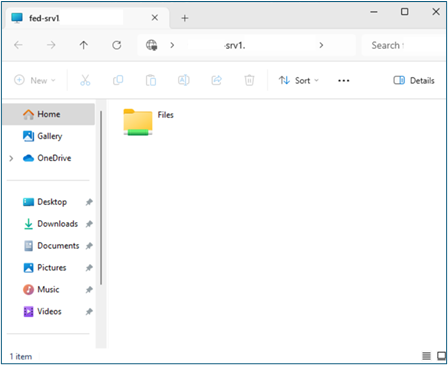

Valider l’accès à distance avec accès rapide

Dans cette section, nous validons que l’utilisateur peut accéder au serveur de fichiers en l’absence de risque. Vérifiez que l’accès est bloqué lorsque le risque est détecté.

Connectez-vous à l’appareil sur lequel vous avez précédemment installé le client Accès sécurisé global.

Essayez d’accéder au serveur de fichiers en exécutant \

\\IP_addresset vérifiez que vous pouvez parcourir le partage de fichiers.

Si vous le souhaitez, simulez le risque utilisateur en suivant les instructions de simulation des détections de risques dans la protection Microsoft Entra ID. Vous devrez peut-être essayer plusieurs fois d’augmenter le risque utilisateur à moyen ou élevé.

Essayez d’accéder au serveur de fichiers pour vérifier que l’accès est bloqué. Vous devrez peut-être attendre jusqu’à une heure pour que l’application des blocages soit appliquée.

Vérifiez que la stratégie d’accès conditionnel (que vous avez créée précédemment à l’aide des journaux de connexion) bloque l’accès. Ouvrez les journaux de connexion non interactifs à partir du client d’accès réseau ZTNA -- Application privée. Affichez les journaux à partir du nom de l’application Accès privé que vous avez créé précédemment en tant que nom de ressource.

Scénario : moderniser l’accès à distance par application

Dans cette section, nous décrivons comment configurer des produits Microsoft Entra Suite pour un scénario dans lequel l’organisation fictive Contoso transforme sa pratique de cybersécurité. Ils adoptent des principes de confiance zéro qui vérifient explicitement, utilisent des privilèges minimum et supposent une violation dans toutes les applications et ressources. Dans leur processus de découverte, ils ont identifié plusieurs applications métier qui n’utilisent pas l’authentification moderne et s’appuient sur la connectivité au réseau d’entreprise (à partir de leurs filiales ou à distance avec VPN).

Vous pouvez répliquer ces étapes générales pour la solution Contoso, comme décrit dans ce scénario.

- Pour vérifier explicitement, configurez l’accès privé Microsoft Entra ID pour accéder au réseau d’entreprise par application. Utilisez l’ensemble unifié de contrôles d’accès fournis par l’accès conditionnel et la protection Microsoft Entra ID pour accorder l’accès au réseau d’entreprise en fonction de l’identité, du point de terminaison et du signal de risque qu’ils utilisent avec Microsoft 365 et d’autres applications cloud.

- Pour appliquer le privilège minimum, utilisez la gouvernance Microsoft Entra ID pour créer des packages d’accès pour inclure l’accès réseau par application en même temps que les applications qui en ont besoin. Cette approche accorde un accès réseau d’entreprise aux employés alignés sur leurs fonctions de travail dans leur cycle de vie de jointure/mover/leaver.

Dans le cadre de cette transformation, les équipes SecOps obtiennent des analyses de sécurité plus riches et plus cohérentes pour mieux identifier les menaces de sécurité. Voici les avantages de l’utilisation des solutions ensemble :

- Sécurité et visibilité améliorées. Appliquez des stratégies d’accès granulaires et adaptatives en fonction de l’identité et du contexte des utilisateurs et des appareils, ainsi que de la sensibilité et de l’emplacement des applications et des données. Utilisez des journaux enrichis et des analyses pour obtenir des insights sur la posture de réseau et de sécurité pour détecter et répondre plus rapidement aux menaces.

- Accès avec des privilèges minimum aux applications locales. Réduisez l’accès au réseau d’entreprise uniquement à ce dont les applications ont besoin. Affecter et régir l’accès aligné sur la fonction de travail évolue via les jointures/movers/cycle de congés. Cette approche réduit le risque de vecteurs d’attaque de mouvement latéral.

- accroître la productivité ; Activez de façon cohérente l’accès aux applications et aux réseaux lorsque les utilisateurs rejoignent l’organisation afin qu’ils soient prêts à aller le jour 1. Les utilisateurs disposent d’un accès correct aux informations, à l’appartenance aux groupes et aux applications dont ils ont besoin. Les fonctionnalités en libre-service des movers au sein de l’organisation garantissent la révocation de l’accès lorsque les utilisateurs quittent l’organisation.

Conditions requises pour l’accès à distance par application

Cette section définit les conditions requises pour la solution du scénario.

Autorisations d'accès à distance par application

Les administrateurs qui interagissent avec les fonctionnalités d’accès sécurisé global nécessitent les rôles Administrateur général de l’accès sécurisé et Administrateur d’application.

La configuration de la gouvernance des identités nécessite au moins le rôle Administrateur de gouvernance des identités.

Licences pour l’accès à distance par application

Pour implémenter toutes les étapes de ce scénario, vous avez besoin des licences Global Secure Access et Microsoft Entra ID Governance. Vous pouvez acheter des licences ou obtenir des licences d'essai. Pour en savoir plus sur la gestion des licences d’accès sécurisé global, consultez la section des licences Qu’est-ce que l’accès sécurisé global ?.

Utilisateurs pour l’accès à distance par application

Pour configurer et tester les étapes de ce scénario, vous avez besoin de ces utilisateurs :

- Administrateur Microsoft Entra avec les rôles définis dans Autorisations

- Administrateur Active Directory local pour configurer Cloud Sync et accéder à l’exemple de ressource (serveur de fichiers)

- Un utilisateur régulier synchronisé pour effectuer des tests sur un appareil client

Conditions préalables pour l’accès privé

Pour déployer et tester ce scénario avec succès, configurez ces prérequis.

- Un appareil client Windows avec cette configuration :

- Version de Windows 10/11 64 bits

- Jointure ou jointure hybride à Microsoft Entra

- Connexion à l'internet et absence d'accès au réseau de l'entreprise ou de VPN

- Téléchargez et installez le client d’accès global sécurisé sur le périphérique client. L’article Accès global sécurisé pour Windows décrit les prérequis et l’installation.

- Pour tester Microsoft Entra Private Access, configurez un serveur Windows pour fonctionner comme serveur de ressources :

- Windows Server 2012 R2 ou version ultérieure

- Un partage de fichiers

- Pour tester Microsoft Entra Private Access, configurez un serveur Windows pour fonctionner comme serveur de connecteur :

- Windows Server 2012 R2 ou version ultérieure

- Connectivité réseau au service Microsoft Entra

- Ports 80 et 443 ouverts au trafic sortant

- Vérifier l’accès aux URL obligatoires

- Établissez la connectivité entre le serveur de connecteurs et le serveur d'applications. Vérifiez que vous pouvez accéder à votre application de test sur le serveur d’applications (par exemple, accès au partage de fichiers réussi).

Ce diagramme illustre les exigences minimales d’architecture pour déployer et tester Microsoft Entra Private Access :

Déterminer la ressource privée pour l’accès à distance par application

Dans ce scénario, nous utilisons des services de partage de fichiers comme exemple de ressource. Vous pouvez utiliser n’importe quelle application ou ressource privée. Vous devez savoir quels ports et protocoles l’application utilise pour le publier avec Microsoft Entra Private Access.

Identifiez un serveur avec un partage de fichiers que vous souhaitez publier et notez son adresse IP. Les services de partage de fichiers utilisent le port 445/TCP.

Configurer l’accès sécurisé global pour l’accès à distance par application

Activez l’accès global sécurisé via le Centre d’administration Microsoft Entra et effectuez les configurations initiales requises pour ce scénario.

- Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur général.

- Accédez à Accès global sécurisé>>Activer l’accès global sécurisé dans votre locataire. Sélectionnez Activer pour activer les fonctionnalités SSE dans votre locataire.

- Accédez à Accès global sécurisé>Se connecter>Transfert de trafic. Basculez sur le profil d’accès privé. Le transfert de trafic vous permet de configurer le type de trafic à tunneliser via les services de solution Security Service Edge de Microsoft. Configurez les profils de transfert de trafic pour gérer les types de trafic.

Le profil d’accès Microsoft 365 est destiné à l’Accès Internet Microsoft Entra pour Microsoft 365.

Le profil d’accès privé est destiné à l’accès privé Microsoft Entra.

Le profil d’accès à Internet est destiné à Microsoft Entra Internet Access. La solution Security Service Edge de Microsoft capture uniquement le trafic sur les appareils clients avec l’installation du client d’accès global sécurisé.

Installer le client Global Secure Access pour l’accès à distance par application

L’accès Internet Microsoft Entra pour Microsoft 365 et l’accès privé Microsoft Entra utilisent le client l’accès global sécurisé sur les appareils Windows. Ce client acquiert et transfère le trafic vers la solution Security Service Edge de Microsoft. Effectuez ces étapes d’installation et de configuration :

Vérifiez que l’appareil Windows est joint à Microsoft Entra ID ou joint à un appareil hybride.

Connectez-vous à l’appareil Windows avec un rôle d’utilisateur Microsoft Entra ID avec des privilèges d’administrateur local.

Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’accès sécurisé global

Accédez à Accès global sécurisé>Se connecter>Téléchargement du client. Sélectionnez Téléchargement du client. Terminez l'installation.

Dans la barre des tâches de Windows, le client d’accès global sécurisé apparaît d'abord comme étant déconnecté. Après quelques secondes, lorsque vous êtes invité à entrer les informations d’identification de l’utilisateur de test, entrez les informations d’identification de l’utilisateur de test.

Dans la barre des tâches, de Windows, passez la souris sur l'icône de Client d’accès global sécurisé et vérifiez l'état Connecté.

Configurer le serveur de connecteur pour l’accès à distance par application

Le serveur de connecteur communique avec la solution Security Service Edge de Microsoft en tant que passerelle vers votre réseau d’entreprise. Il utilise des connexions sortantes sur 80 et 443 et ne nécessite pas de ports d'entrée. Découvrez comment configurer des connecteurs pour Accès privé Microsoft Entra. Effectuez ces étapes de configuration :

Sur le serveur de connexion, connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’accès sécurisé global.

Accédez aux Accès global sécurisé>Se connecter>Connecteurs. Sélectionnez Activer les connecteurs de réseau privé.

Sélectionnez Télécharger le service de connecteur.

Suivez l’Assistant Installation pour installer le service connecteur sur le serveur de connecteur. Lorsque vous y êtes invité, entrez les informations d’identification du locataire pour terminer l’installation.

Le serveur de connecteur est installé lorsqu’il apparaît dans les connecteurs.

Dans ce scénario, nous utilisons le groupe de connecteurs par défaut avec un serveur de connecteur. Dans un environnement de production, créez des groupes de connecteurs avec plusieurs serveurs de connecteurs. Consultez des instructions détaillées pour la publication d’applications sur des réseaux distincts à l’aide de groupes de connecteurs.

Créer un groupe de sécurité d’application de l’accès privé

Dans ce scénario, nous utilisons un groupe de sécurité pour attribuer des autorisations à l’application d’accès privé et cibler des stratégies d’accès conditionnel.

- Dans le centre d’administration Microsoft Entra, créez un groupe de sécurité cloud uniquement.

- Ajoutez un utilisateur de test en tant que membre.

Publier une application pour l’accès à distance par application

L’accès privé Microsoft Entra prend en charge les applications TCP (Transmission Control Protocol) à l’aide de n’importe quel port. Pour vous connecter au serveur de fichiers (port TCP 445) sur Internet, procédez comme suit :

À partir du serveur de connecteur, vérifiez que vous pouvez accéder à un partage de fichiers sur le serveur de fichiers.

Connectez-vous au centre d’administration Microsoft Entra en tant qu’administrateur d’accès sécurisé global.

Accédez aux Accès global sécurisé>Applications>Applications d’entreprise>+ Nouvelle application.

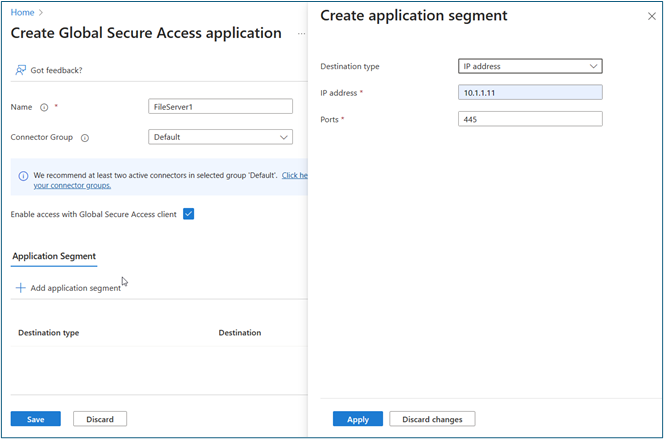

Entrez un nom (tel que FileServer1). Sélectionnez le groupe de connecteurs par défaut. Sélectionnez +Ajouter un segment d'application. Entrez l’adresse IP du serveur d’applications et du port 441.

Sélectionnez Appliquer>Enregistrer. Vérifiez que l’application se trouve dans les applications d’entreprise.

Accédez à Identité>Applications>Applications d’entreprise. Sélectionnez la nouvelle application.

Sélectionnez Utilisateurs et groupes. Ajoutez le groupe de sécurité que vous avez créé précédemment avec des utilisateurs de test qui accèdent à ce partage de fichiers à partir d’Internet.

Configurer la gouvernance des accès pour l’accès à distance par application

Dans cette section, nous décrivons les étapes de configuration de cette solution.

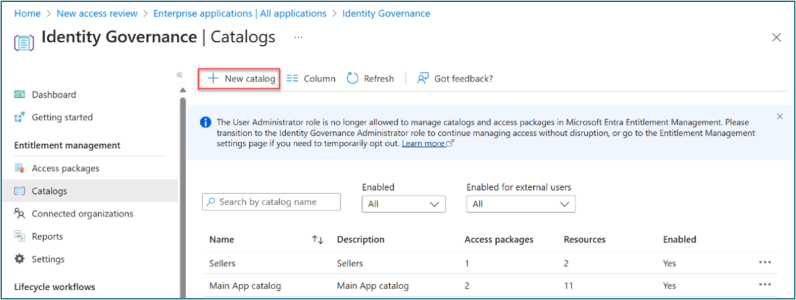

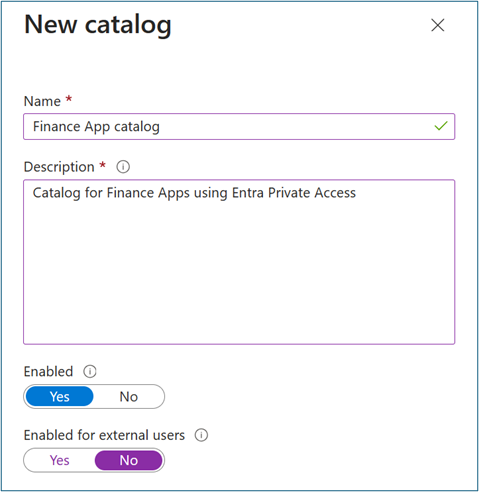

Créer un catalogue de gestion des droits d’utilisation

Procédez comme suit pour créer un catalogue de gestion des droits d’utilisation :

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Catalogues.

Sélectionnez +Nouveau catalogue.

Entrez un nom unique pour le catalogue et fournissez une description. Les demandeurs voient ces informations dans les détails du package d’accès.

Pour créer des packages d’accès dans ce catalogue pour les utilisateurs internes, sélectionnez Activé pour les utilisateurs externes>Aucun.

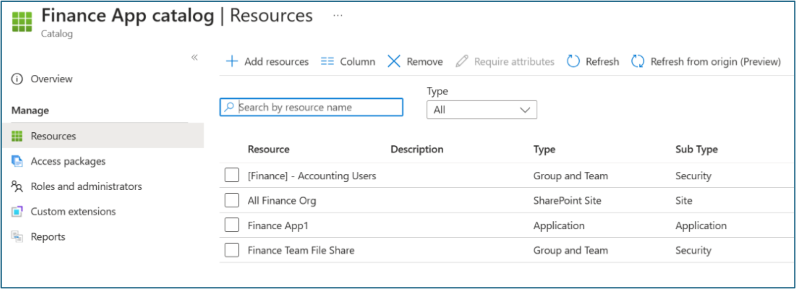

Dans Catalogue, ouvrez le catalogue auquel vous souhaitez ajouter des ressources. Sélectionnez Ressources>+Ajouter des ressources.

Sélectionnez Type, puis groupes et équipes, applicationsou sites SharePoint.

Sélectionnez et ajoutez l’application (telle que FileServer1) et le groupe de sécurité (par exemple, Finance Team File Share) que vous avez créés précédemment. Sélectionnez Ajouter.

Approvisionner des groupes dans Active Directory

Nous recommandons l’approvisionnement dans Active Directory avec Microsoft Entra Cloud Sync. Si vous utilisez Connect Sync, basculez votre configuration vers Cloud Sync. Les articles conditions préalables pour Microsoft Entra Cloud Sync dans Microsoft Entra ID et comment installer les articles de l’agent d’approvisionnement fournissent des instructions détaillées. L’écriture différée de groupe v2 dans Microsoft Entra Connect Sync ne sera plus disponible après le 30 juin 2024.

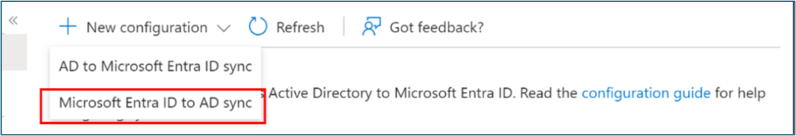

Suivez ces étapes pour configurer la synchronisation Microsoft Entra Cloud :

Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu'administrateur de sécurité.

Accédez à Identité>Gestion hybride>Microsoft Entra Connect>Synchronisation cloud.

Sélectionnez Nouvelle configuration.

Sélectionnez Synchronisation Microsoft Entra ID vers AD.

Dans Configurations, sélectionnez votre domaine. Si vous le souhaitez, sélectionnez Activer la synchronisation de hachage de mot de passe.

Sélectionnez Créer.

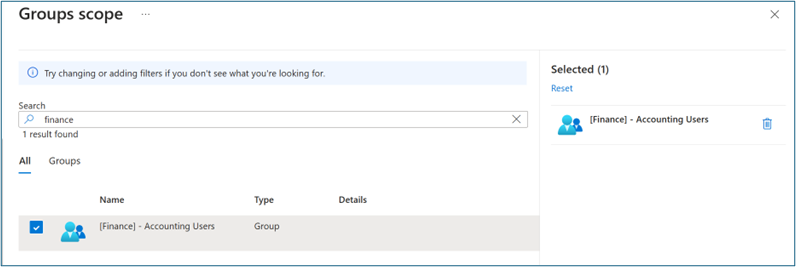

Pour la configuration de prise en main , sélectionnez Ajouter des filtres d’étendue (à côté de l’icône Ajouter des filtres d’étendue) ou filtres d’étendue (sous Gérer).

Sélectionnez Groupes de sécurité sélectionnés dans l’option Sélectionner des groupes. Sélectionnez Modifier les objets. Ajoutez le groupe de sécurité Microsoft Entra ID que vous avez créé précédemment (tel que le partage de fichiers de l’équipe finance). Nous utilisons ce groupe pour gérer l’accès aux applications locales à l’aide de flux de travail de cycle de vie et de packages d’accès dans les étapes ultérieures.

Attribuer l’accès au serveur de fichiers local

- Créez un partage de fichiers sur le serveur de fichiers sélectionné.

- Attribuez des autorisations de lecture au groupe de sécurité Microsoft Entra ID (tel que le partage de fichiers de l’équipe finance) que vous avez provisionné dans Active Directory.

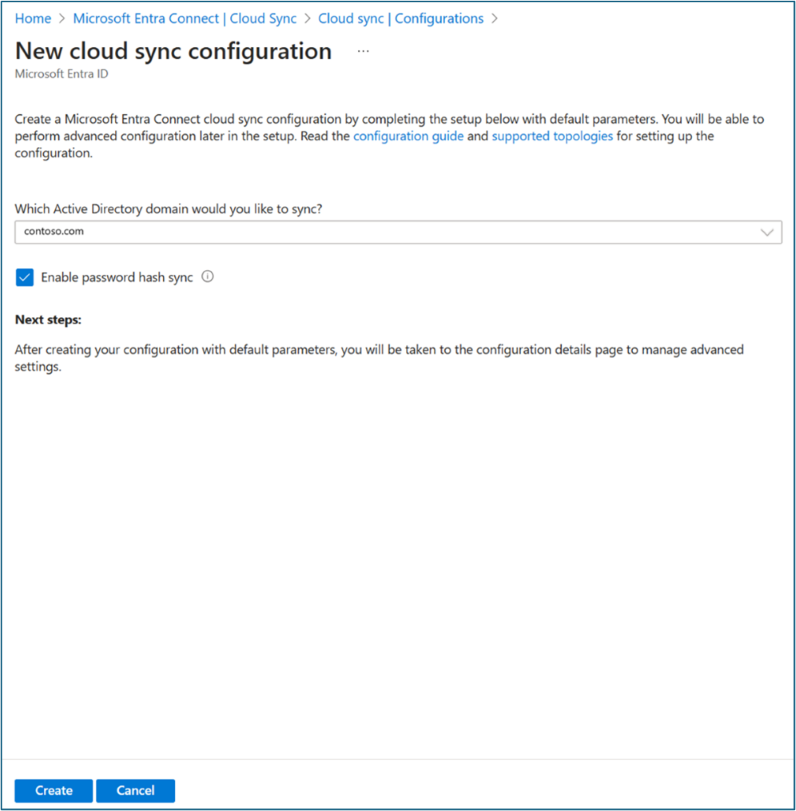

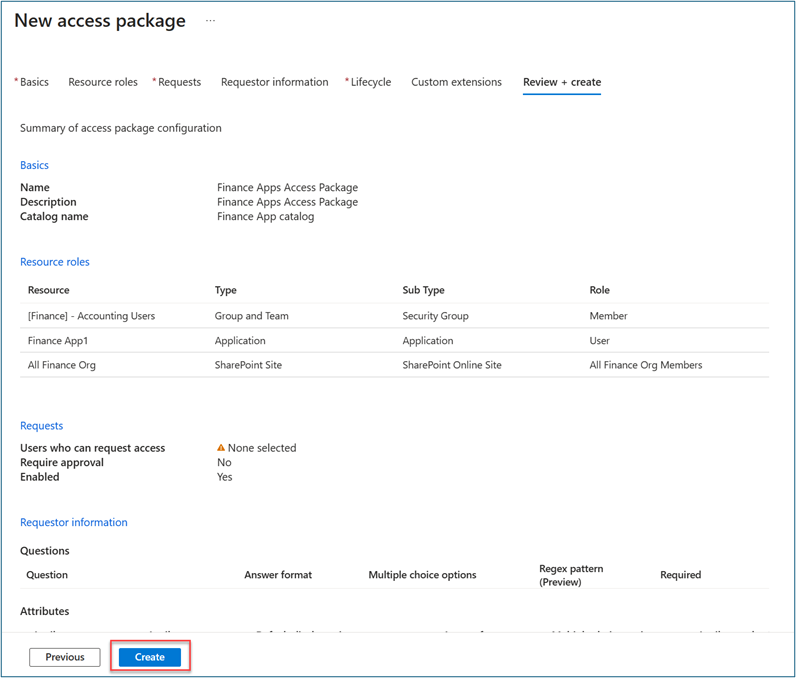

Créer un package d’accès pour l’accès à distance par application

Procédez comme suit pour créer un package d’accès dans la gestion des droits d’utilisation :

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Packages d’accès.

Sélectionnez Nouveau package d’accès.

Pour les concepts de base, donnez au package d’accès un nom (par exemple, package d’accès des applications de finance). Spécifiez le catalogue que vous avez créé précédemment.

Pour les rôles de ressources, sélectionnez les ressources que vous avez précédemment ajoutées (telles que l’application FileServer1 et le groupe de sécurité partage de fichiers de l’équipe de finances).

Dans Rôle, sélectionnez Membre pour le partage de fichiers d’équipe finance et utilisateur pour l’application FileServer1 .

Pour les demandes, sélectionnez Pour les utilisateurs dans votre répertoire. Vous pouvez également activer le package d’accès pour les utilisateurs invités (à aborder dans un scénario distinct).

Si vous avez sélectionné Utilisateurs et groupes spécifiques, cliquez sur Ajouter des utilisateurs et des groupes.

Ne sélectionnez pas d’utilisateur sur Sélectionner des utilisateurs et des groupes. Nous testons un utilisateur demandant l’accès ultérieurement.

Facultatif : dans Approbation, spécifiez si l’approbation est requise lorsque les utilisateurs demandent ce package d’accès.

Facultatif : dans les informations du demandeur, sélectionnez Questions. Entrez une question que vous souhaitez poser au demandeur. Cette question est appelée chaîne d’affichage. Pour ajouter des options de localisation, sélectionnez Ajouter une localisation.

Pour Cycle de vie, spécifiez l’expiration de l’attribution du package d’accès à un utilisateur. Spécifiez si les utilisateurs peuvent étendre leurs attributions. Dans la section Expiration, définissez l’affectation de package d’accès expire sur Date, Nombre de jours, Nombre d’heures ou Jamais.

Sélectionnez Créer.

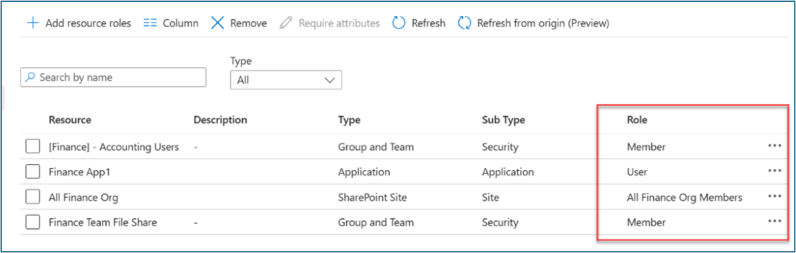

Créer des workflows de cycle de vie

Dans cette section, nous décrivons comment créer des flux de travail de jointure et de castor et exécuter des flux de travail à la demande.

Créer un flux de travail de jointure

Pour créer un flux de travail de jointure, procédez comme suit.

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’administrateur des workflows de cycle de vie.

Accédez à Gouvernance des identités>Workflows de cycle de vie>Créer un workflow.

Pour choisir un flux de travail, sélectionnez Intégrer un nouvel employé d’embauche.

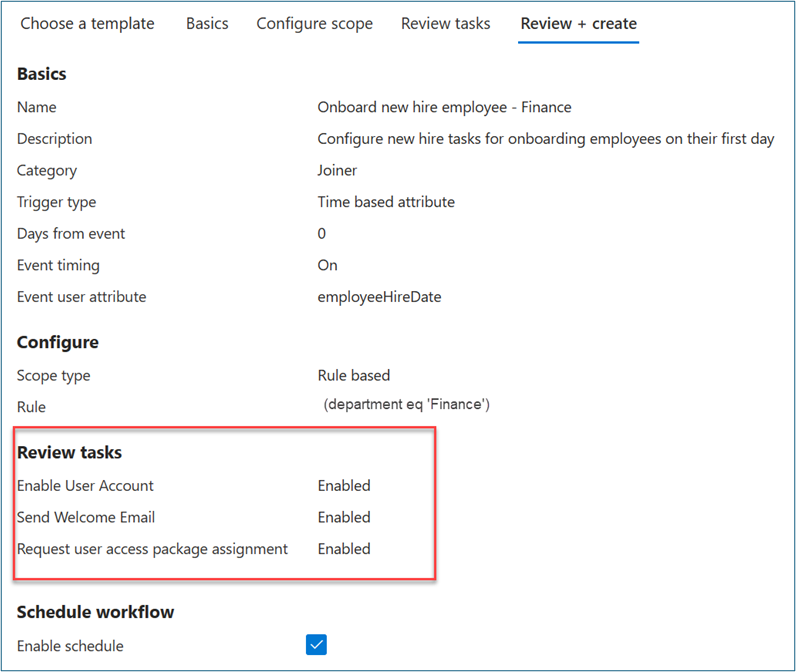

Pour les informations de base, entrez Intégration d’un nouvel employé d’embauche - Finance pour le nom complet et la description du flux de travail. Cliquez sur Suivant.

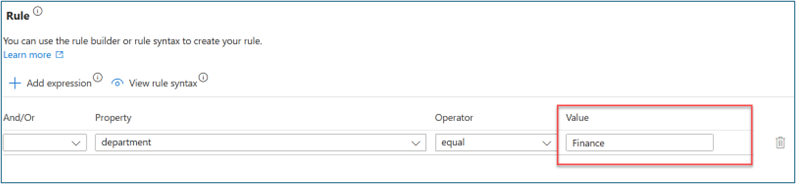

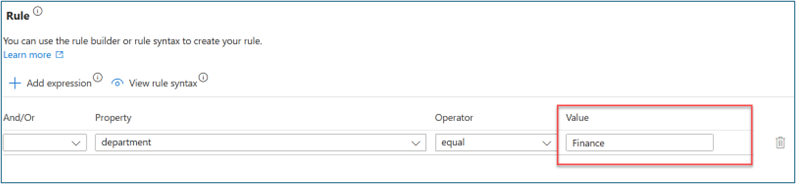

Pour Configurer l’étendue>Règle, entrez des valeurs pour Propriété, Opérateur et Valeur. Modifiez l’expression de l’étendue uniquement pour les utilisateurs où Propriété>département a une valeur de finance. Assurez-vous que votre utilisateur de test remplit Propriété avec la chaîne Finance afin qu’il se trouve dans l’étendue du flux de travail.

Dans Révision des tâches, sélectionnez Ajouter une tâche pour ajouter une tâche au modèle. Pour ce scénario, nous ajoutons l’attribution de package d’accès utilisateur à l’utilisateur.

Pour les Concepts de base, sélectionnez Demander l’attribution du package d’accès utilisateur. Attribuez un nom à cette tâche (par exemple, Affecter un package d’accès financier). Sélectionnez une stratégie.

Dans Configurer, sélectionnez le package d’accès que vous avez créé précédemment.

Facultatif : ajoutez d’autres tâches de jointure comme suit. Pour certaines de ces tâches, assurez-vous que les attributs importants tels que Manager et E-mail sont correctement mappés aux utilisateurs, comme décrit dans l’automatisation des tâches d’intégration des employés avant leur premier jour de travail à l’aide des API de flux de travail de cycle de vie.

- Activer un compte d’utilisateur

- Ajouter un utilisateur à des groupes ou des équipes

- Envoyer un e-mail de bienvenue

- Générer le TAP et envoyer un e-mail

Sélectionnez Activer la planification.

Sélectionnez Revoir + créer.

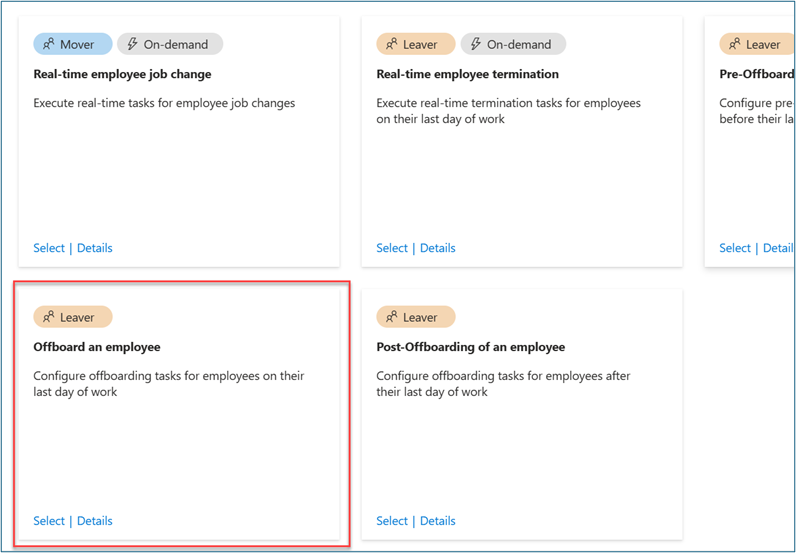

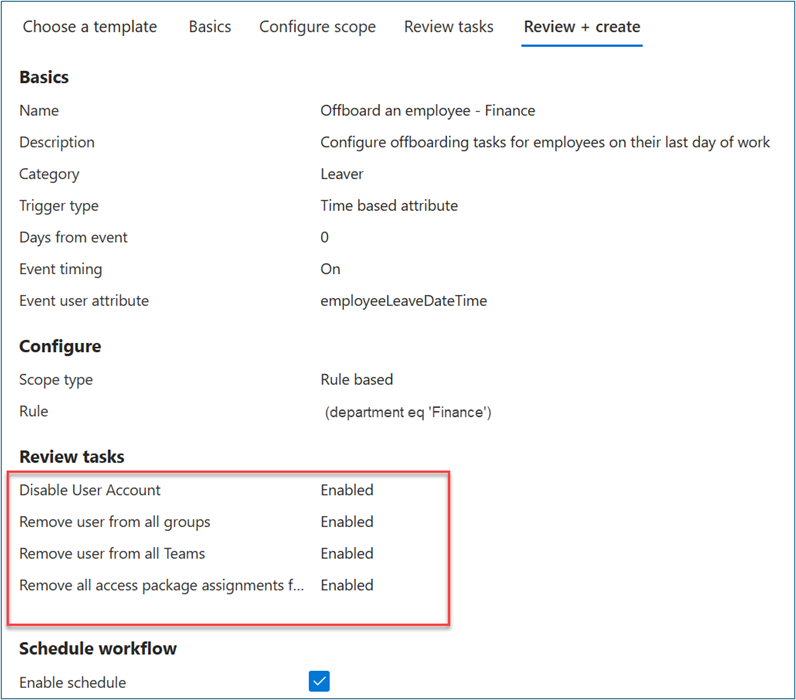

Créer un flux de travail démissionnaire

Pour créer un flux de travail démissionnaire, procédez comme suit.

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’administrateur des workflows de cycle de vie.

Accédez à Gouvernance des identités>Workflows de cycle de vie>Créer un workflow.

Dans Choisir un flux de travail, sélectionnez Démissionner un salarié.

Dans les Principes de base, entrez Démissionner un salarié --Finance en tant que nom complet et description pour le flux de travail. Cliquez sur Suivant.

Lors de la Configurer l’étendue>Règle, entrez des valeurs pour Propriété, Opérateur et Valeur. Modifiez l’expression de l’étendue uniquement pour les utilisateurs où Propriété>département a une valeur de finance. Assurez-vous que votre utilisateur de test remplit Propriété avec la chaîne Finance afin qu’il se trouve dans l’étendue du flux de travail.

Dans Révision des tâches, sélectionnez Ajouter une tâche pour ajouter une tâche au modèle. Pour ce scénario, nous ajoutons l’attribution de package d’accès utilisateur à l’utilisateur.

Facultatif : ajoutez d’autres tâches de castor telles que :

- Désactiver un compte d’utilisateur

- Supprimer un utilisateur de tous les groupes

- Supprimer un utilisateur de l’ensemble de Teams

Activez Activer la planification.

Sélectionnez Vérifier + créer.

Remarque

Les flux de travail de cycle de vie s’exécutent automatiquement en fonction de déclencheurs définis qui combinent des attributs basés sur le temps et une valeur de décalage. Par exemple, si l’attribut est employeeHireDate et offsetInDays est -1, le flux de travail doit se déclencher un jour avant la date d’embauche de l’employé. La valeur peut être comprise entre -180 et 180 jours. Les valeurs employeeHireDate et employeeLeaveDateTime doivent être définies dans Microsoft Entra ID pour les utilisateurs. Comment synchroniser des attributs pour les flux de travail de cycle de vie fournit plus d’informations sur les attributs et les processus.

Exécuter un flux de travail de jointure à la demande

Pour tester ce scénario sans attendre la planification automatisée, exécutez des flux de travail de cycle de vie à la demande.

Lancez le flux de travail de jointure créé précédemment.

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’administrateur des workflows de cycle de vie.

Accédez à Gouvernance des identités>Workflows de cycle de vie>Workflows.

Dans Flux de travail, sélectionnez Intégrer un nouvel employé d’embauche -- Finance que vous avez créé précédemment.

Sélectionnez Exécuter à la demande.

Dans Sélectionner des utilisateurs, sélectionnez Ajouter des utilisateurs.

Sur Ajouter des utilisateurs, sélectionnez les utilisateurs pour lesquels vous souhaitez exécuter le flux de travail à la demande.

Sélectionnez Ajouter.

Confirmez vos choix. Sélectionnez Exécuter le workflow.

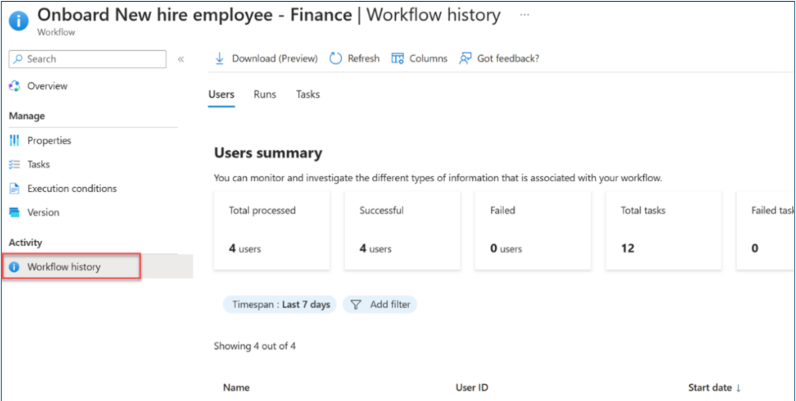

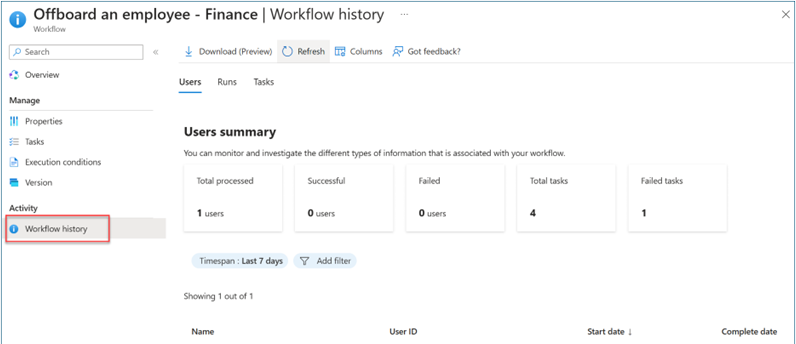

Sélectionnez l’historique des flux de travail pour vérifier l’état de la tâche.

Une fois toutes les tâches terminées, vérifiez que l’utilisateur a accès aux applications que vous avez sélectionnées dans le package d’accès. Cette étape termine le scénario de jointure pour que l’utilisateur accède aux applications nécessaires le jour 1.

Valider l’accès pour l’accès à distance par application

Dans cette section, nous simulons un nouveau membre de l’équipe Finance qui rejoint l’organisation. Nous affectons automatiquement l’accès utilisateur au partage de fichiers Finance Team et l’accès à distance au serveur de fichiers avec Microsoft Entra Private Access.

Cette section décrit les options permettant de vérifier l’accès aux ressources affectées.

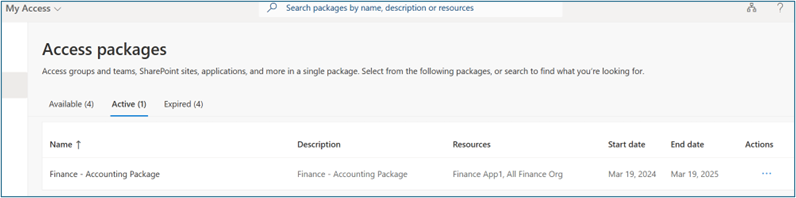

Vérifier l’attribution d’un package d’accès

Pour vérifier l’état de l’attribution de package d’accès, procédez comme suit :

En tant qu’utilisateur, connectez-vous à

myaccess.microsoft.com.Sélectionnez Package d’accès, Actif pour afficher le package d’accès (tel que le package d’accès financier) que vous avez demandé précédemment.

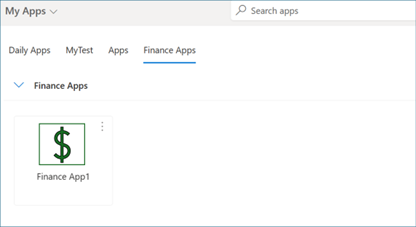

Vérifier l’accès aux applications

Pour vérifier l’accès aux applications, procédez comme suit :

En tant qu’utilisateur, connectez-vous à

myaccess.microsoft.com.Dans la liste des applications, recherchez et accédez à l’application que vous avez créée précédemment (par exemple, l’application Finance).

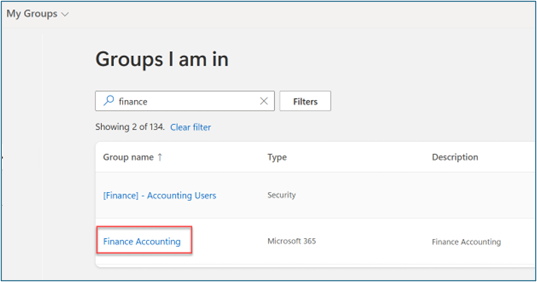

Vérifier l’adhésion du groupe

Pour vérifier l’appartenance au groupe, procédez comme suit :

En tant qu’utilisateur, connectez-vous à

myaccess.microsoft.com.Sélectionnez Groupes dont je fais partie. Vérifiez l’appartenance au groupe que vous avez créé précédemment (par exemple, Gestion des comptes de finance).

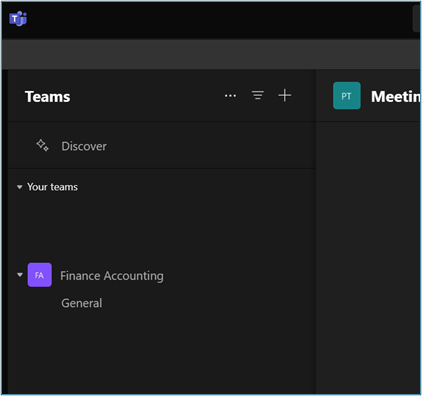

Vérifier l’adhésion à Teams

Pour vérifier l’adhésion à Teams, procédez comme suit :

En tant qu’utilisateur, connectez-vous à Teams.

Vérifiez l’appartenance à l’équipe que vous avez créée précédemment (par exemple, Gestion des comptes de finances).

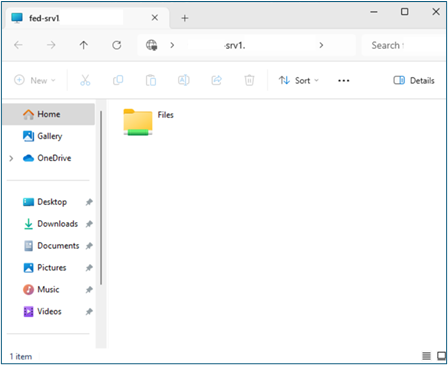

Vérifier l’accès à distance

Pour vérifier l’accès utilisateur au serveur de fichiers, procédez comme suit :

Connectez-vous à l’appareil où vous avez installé l’agent d’accès global sécurisé.

Exécutez \

\\IP_addresset validez l’accès au partage de fichiers.

Exécuter le flux de travail Démissionnaire à la demande

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’administrateur des workflows de cycle de vie.

Accédez à Gouvernance des identités>Workflows de cycle de vie>Workflows.

Dans les flux de travail, sélectionnez le flux de travail Démissionner un salarié - Finance que vous avez créé dans les étapes de castor.

Sélectionnez Exécuter à la demande.

Dans Sélectionner des utilisateurs, sélectionnez Ajouter des utilisateurs.

Sur Ajouter des utilisateurs, sélectionnez les utilisateurs pour lesquels vous souhaitez exécuter le flux de travail à la demande.

Sélectionnez Ajouter.

Confirmez vos choix et sélectionnez Exécuter le workflow.

Sélectionnez l’historique des flux de travail pour vérifier l’état de la tâche.

Une fois toutes les tâches terminées, vérifiez que l’utilisateur est supprimé de tous les accès aux applications sélectionnées dans le package d’accès.

Valider la suppression de l’accès

Après avoir exécuté le flux de travail de castor, confirmez la suppression de l’accès utilisateur aux applications financières, à l’équipe financière, aux sites SharePoint et aux partages de fichiers en répétant les étapes décrites dans les sections Vérifier l’accès à l’application et Vérifier l’accès à distance. Cette étape garantit une vérification approfondie de l’utilisateur qui n’a pas accès à ces ressources.

Contenu connexe

- En savoir plus sur la gouvernance Microsoft Entra ID

- Qu’est-ce que la protection de Microsoft Entra ID ?

- Planifier un déploiement Microsoft Entra ID Protection

- Prise en main de l’accès sécurisé global

- En savoir plus sur les clients Global Secure Access pour Microsoft Entra Private Access et Microsoft Entra Internet Access

- Découvrir l’Accès privé Microsoft Entra

- En savoir plus sur Microsoft Entra Internet Access