Rapports agrégés dans Microsoft Defender pour point de terminaison

Importante

Certaines informations ont trait à un produit préalablement publié, qui peut être modifié de manière significative avant sa publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

Les rapports agrégés traitent des contraintes sur la création de rapports d’événements dans Microsoft Defender pour point de terminaison. Les rapports agrégés étendent les intervalles de rapports de signal pour réduire considérablement la taille des événements signalés tout en préservant les propriétés d’événement essentielles.

Defender pour point de terminaison réduit le bruit dans les données collectées afin d’améliorer le rapport signal/bruit tout en équilibrant les performances et l’efficacité du produit. Il limite la collecte de données pour maintenir cet équilibre.

Avec la création de rapports agrégés, Defender pour point de terminaison garantit que toutes les propriétés d’événement essentielles qui sont utiles aux activités d’investigation et de chasse aux menaces sont collectées en continu. Pour ce faire, il effectue des intervalles de création de rapports étendus d’une heure, ce qui réduit la taille des événements signalés et permet une collecte de données efficace mais précieuse.

Lorsque les rapports agrégés sont activés, vous pouvez rechercher un résumé de tous les types d’événements pris en charge, y compris les données de télémétrie à faible efficacité, que vous pouvez utiliser pour les activités d’investigation et de chasse.

Configuration requise

Les conditions suivantes doivent être remplies avant d’activer les rapports agrégés :

- Licence Defender pour point de terminaison Plan 2

- Autorisations pour activer les fonctionnalités avancées

Les rapports agrégés prennent en charge les éléments suivants :

- Version du client : Windows version 2411 et ultérieure

- Systèmes d’exploitation : Windows 11 22H2, Windows Server 2022, Windows 11 Entreprise, Windows 10 20H2, 21H1, 21H2, Windows Server version 20H2 et Windows Server 2019

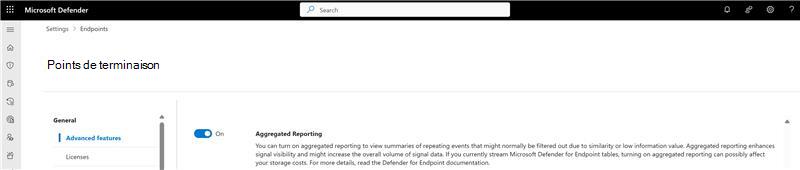

Activer les rapports agrégés

Pour activer les rapports agrégés, accédez à Paramètres Points > de terminaison Fonctionnalités avancées>. Activez la fonctionnalité de création de rapports agrégés .

Une fois les rapports agrégés activés, la disponibilité des rapports agrégés peut prendre jusqu’à sept jours. Vous pouvez ensuite commencer à interroger de nouvelles données une fois la fonctionnalité activée.

Lorsque vous désactivez les rapports agrégés, l’application des modifications prend quelques heures. Toutes les données collectées précédemment restent.

Interroger des rapports agrégés

Les rapports agrégés prennent en charge les types d’événements suivants :

| Type d’action | Table de chasse avancée | Présentation chronologie de l’appareil | Propriétés |

|---|---|---|---|

| FileCreatedAggregatedReport | DeviceFileEvents | {ProcessName} a créé des fichiers {Occurrences} {FilePath} | 1. Chemin d’accès au fichier 2. Extension de fichier 3. Nom du processus |

| FileRenamedAggregatedReport | DeviceFileEvents | {ProcessName} renommé {Occurrences} fichiers {FilePath} | 1. Chemin d’accès au fichier 2. Extension de fichier 3. Nom du processus |

| FileModifiedAggregatedReport | DeviceFileEvents | {ProcessName} modifié les fichiers {Occurrences} {FilePath} | 1. Chemin d’accès au fichier 2. Extension de fichier 3. Nom du processus |

| ProcessCreatedAggregatedReport | DeviceProcessEvents | {InitiatingProcessName} a créé des processus {Occurrences} {ProcessName} | 1. Lancement de la ligne de commande 2 du processus. Lancement du processus SHA1 3. Initialisation du chemin d’accès au fichier de processus 4. Traiter la ligne de commande 5. Traiter SHA1 6. Chemin d’accès au dossier |

| ConnectionSuccessAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} a établi des connexions {Occurrences} avec {RemoteIP} :{RemotePort} | 1. Nom du processus initial 2. Adresse IP source 3. Adresse IP distante 4. Port distant |

| ConnectionFailedAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} n’a pas pu établir de connexions {Occurrences} avec {RemoteIP :RemotePort} | 1. Nom du processus initial 2. Adresse IP source 3. Adresse IP distante 4. Port distant |

| LogonSuccessAggregatedReport | DeviceLogonEvents | {Occurrences} Ouvertures de session {LogonType} par {UserName}\{DomainName} | 1. Nom d’utilisateur cible 2. SID 3 de l’utilisateur cible. Nom de domaine cible 4. Type d’ouverture de session |

| LogonFailedAggregatedReport | DeviceLogonEvents | {Occurrences}{LogonType} les ouvertures de session ont échoué par {UserName}\{DomainName} | 1. Nom d’utilisateur cible 2. SID 3 de l’utilisateur cible. Nom de domaine cible 4. Type d’ouverture de session |

Remarque

L’activation des rapports agrégés améliore la visibilité du signal, ce qui peut entraîner des coûts de stockage plus élevés si vous diffusez en continu des tables de chasse avancées Defender pour point de terminaison vers vos solutions SIEM ou de stockage.

Pour interroger de nouvelles données avec des rapports agrégés :

- Accédez à Investigation & response > Hunting Custom detection rules( Règles > de détection personnalisées).

- Passez en revue et modifiez les règles et requêtes existantes susceptibles d’être affectées par les rapports agrégés.

- Si nécessaire, créez des règles personnalisées pour incorporer de nouveaux types d’actions.

- Accédez à la page Repérage avancé et interrogez les nouvelles données.

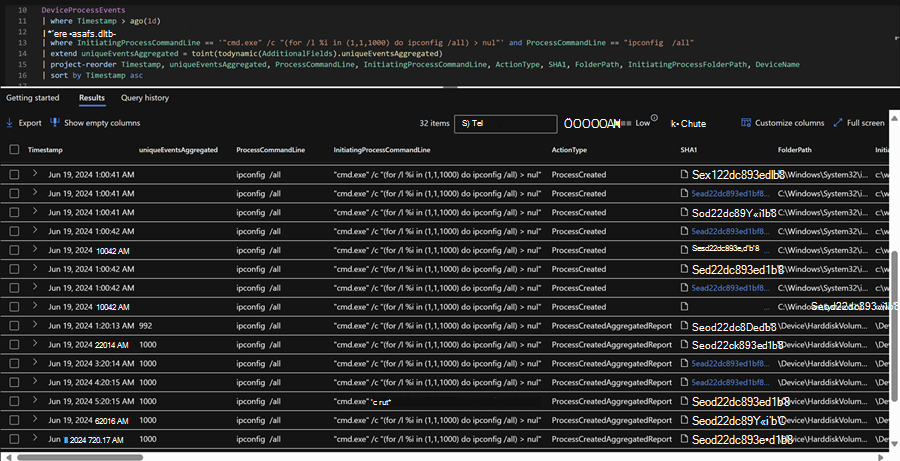

Voici un exemple de résultats de requête de chasse avancés avec des rapports agrégés.

Exemples de requêtes de chasse avancées

Vous pouvez utiliser les requêtes KQL suivantes pour collecter des informations spécifiques à l’aide de rapports agrégés.

Requête pour une activité de processus bruyant

La requête suivante met en évidence l’activité de processus bruyant, qui peut être corrélée avec des signaux malveillants.

DeviceProcessEvents

| where Timestamp > ago(1h)

| where ActionType == "ProcessCreatedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| project-reorder Timestamp, uniqueEventsAggregated, ProcessCommandLine, InitiatingProcessCommandLine, ActionType, SHA1, FolderPath, InitiatingProcessFolderPath, DeviceName

| sort by uniqueEventsAggregated desc

Rechercher des échecs de tentative de connexion répétés

La requête suivante identifie les échecs de tentative de connexion répétés.

DeviceLogonEvents

| where Timestamp > ago(30d)

| where ActionType == "LogonFailedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder Timestamp, DeviceId, uniqueEventsAggregated, LogonType, AccountName, AccountDomain, AccountSid

| sort by uniqueEventsAggregated desc

Rechercher des connexions RDP suspectes

La requête suivante identifie les connexions RDP suspectes, qui peuvent indiquer une activité malveillante.

DeviceNetworkEvents

| where Timestamp > ago(1d)

| where ActionType endswith "AggregatedReport"

| where RemotePort == "3389"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder ActionType, Timestamp, uniqueEventsAggregated

| sort by uniqueEventsAggregated desc