Activer le connecteur de données Microsoft Defender Threat Intelligence

Introduisez dans votre espace de travail Microsoft Sentinel les indicateurs de compromission (IOC) publics, open-source et de haute fidélité générés par Microsoft Defender Threat Intelligence grâce aux connecteurs de données Defender Threat Intelligence. Grâce à une configuration simple en un clic, utilisez la veille des menaces des connecteurs de données MDTI Standard et Premium pour superviser, alerter et chasser.

Microsoft Sentinel est en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft dans le portail Microsoft Defender. Pour la préversion, Microsoft Sentinel est disponible dans le portail Defender sans Microsoft Defender XDR ou une licence E5. Pour en savoir plus, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Pour plus d’informations sur les avantages des connecteurs de données Defender Threat Intelligence standard et premium, consultez Comprendre le renseignement sur les menaces.

Prérequis

- Pour installer, mettre à jour et supprimer du contenu autonome ou des solutions dans le hub de contenu, vous avez besoin du rôle Contributeur Microsoft Sentinel au niveau du groupe de ressources.

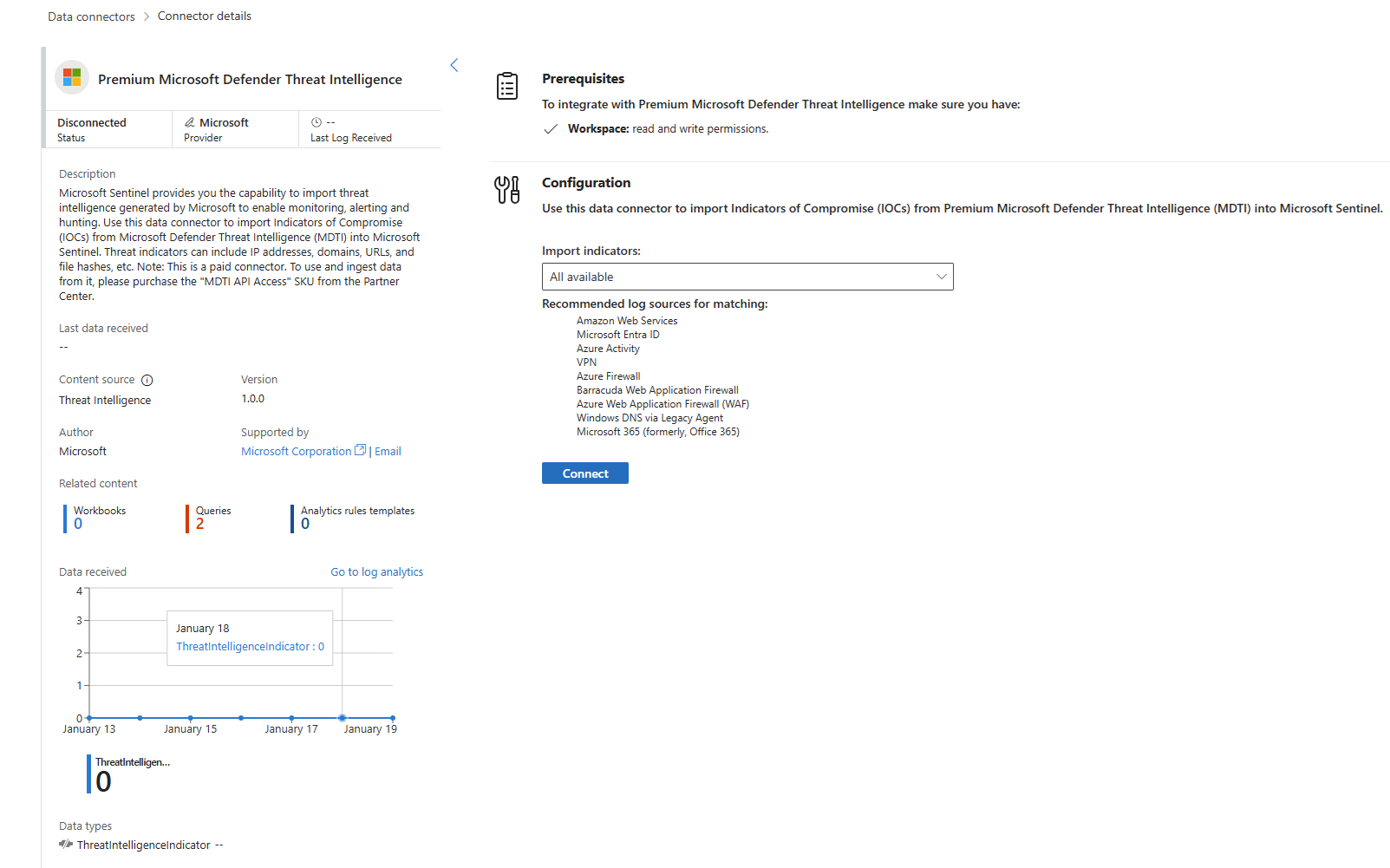

- Pour configurer ces connecteurs de données, vous devez disposer d’autorisations de lecture et d’écriture sur l’espace de travail Microsoft Sentinel.

- Pour accéder à la veille des menaces à partir de la version Premium du connecteur de données Defender Threat Intelligence, contactez les ventes pour leur demander d’acheter la référence SKU MDTI API Access.

Pour obtenir plus d’informations sur l’obtention d’une licence Premium et explorer toutes les différences entre les versions Standard et Premium, consultez Explorer les licences Defender Threat Intelligence.

Installer la solution de la veille des menaces dans Microsoft Sentinel

Pour importer la veille des menaces dans Microsoft Sentinel à partir de Defender Threat Intelligence standard et premium, effectuez les étapes suivantes :

Dans Microsoft Sentinel, dans le Portail Azure, sous Gestion du contenu, sélectionnez Hub de contenu.

Pour Microsoft Sentinel dans le portail Defender, sélectionnez Microsoft Sentinel>Gestion du contenu>Hub de contenu.

Recherchez et sélectionnez la solution Threat Intelligence.

Sélectionnez le bouton

Installer/Mettre à jour.

Installer/Mettre à jour.

Pour plus d’informations sur la gestion des composants de la solution, consultez Découvrir et déployer du contenu prête à l’emploi.

Activer le connecteur de données Defender Threat Intelligence

Pour Microsoft Sentinel dans le portail Azure, sous Configuration, sélectionnez Paramètres.

Pour Microsoft Sentinel dans le portail Defender, sélectionnez Microsoft Sentinel>Configuration>Connecteurs de données.

Recherchez et sélectionnez le connecteur de données Defender Threat Intelligence Standard ou Premium. Sélectionnez le bouton Ouvrir la page du connecteur.

Activer le flux en sélectionnant le bouton Se connecter.

Lorsque Defender Threat Intelligence commence à peupler l’espace de travail Microsoft Sentinel, le connecteur affiche l’état Connecté.

À ce stade, les informations ingérées peuvent être utilisées dans les règles d’analytique TI map.... Pour plus d’informations, consultez Utiliser des indicateurs de menace dans les règles analytiques.

Trouvez les nouvelles informations sur les menaces dans l’interface de gestion ou directement dans Journaux d'activité en interrogeant le tableau ThreatIntelligenceIndicator. Pour plus d’informations, consultez Utiliser la veille des menaces.

Contenu connexe

Dans ce, voust article avez appris à connecter Microsoft Sentinel au flux de veille des menaces de Microsoft avec le connecteur de données Defender Threat Intelligence. Pour en savoir plus sur Defender for Threat Intelligence, consultez les articles suivants :

- En savoir plus sur Qu’est-ce que Defender Threat Intelligence ?.

- Prise en main du portail Defender Threat Intelligence.

- Utilisez Defender Threat Intelligence dans l’analytique en utilisant l’analytique correspondante pour détecter les menaces.