Configurer le chiffrement des données

S’APPLIQUE À :  Azure Database pour PostgreSQL : serveur flexible

Azure Database pour PostgreSQL : serveur flexible

Cet article fournit des instructions pas à pas pour la configuration du chiffrement des données pour un serveur flexible Azure Database pour PostgreSQL.

Important

Vous pouvez uniquement sélectionner la clé de chiffrement gérée par le système ou par le client pour le chiffrement des données d’un serveur flexible Azure Database pour PostgreSQL lorsque le serveur est déployé.

Dans cet article, vous apprendrez à créer un serveur et à configurer ses options de chiffrement des données. Pour les serveurs existants, dont le chiffrement des données est configuré pour utiliser la clé de chiffrement gérée par le client, vous découvrez :

- Comment sélectionner une autre identité managée affectée par l’utilisateur avec laquelle le service accède à la clé de chiffrement.

- Comment spécifier une autre clé de chiffrement ou comment faire pivoter la clé de chiffrement actuellement utilisée pour le chiffrement des données.

Pour en savoir plus sur le chiffrement des données dans le contexte d’Azure Database pour PostgreSQL – Serveur flexible, consultez Chiffrement des données.

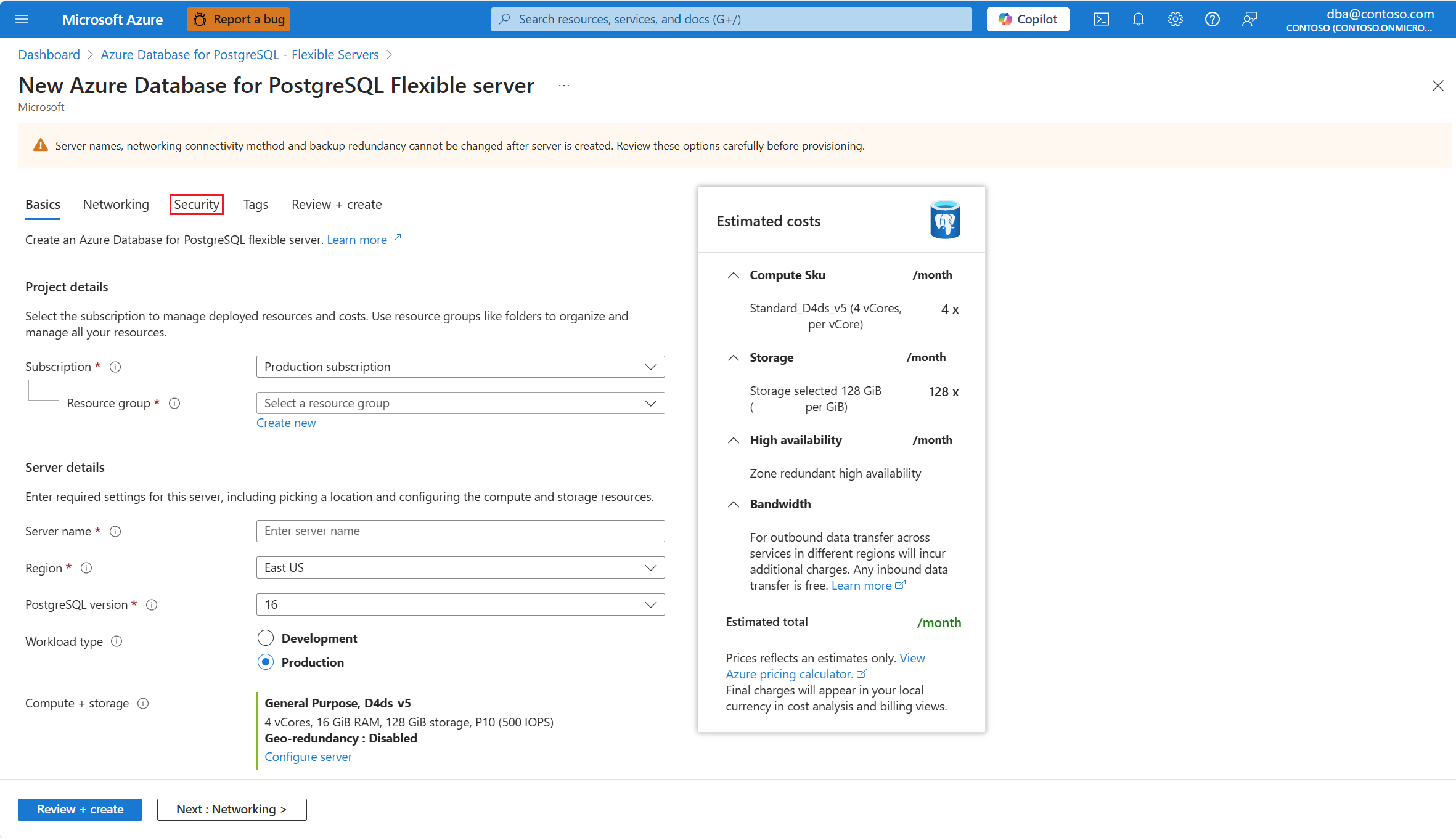

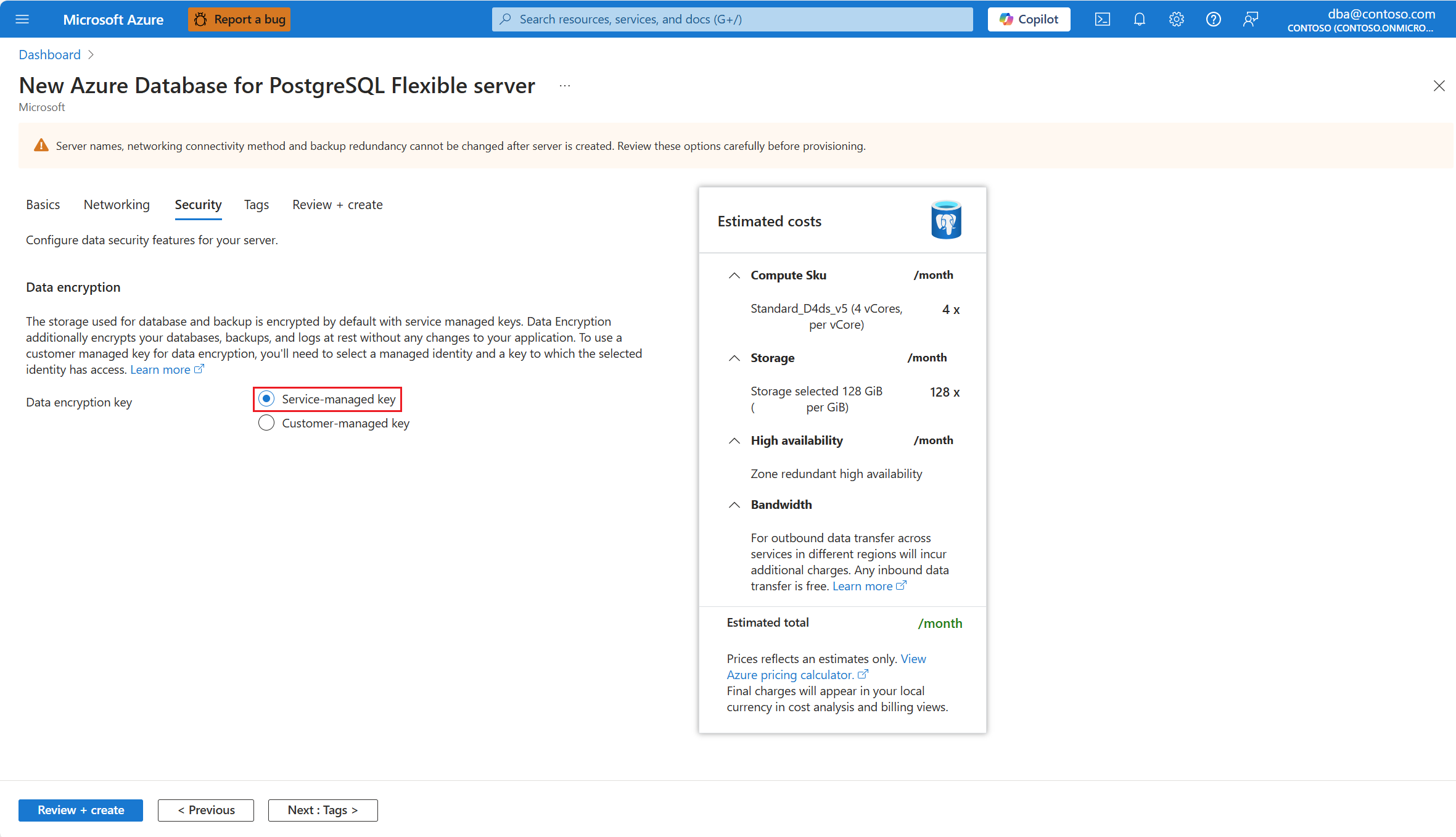

Configurer le chiffrement des données avec une clé gérée par le système pendant l’approvisionnement du serveur

À l’aide du Portail Azure :

Lors de l’approvisionnement d’une nouvelle instance d’Azure Database pour PostgreSQL – Serveur flexible, sous l’onglet Sécurité.

Dans la clé de chiffrement des données, sélectionnez la case d’option Clé gérée par le service.

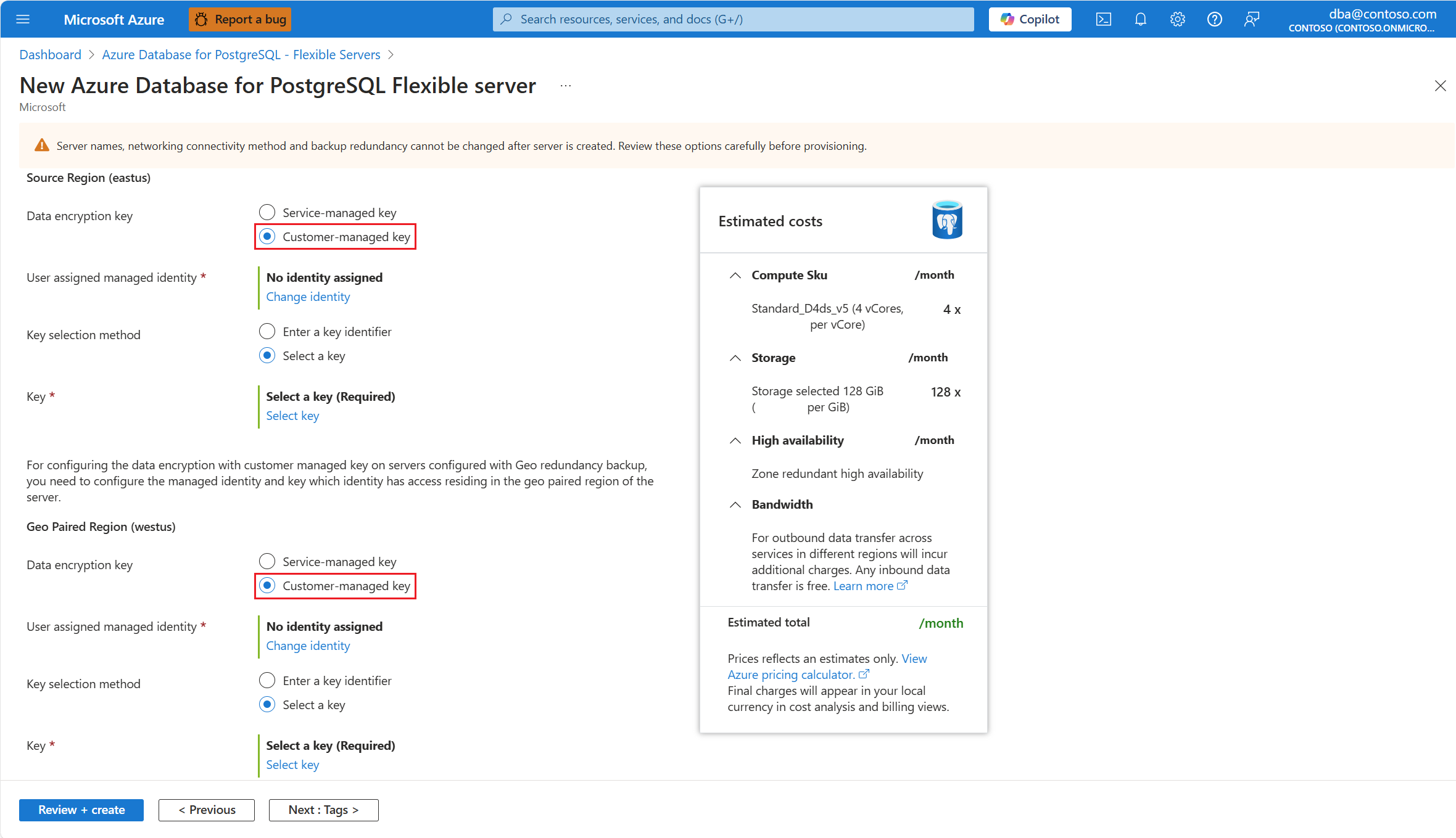

Si vous activez le stockage de sauvegarde géoredondant à approvisionner avec le serveur, l’aspect de l’onglet Sécurité change légèrement, car le serveur utilise deux clés de chiffrement distinctes. Une pour la région primaire dans laquelle vous déployez votre serveur et l’autre pour la région jumelée vers laquelle les sauvegardes de serveur sont répliquées de manière asynchrone.

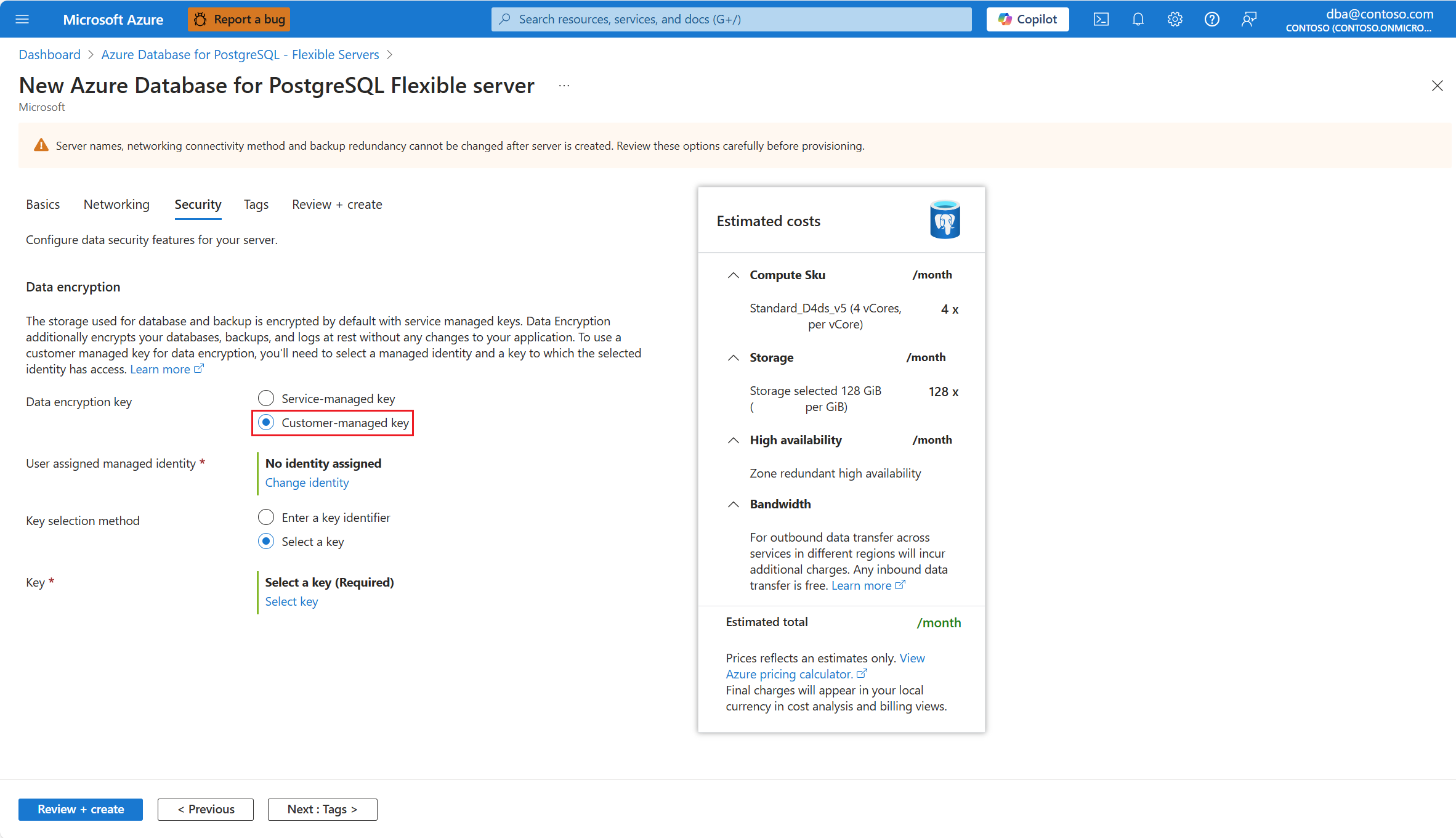

Configurer le chiffrement des données avec une clé gérée par le client pendant l’approvisionnement du serveur

À l’aide du Portail Azure :

Si vous n’en avez pas encore, créez une identité gérée affectée par l’utilisateur. Si vos sauvegardes géoredondantes sont activées, vous devez créer d’autres identités. Chacune de ces identités est utilisée pour accéder à chacune des deux clés de chiffrement des données.

Remarque

Bien qu’il ne soit pas nécessaire de maintenir la résilience régionale, nous vous recommandons de créer l’identité managée par l’utilisateur dans la même région que votre serveur. Et si les sauvegardes géoredondantes sont activées pour votre serveur, nous vous recommandons de créer la deuxième identité managée par l’utilisateur, utilisée pour accéder à la clé de chiffrement des données pour les sauvegardes géoredondantes, dans la région jumelée du serveur.

Créez un coffre de clés Azure ou créez un HSM managé, si vous n’avez pas encore créé de magasin de clés. Assurez-vous que vous répondez aux exigences. Suivez également les recommandations avant de configurer le magasin de clés, puis avant de créer la clé et d’attribuer les autorisations requises à l’identité managée affectée par l’utilisateur. Si les sauvegardes géoredondantes sont activées pour votre serveur, vous devez créer un deuxième magasin de clés. Ce deuxième magasin de clés est utilisé pour conserver la clé de chiffrement des données avec laquelle vos sauvegardes copiées dans la région jumelée du serveur sont chiffrées.

Remarque

Le magasin de clés utilisé pour conserver la clé de chiffrement des données doit être déployé dans la même région que votre serveur. Et si la redondance des géo-sauvegardes est activée pour votre serveur, le magasin de clés qui conserve la clé de chiffrement des données pour les sauvegardes géoredondantes doit être créé dans la région jumelée du serveur.

Créez une clé dans votre magasin de clés. Si vos sauvegardes géoredondantes sont activées, vous avez besoin d’une clé sur chacun des magasins de clés. Avec l’une de ces clés, nous chiffrerons toutes les données de votre serveur (y compris toutes les bases de données système et utilisateur, les fichiers temporaires, les journaux d’activité du serveur, les segments de journaux d’écriture avant et les sauvegardes). Avec la deuxième clé, nous chiffrerons les copies des sauvegardes qui sont copiées de manière asynchrone sur la région jumelée de votre serveur.

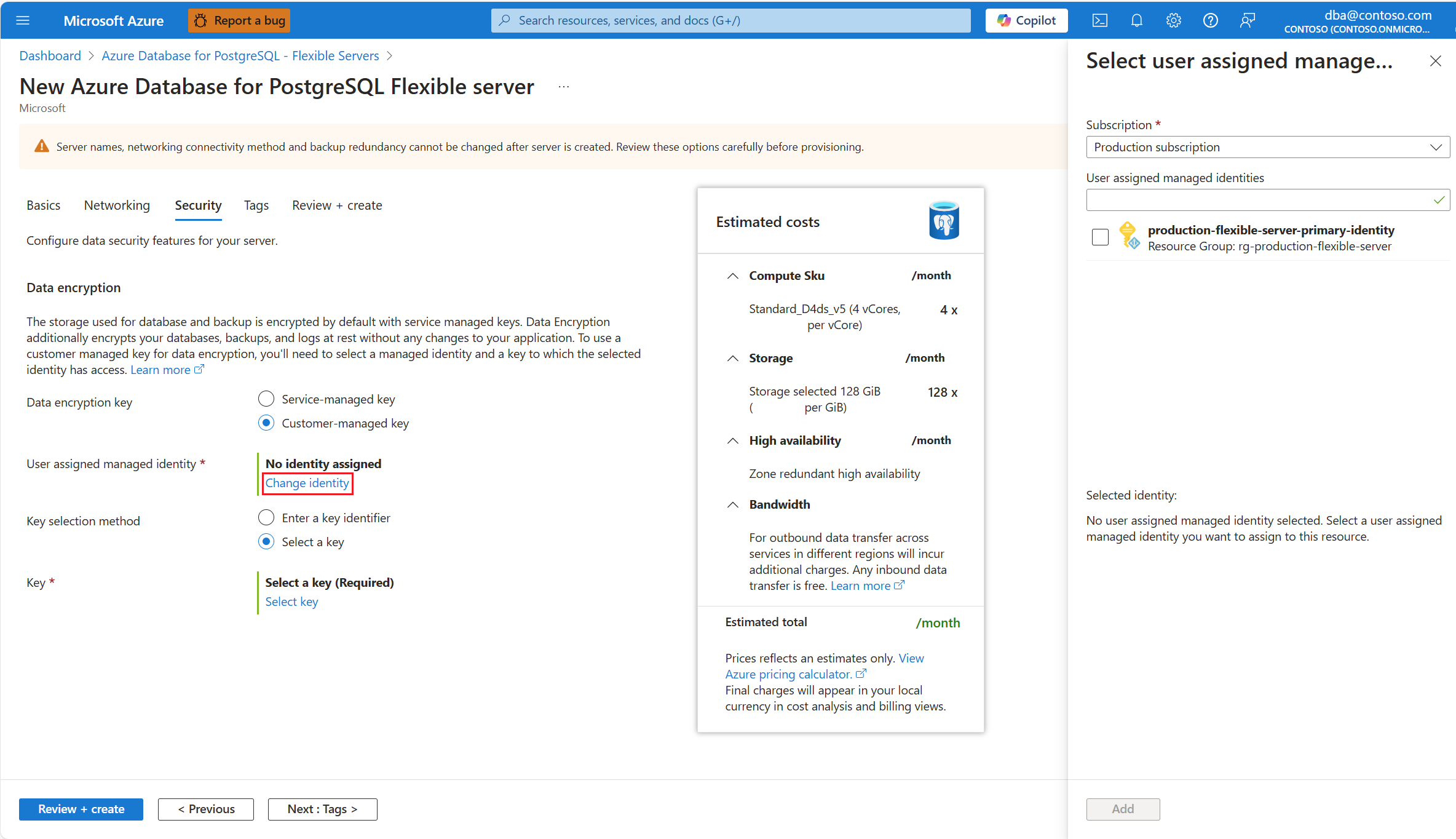

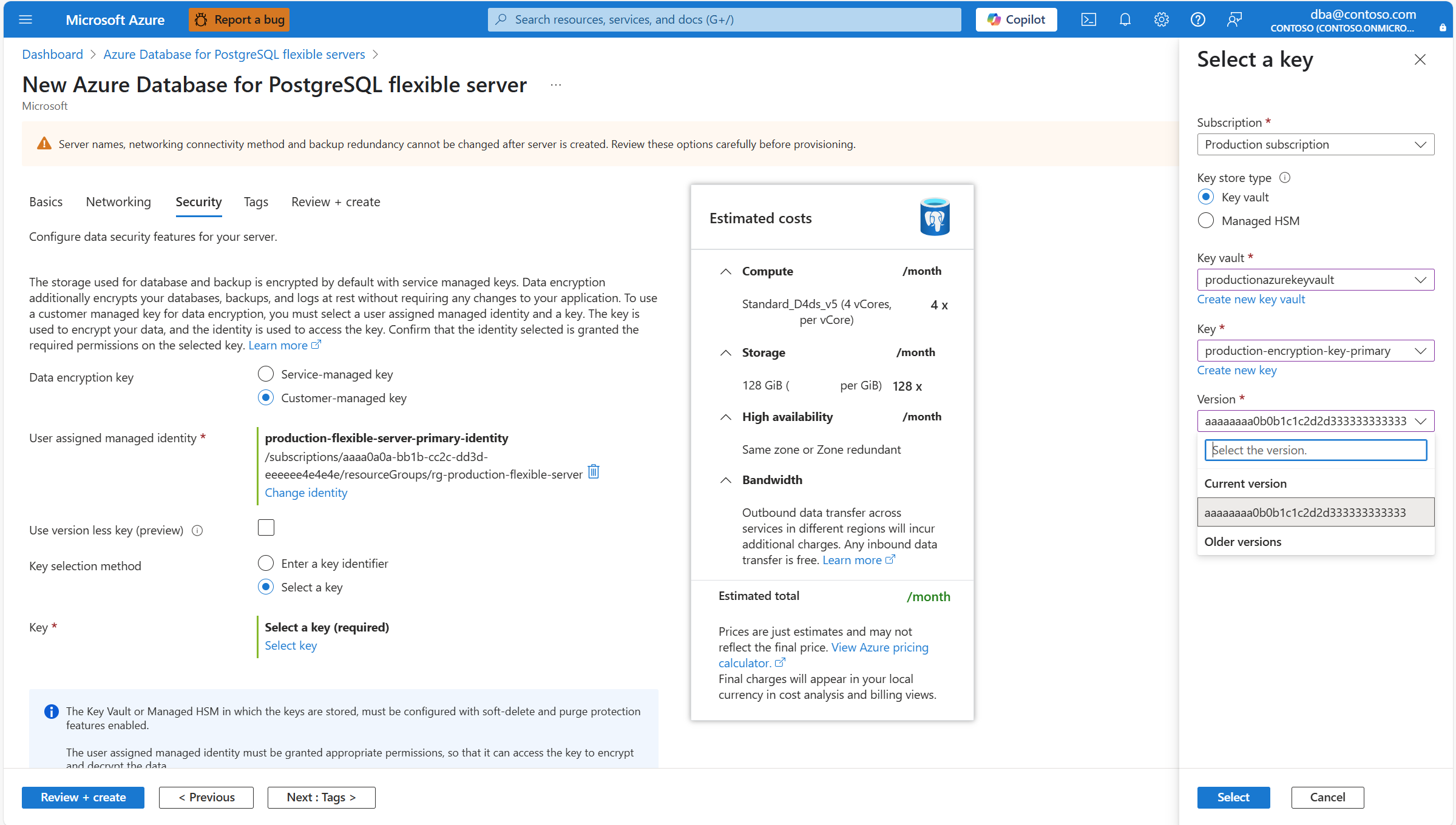

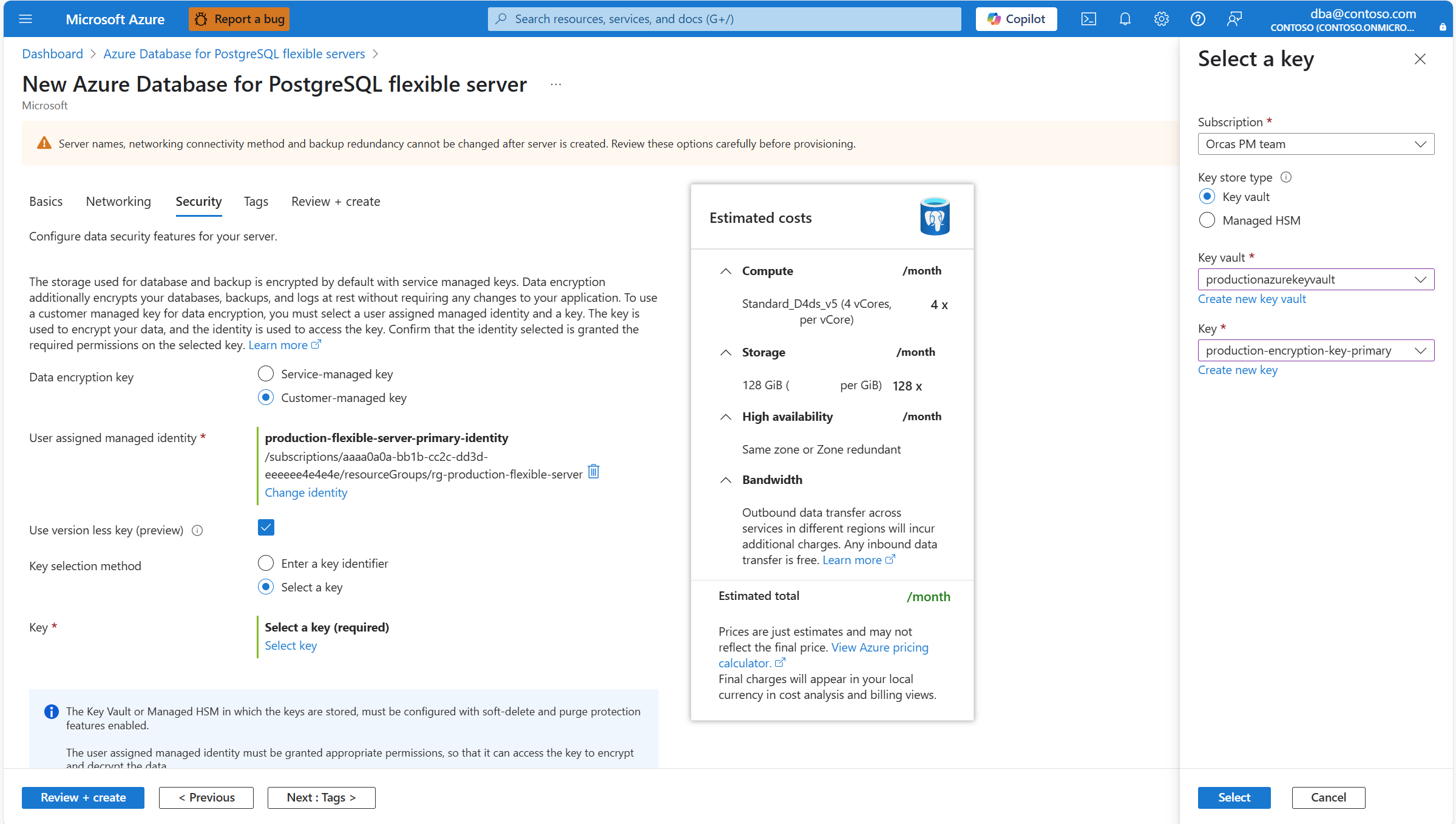

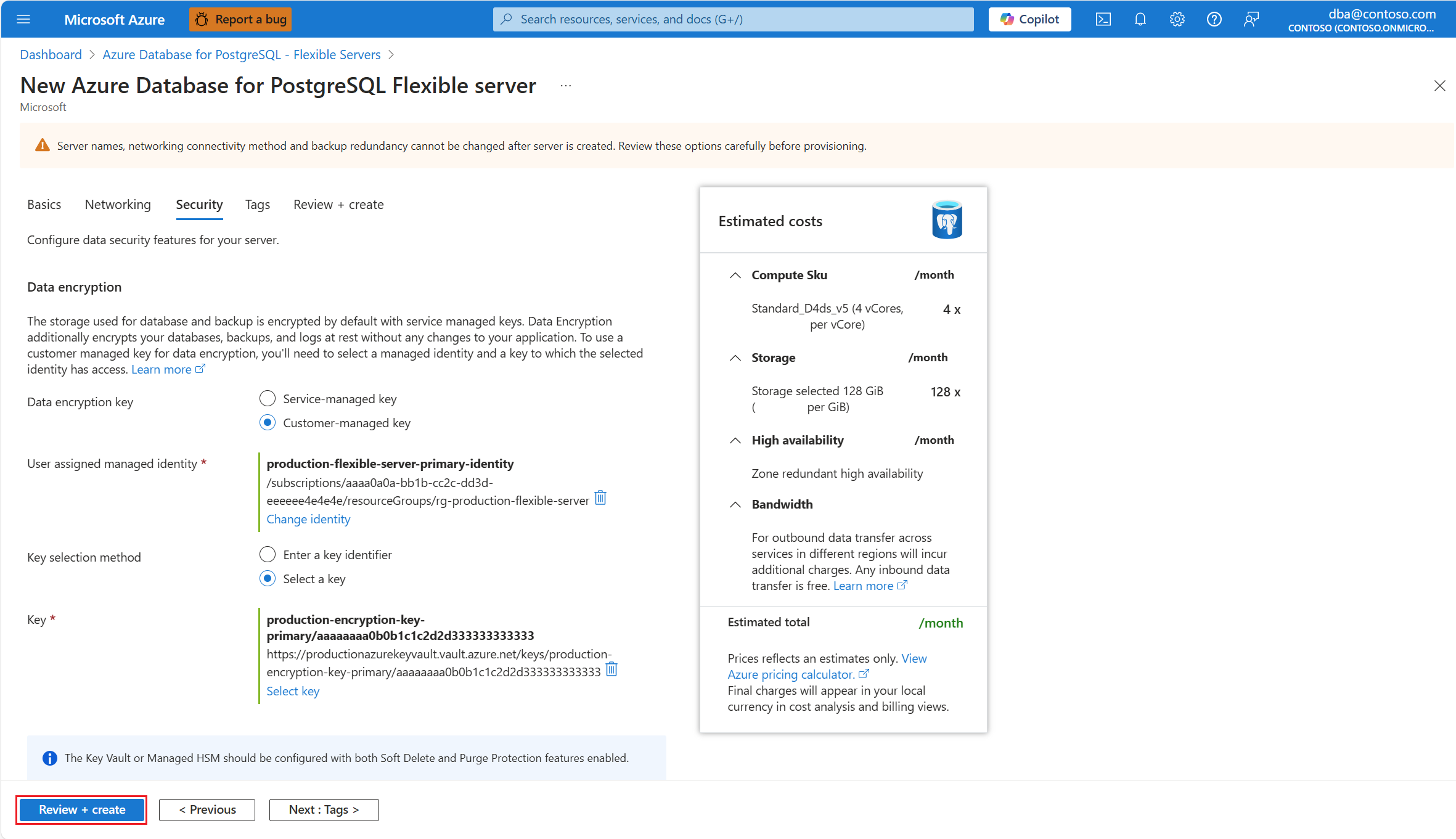

Lors de l’approvisionnement d’une nouvelle instance d’Azure Database pour PostgreSQL – Serveur flexible, sous l’onglet Sécurité.

Dans la clé de chiffrement des données, sélectionnez la case d’option Clé gérée par le service.

Si vous activez le stockage de sauvegarde géoredondant à approvisionner avec le serveur, l’aspect de l’onglet Sécurité change légèrement, car le serveur utilise deux clés de chiffrement distinctes. Une pour la région primaire dans laquelle vous déployez votre serveur et l’autre pour la région jumelée vers laquelle les sauvegardes de serveur sont répliquées de manière asynchrone.

Dans Identité managée affectée par l’utilisateur, sélectionnez Modifier l’identité.

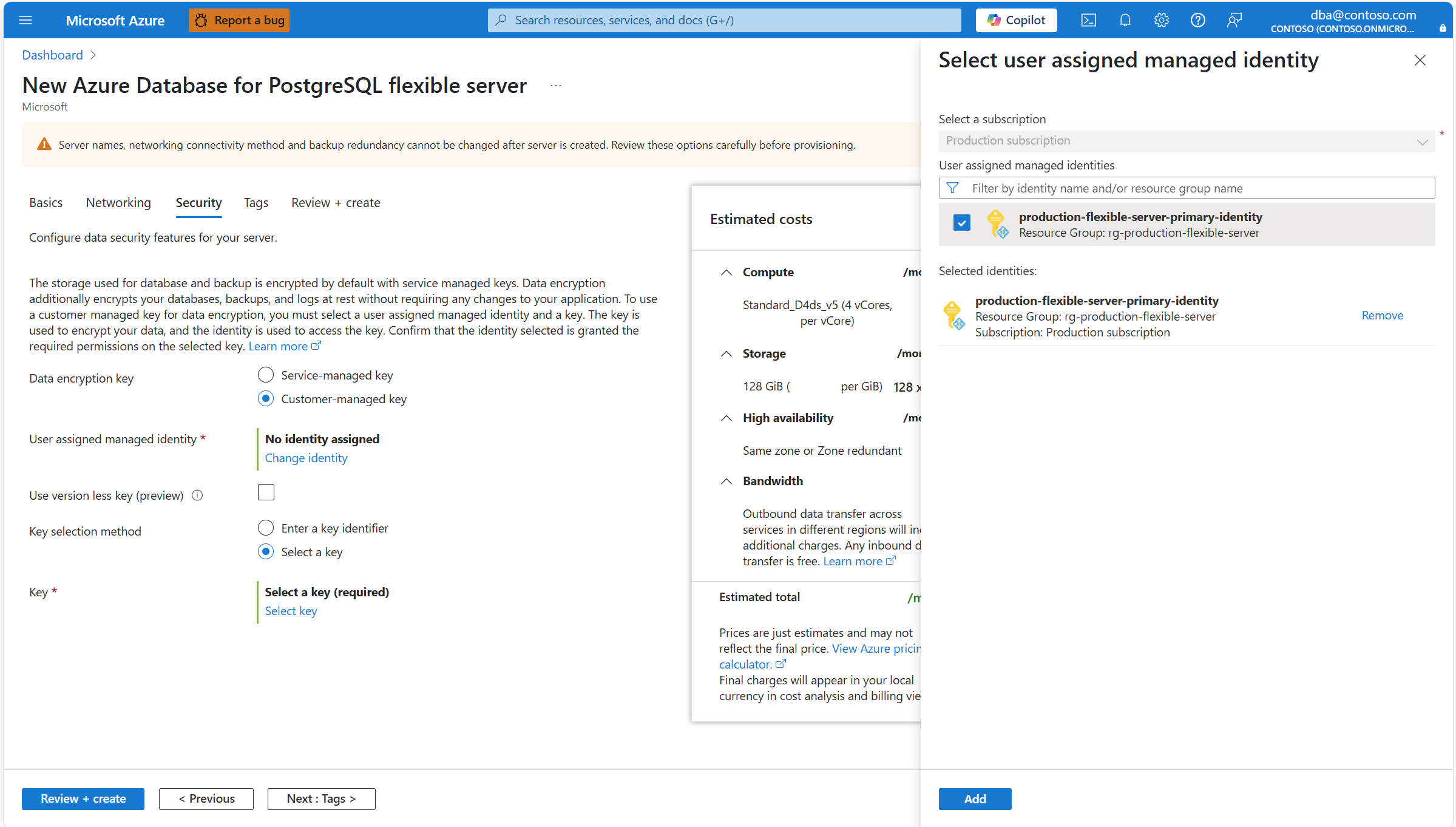

Parmi la liste des identités managées affectées par l’utilisateur, sélectionnez celle que vous souhaitez que votre serveur utilise pour accéder à la clé de chiffrement des données stockée dans un coffre de clés Azure.

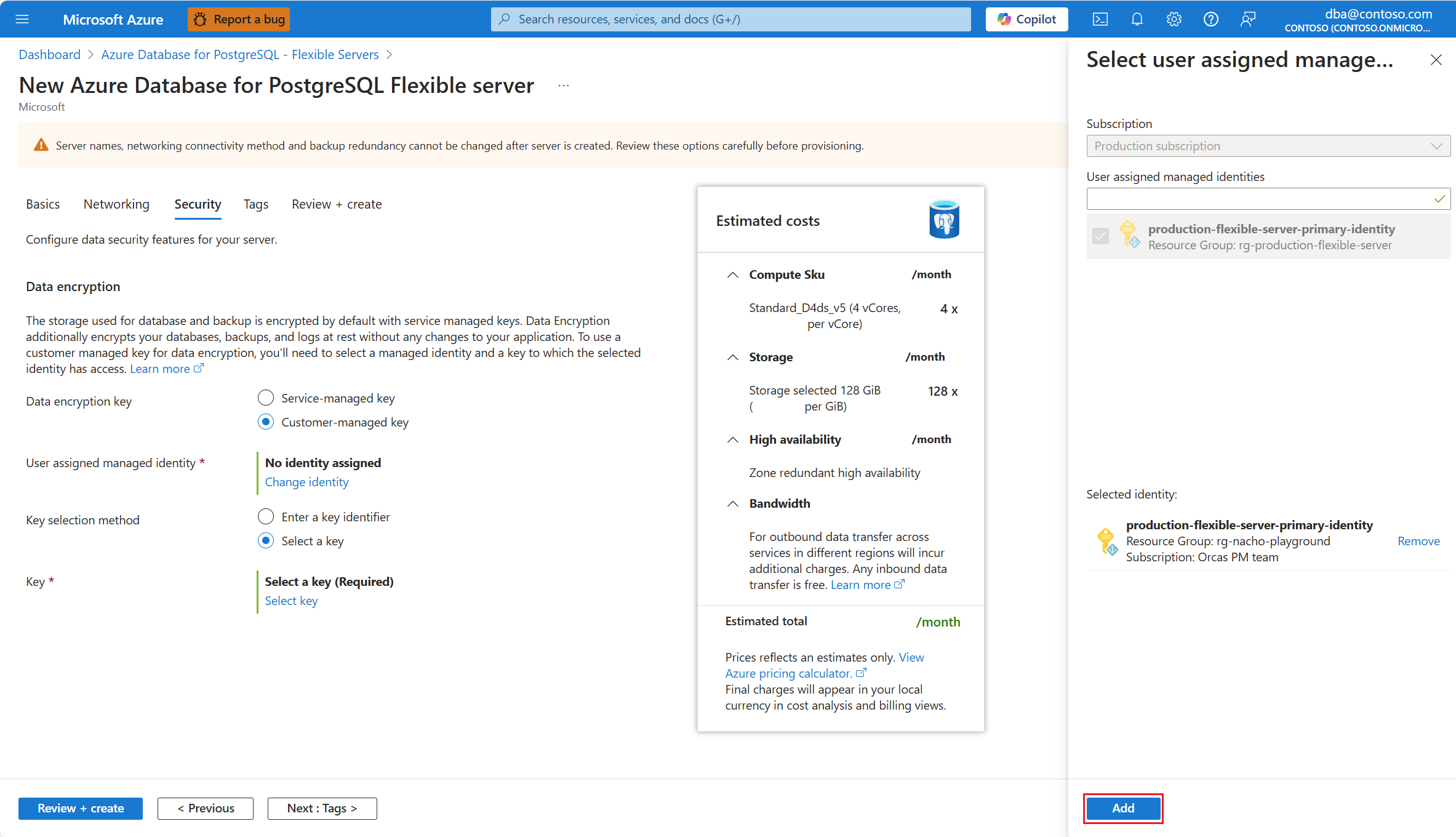

Sélectionnez Ajouter.

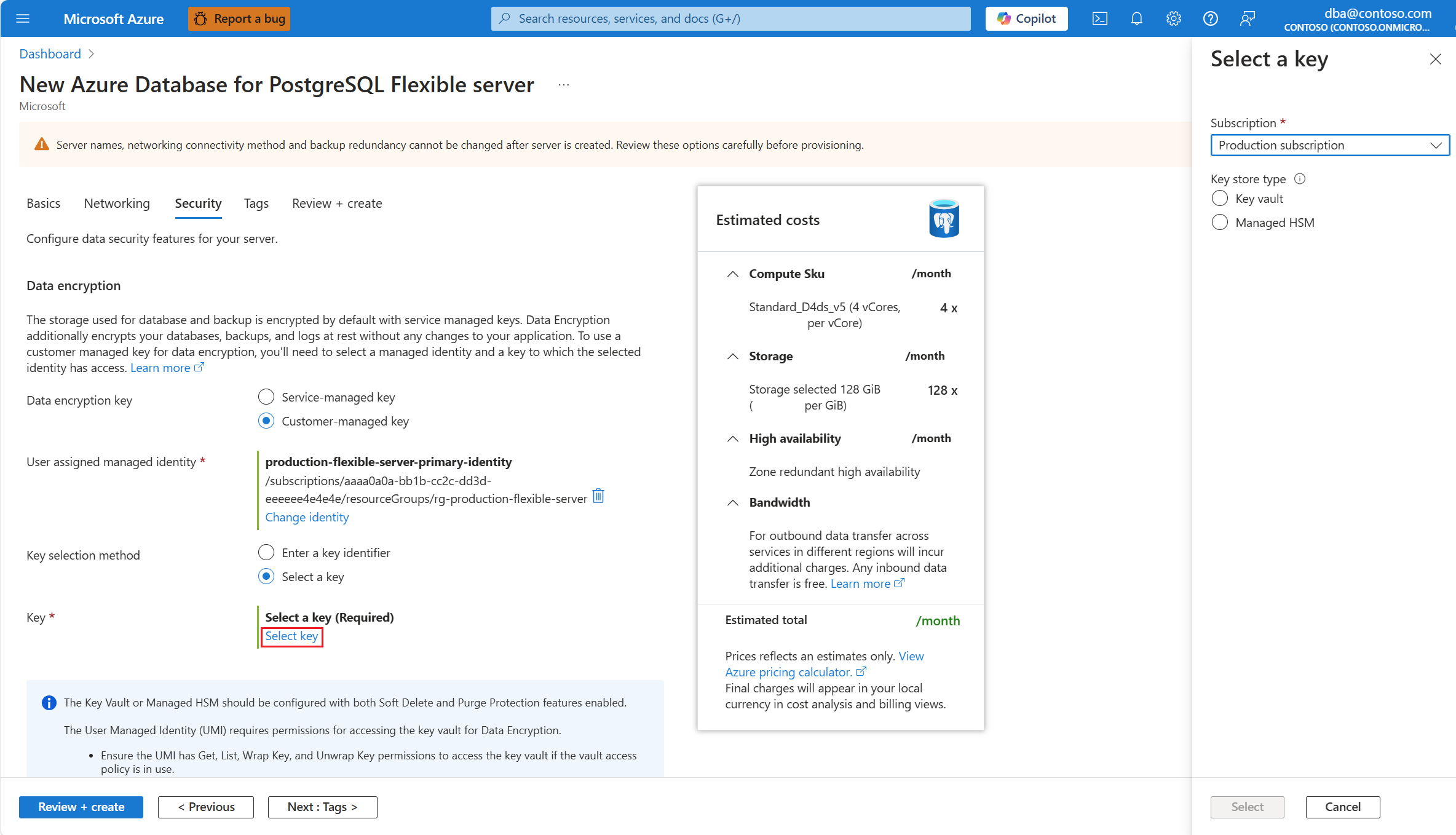

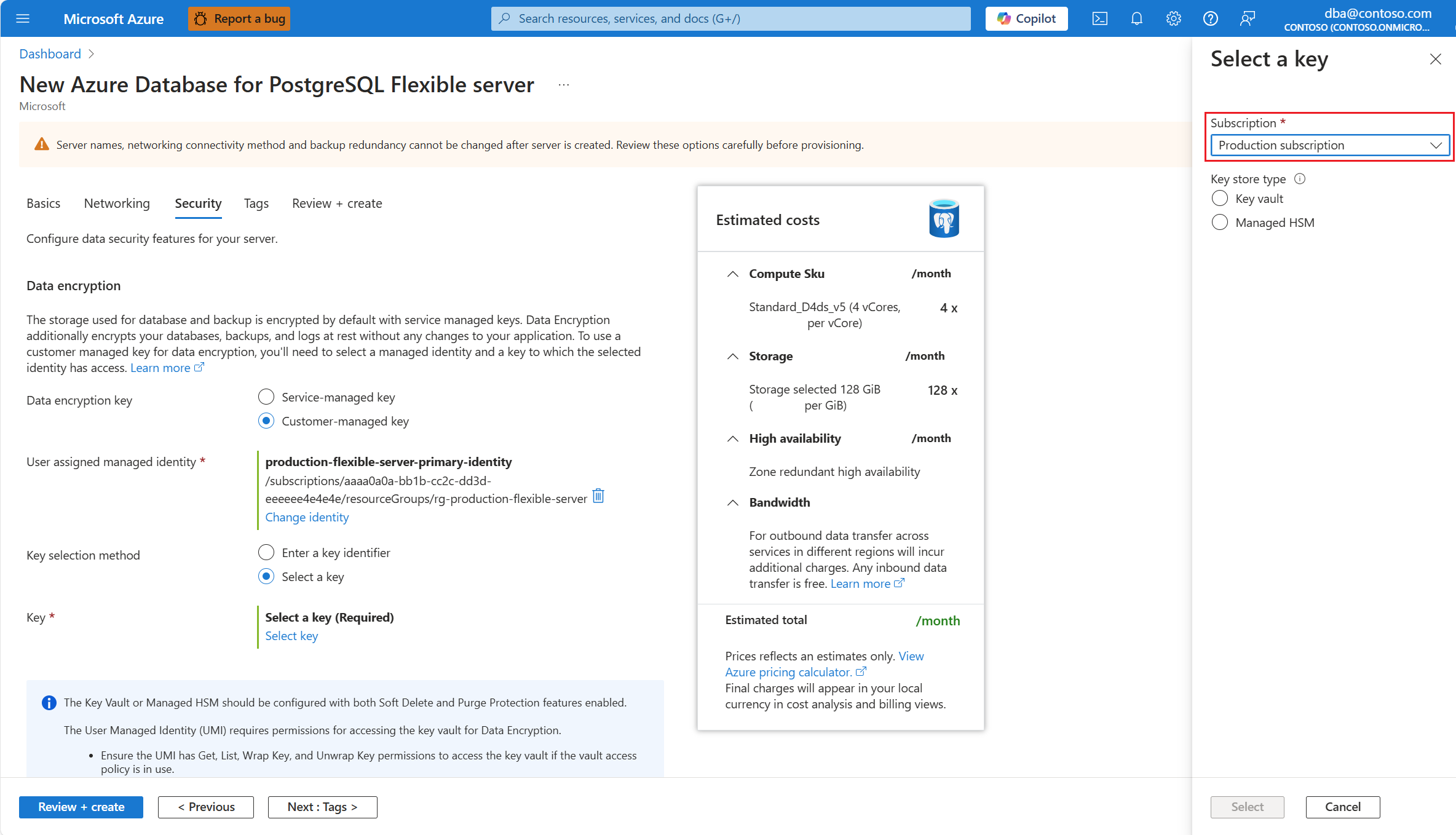

Sélectionnez Sélectionner une clé.

Le champ abonnement est automatiquement rempli avec le nom de l’abonnement sur lequel votre serveur est sur le point d’être créé. Le magasin de clés qui conserve la clé de chiffrement des données doit exister dans le même abonnement que le serveur.

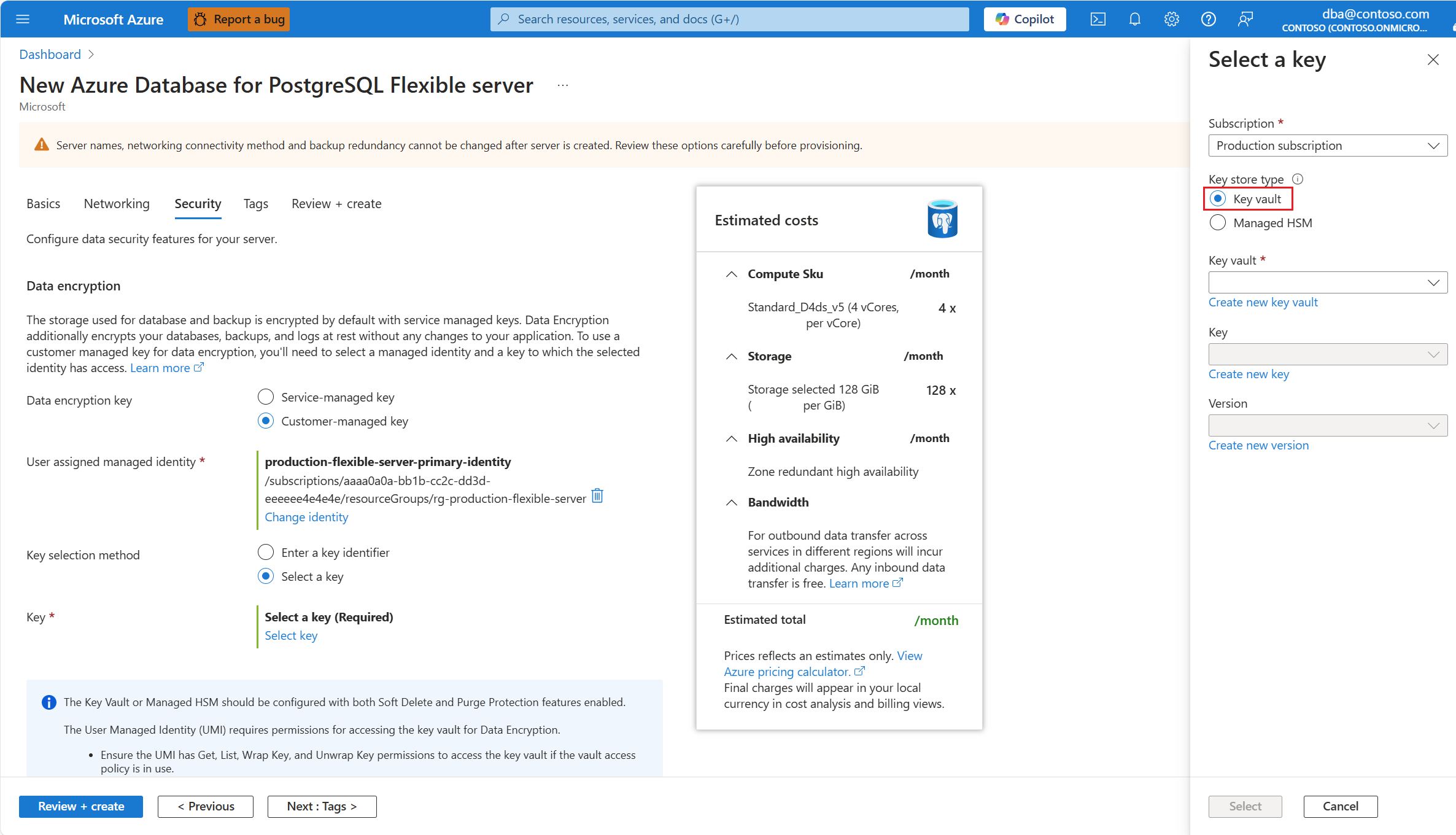

Dans le champ Type de magasin de clés, sélectionnez la case d’option correspondant au type de magasin de clés dans lequel vous envisagez de stocker la clé de chiffrement des données. Dans cet exemple, nous choisissons Coffre de clés, mais l’expérience est similaire si vous choisissez HSM managé.

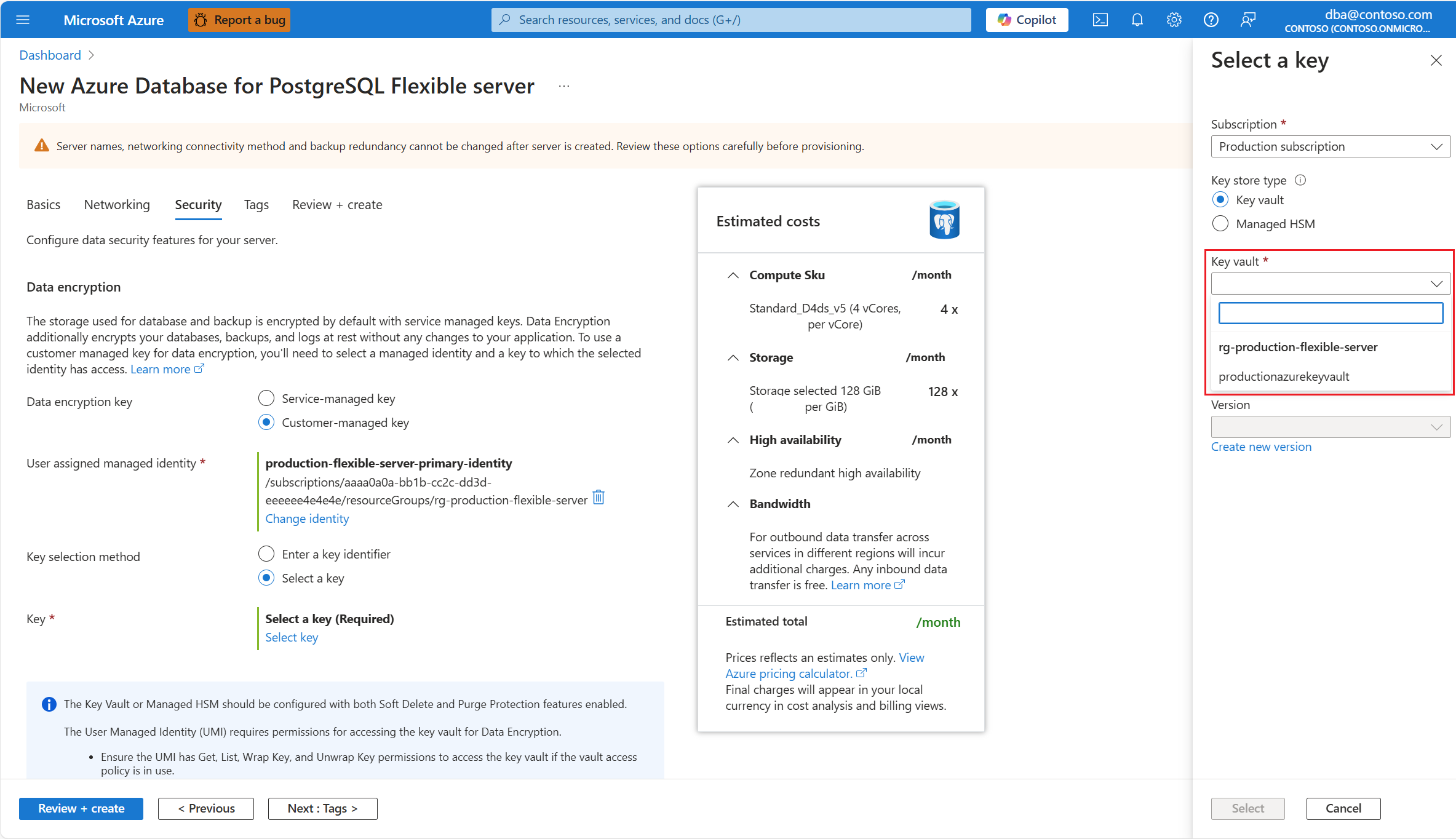

Développez Coffre de clés (ou HSM managé, si vous avez sélectionné ce type de stockage), puis sélectionnez l’instance dans laquelle existe la clé de chiffrement des données.

Remarque

Lorsque vous développez la zone du menu déroulant, elle affiche Aucun élément disponible. Il faut quelques secondes pour que toutes les instances du coffre de clés déployées dans la même région que le serveur soit répertoriées.

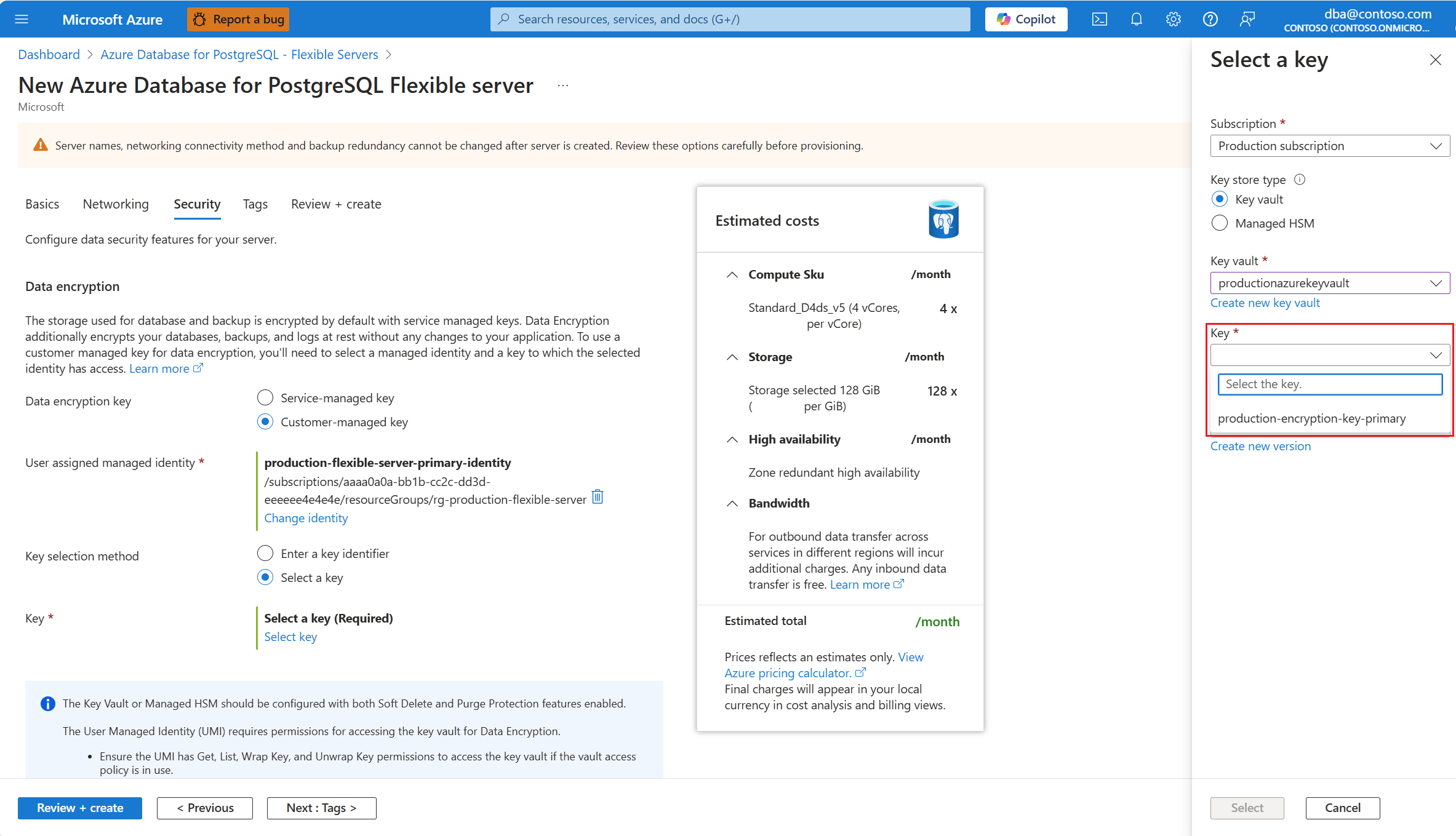

Développez Clé, puis sélectionnez le nom de la clé que vous souhaitez utiliser pour le chiffrement des données.

Développez Version, puis sélectionnez l’identificateur de la version de la clé que vous souhaitez utiliser pour le chiffrement des données.

Sélectionnez Sélectionner.

Configurez tous les autres paramètres du nouveau serveur et sélectionnez Vérifier + créer.

Configurer le chiffrement des données avec une clé gérée par le client sur des serveurs existants

Le seul moment auquel vous pouvez décider si vous souhaitez utiliser une clé gérée par le système ou une clé gérée par le client pour le chiffrement des données, c’est à la création du serveur. Une fois que vous avez décidé et créé le serveur, vous ne pouvez pas basculer entre les deux options. La seule alternative, si vous souhaitez passer d’une option à l’autre, nécessite la restauration de l’une des sauvegardes disponibles du serveur sur un nouveau serveur. Lors de la configuration de la restauration, vous êtes autorisé à modifier la configuration du chiffrement des données du nouveau serveur.

Pour les serveurs existants déployés avec le chiffrement des données à l’aide d’une clé gérée par le client, vous êtes autorisé à effectuer plusieurs modifications de configuration. Les éléments qui peuvent être modifiés sont les références aux clés utilisées pour le chiffrement et les références aux identités managées affectées par l’utilisateur utilisées par le service pour accéder aux clés conservées dans les magasins de clés.

Vous devez mettre à jour les références pour lesquelles votre serveur flexible Azure Database pour PostgreSQL a une clé :

- Lorsque la clé stockée dans le magasin de clés est pivotée, manuellement ou automatiquement.

- Lorsque vous souhaitez utiliser la même clé ou une clé différente stockée dans un autre magasin de clés.

Vous devez mettre à jour les identités managées affectées par l’utilisateur qui sont utilisées par votre serveur flexible Azure Database pour PostgreSQL pour accéder aux clés de chiffrement :

- Chaque fois que vous souhaitez utiliser une identité différente

À l’aide du Portail Azure :

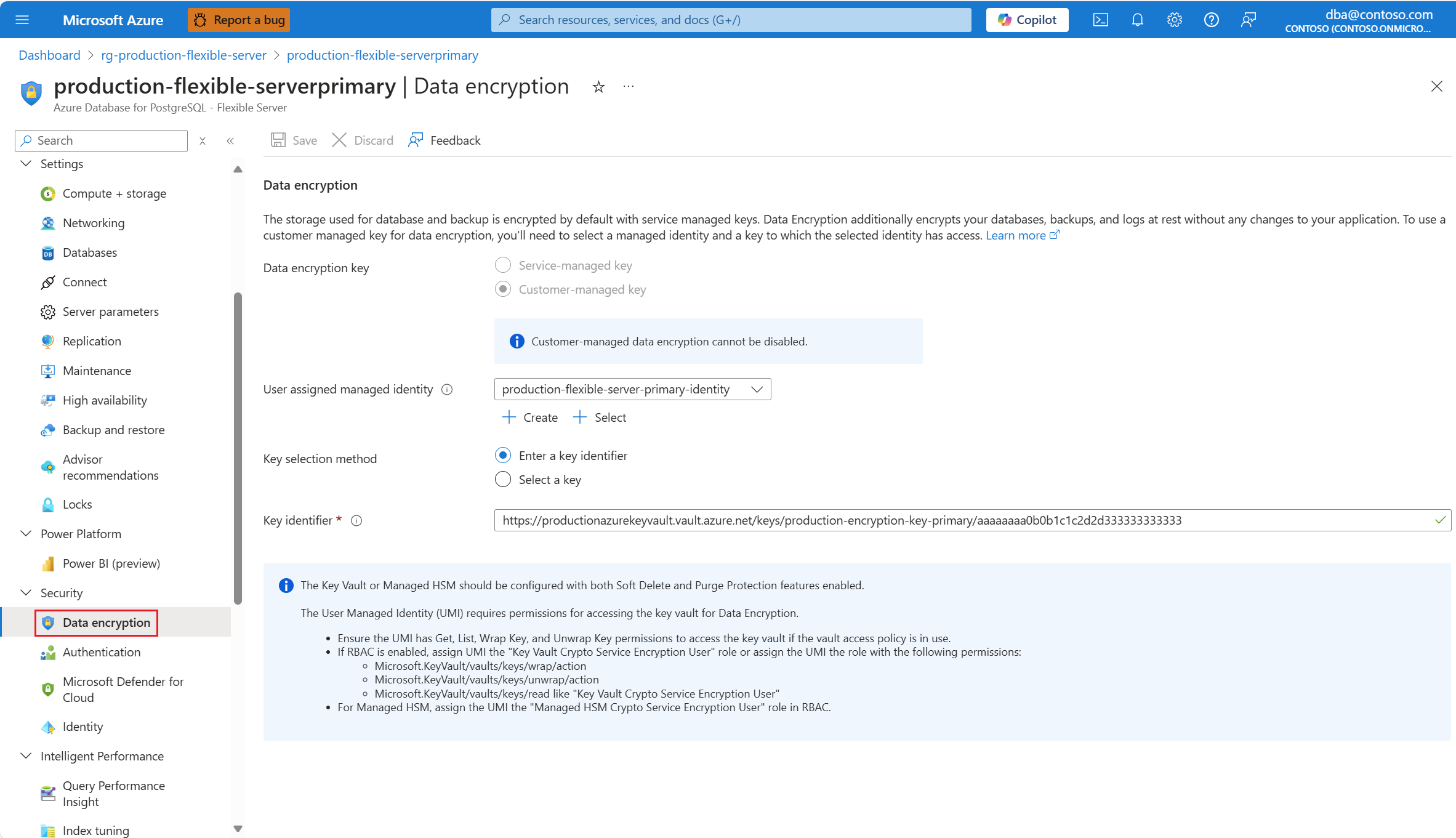

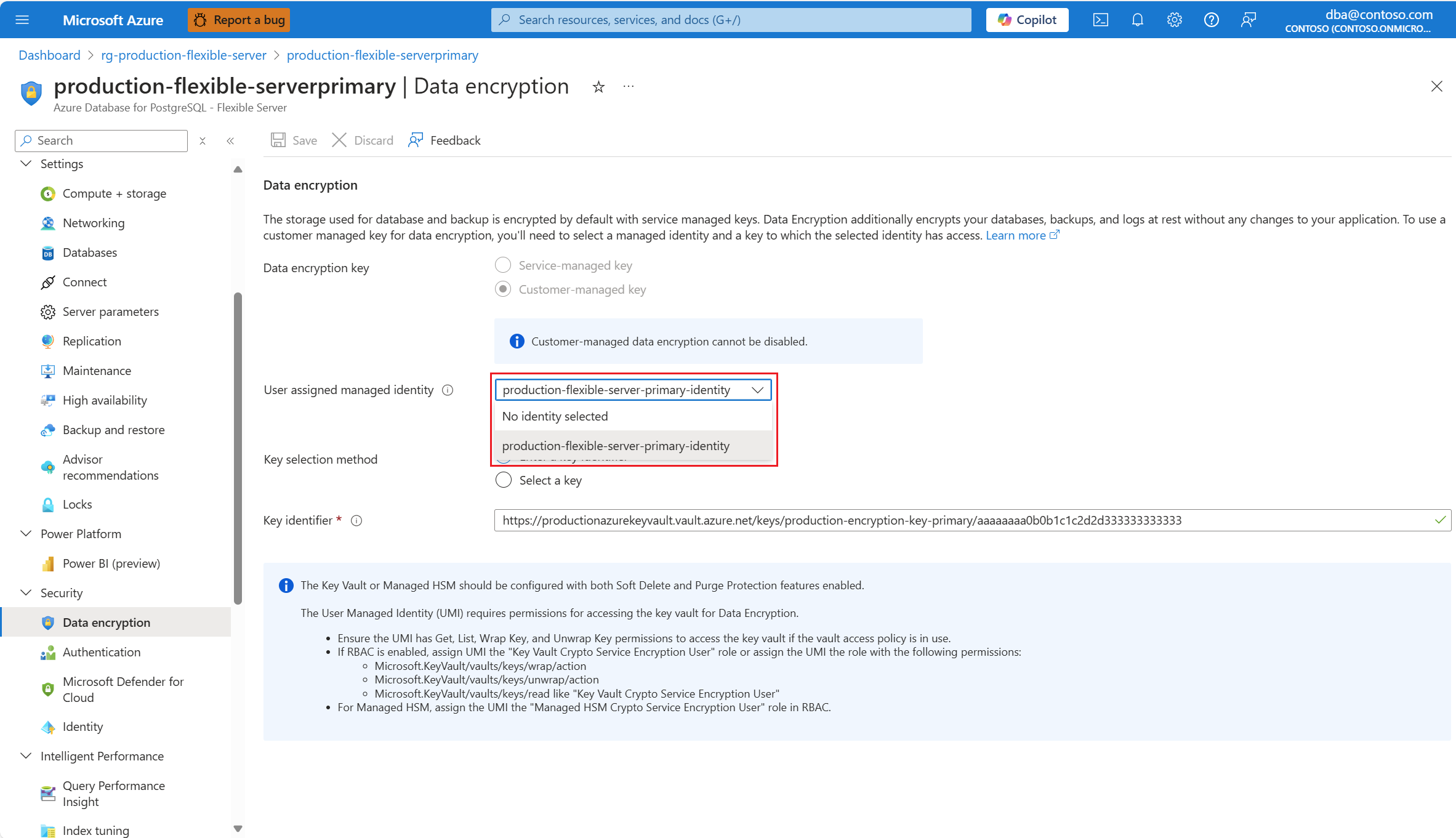

Sélectionnez votre serveur flexible Azure Database pour PostgreSQL.

Dans le menu Ressources, sous la section Sécurité, sélectionnez Chiffrement des données.

Pour modifier l’identité managée affectée par l’utilisateur avec laquelle le serveur accède au magasin de clés dans lequel la clé est conservée, développez le menu déroulant Identité managée affectée par l’utilisateur, puis sélectionnez l’une des identités disponibles.

Remarque

Les identités affichées dans la zone du menu déroulant ne sont que celles attribuées à votre serveur flexible Azure Database pour PostgreSQL. Bien que cela ne soit pas nécessaire, pour maintenir la résilience régionale, nous vous recommandons de sélectionner des identités managées par l’utilisateur dans la même région que votre serveur. Et si la redondance de géo-sauvegarde est activée pour votre serveur, nous vous recommandons d’utiliser la deuxième identité managée par l’utilisateur, utilisée pour accéder à la clé de chiffrement des données pour les sauvegardes géoredondantes, dans la région jumelée du serveur.

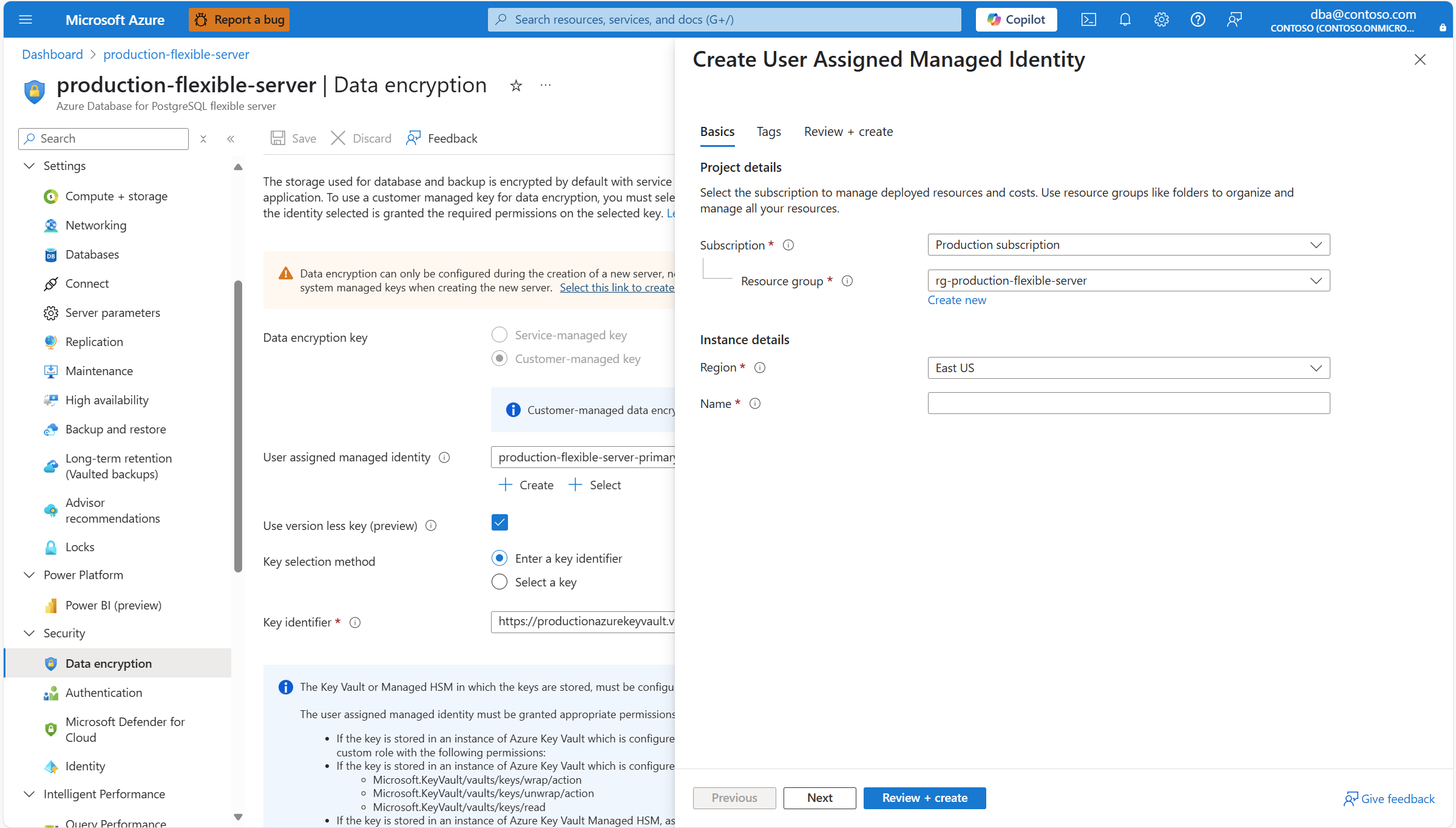

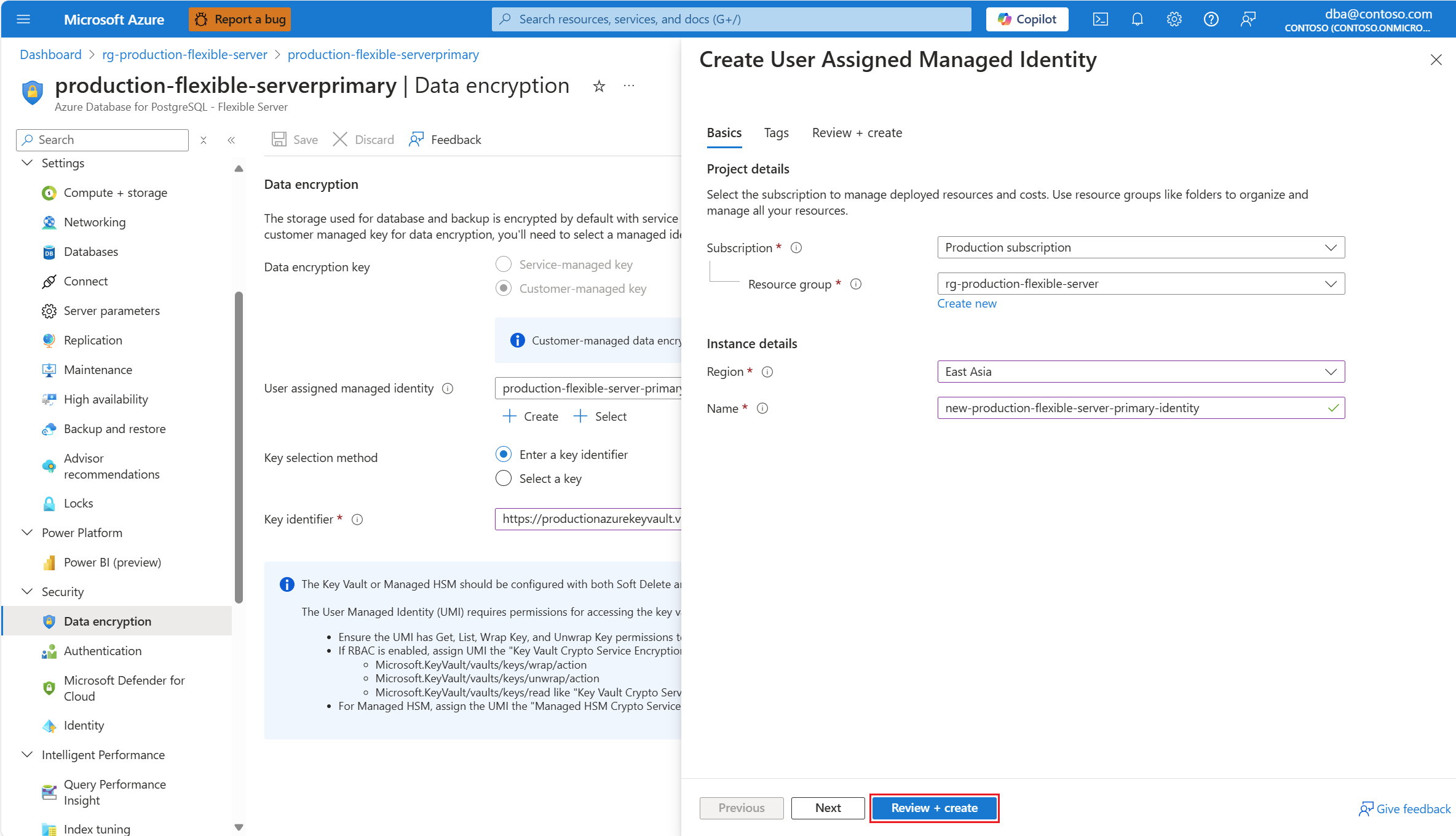

Si l’identité managée affectée par l’utilisateur que vous souhaitez utiliser pour accéder à la clé de chiffrement des données n’est pas affectée à votre serveur flexible Azure Database pour PostgreSQL et qu’elle n’existe même pas en tant que ressource Azure avec son objet correspondant dans Microsoft Entra ID, vous pouvez la créer en sélectionnant Créer.

Dans le volet Créer une identité managée affectée par l’utilisateur, renseignez les détails de l’identité managée affectée par l’utilisateur que vous souhaitez créer et affecter automatiquement à votre serveur flexible Azure Database pour PostgreSQL pour accéder à la clé de chiffrement des données.

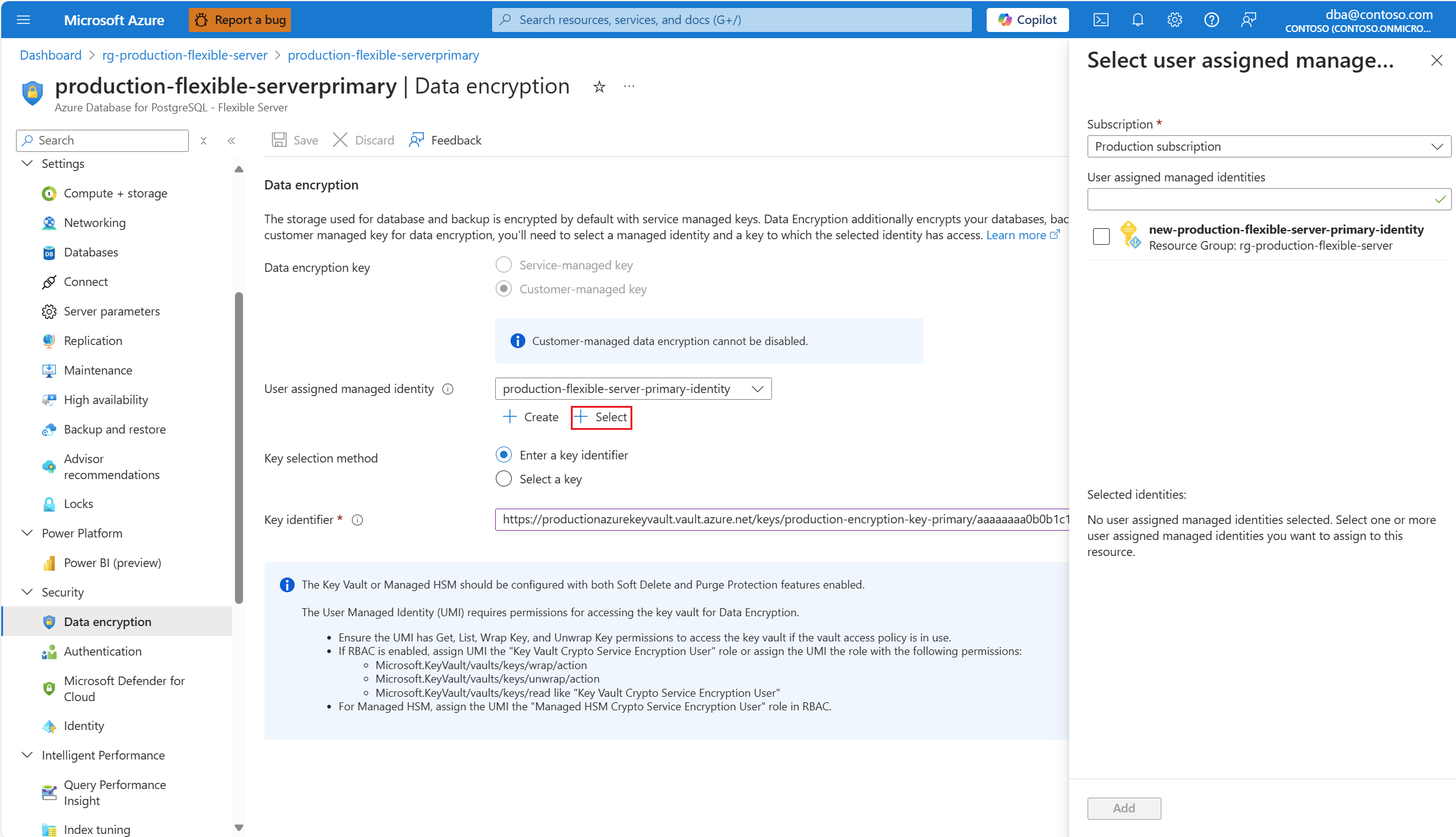

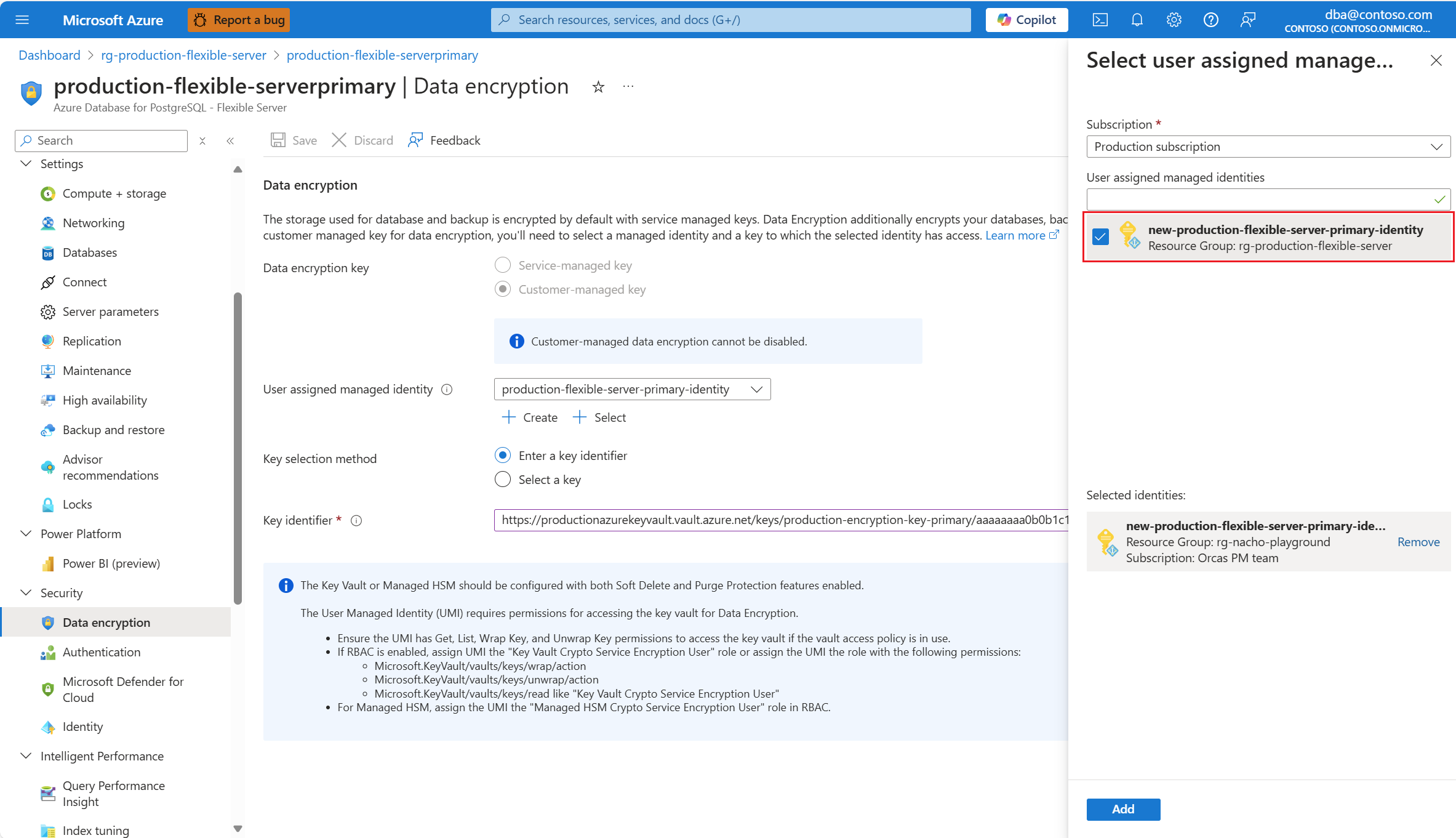

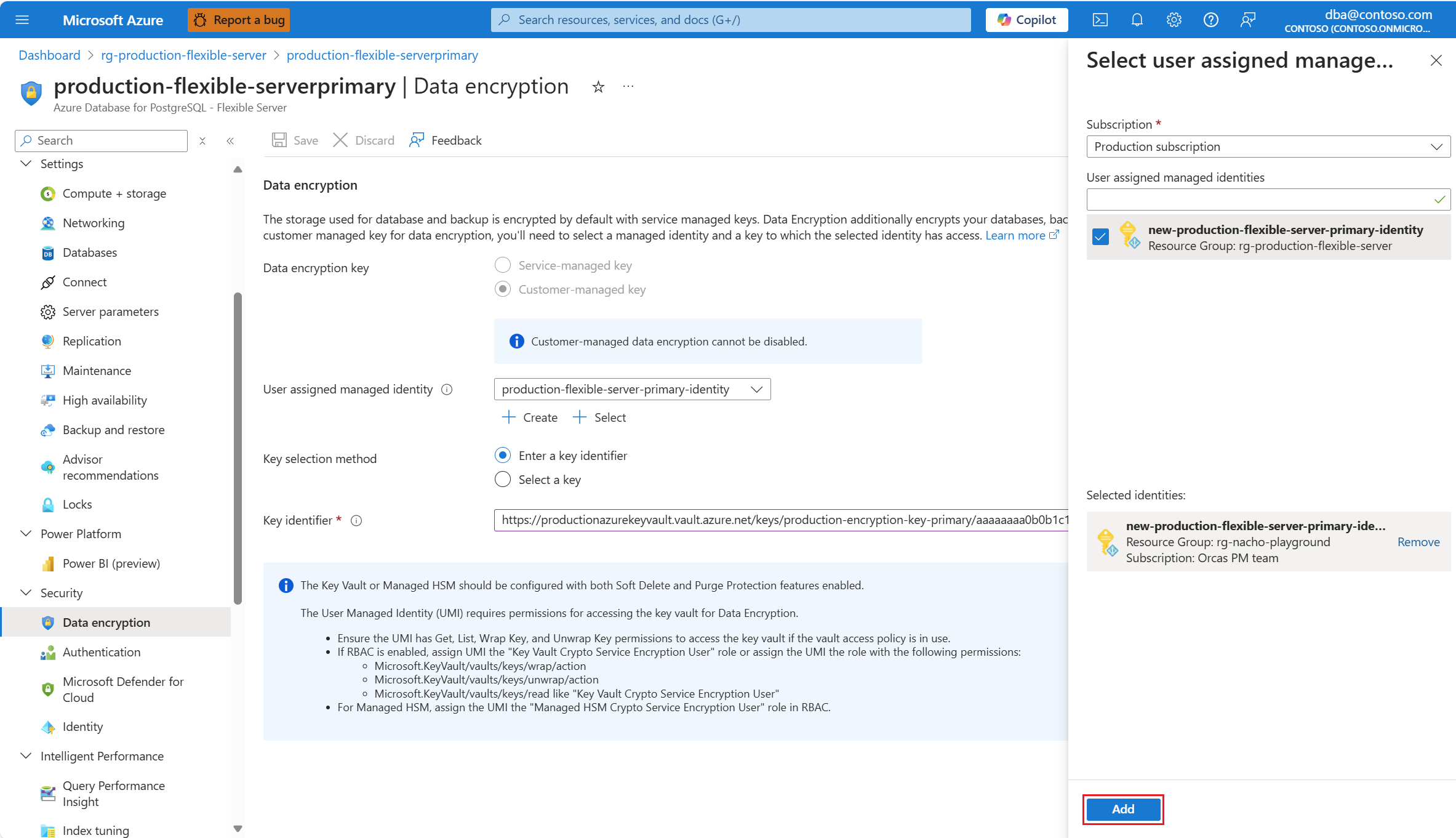

Si l’identité managée affectée par l’utilisateur que vous souhaitez utiliser pour accéder à la clé de chiffrement des données n’est pas affectée à votre serveur flexible Azure Database pour PostgreSQL, mais qu’elle existe en tant que ressource Azure avec son objet correspondant dans Microsoft Entra ID, vous pouvez l’affecter en sélectionnant Sélectionner.

Parmi la liste des identités managées affectées par l’utilisateur, sélectionnez celle que vous souhaitez que votre serveur utilise pour accéder à la clé de chiffrement des données stockée dans un coffre de clés Azure.

Sélectionnez Ajouter.

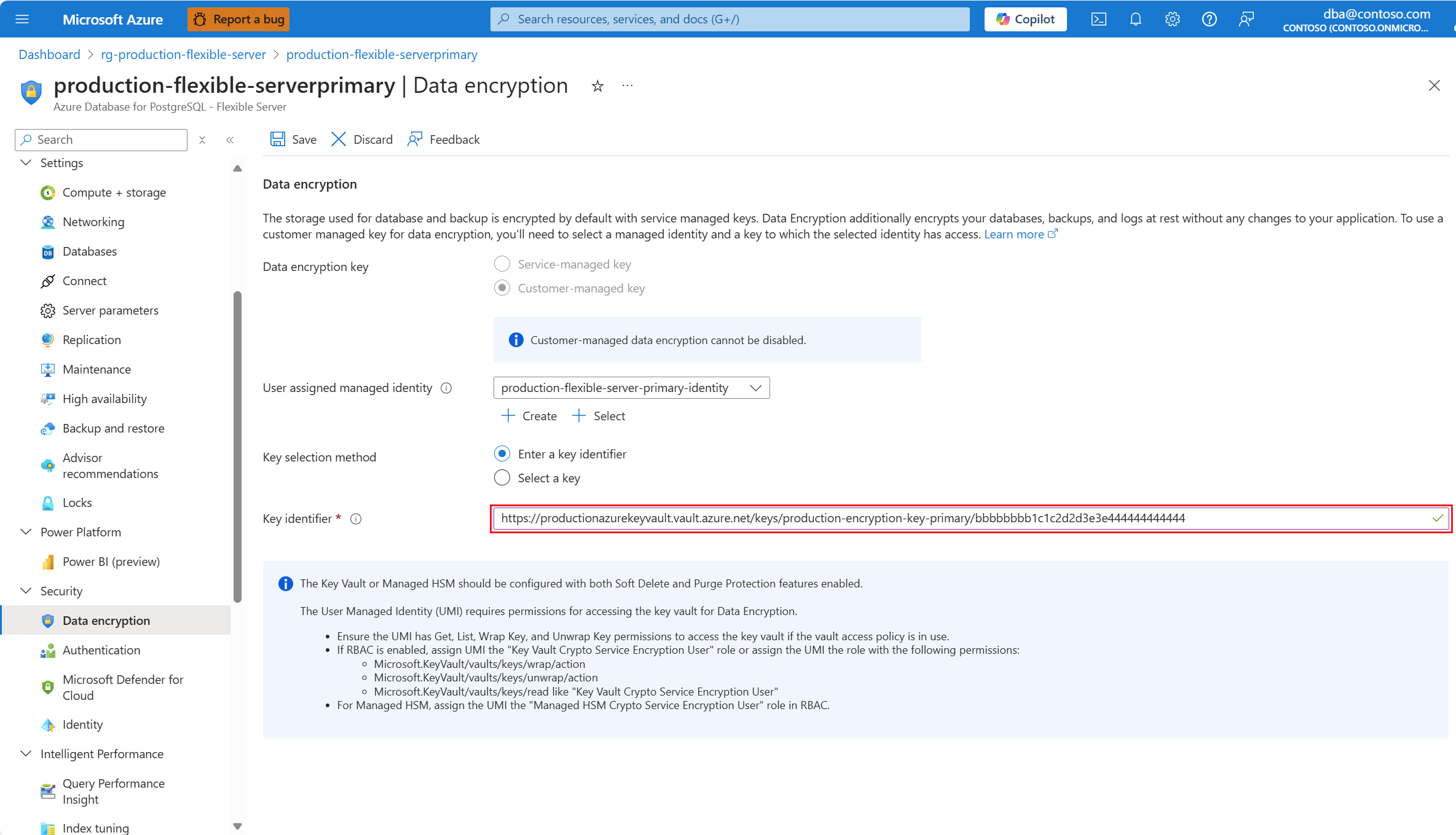

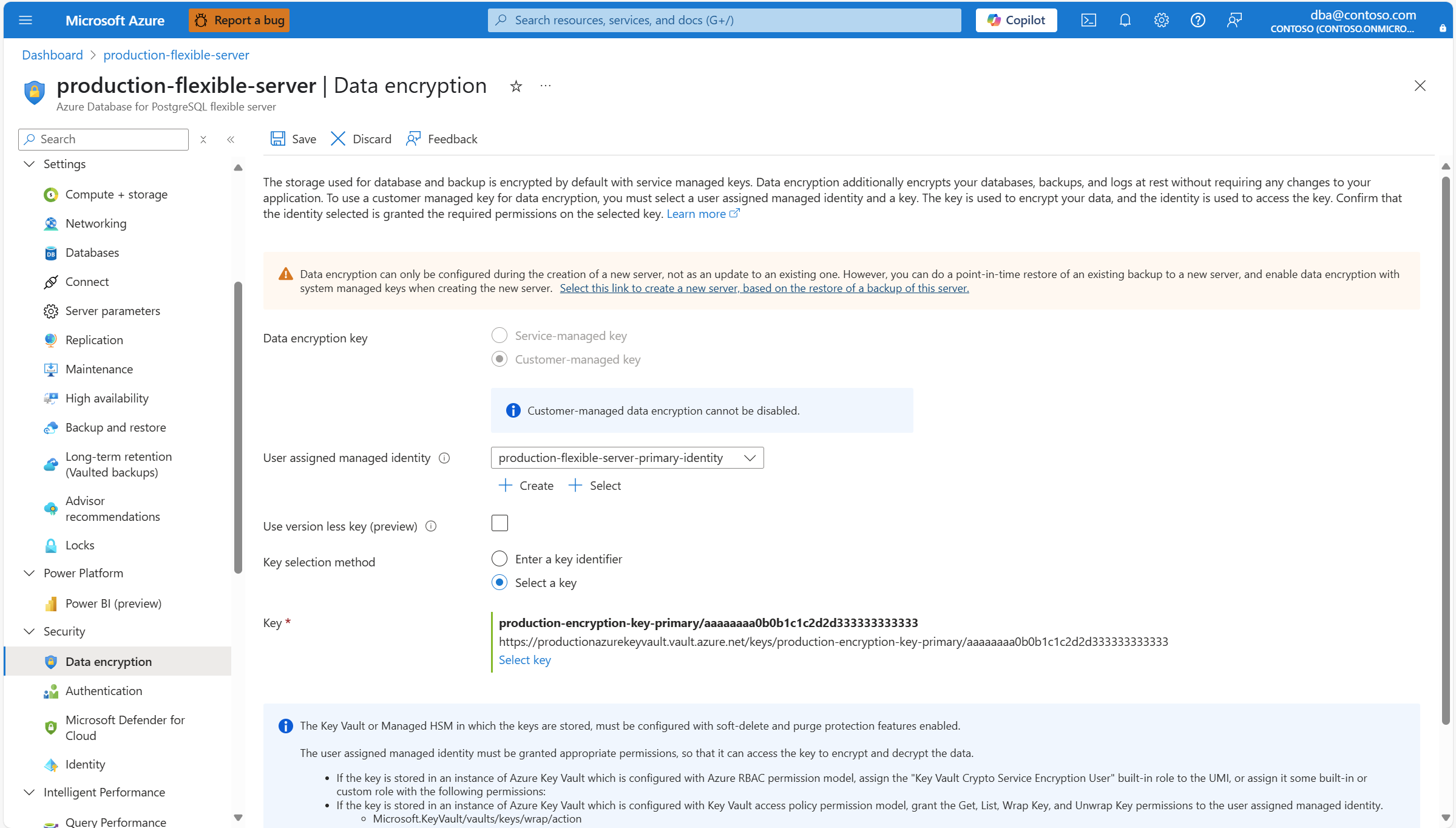

Si vous faites pivoter la clé ou que vous souhaitez utiliser une autre clé, vous devez mettre à jour votre serveur flexible Azure Database pour PostgreSQL afin qu’il pointe vers la nouvelle version de la clé ou la nouvelle clé. Pour ce faire, vous pouvez copier l’identificateur de ressource de la clé et le coller dans la zone Identificateur de clé.

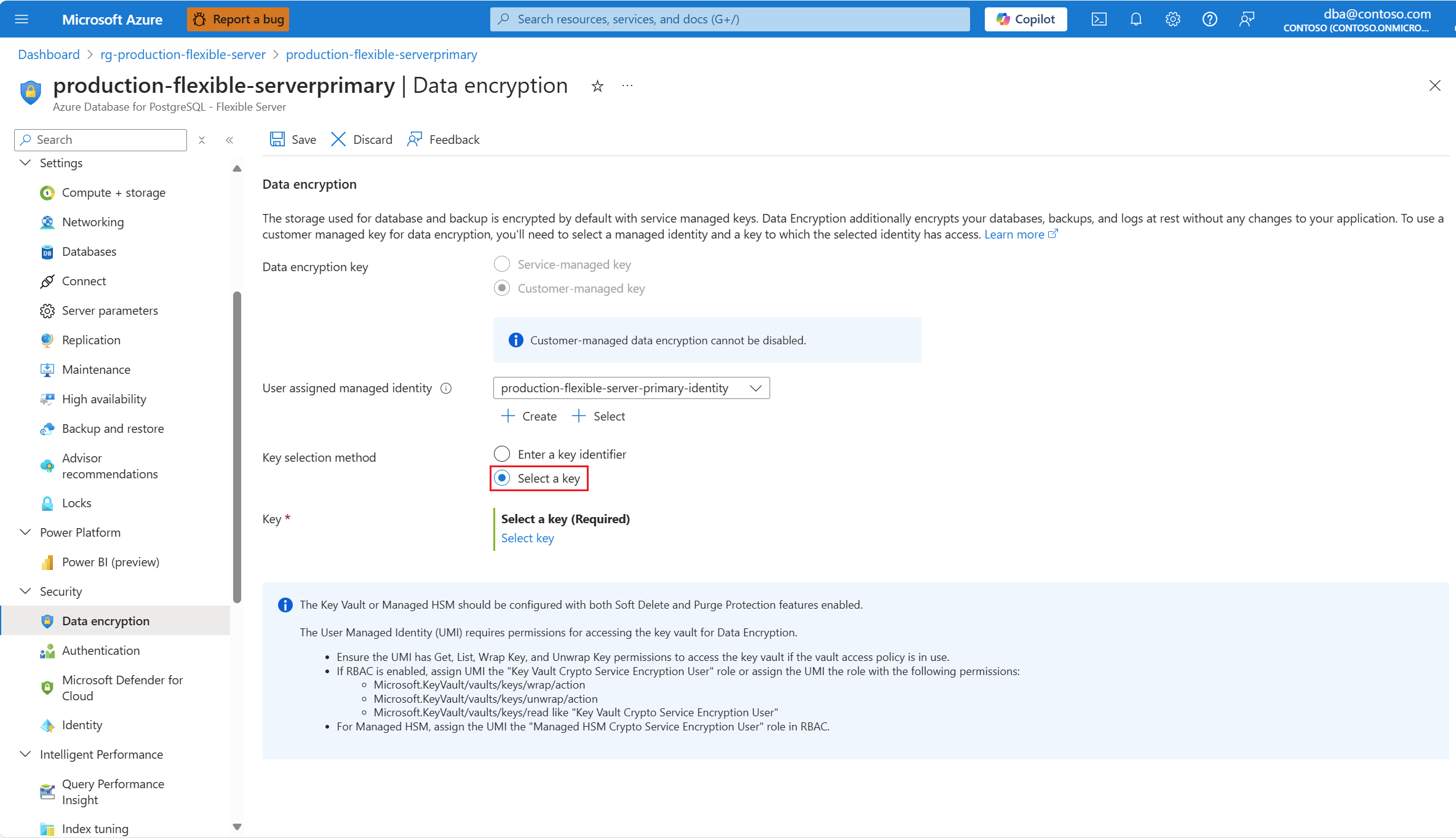

Si l’utilisateur accédant au portail Azure dispose des autorisations nécessaires pour accéder à la clé stockée dans le magasin de clés, vous pouvez utiliser une autre approche pour choisir la nouvelle clé ou la nouvelle version de la clé. Pour ce faire, dans Méthode de sélection de clé, sélectionnez la case d’option Sélectionner une clé.

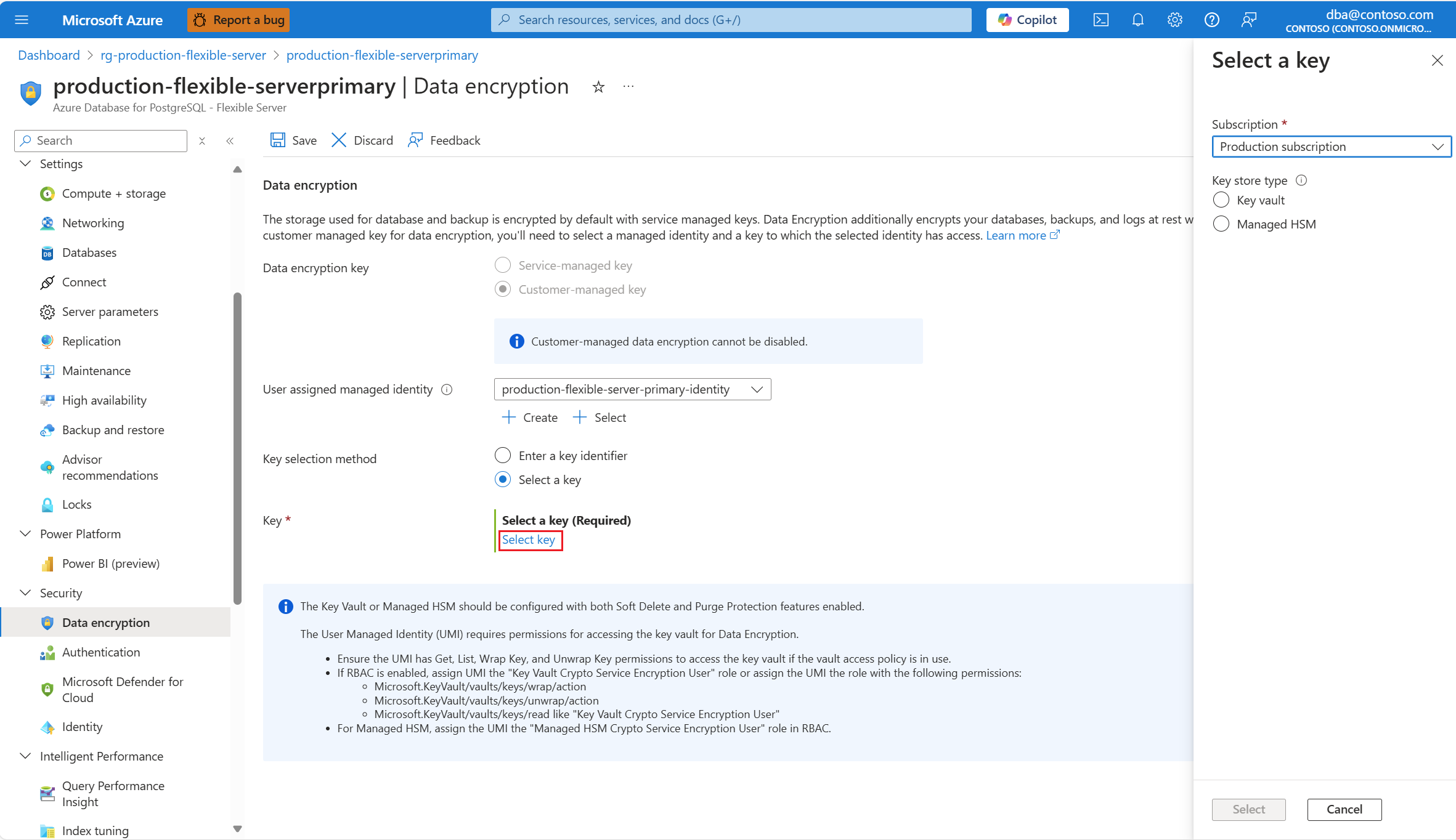

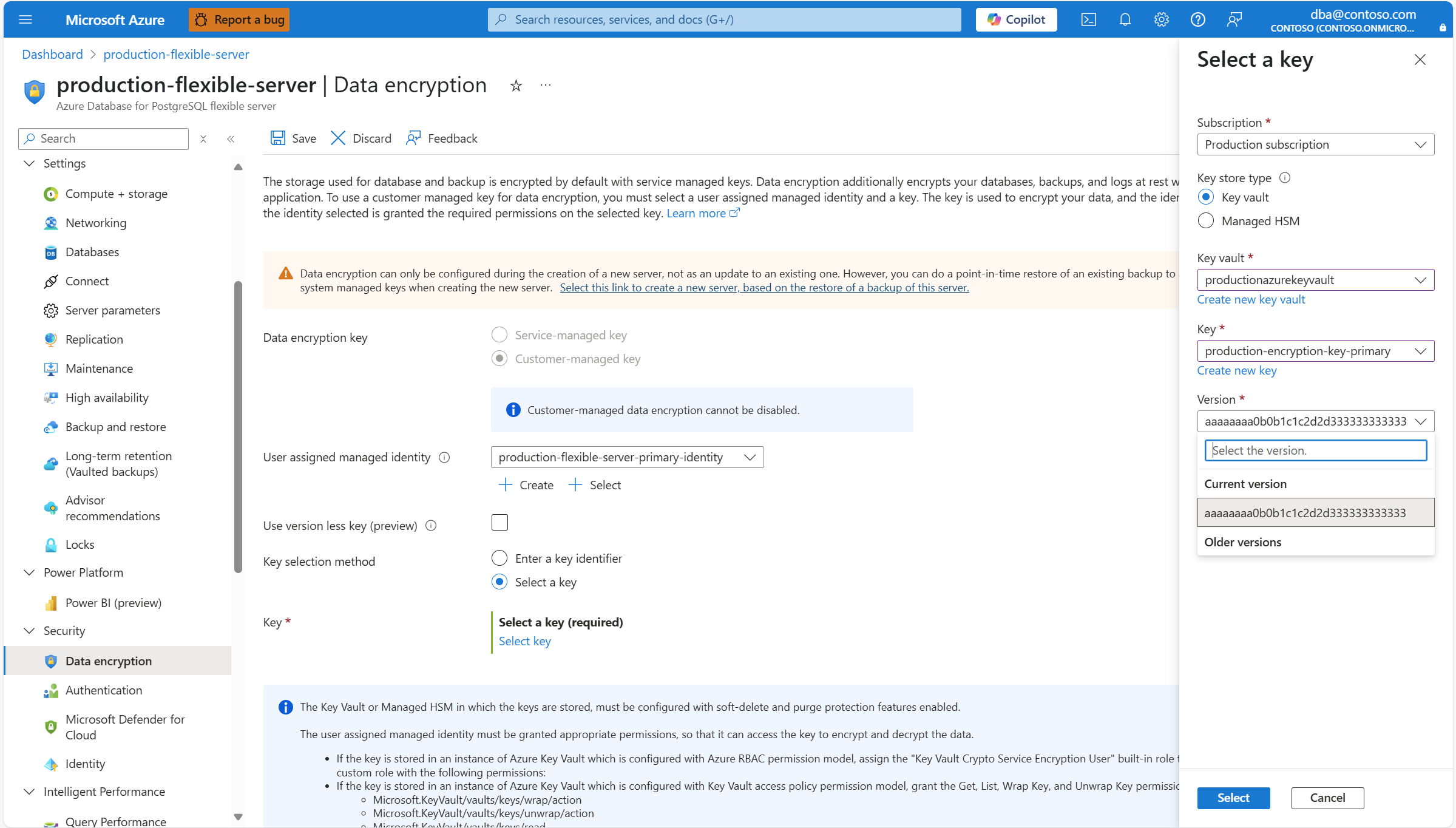

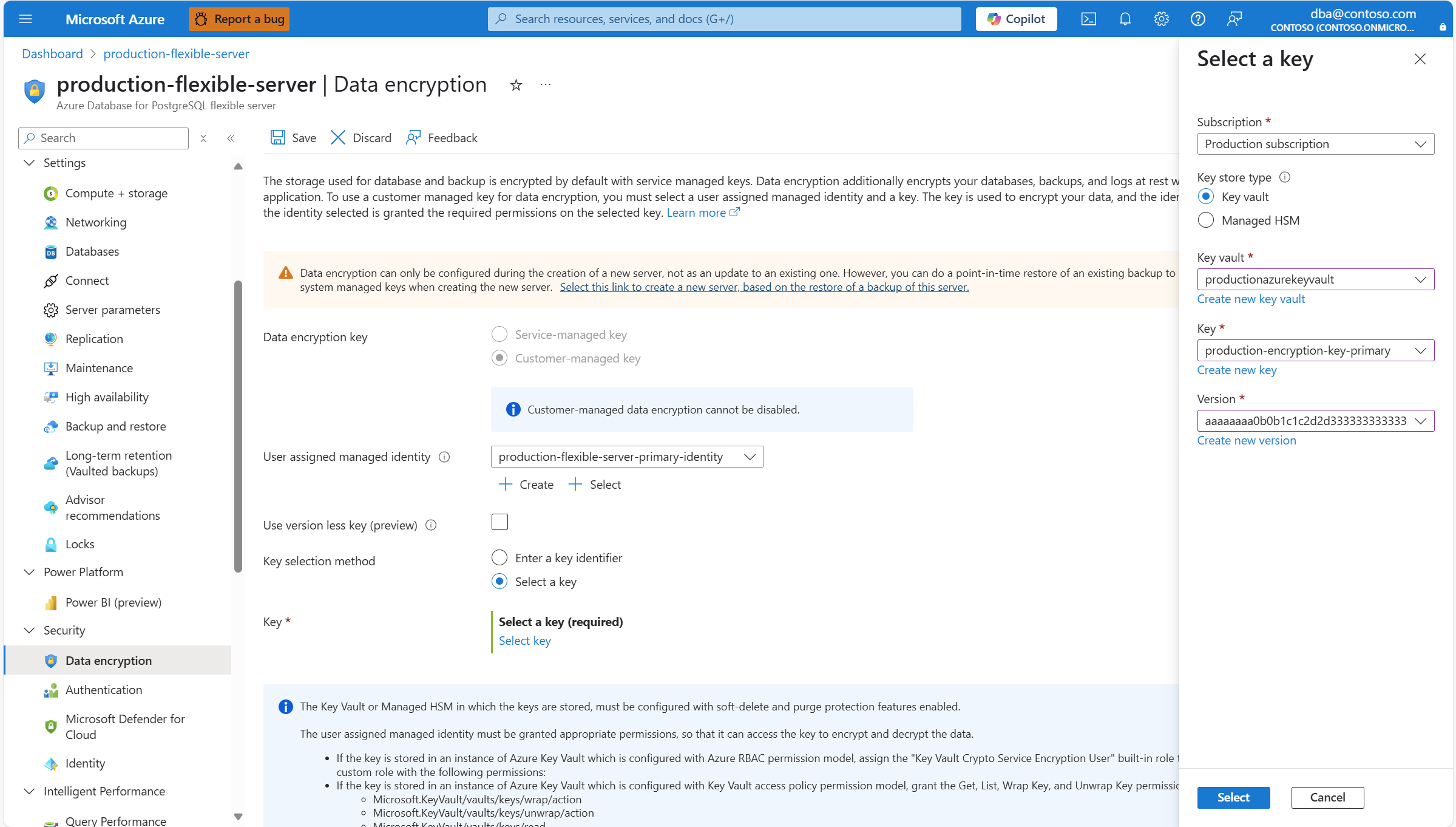

Sélectionnez Sélectionner une clé.

Le champ abonnement est automatiquement rempli avec le nom de l’abonnement sur lequel votre serveur est sur le point d’être créé. Le magasin de clés qui conserve la clé de chiffrement des données doit exister dans le même abonnement que le serveur.

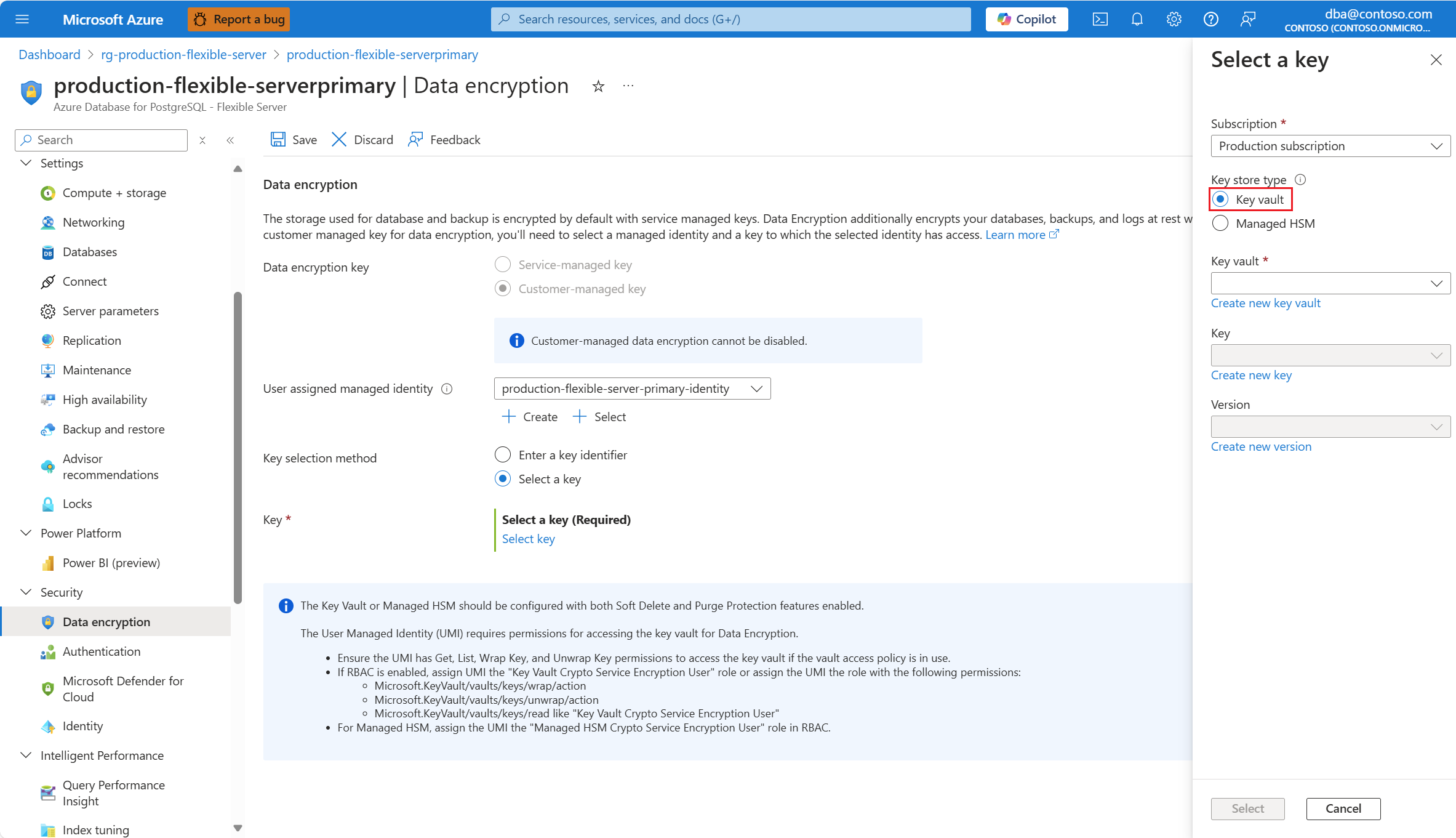

Dans le champ Type de magasin de clés, sélectionnez la case d’option correspondant au type de magasin de clés dans lequel vous envisagez de stocker la clé de chiffrement des données. Dans cet exemple, nous choisissons Coffre de clés, mais l’expérience est similaire si vous choisissez HSM managé.

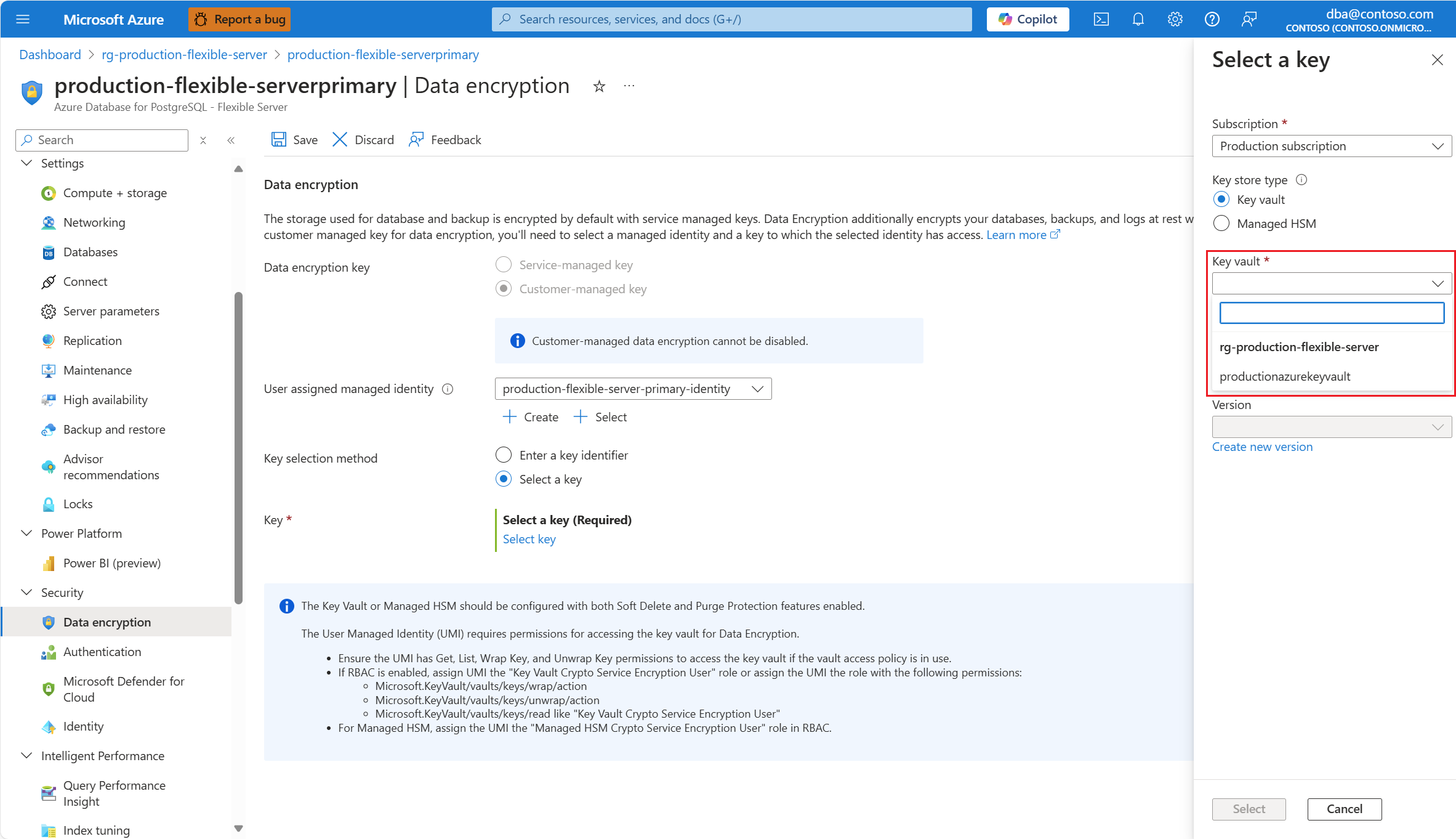

Développez Coffre de clés (ou HSM managé, si vous avez sélectionné ce type de stockage), puis sélectionnez l’instance dans laquelle existe la clé de chiffrement des données.

Remarque

Lorsque vous développez la zone du menu déroulant, elle affiche Aucun élément disponible. Il faut quelques secondes pour que toutes les instances du coffre de clés déployées dans la même région que le serveur soit répertoriées.

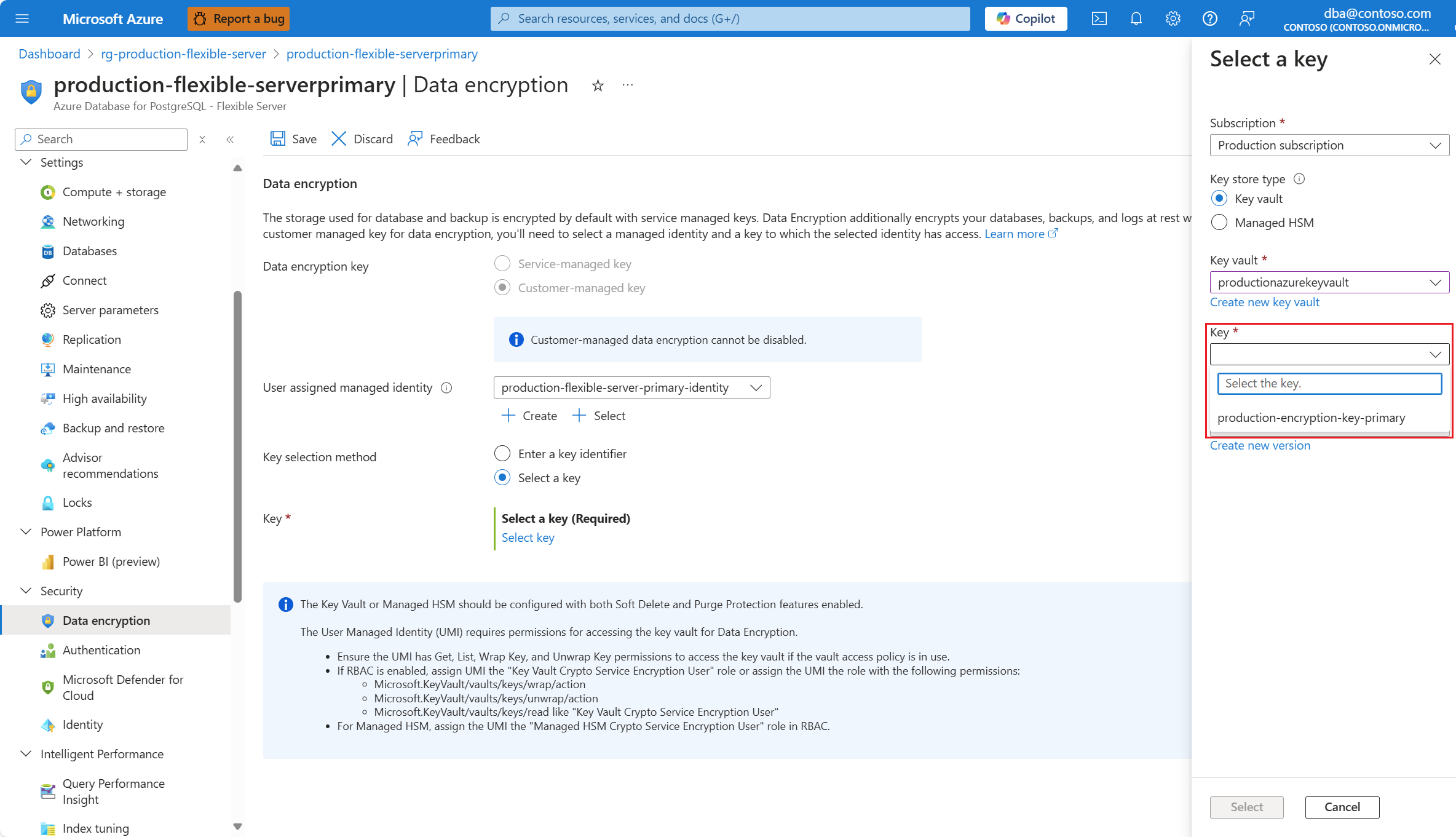

Développez Clé, puis sélectionnez le nom de la clé que vous souhaitez utiliser pour le chiffrement des données.

Développez Version, puis sélectionnez l’identificateur de la version de la clé que vous souhaitez utiliser pour le chiffrement des données.

Sélectionnez Sélectionner.

Une fois satisfait des modifications apportées, sélectionnez Enregistrer.