Conteneurs confidentiels avec Azure Red Hat OpenShift (préversion)

Les Conteneurs confidentiels offrent une solution robuste pour protéger les données sensibles dans les environnements cloud. En utilisant des environnements d’exécution approuvés basés sur le matériel (Trusted Execution Environments/TEE), les Conteneurs confidentiels fournissent une enclave sécurisée au sein du système hôte, isolant les applications et leurs données des menaces potentielles. Cette isolation garantit que, même si le système hôte est compromis, les données confidentielles restent protégées.

Cet article décrit les avantages de l’utilisation des Conteneurs confidentiels pour protéger les données sensibles et explique comment les Conteneurs confidentiels fonctionnent dans Azure Red Hat OpenShift.

Avantages de l’utilisation des Conteneurs confidentiels

Les Conteneurs confidentiels offrent plusieurs avantages clés :

Sécurité améliorée des données : en isolant les applications et leurs données dans une enclave sécurisée, les Conteneurs confidentiels protègent les informations sensibles contre les accès non autorisés, même si le système hôte est compromis.

Conformité réglementaire : les secteurs tels que les soins de santé, les finances et les services gouvernementaux sont soumis à des réglementations strictes en matière de confidentialité des données. Les Conteneurs confidentiels peuvent aider les organisations à respecter ces exigences de conformité en fournissant un mécanisme robuste de protection des données sensibles.

Amélioration de la confiance : les Conteneurs confidentiels peuvent favoriser la confiance entre les fournisseurs de services cloud et leurs clients en démontrant leur engagement en matière de sécurité et de confidentialité des données.

Réduction des risques de violations de données : l’utilisation de Conteneurs confidentiels peut réduire considérablement le risque de violations de données, qui peut avoir des conséquences dévastatrices pour les organisations.

Efficacité accrue : les Conteneurs confidentiels peuvent simplifier le développement et le déploiement d’applications en fournissant un environnement sécurisé et efficace pour l’exécution de charges de travail sensibles.

Cas d’usage classiques

Le tableau suivant décrit les cas d’usage les plus courants de déploiement de Conteneurs confidentiels.

| Cas d’usage | Secteur d’activité | Exemple |

|---|---|---|

| Conformité aux organismes de réglementation Respecter des réglementations strictes en matière de protection des données et de confidentialité. |

Services gouvernementaux, Finances, Soins de santé | Un fournisseur de soins de santé utilisant des Conteneurs confidentiels pour traiter et stocker les données des patients, conformément aux réglementations HIPAA. |

| Environnements multilocataires Héberger des applications et des données de plusieurs clients avec une isolation forte. |

Fournisseurs SaaS, Fournisseurs de services cloud | Un fournisseur de services cloud offrant des environnements isolés pour différents clients au sein de la même infrastructure. |

| Formation sécurisée de modèle IA/ML Former des modèles IA sur des données sensibles sans exposer les données. |

IA/ML, Tout secteur utilisant des données sensibles pour l’IA | Un établissement financier formant des modèles de détection de fraude sur des données de transaction client. |

Fonctionnement des Conteneurs confidentiels

Les Conteneurs confidentiels sont une fonctionnalité de conteneurs en bac à sable Red Hat OpenShift, qui fournissent un environnement isolé pour l’exécution d’applications conteneurisées. Le cœur des Conteneurs confidentiels est la machine virtuelle confidentielle (Confidential Virtual Machine/CVM). Cette machine virtuelle spécialisée, fonctionnant dans un environnement d’exécution approuvé (TEE), établit une enclave sécurisée pour les applications et leurs données associées. Les TEE, les environnements isolés basés sur le matériel renforcés par des fonctionnalités de sécurité améliorées, garantissent que même si le système hôte est compromis, les données résidant dans la CVM restent protégées.

Azure Red Hat OpenShift sert d’orchestrateur, supervisant le bac à sable des charges de travail (pods) via l’utilisation de machines virtuelles. Lorsque vous utilisez des CVM, Azure Red Hat OpenShift offre des fonctionnalités de Conteneur confidentiel pour vos charges de travail. Une fois qu’une charge de travail de Conteneurs confidentiels est créée, Azure Red Hat OpenShift la déploie au sein d’une CVM s’exécutant dans le TEE, fournissant un environnement sécurisé et isolé pour vos données sensibles.

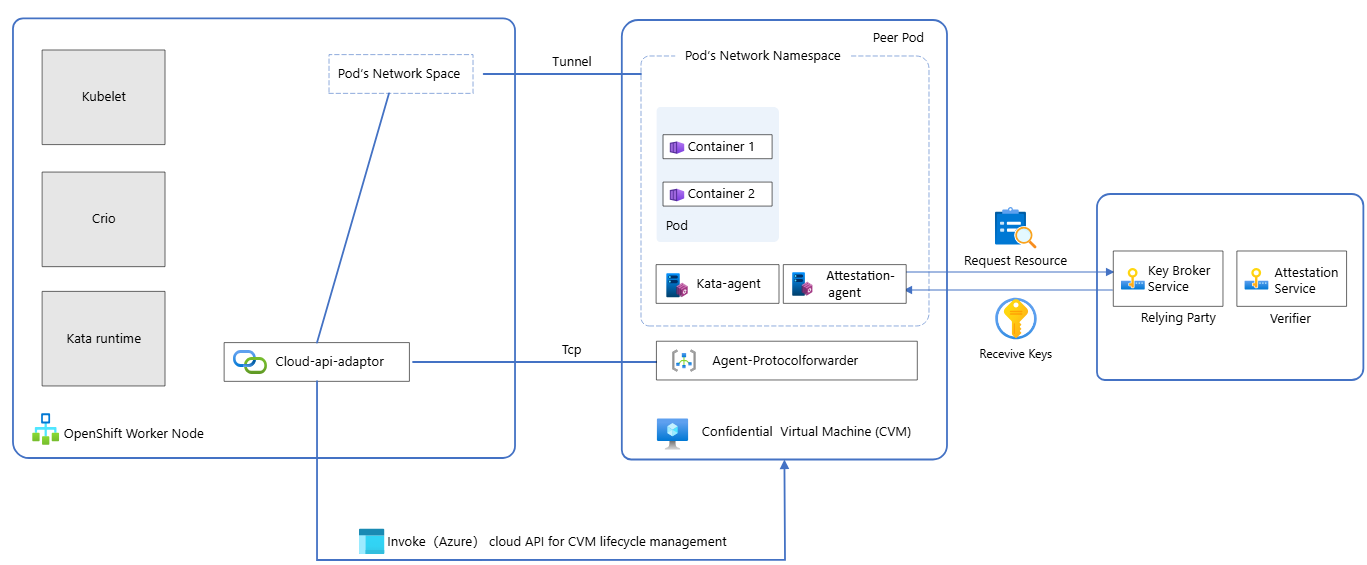

Le diagramme montre les trois principales étapes d’utilisation de Conteneurs confidentiels sur un cluster ARO :

- L’opérateur de Conteneurs bac à sable OpenShift est déployé sur le cluster ARO.

- Le conteneur Kata Runtime sur un nœud Worker ARO utilise l’adaptateur cloud-api pour créer un pod homologue sur une VM confidentielle.

- L’agent d’attestation distant sur le pod homologue lance l’attestation de l’image conteneur avant que l’agent kata-agent ne le déploie, garantissant ainsi l’intégrité de l’image.

Attestation

L’attestation constitue un composant fondamental des Conteneurs confidentiels, en particulier dans le contexte de sécurité de confiance zéro. Avant de déployer une charge de travail en tant que charge de travail de Conteneurs confidentiels, il est impératif de vérifier la fiabilité du TEE où la charge de travail est exécutée. L’attestation garantit que le TEE est effectivement sécurisé et possède la capacité de protéger vos données confidentielles.

Le projet Client approuvé

Le projet Client approuvé fournit les fonctionnalités d’attestation essentielles pour les Conteneurs confidentiels. Il exécute les opérations d’attestation et remet des secrets au TEE après une vérification réussie. Les principaux composants du Client approuvé englobent les éléments suivants :

Agents du Client approuvé : ces composants fonctionnent dans la CVM, incluant l’agent d’attestation (Attestation Agent/AA) chargé de transmettre des preuves pour justifier la fiabilité de l’environnement.

Key Broker Service (KBS) : ce service fonctionne comme un point d’entrée pour l’attestation distante, en transférant des preuves au service d’attestation (Attestation Service/AS) pour vérification.

Service d’attestation (AS) : ce service valide la preuve TEE.

Opérateur d’attestation de calcul confidentiel

L’opérateur d’attestation de calcul confidentiel, composant intégral de la solution Conteneurs confidentiels Azure Red Hat OpenShift, facilite le déploiement et la gestion des services Client approuvé au sein d’un cluster Azure Red Hat OpenShift. Il simplifie la configuration des services de Client approuvé et la gestion des secrets pour les charges de travail des Conteneurs confidentiels.

Une perspective unifiée

Un déploiement classique de Conteneurs confidentiels implique l’utilisation d’Azure Red Hat OpenShift avec l’opérateur d’attestation de calcul confidentiel déployé dans un environnement distinct et approuvé. La charge de travail est exécutée dans une CVM qui fonctionne à l’intérieur d’une TEE, bénéficiant des garanties de mémoire et d’intégrité chiffrées fournies par le TEE. Les agents de Client approuvé résidant dans la CVM effectuent une attestation et acquièrent les secrets requis, en protégeant la sécurité et la confidentialité de vos données.

Étapes suivantes

Maintenant que vous connaissez les avantages et les différents cas d’usage des Conteneurs confidentiels, consultez Déployer des Conteneurs confidentiels dans un cluster Azure Red Hat OpenShift (ARO).